Что это за вирус virut nbp

В последние годы инфицирование исполняемых файлов стало среди вирусописателей непопулярно, поскольку уровень их обнаружения с помощью эмуляции достиг высокого уровня. Однако разработчики Virut.ce этого не испугались и реализовали сложные методы ухода от детектирования путём антиэмуляции и полиморфизма.

Код Virut.ce меняется при каждом заражении, используя механизм мутации, заложенный в самом вирусе. Кроме того, чтобы сбить детектирование, разработчики вредоносной программы дополнительно обновляют вирус в среднем раз в неделю. Virut.ce — единственный вирус, который изменяется подобным образом так часто. Мутирует не только тело вируса, но и его декрипиторы (расшифровщики).

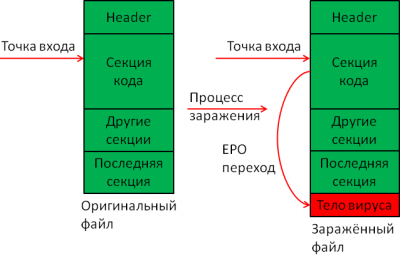

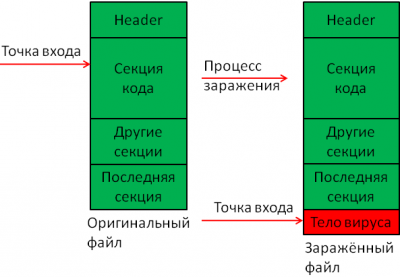

В Virut.ce реализована технология сокрытия точки входа (Entry Point Obscuring), затрудняющая обнаружение точки перехода к телу вредоносной программы. При каждом заражении исполняемого файла применяется обфускация, что представляет ещё одну трудность при детектировании.

Почему же выбор пал именно на Virut.ce?

Virut.ce — один, из наиболее популярных заражающих зловредов, которые проникают на компьютеры пользователей. Вирус заражает исполняемые файлы в системе, применяя самые современные методы, так что его сложно обнаружить, задетектировать и вылечить файлы. В настоящее время для массового распространения вредоносных файлов наиболее активно применяется server–side полиморфизм. Заражение файлов не так популярно, как это было, например, лет пять назад, ввиду того, что уровень эмуляции файлов достиг очень высокого уровня. Надо отдать должное разработчикам Virut.ce: они не побоялись трудностей, с которыми им пришлось столкнуться, применяя заражение исполняемых файлов.

Virut.ce — единственный вирус, который изменяется в среднем раз в неделю, что говорит о том, что его разработчики непрерывно следят за состоянием баз антивирусов и немедленно реагируют на появление соответствующих сигнатур — обновляют вирус, чтобы сбить его детектирование. Что интересно, очень грамотно продуман способ обновления версии зловреда — с помощью инфицированных html файлов.

В этой статье рассмотрены техники заражения файлов. Также не будет обойдена вниманием обфускация, которая имеет место при каждом заражении исполняемого файла. Дополнительно будет показана эволюция различных компонент вируса, начиная от его появления и заканчивая настоящим временем. Вся статистика, которая использована в статье, получена с помощью технологии KSN — Kaspersky Security Network.

В настоящее время модификация Virut.ce находится на втором месте среди всех Virus.Win32.*.*, детектируемых на компьютерах пользователей:

На графике, приведенном ниже, хорошо видно, что с течением времени активность распространения Virut.ce растет:

Довольно интересным является заражение всех *.htm и *.html — файлов. В них дописывается следующая строка:

В вирусе Virut.ce для заражения применяется технология EPO или перезапись точки входа. Совместно с ней используются один или два полиморфных декриптора.

Техника EPO — Entry Point Obscuring, сокрытие точки входа, —заключается в затруднении обнаружения перехода на тело вируса. Обычно это реализуется с помощью замены либо произвольной инструкции, либо параметра инструкции перехода. Ниже приведён пример подмены инструкции и направления перехода.

Под перезаписью точки входа подразумевается изменение PE-заголовка файла, а именно перезапись поля AddressOfEntryPoint структуры IMAGE_NT_HEADERS32. Следовательно, исполнение файла начнётся сразу с вирусной составляющей.

Основное тело вируса имеет размер от 0x4000 до 0x6000 байт и располагается в конце последней секции, которая специально для этого расширяется, и у которой выставляются флаги на запись, исполнение и чтение.

Таким образом, получится четыре возможных варианта заражения:

-

Init Decryptor + EPO:

Четыре представленные схемы полностью отражают все возможные варианты заражения и изменения структуры файла.

Прежде чем переходить к функционалу основного тела вируса, рассмотрим Init декриптор в реальном заражённом файле.

Выше располагаются два скриншота. Первый — фрагмент заражённого файла calc.exe. На нём дополнительно отмечены границы секции кода и выделен Init дешифровщик. На втором скриншоте —дизассемблированный код Init декриптора. На иллюстрации красными овалами обведены четыре логических элемента, которые упоминались выше. В данном примере регистр ecx заполняется с помощью последовательных инструкций push — pop, а расшифровка выполняется с помощью adc.

Однако так было не всегда. За год Virut.ce сильно эволюционировал, соответственно, в нём эволюционировал и Init декриптор. Если занесение в регистр размера тела менялось только один раз, —, а именно mov reg, dword изменилось на push dword; pop reg, то сама дешифровка менялась не один раз (в хронологическом порядке):

- ADD/SUB [mem], dword;

- ROL/ROR [mem], byte;

- ADC/SBB [mem], byte;

- ADD/SUB [mem], byte;

- ADD/SUB [mem], word;

- ADC/SBB [mem], word;

- ADC/SBB [mem], dword;

После рассмотрения общей схемы заражения и первичной обработки основного тела вируса можно переходить к рассмотрению механизмов исполнения большей части Virut, которая всегда располагается в конце последней секции.

Итак, весь код основного тела можно поделить на три группы по его назначению: восстановление оригинальной функции/точки входа, дешифровка статичного тела, выполнение вредоносной нагрузки. Прежде чем переходить к рассмотрению каждого элемента, посмотрим на структуру тела и на соответствующий фрагмент файла.

Выше представлен скриншот фрагмента файла, заражённого Virus.Win32.Virut.ce. Красным овалом обведена исполняемая часть основного тела вируса, её также можно найти визуально по значительной бОльшей концентрации нулевых байтов. В этом примере вирус не использовал Init Decryptor при заражении, иначе все области выглядели бы примерно одинаково и были зашифрованы.

Если исключить обфускацию, то в машинных кодах, в самом простом случае, восстановление точки входа и/или функции будет происходить следующим образом (считаем, что была заменена функция GetModuleHandleA):

Этот код полностью соответствует логике работы всего блока. Теперь проследим за изменением всех этапов во времени. Единственный пункт, который не будет подробно рассматриваться, — второй (сохранение оригинального содержимого регистров), так как этот элемент всегда реализуется с помощью инструкции PUSHAD.

Теперь приступим к подробному рассмотрению каждого из этапов логической схемы работы блока.

Этап под номером 3 меняется чаще, по сравнению с только что рассмотренным элементом. Возможные варианты исполнения:

- MOV EBX, [ApiFunc]/MOV EBX, [ESP + 24h];

- PUSH [ApiFunc]/[ESP + 24h]; POP EBX;

- SUB ESP, xxh; PUSH [ESP + 24h + xx]; POP EBX;

- LEA EBX, [ESP + xxh]; MOV EBX, [EBX + 24h - xx];

- ADD ESP, 28h; XCHG [ESP – 4], EBX;

Приведены не все возможные варианты, но ключ эволюции проследить можно — добавление промежуточных манипуляций с регистрами ESP, EBX.

Рассмотрим последний этап — восстановление непосредственно адреса оригинальной точки входа или адреса пропатченого CALL'а. Его изменение происходит практически непрерывно — в среднем, каждые 2 — 3 недели.

После вызова инструкции PUSHAD указатель на стек — регистр ESP уменьшится на 0×20, следовательно, в [ESP + 20h] будет находить значение, заполненное последней инструкцией CALL. К этому значению применяется арифметическая/логическая операция и получается необходимое нам значение.

Ниже приведена часть возможных вариантов последовательности инструкций, которые выполняют действия, описанные выше:

- XOR/AND/OR/ADD/SUB [ESP + 20h], const;

- MOV [ESP + 20h], const;

- LEA EBP, [ESP + x]; MOV/OR/ADD/SUB/XOR EBP, const; XCHG [EBX + 20h – x], EBP;

- MOV EBX, ESP; PUSH const; POP [EBX + 20h];

- PUSH const; POP [ESP + 20h];

Здесь опять же были приведены не все возможные варианты, но общая тенденция явно прослеживается — добавление разнообразных промежуточных операций.

На скриншоте ниже приведен фрагмент зараженного файла, содержащий все описанные выше операции (отмечены красным овалом).

На скриншотах ниже элементы обфускации отмечены красным овалом:

На левом скриншоте очень хорошо видно, что бесполезные инструкции занимают 70–80% всего кода. Выше были приведены не все возможные варианты обфускации, а наиболее часто используемые. От версии к версии добавляются новые варианты.

Нами была рассмотрена первая часть исполнения основного тела вируса. Этапы, в которых реализуются разнообразные антиэмуляционные и антиотладочные приёмы, будут опущены, поэтому сразу перейдём к Main декриптору.

Переход к коду, отвечающему за дешифровку, осуществляется после начальных приготовлений вируса — восстановления пропатченного кода, создания именованного объекта, получения адресов используемых функций из системных библиотек, анти-циклов.

Что интересно, если рассматривать Main декриптор из дизассемблера, то код будет выглядеть бессмысленно, так как происходит вызов инструкции RETN, которая передаёт управление в совершенно произвольное место. Дело в том, что перед тем, как начать исполнение основной дешифровки, инструкция RETN (0C3h) изменяется на CALL (0E8h). Выполняется это с помощью инструкции вида:

где EBP указывает на адрес инструкции, следующей за CALL, а bytereg — один из байтовых регистров.

Следовательно, можно считать, что цикл дешифровки будет начинаться после исправления RETN на CALL. Далее следует цикл дешифровки, который обфусцирован, как и всё остальное тело. Мало того, что используемых алгоритмов довольно много, так они ещё и не элементарны, в отличие от тех, что используются в Init декрипторе. Как правило, используется от двух до шести логических/арифметических операций в связке. Во всех алгоритмах регистр EDX содержит ключ расшифровки, а EAX — виртуальный адрес начала статичного тела. Регистры заполняются с помощью инструкций вида:

В EBP содержится адрес, который следует за инструкцией CALL, и упоминался ранее, при рассмотрении первого этапа логической схемы, ответственной за восстановление оригинальной части файла. Инструкции, ответственные за эти две операции, также претерпевали изменения, однако их рассматривать мы не будем.

Отразить всё многообразие используемых алгоритмов довольно сложно, поэтому приведено лишь несколько самых интересных из них:

ROL DX, 4

XOR [EAX], DL

IMUL EDX, EDX, 13h

ADD [EAX], DL

ROL DX, 5

IMUL EDX, 13h

XOR [EAX], DH

ADD [EAX], DL

XCHG DH, DL

IMUL EDX, 1Fh

XOR [EAX], DH

XCHG DH, DL

ADD [EAX], DH

IMUL EDX, 1Fh

XOR [EAX], DL

ADD [EAX], DH

IMUL EDX, 2Bh

XCHG DH, DL

От версии к версии происходило изменение используемых инструкций, однако чёткую тенденцию проследить не удалось — относительно простые алгоритмы сменялись довольно сложными и наоборот. По — видимому, для разработчиков главной целью было использовать алгоритм, устойчивый к возможному подбору. Этим можно объяснить как и непрерывное изменение алгоритмов, так и отсутствие логики изменения.

Продолжая рассказ об исполнении заражённого файла, перейдём к исполнению вредоносного функционала файла в уже расшифрованном статичном теле. Его исполнение, как правило, начинается с инструкции CALL с маленькой дельтой перехода — для того чтобы вычислить виртуальный адрес начала исполнения и использовать его в дальнейшем для адресации.

NBP.Virut.56

NBP.Virut.56 всех кто с этим вирусом сталкивался прошу дать информацию о нем

Вирус Win32/Virut.NBP

Надеюсь кто-то знает про Win32/Virut.NBP, антивирус у меня его ловит и удаляет он всё равно.

вирус win32/Virut.NBP

подскажите что делать. первый раз такой вирус вижу. И антивирусник его не удаляет. я.

virut.32.

Странная гадость две недели насилует мой бедный комп. а) CureIt запускаю регулярно из сэйф мода.

AVZ, меню "Файл - Выполнить скрипт" -- Скопировать ниже написанный скрипт-- Нажать кнопку "Запустить".

После выполнения скрипта компьютер перезагрузится.

Пофиксить в HijackThis следующие строчки

Скачайте RSIT или отсюда. Запустите, выберите проверку файлов за последние три месяца и нажмите продолжить. Должны открыться два отчета log.txt и info.txt. Прикрепите их к следующему сообщению. Если вы их закрыли, то логи по умолчанию сохраняются в одноименной папке (RSIT) в корне системного диска.

bow, выполните в АВЗ стандартный скрипт №2 отчет virusinfo_syscheck.zip приложите сюда

Скачайте Malwarebytes' Anti-Malware или с зеркала, установите, обновите базы, выберите "Perform Full Scan", нажмите "Scan", после сканирования - Ok - Show Results (показать результаты) . Откройте лог и скопируйте в сообщение.

Если базы MBAM в автоматическом режиме обновить не удалось, обновите их отдельно. Загрузить обновление MBAM.

хорошо.за сейчас только С сделал,сейчас скопирую.Завтра включу еще раз от начала до конца,и будет уже полная информация

-------

Malwarebytes' Anti-Malware 1.50.1.1100

www.malwarebytes.org

Версия базы данных: 5661

02.02.2011 22:59:35

mbam-log-2011-02-02 (22-59-30).txt

Тип сканирования: Полное сканирование (C:\|D:\|E:\|J:\|)

Просканированные объекты: 161056

Времени прошло: 39 минут, 37 секунд

Заражённые процессы в памяти: 0

Заражённые модули в памяти: 0

Заражённые ключи в реестре: 0

Заражённые параметры в реестре: 0

Объекты реестра заражены: 0

Заражённые папки: 0

Заражённые файлы: 2

Заражённые процессы в памяти:

(Вредоносных программ не обнаружено)

Заражённые модули в памяти:

(Вредоносных программ не обнаружено)

Заражённые ключи в реестре:

(Вредоносных программ не обнаружено)

Заражённые параметры в реестре:

(Вредоносных программ не обнаружено)

Объекты реестра заражены:

(Вредоносных программ не обнаружено)

Заражённые папки:

(Вредоносных программ не обнаружено)

Заражённые файлы:

c:\WINDOWS\system32\MQSVC.EXE (SpamTool.Rlsloup) -> No action taken.

c:\WINDOWS\Temp\uninstall.exe (Malware.Packer.Gen) -> No action taken.

Добавлено через 2 минуты

хорошо,сейчас обновлю.только если не сложно можно узнать для чего?если для описания сложно то ладно,проживу)

Добавлено через 8 минут

Будут установлены обновления Windows и IE,а также средство удаления вредоносных программ Windows для повышения степени защиты компьютера от угроз безопасности.Средство удаления вредоносных программ Windows будет запущено во время установки для обнаружения и удаления известных вредоносных программ.

меня смущают обновления windows.естественно стоит пиратка.вопрос-после такого обновления не "пропалит"-ли он что пиратка?просто была такая проблемма на win7.

Вирус Win32\Virut.NBP

Было много вирусов. Часть из них NOD32 удалил. Остался Win32\Virut.NBP который антивирус удалить не может. Может быть еще что-то осталось.

Файл virusinfo_cure.zip загрузить не смог размер 1,60 мб превышен допустимый предел

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Скачайте Special AVZ (alias kiss_me.pif) и сделайте логи им. Базы обновлять не надо.

Файл avz.exe закачайте по ссылке Прислать запрошенный карантин вверху темы (Приложение 2 и 3 правил).

Закачайте virusinfo_cure.zip по ссылке Прислать запрошенный карантин вверху темы .

Добавлено через 12 минут

Последний раз редактировалось hanter; 25.08.2009 в 15:44 . Причина: Добавлено

Антивирусная помощь

Special AVZ (alias kiss_me.pif) и сделайте логи им.

После выполнения скрипта компьютер перезагрузится.

После перезагрузки пришлите попавшие в карантин файлы согласно правилам (для отправки файлов следует воспользоваться ссылкой " Прислать запрошенные файлы " над первым сообщением темы).

3. Файл ntfs.sys нужно заменить на чистый из дистрибутива:

- Загрузитесь в консоли восстановления

- На приглашение введите строку:

Вместо Х подставьте букву драйва, где лежит дистрибутив.

Переписывание подтвердите.

- Выйдите из консоли восстановления командой exit + клавиша ВВОД.

- Загрузитесь нормально.

Альтернативная замена готовым файлом с аналогичной ОС может быть произведена при загрузке в консо-ли восстановления (см. выше), с Live CD (BartPE, Knoppix etc.) или с установкой диска в другой ПК.

Дальнейшее лечение будет эффективным только после выполнения вышенаписанного.

Последний раз редактировалось AndreyKa; 26.08.2009 в 10:34 . Причина: Убрал карантин

- Скачайте последнюю версию АВЗ по ссылке в правилах.

- Обновите базы АВЗ: (Файл/Обновление баз).

- Отключите ПК от интернета/локалки

- Отключите Антивирус и Файрвол.

- Отключите Системное восстановление.

- Очистите темп-папки, кэш проводников и корзину.

- Сделайте лог MBAM.

- Повторите в точности действия, описанные в пп.1 - 3 раздела правил Диагностика, новые логи прикрепите к новому сообщению.

Последний раз редактировалось Rene-gad; 26.08.2009 в 14:44 . Причина: quarantine removed

C:\WINDOWS\system32\Drivers\NDIS.sys - пришлите по правилам (приложение 2 и 3).

МБАМ нужно полное сканирование делать.

МБАМ нужно полное сканирование делать.

NDIS заменил

Теперь драйвер сетевой платы не могу установить

Последний раз редактировалось AndreyKa; 27.08.2009 в 10:53 .

Пришлите файл f:\avz4\avz4\34567.exe в zip архиве с паролем virus по ссылке Прислать запрошенный карантин вверху темы.

Я конечно пришлю его, но этот файл с флэшки а не с зараженного компьютера.

Что значит не могу? Сетевую плату в диспетчере оборудования удалите, перегрузитесь. Если Винда ее распознает - попытается установить свой драйвер из кеша. Если нет - попросит указать путь к драйверу.

А файлик все равно пришлите: он в логе как работающий показан. Или это переименованный АВЗ? Если да - то присылать не надо.

Файл вылечен, но его контрольная изменилась. Распакуйте AVZ.exe из архива снова.

Что с компьютером делать, какие дальнейшие действия

Nod32 по прежнему ругается на Win32/Virut.NBP

В каких файлах он обнаруживается?

Может это и ложное срабатывание, не знаю

Журнал проверки

Версия базы данных сигнатур вирусов: 4364 (20090824)

Дaтa: 27.08.2009 Время: 13:18:12

Просканированные диски, папки и файлы: Оперативная память;C:\Загрузочный сектор;C:\;D:\Загрузочный сектор;D:\

C:\Program Files\Acer\Acer Arcade\Kernel\CLML_NTService\CLMLService.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\Program Files\Common Files\LightScribe\LSSrvc.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\Program Files\CyberLink\Shared Files\RichVideo.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\Program Files\UPHClean\uphclean.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\Program Files\Acer\Acer Arcade\Kernel\TV\CLSched.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\Program Files\Acer\Acer Arcade\Kernel\CLML_NTService\CLMLServer.exe - Win32/Virut.NBP вирус - Ошибка при очистка

C:\WINDOWS\system32\wbem\mofcomp.exe - Win32/Virut.NBP вирус - очистка невозможна

Добавлено через 11 минут

Кроме того при распаковке этим вирусом заражается AVZ

Последний раз редактировалось hanter; 27.08.2009 в 14:04 . Причина: Добавлено

Уважаемый(ая) hanter, наши специалисты оказали Вам всю возможную помощь по вашему обращению.

В целях поддержания безопасности вашего компьютера настоятельно рекомендуем:

Что такое Win32.Virut

Скачать утилиту для удаления Win32.Virut

Удалить Win32.Virut вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Win32.Virut

(random).exe

Virus

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Win32.Virut копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (random).exe. Потом он создаёт ключ автозагрузки в реестре с именем Win32.Virut и значением (random).exe. Вы также можете найти его в списке процессов с именем (random).exe или Win32.Virut.

Если у вас есть дополнительные вопросы касательно Win32.Virut, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32.Virut and (random).exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32.Virut в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Win32.Virut.

Удаляет все записи реестра, созданные Win32.Virut.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Win32.Virut от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32.Virut.. Утилита для удаления Win32.Virut найдет и полностью удалит Win32.Virut и все проблемы связанные с вирусом Win32.Virut. Быстрая, легкая в использовании утилита для удаления Win32.Virut защитит ваш компьютер от угрозы Win32.Virut которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32.Virut сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32.Virut. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32.Virut. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32.Virut и (random).exe (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Win32.Virut.

Удаляет все записи реестра, созданные Win32.Virut.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Win32.Virut в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32.Virut. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32.Virut.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32.Virut, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32.Virut.

Чтобы избавиться от Win32.Virut, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32.Virut для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32.Virut для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32.Virut иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32.Virut. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Читайте также:

- Если не лечить вирус пройдет ли он сам

- Какие бактерии вирусы влияют на ревматоидный фактор

- Физиотерапия при гриппе и орви

- Гепатит с лечение в сингапуре

- Эубикор при гепатите с