Как бороться с блокирующими вирусами

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш или

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это или

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Казалось бы, решение лежит на поверхности, но по каким-то причинам, популярных программ-блокировщиков среди мастодонтов практически нет, поэтому для обзора были выбраны приложения, которые малоизвестны в настоящее время широкой публике, но несмотря на это, прекрасно справляются с этой задачей.

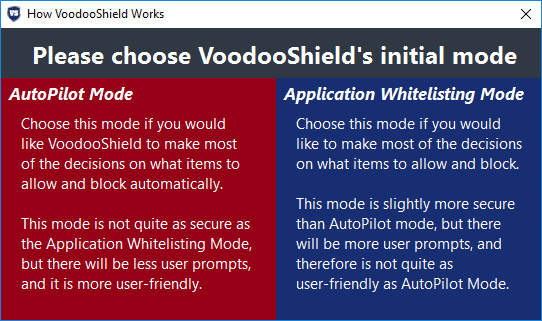

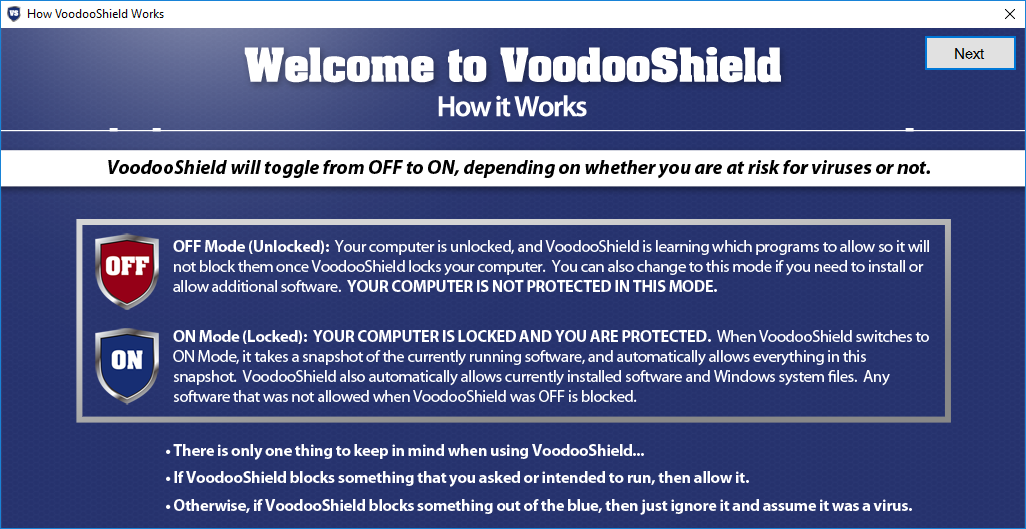

VoodooShield – утилита, осуществляющая блокировку запуска новых приложений и неизвестных объектов, которые могут содержать в вредоносное ПО. Перед проведением установки важно убедиться в том, что на компьютере отсутствуют вредоносные объекты, в противном случае, они могут быть добавлены в число доверенных и будут функционировать совершенно официально.

Сам процесс установки антивируса носит вполне привычный характер, после появления окна приветствия и до завершения инсталляции, пользователю никаких действий делать не приходится.

Первый запуск программы сопровождается небольшим ликбезом по ее использованию, разъясняя как именно будет осуществляться защита.

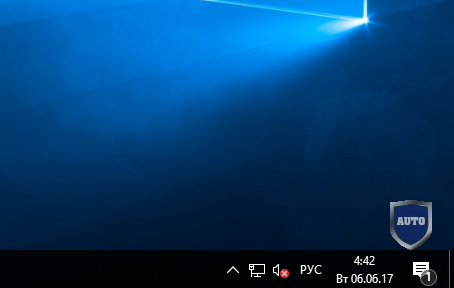

Возле системного лотка отображается управляющий виджет, с помощью которого можно включать и выключать защиту, а также пользоваться контекстным меню для изменения оперативных настроек.

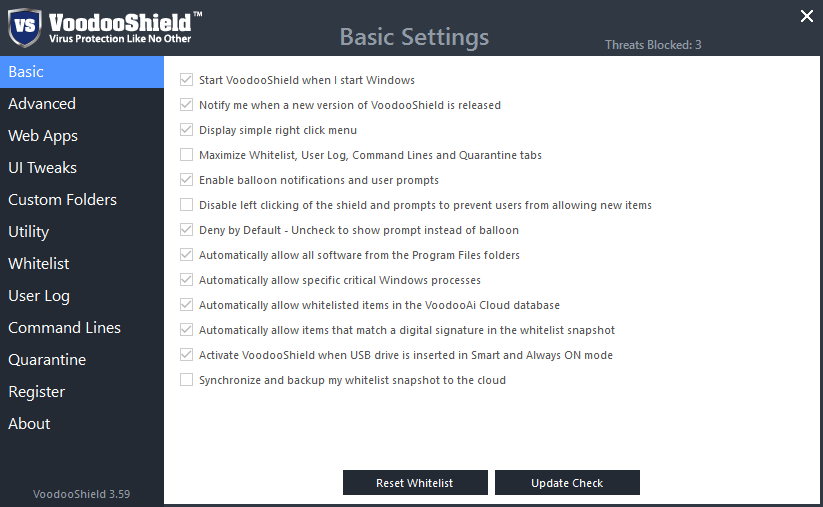

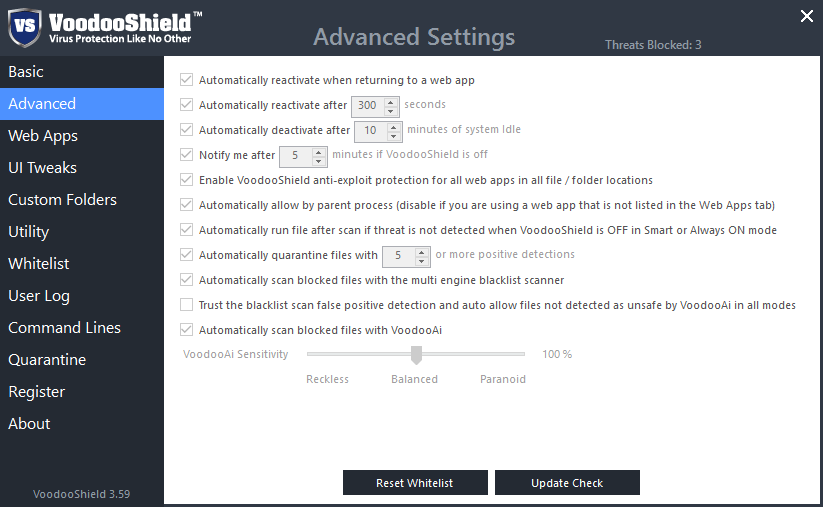

Базовые и расширенные настройки обеспечивают тюнинг приложения под себя, чтобы сделать функционирование приложение наиболее комфортным.

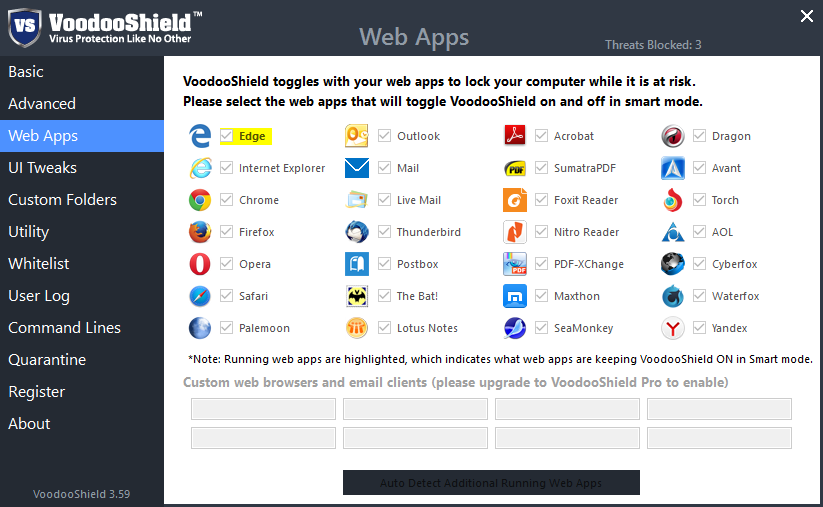

Предопределенные Интернет-приложения, работа с которыми переводит защиту в нужный режим.

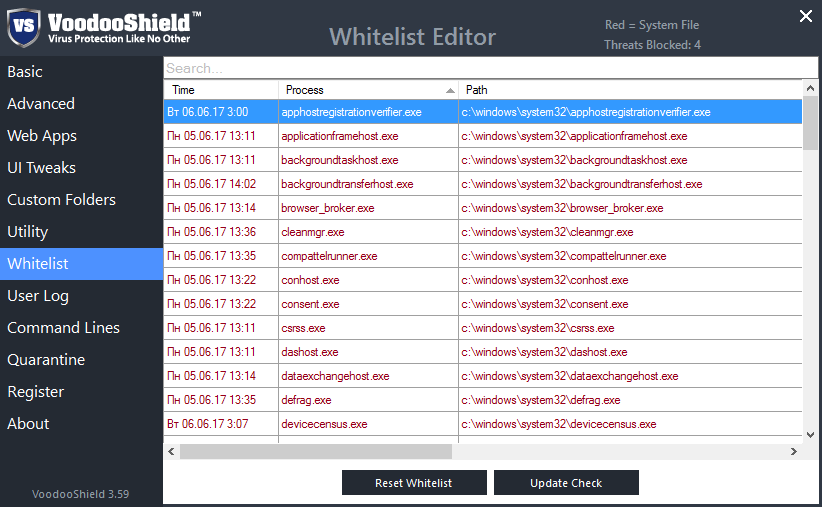

Для того, чтобы пользователю не пришлось мучиться первое время, добавляя в белый список все свои установленные приложение, разработчики предусмотрели режим Training, который добавляет все выполняемые процессы в белый список. Поработав в этом режиме несколько дней, вы получите настройку, в которую будут включены все ежедневно используемые приложения.

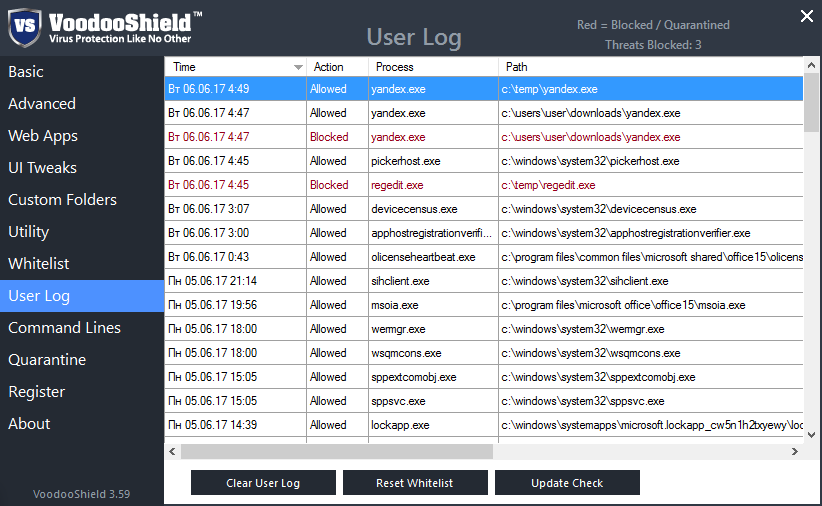

Давайте теперь посмотрим, как программа функционирует и выполняет свои прямые обязанности. Для этой цели скачаем браузер Яндекс и попробуем его установить на тестовый компьютер.

Скачивание файла никаких проблем не вызвало, а вот запуск нового приложения сопровождается уведомлением о блокировке.

Нажатие на уведомление открывает панель выбора действия – заблокировать либо запустить в локальной или интернет-песочнице Cuckoo.

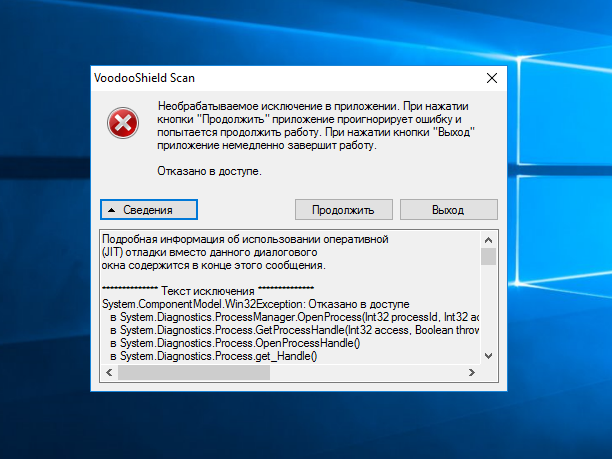

Блокировка запрещает выполнение запускаемого приложения, а запуск в локальной песочнице, к сожалению, приводит к краху приложения.

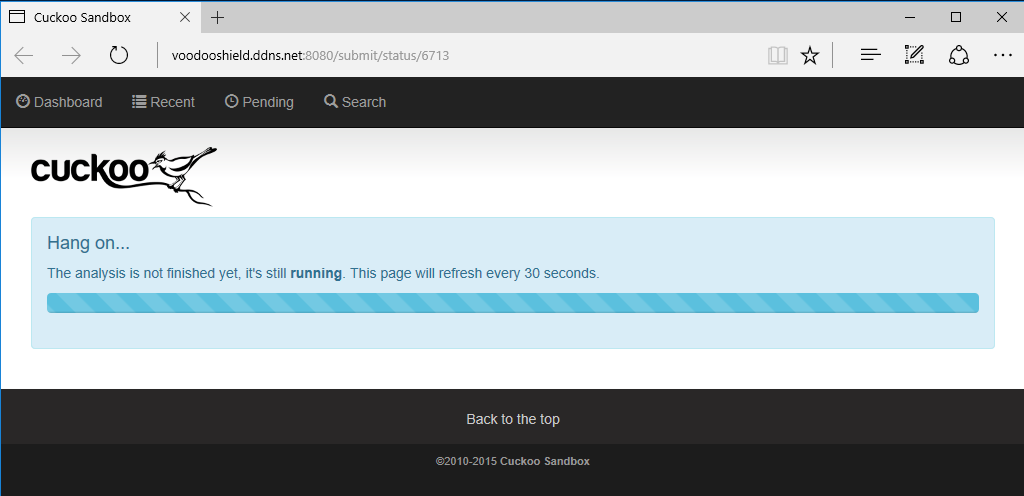

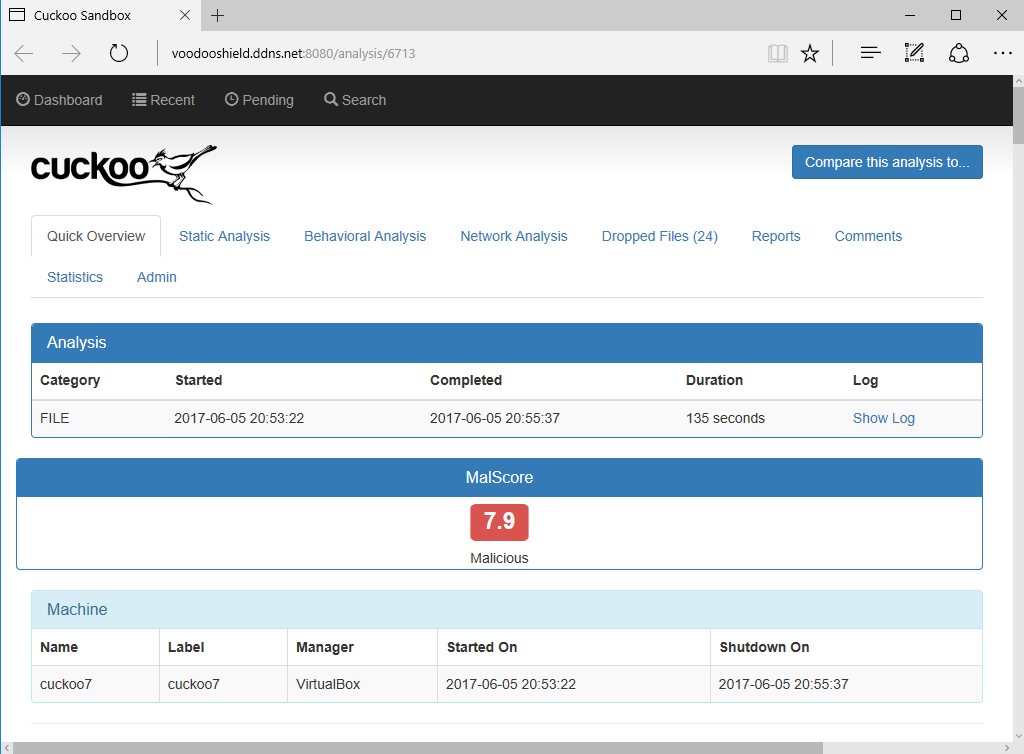

Запускаем защиту еще раз и пробуем установить браузер. При выборе действия выбираем запуск в песочнице Cuckoo.

Загрузка файла и его анализ занимают довольно продолжительное время, порядка нескольких минут, после чего кукушка оглашает свой вердикт – 7.9 баллов по десятибалльной шкале опасности, приложение вредоносно.

Все действия фиксируются в логе.

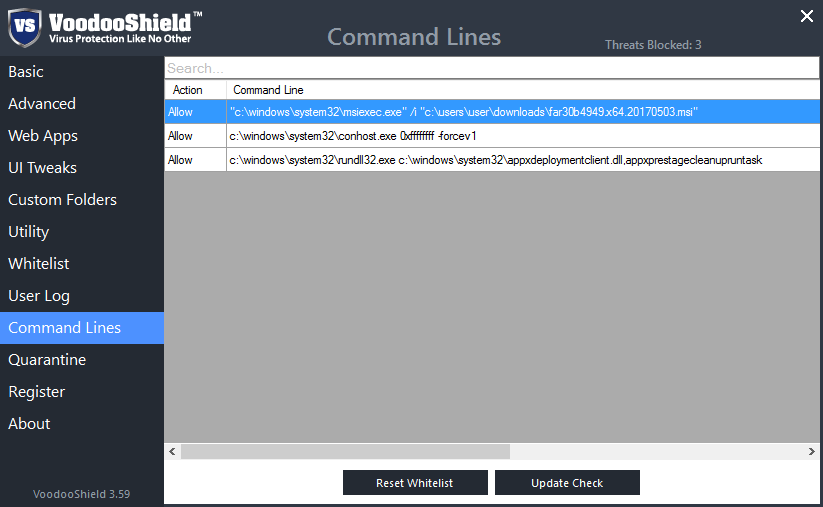

Отдельный раздел хранит выполняемую командную строку, с помощью которой осуществлялся запуск объектов, что удобно для анализа переданных приложению параметров.

VoodooShield является достаточно простым в использовании, но при этом весьма эффективным инструментом в борьбе с различными угрозами. В работе приложения есть некоторые шероховатости, но учитывая что программу можно использовать совершенно бесплатно, это вполне достойный вариант, который позволит обеспечить контроль над любыми вредоносными объектами, пытающимися проникнуть на компьютер.

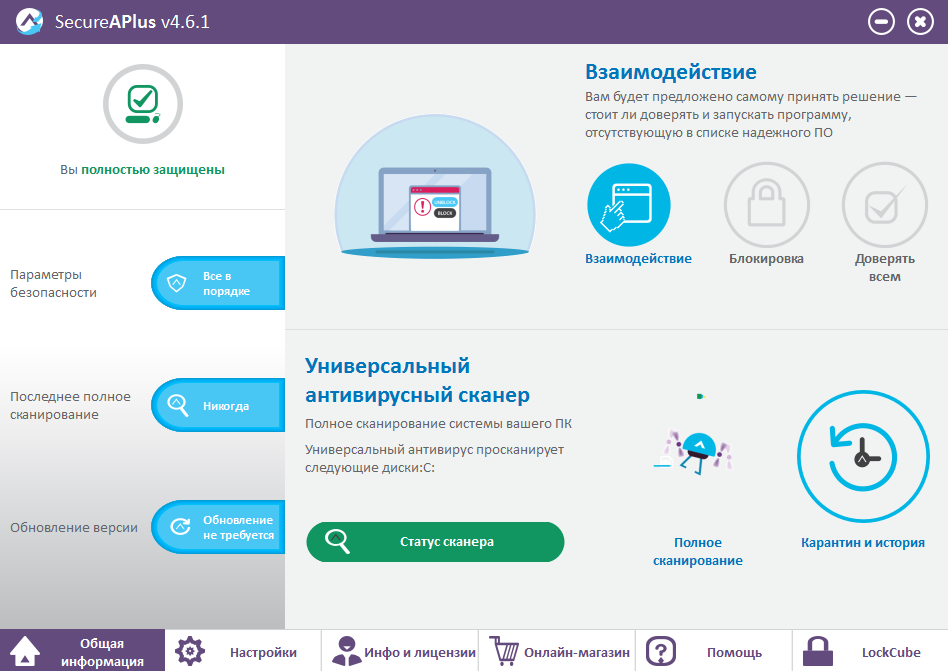

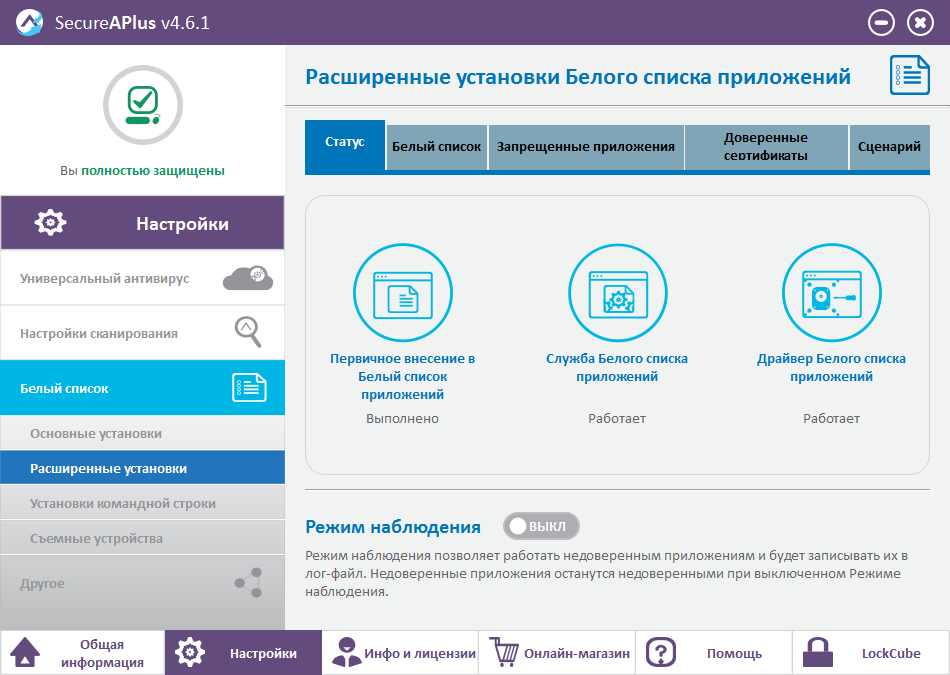

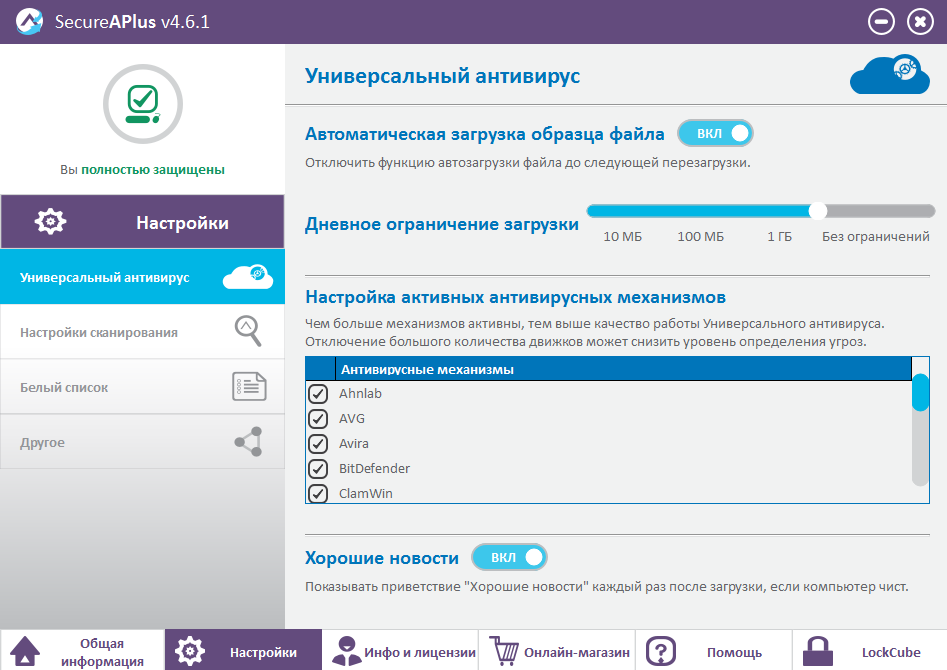

SecureAPlus продвинутый антивирус от компании SecureAge. Приложение сочетает в себе инструменты для мониторинга и обнаружения угроз в режиме реального времени с функциями анализа подозрительных объектов и использованием аж 12 антивирусных движков сторонних разработчиков.

Сразу после установки пользователю предлагается выполнить сканирование системы, на основании результатов которого будет создан список доверенных приложений, а также выдается информация об объектах с не очень хорошей репутацией (если таковые будут обнаружены).

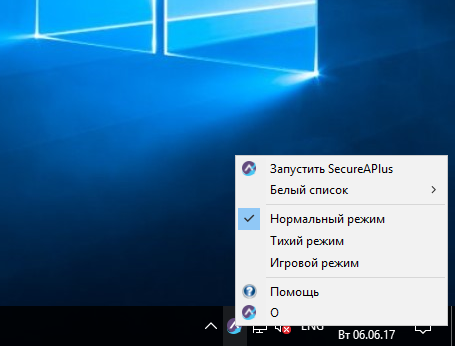

В системном лотке отображается иконка программы, через контекстное меню можно выполнить типовые операции – открыть настройку, выбрать текущий режим работы.

Включение последнего режима можно осуществить на определенное время, что удобно для установки новых приложений и выполнения операций, не требующих постоянного мониторинга процессов.

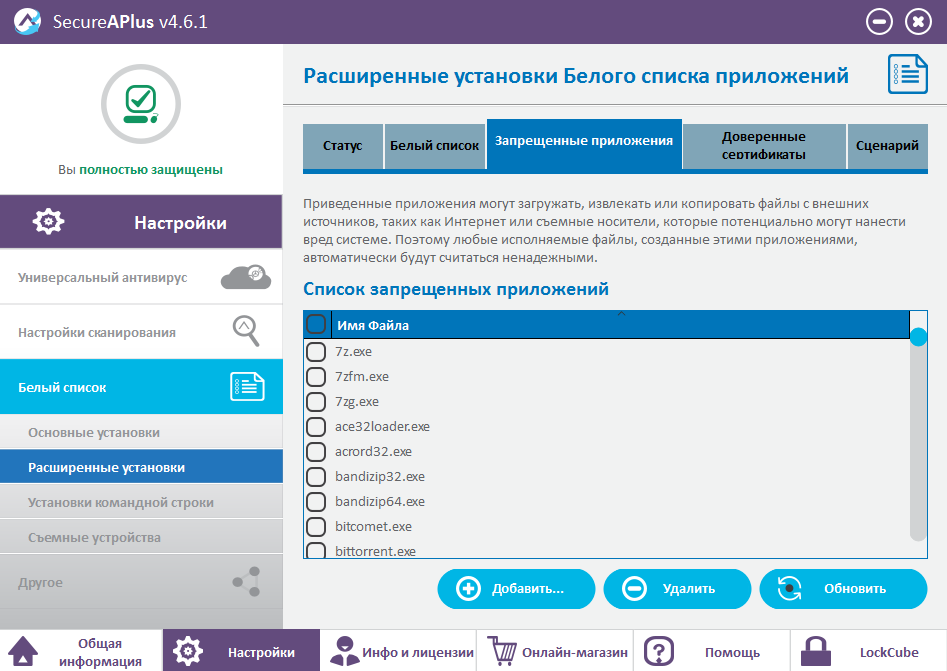

Настройка белого списка осуществляется очень гибко, и даже чрезмерно гибко, так что неподготовленного пользователя такие анатомические подробности могут запросто запутать.

Приложение позволяет самостоятельно добавить доверенные приложения, сертификаты и скрипты.

Программа интегрируется в оболочку операционной системы, благодаря чему быстрое сканирование любого файла доступно при нажатии на нем правой кнопки мыши. Следует отметить, что сканирование может занять некоторое время, так как файл необходимо сначала загрузить на сервер.

В зависимости от потребностей можно настроить антивирусный механизм – включить или выключить рабочие движки для проверки подозрительных объектов, которые будут отправлены на проверку через Интернет в режиме реального времени.

В случае ограничения связи существует возможность установки ежедневного лимита загружаемых файлов.

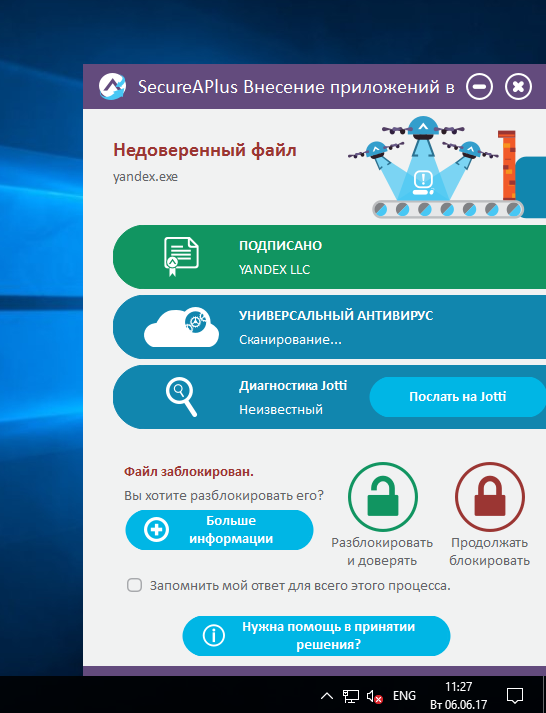

Для проверки работы SecureAPlus я попытался загрузить и запустить установку браузера Яндекс. Во время запуска появилось симпатичное окно с информацией об объекте и выбором нужного действия. Если пользователь не знает можно ли доверять запускаемому файлу, он может осуществить его проверку с помощью облачного антивируса, либо сразу блокировать вредоносное приложение.

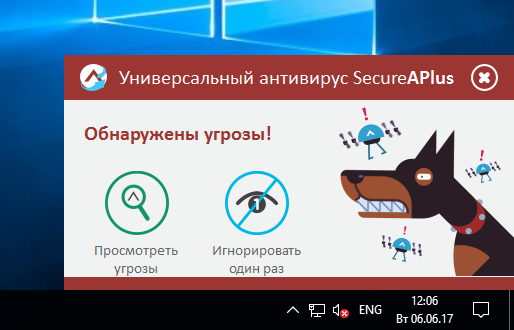

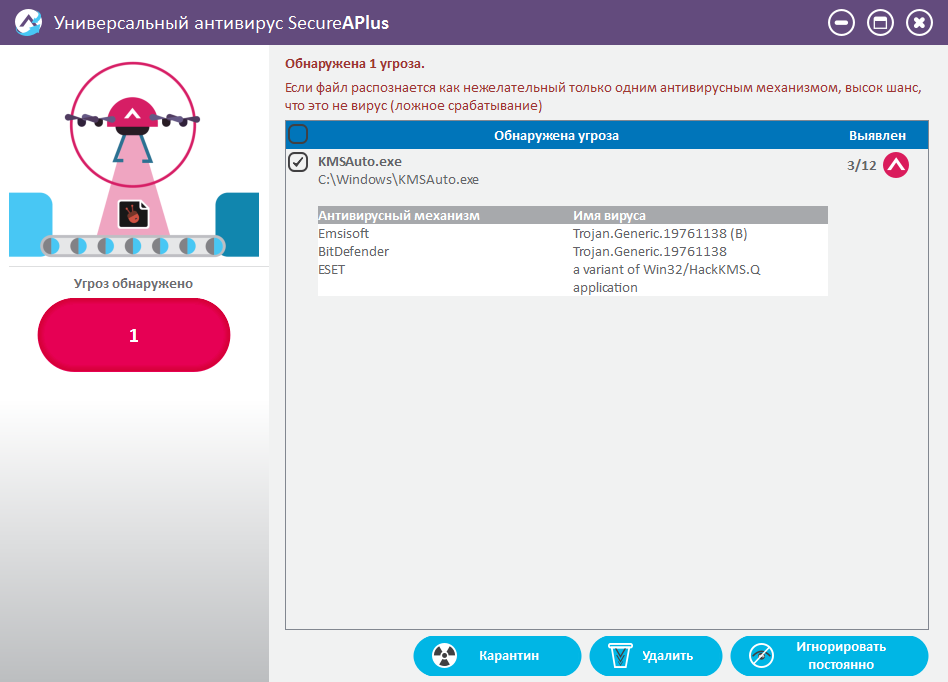

В ходе работы программа так же осуществляет в фоновом процессе сканирование файлов и если находит угрозы, то незамедлительно о них информирует вот таким мультяшным окном.

Просмотр сведений позволяет получить исчерпывающую информацию об угрозе.

SecureAPlus производит очень хорошее впечатление, инструмент способен защитить компьютер перед установкой и в процессе эксплуатации подозрительных приложений. Антивирус является простым в использовании и характеризуется четким, красивым, хотя и немного несерьёзным интерфейсом. Из недостатков можно выделить некоторую избыточность в функционале и слишком подробную настройку, которая не всегда может оказаться по плечу обычному пользователю.

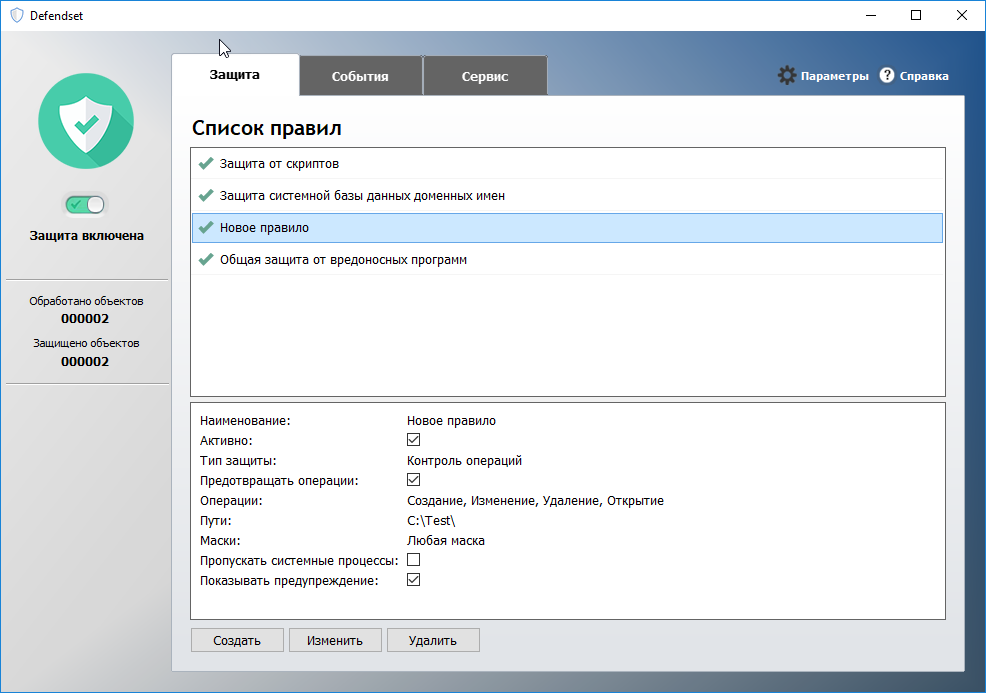

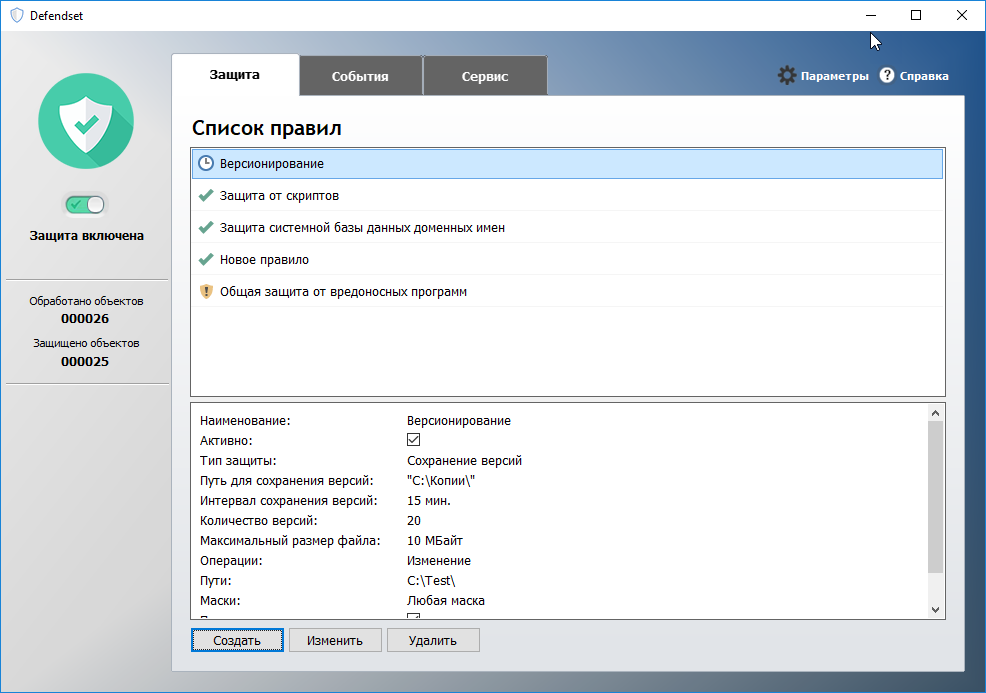

Defendset — проактивное решение блокировки несанкционированных операций над файлами, работающее в операционных системах Windows 7/8/10 и Windows Server 2008/2012/2016.

При первой установке предоставляется пробная 30-дневная лицензия, без каких-либо ограничений в функционале, что позволяет оценить полезность инструмента и принять взвешенное решение о приобретении.

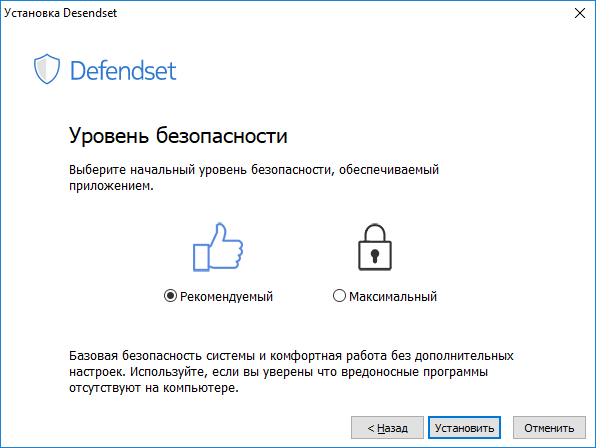

В процессе установки пользователю предлагается выбрать начальный уровень безопасности.

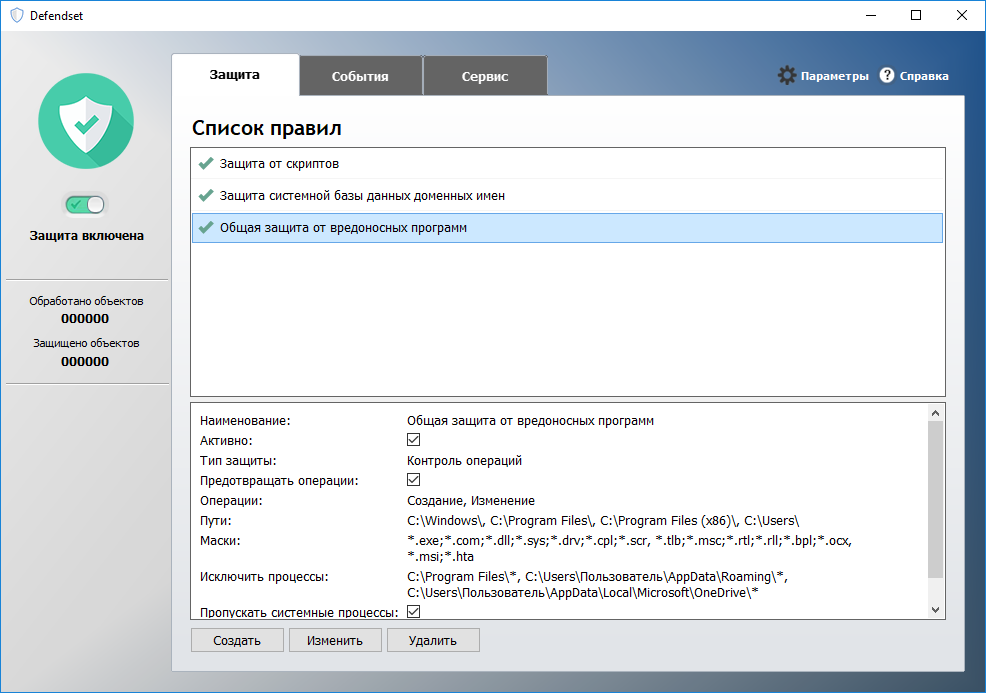

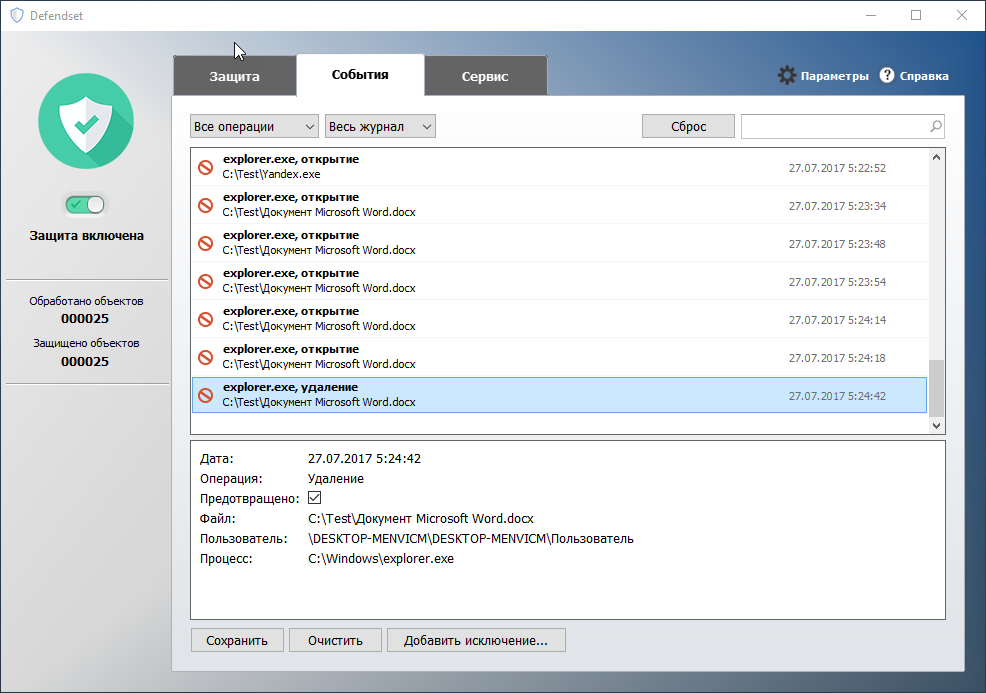

Все управление осуществляется с помощью окна настроек, которое появляется после клика по иконке программы. Слева – включение/выключение защиты, вверху список всех правил, внизу – детальная информация по выбранному элементу, она меняется в зависимости от активной позиции списка.

После установки в программе уже есть набор предустановленных правил, с помощью которых осуществляется защита, кроме того они полезны тем, что в них можно зайти и поразбираться, как все устроено, тем более из названия правила понятно за что оно отвечает и каким образом должно функционировать.

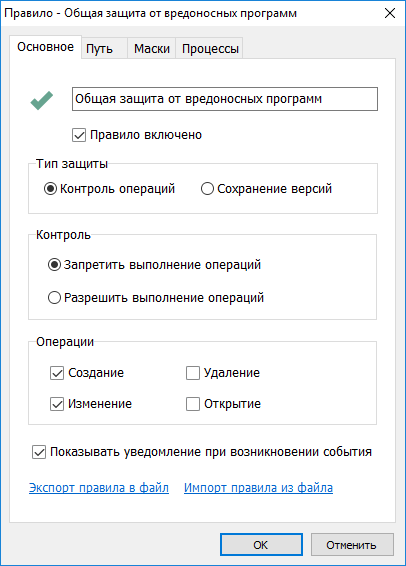

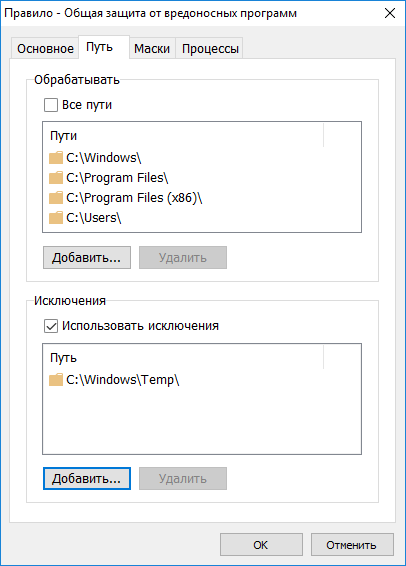

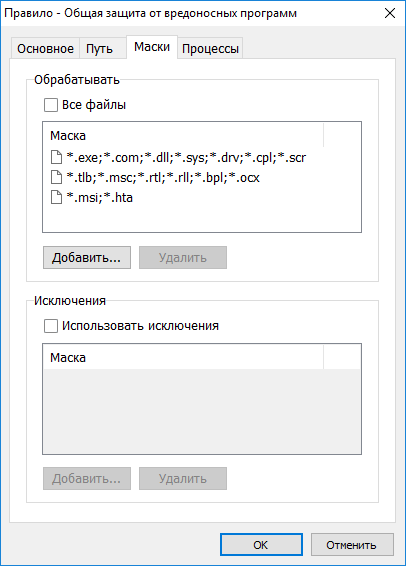

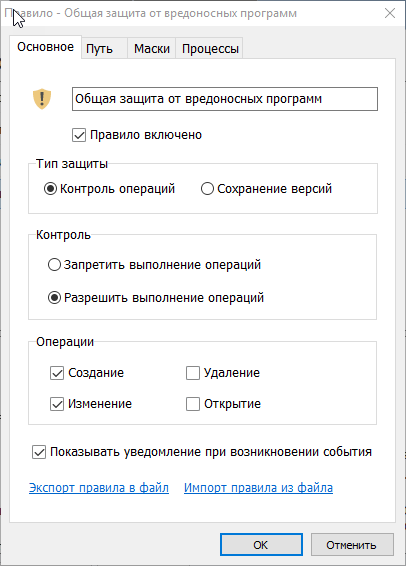

На основной вкладке – название правила, его активность и выбор нужного типа защиты, вид контроля, ну и собственно сами операции, которые можно блокировать. Их не так много, но это самые основные – создание, изменение, удаление и открытие.

Следующая вкладка – пути размещения блокируемых файлов, и исключений из них. Тут задается список контролируемых каталогов. Можно указать что-то конкретное, а можно сразу всё.

Выбор типов наблюдаемых файлов, все по аналогии с каталогами.

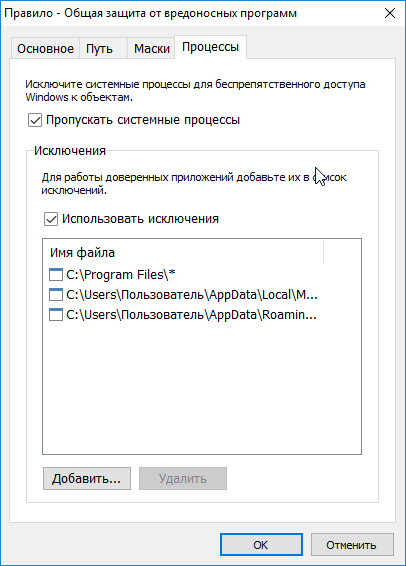

Ну и последняя вкладка с процессами – они обрабатываются все, а здесь можно задать исключения: системные процессы для нормальной работы Windows и любые доверенные приложения, причем их можно указывать явным образом, а можно по маске. Например, в этом правиле ничего не возбраняется делать программам из стандартных программных папок, будет необходимость – можно будет добавить что-то еще.

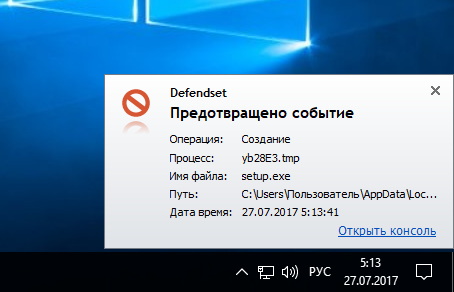

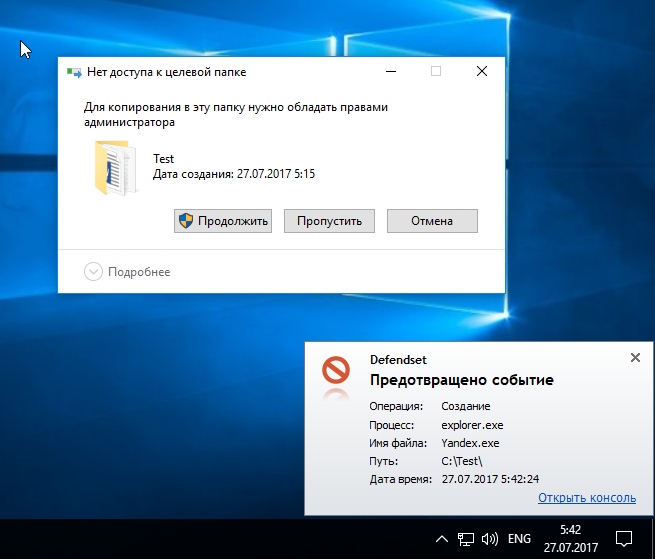

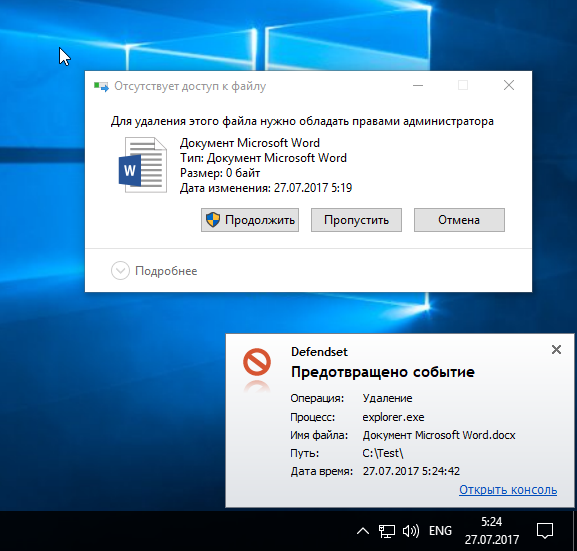

Для тестирования попробуем скачать и установить браузер Яндекс. Скачивание проходит без каких-либо препятствий, а установка блокируется. Блокировка сопровождается информационным окном в нижнем правом углу, в котором отображаются сведения о событии.

Для дальнейших тестов я сделал новое правило – в корневой папке Test запретил все операции над любыми файлами.

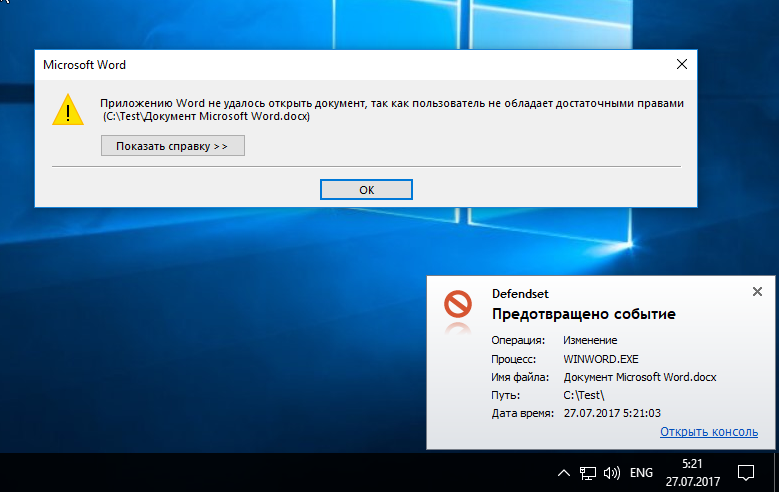

Пробую создать в Test новый документ Word — действие блокируется, программа пишет, что это создание нового файла в защищаемой зоне.

Копирование скачанного ранее браузера в тестовую папку так же благополучно предотвращается.

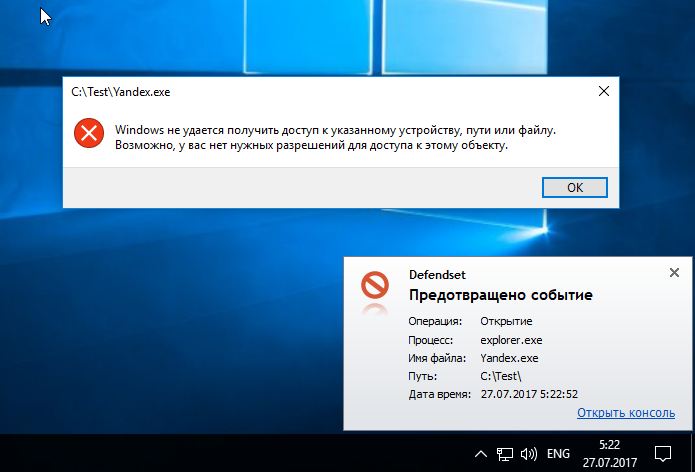

Для проведения дальнейших экспериментов временно отключаю защиту и создаю в Test вордовский документ. Снова активизирую Defendset и пробую открыть файл.

Ворд не может открыть файл, операция блокируется. То же самое происходит и при попытке запуска установочного пакета.

Какое-либо изменение (редактирование, переименование, перемещение) и удаление файла при включенной защите так же невозможно.

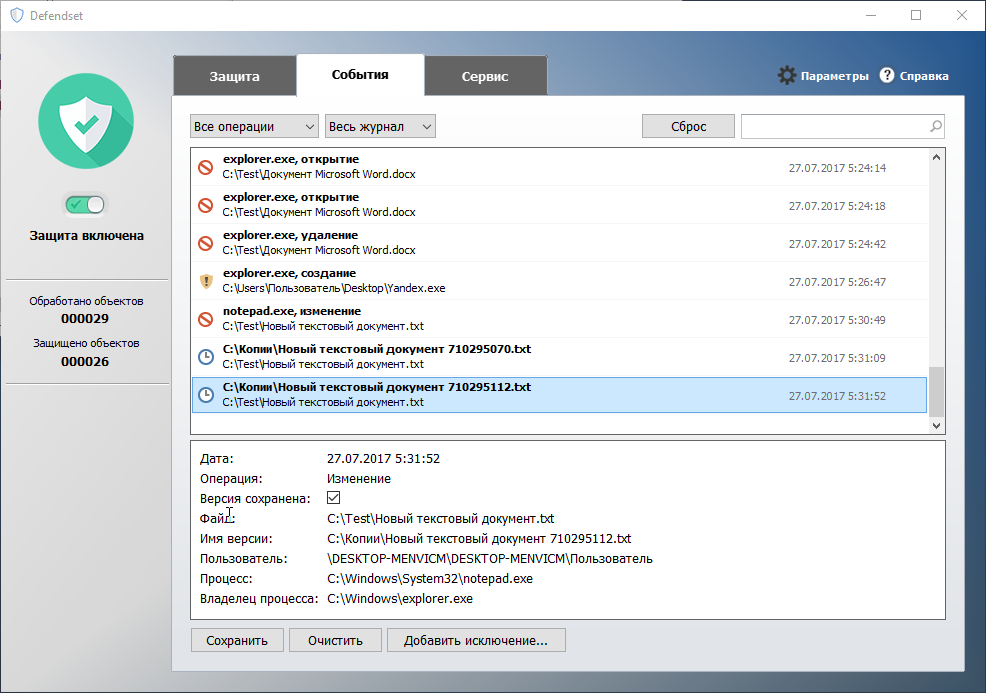

Все сведения о блокировках попадают в журнал событий.

Попытка копирования Yandex.exe на рабочий стол успешна, но при этом выводится уведомление об операции, а в журнале событий появилась соответствующая запись, иконка уведомления такая же как в правиле.

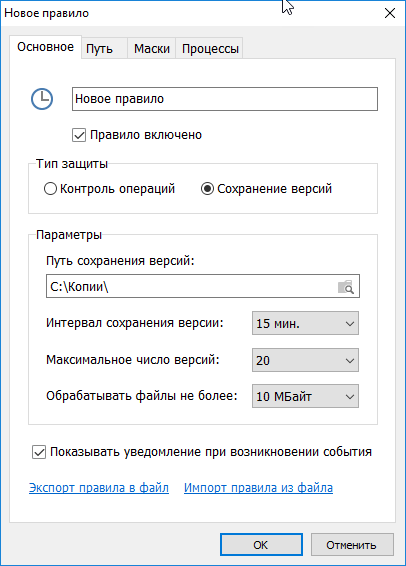

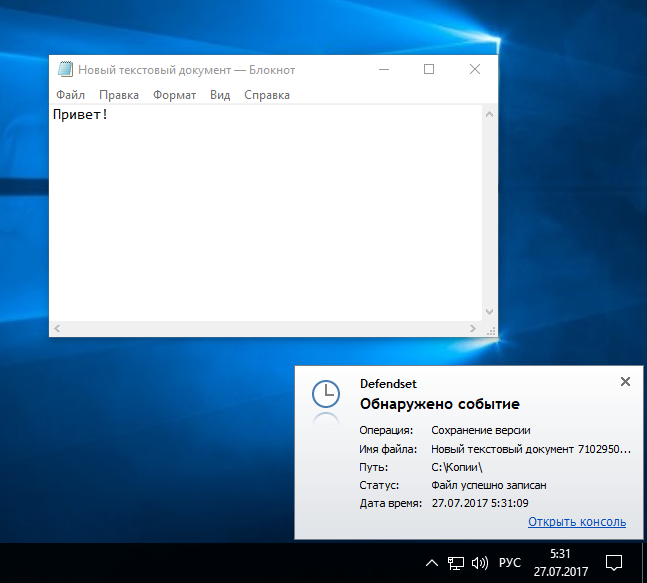

Еще одна фишка программы — версионирование, это когда при записи документа его копия сохраняется в специальном каталоге. В настройках можно задать интервал сохранения — через сколько времени создавать новую версию (например, не чаще чем 1 раз в час), это удобно от замусоривания каталога при частых сохранениях. Так же регламентируется размер файла, на тот случай, чтобы копии череcчур больших файлов не занимали слишком много дискового места.

Для тестирования этой замечательной возможности я создал правило, которое бакапит файлы из папки Test в корневую папку Копии.

Создаю текстовый файлик со словом Привет внутри. Уведомление при записи говорит что копия успешно создана.

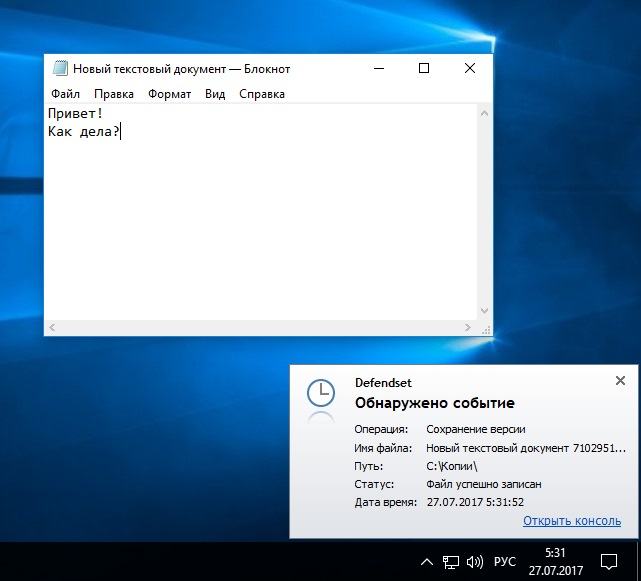

Добавляю строчку и записываю еще раз.

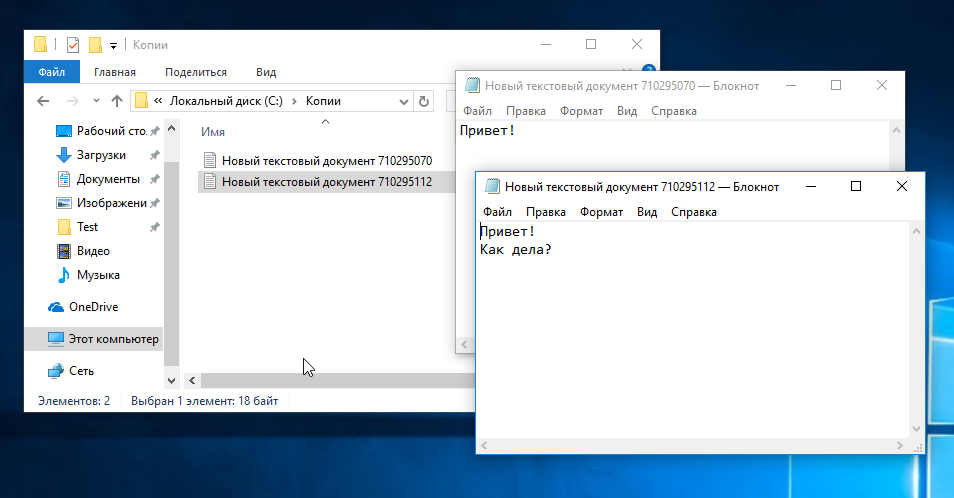

Теперь идем в папку Копии и видим что там появилось два файла с различным содержимым.

Эту функцию можно использовать как альтернативную защиту от изменений, копируя версии файлов в общую папку на сервере, если шифровальщик зашифрует локальный файл, то там останется рабочая копия. Так же может пригодится при редактировании файлов (статей, скриптов, html страниц и т.д.), когда надо вернуть вариант с нужным фрагментом текста или куском кода.

В журнале событий появляются записи о всех операциях, впрочем, журналирование событий можно отключить для любого из правил, просто сняв в нем галочку регистрации событий.

Defendset как с точки зрения функционала, так и с позиции удобства использования заслуживает положительной оценки. В целом программа мне понравилась.

В плюс разработчикам можно засчитать продуманный лаконичный интерфейс. Также я бы отметил крайне простую эксплуатацию – после установки программа сразу же приступает к выполнению своих функций, не требуя от пользователя никакого обучения и не задавая непонятных вопросов, но всё же не стоит полностью полагаться в защите на одно приложение, поэтому лучше будет использовать его в тандеме с антивирусом.

По его словам, на данный момент неизвестно, посещал ли школьник порносайты или вирус был пойман случайно. Школьника нашли повешенным на веранде собственного дома.

При этом технологии, используемые киберзлоумышленниками, тоже не стоят на месте. Так, в III квартале 2011-го был выявлен изощренный способ распространения блокировщиков – через серверы игры Counter Strike. Специфика CS предполагает, что при подключении пользователя к серверу на его ПК могут быть загружены любые файлы, необходимые для игры, как правило, это карты и аудиоэффекты. Вместе с нужными игроку файлами на компьютер пользователя может попасть и вредоносное ПО.

Троянцы-вымогатели, потомки Trojan.Winlock, существуют в тысячах различных модификаций. Хотя все они действуют схожим образом: в какой-то момент перед пользователем на экране появляется окно на 2/3 экрана (а то и на весь экран). В окне – угрожающее сообщение. Обычно эксплуатируются две темы: то, что пользователь смотрел детскую порнографию или порно с насилием (хотя не факт, что он это делал), либо то, что он использует нелицензионное ПО. (Встречаются и другие типы обвинений, но намного реже.)

Одновременно блокируется клавиатура компьютера. Для усиления эффекта подобное сообщение сопровождается крупными порнобаннерами и/или ссылками на угрожающе звучащие статьи Уголовного кодекса. Работа на ПК становится невозможной.

Kaspersky WindowsUnlocker проводит лечение реестра всех ОС, установленных на компьютере (в том числе установленных на разных разделах, в разных папках одного раздела), а также лечение пользовательских веток реестра. Kaspersky WindowsUnlocker не производит никаких операций с файлами (для лечения зараженных файлов можно использовать Kaspersky Rescue Disk 10).

Сперва следует загрузить пострадавший ПК с Kaspersky Rescue Disk. Для записи Kaspersky Rescue Disk на СD/DVD-диск или USB-носитель потребуется незараженный компьютер, подключенный к Сети. Далее дам инструкцию от первого лица.

Итак, скачиваете образ Kaspersky Rescue Disk с утилитой Kaspersky WindowsUnlocker. Можно скачать образ KWU_1.0.3.iso (

Далее готовим пострадавший ПК к загрузке с созданного диска. В параметрах BIOS на закладке Boot задаем загрузочный диск – соответственно, CD-ROM Drive или Removable Devices в случае USB-носителя. Вставляем носитель с записанным образом в компьютер. Далее перезагружаем компьютер. После перезагрузки на экране появится сообщение Press any key to enter the menu. Нажимаем на любую клавишу, затем клавишами перемещения курсора выбираем язык графического интерфейса и жмем Enter.

Выбираем один из следующих режимов загрузки:

- Kaspersky Rescue Disk. Графический режим – загружает графическую подсистему (рекомендован большинству пользователей);

- Kaspersky Rescue Disk. Текстовый режим – загружает текстовый пользовательский интерфейс, представленный консольным файловым менеджером Midnight Commander (рекомендован обладателям ноутбуков, пользующимся тачпадом вместо мыши).

Если ОС загружаемого компьютера находится в спящем режиме или работа с ней была завершена некорректно, пользователю предложат монтировать файловую систему или перезагрузить компьютер. В этом случае выбираем один из трех вариантов действий:

- Продолжить. Программа продолжит монтирование файловой системы, однако возможно повреждение файловой системы.

- Пропустить. Программа пропустит монтирование файловой системы. В этом случае можно будет проверить на вирусы только загрузочные секторы и элементы автозапуска.

- Перезагрузить компьютер. Это позволит загрузиться с жесткого диска, чтобы корректно завершить работу операционной системы.

После завершения работы с Kaspersky WindowsUnlocker следует перезагрузить ПК и в параметрах BIOS на закладке Boot задать в качестве загрузочного диска его собственный жесткий диск. Все.

Альтернативные технологии защиты

Например, хороший способ – использовать диск типа miniPE, запустив компьютер с него. Далее следует сохранить куда-либо важные документы с диска C. После чего – переустановить Windows.

Еще один возможный вариант – восстановить систему с загрузочного диска по опции R. Обычно восстанавливает четко и с сохранением всех прежних пользовательских параметров и ПО.

Ну и, конечно, стоит всегда помнить о необходимости регулярного резервного копирования всех данных (или хотя бы самых важных, если лень бэкапить все).

P.S. Любую проблему проще предупредить, чем решить. Так что лучшее средство избежать заражения какой-либо модификацией Trojan.Winlock – это хороший антивирус. Например, у автора этих строк на обоих ноутбуках установлен бесплатный Avast Home Edition – и его вполне хватает, блокировщика Windows я не заполучал ни разу. По отзывам, также хорошо помогает столь же бесплатный Comodo AntiVirus.

Зато почему-то часто доводилось решать эту проблему на офисных ПК у друзей и знакомых. Но эта статья – не про недобросовестных сисадминов.

Пример баннера, особенно пугает неопытных пользователей

К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом. Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на некий кошелек WebMoney или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Итак, это были общие рекомендации, а теперь перейдем к более детальному рассмотрению проблемы. Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом. Если вы являетесь представителем бизнеса или столкнулись с подобной проблемой на офисной машине, рекомендуем обратиться к профессионалам для обслуживания компьютеров в офисе. И от троянов вылечат, и принтерр/МФУ настроят и другие проблемы решат.

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже. Но, как ни крути, такой метод работает все реже и реже - в практике Вашего покорного слуги разблокировать Windows с помощью кода разблокировки получается примерно один раз десяти-двенадцати заражений.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt!, Eset NOD или Kaspersky Virus Removal Tool.

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш CTRL+ALT+DEL или CTRL+SHIFT+ESC. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Подозрительный процесс в диспетчере задач

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Расширенный менеджер запущенных процессов System Explorer

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, "Мои документы", системные каталоги (WINDOWS, system32 etc) и каталоги браузеров. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns. Также можно использовать очень популярный CCleaner.

AutoRuns покажет все объекты автозапуска (на скриншоте видна лишь малая часть)

Блокнот — коня на скаку остановит и доступ админу вернёт!

Ключи реестра, часто модифицируемые троянами семейства Winlock

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

Удаление трояна из консоли (полное имя файла взято из реестра и скопировано в буфер обмена)

Удаление трояна из консоли — файл находился во временной папке.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Восстановление сетевых сервисов с помощью AVZ

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker. Также можно использовать ERD Commander или Windows XPE, такой пример будет рассмотрен позже.

Создание загрузочной флэшки из образа Kaspersky Rescue Disk

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это DEL или F2, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения F10 и выйдите из BIOS.

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать F12, F11 либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Загрузка Kaspersky Rescue Disk

Kaspersky Rescue Disk в графическом режиме

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Троян семейства Winlock, заразивший MBR

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Антивирусная проверка жёстких дисков на другом компьютере

Отключение автозапуска с помощью AVZ

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Читайте также: