Как отправить вирус в майкрософт

Microsoft вирус — это набор угроз, которые используют имя Microsoft чтобы выманить деньги или персональную информацию пользователей

Microsoft вирус — это название различных угроз (в основном обманных), которые используют логотип корпорации Microsoft для подтверждения своей законности и доверия. Эти серии вредоносных программ, как представляется, в основном являются мошенническими приложениями, которые появляются во время просмотра и начинают выдавать ложные предупреждения о безопасности, чтобы побудить пользователей позвонить сертифицированным техническим специалистам Microsoft. Кроме того, пострадавших просят заплатить за помощь, которая им даже не нужна. Это главная причина, по которой мошенники решили использовать название компании для своих целей.

Из-за растущего числа потенциально подозрительных и злонамеренных инфекций, нацеленных на пользователей Windows посредством предоставления им оригинального логотипа Microsoft, сама корпорация выпустила руководство о том, какие вирусы распространяются чаще всего и как предотвратить появление вирусов и подозрительных программ Microsoft от проникновения в целевую систему. Однако главное — отключить вредоносный файл master.exe или аналогичный файл, а затем перезагрузить веб-браузер.

Microsoft вирус — это очень широкий термин, который охватывает различные ПНП и киберугрозы. Как правило, киберпреступники доставляют угрозы, злоупотребляя это имя. Такие мошеннические приложения также называются мошенниками из службы технической поддержки. Предоставляя ложную информацию о предположительно зараженных компьютерах, хакеры обманывают пользователей, заставляя их звонить по предоставленному номеру мобильного телефона.

Если жертва решит позвонить по предоставленному поддельному номеру технической поддержки, может произойти все что угодно. Как только пользователи связываются с поддельными экспертами, их могут попросить предоставить некоторые личные данные о себе или убедить их установить мошенническое программное обеспечение для ремонта. Как видите, этот тип Microsoft вируса может распространяться для очень неприятных целей.

Если в вашей компьютерной системе обнаружен Microsoft вирус, призывающий вас позвонить сертифицированным специалистам Microsoft, не набирайте поддельный номер телефона, так как раскрытие личной информации может привести к краже данных в будущем. Кроме того, киберпреступники могут найти способ удаленного доступа к вашей компьютерной системе, если вы раскроете этим людям важные детали.

Удаление Microsoft вируса — лучшее, что можно сделать после заражения вредоносным ПО или ПНП. Если это мошенничество, которое в последнее время запускает вашу обычную работу, возможно, на вашем компьютере установлена рекламная программа или другое подозрительное приложение, которое заставляет мошенническое сообщение появляться при просмотре интернета.

Вы можете использовать помощь Reimage Reimage Cleaner Intego для обнаружения вредоносного или подозрительного контента на зараженной машине. Это должно помочь вам удалить Microsoft вирус из вашей ОС Windows. Кстати, не удивляйтесь, если в приложениях для веб-браузера, таких как Chrome, Edge, Explorer и Firefox, вы обнаружите мошеннический контент, который тоже необходимо удалить.

Вредоносная программа Microsoft - вирус на тему Microsoft, который может появиться на компьютерах Windows и начать утверждать ложные сведения.

Однако могут быть и другие более опасные формы вредоносных программ, скрывающиеся под именем Microsoft. Например, в 2018 году появились сообщения о том, что вредоносная полезная нагрузка (которая включает вирус-вымогатели и опасные троянские кони) доставлялась через заразные документы и файлы Microsoft Office.

Обнаружение опасных инфекций, особенно троянов и вымогателей, указывает на возможное повреждение системы. Эти типы Microsoft вирусов — самые редкие, но самые опасные. Такие инфекции могут быть связаны с похищением личной информации, мошенничеством с деньгами, необратимым повреждением важнейшего компьютерного программного обеспечения, чрезмерным использованием системных ресурсов.

Для получения дополнительной информации эти версии Microsoft вируса передаются через зараженные документы, которые прикрепляются к почтовому спаму. Очень важно сканировать все полученные сообщения электронной почты вместе с вложенными файлами на случай, если там спрятаны некоторые вредоносные объекты. Лучше быть слишком осторожным, чем совсем не осторожным.

Наиболее популярные версии Microsoft вирус

PORNOGRAPHIC VIRUS ALERT FROM MICROSOFT

PORNOGRAPHIC VIRUS ALERT FROM MICROSOFT считается аферой с технической поддержкой, которая утверждает ложные вещи, такие как повреждение системы во время посещения веб-сайтов с порнографической тематикой для приема звонков от пользователей. Если вы когда-либо получите сообщение от этого типа Microsoft вируса, и оно не исчезает после установки Adblock, возможно, в вашей системе скрывается рекламное ПО, которое вынуждает появиться это мошенничество.

После того, как PORNOGRAPHIC VIRUS ALERT FROM MICROSOFT появится на экране компьютера, вы точно узнаете об этом. В поддельном сообщении утверждается, что компьютер заблокирован, и пользователям необходимо позвонить по указанному номеру мобильного телефона за помощью. НЕ набирайте этот номер, поскольку хакеры могут попытаться выманить ваши деньги за бесполезную программу для обеспечения безопасности или обманом заставить вас предоставить личные данные.

VIRUS ALERT FROM MICROSOFT это еще одно мошенничество, очень похожее на предыдущее. В этом сообщении также утверждается, что компьютер заблокирован из-за вредоносного заражения, и единственный способ исправить повреждение — связаться с поддельной службой технической поддержки Microsoft. Этот номер технической поддержки также является поддельным.

Если вы прочитаете сообщение, то обнаружите, что паразит Microsoft утверждает много странных вещей, таких как то, что ваш компьютер распространяет вредоносное ПО по всей сфере интернета, использует сторонние программы, взломан и что фальшивые эксперты заблокировали систему для безопасности. НЕ верьте в такие вещи, это ЛОЖЬ.

Эти киберпреступники постоянно продолжают лгать. Они утверждают, что такие повреждения и ошибки появились из-за порнографической шпионской программы. Однако реальный риск при работе с Microsoft вирусом, о котором вам следует беспокоиться, — это фальшивый телефон доверия, который может попытаться выманить личную информацию о вас или вашей системе для использования вредоносных программ.

Microsoft Edge вирус считается потенциально нежелательным контентом, целью которого является напугать людей для получения пособий. Предупреждающее сообщение отображается как предупреждение брандмауэра и указывает, что различные данные подвергаются риску из-за секретного проникновения компьютерного вируса. Заявляется что звонок по горячей линии Microsoft является единственным способом избежать возможного раскрытия информации.

Если вы когда-нибудь получите сообщение от Microsoft вируса, не поддавайтесь на веру в его претензии. В записке указывается, что такие данные, как учетные данные, банковская информация, логины Facebook и Skype, различные пароли и адреса электронной почты, могут быть легко украдены, если проблема не будет решена немедленно.

Кроме того, мошенники угрожают людям через фальшивое сообщение о Microsoft Edge вирусе о том, что их личные фотографии и видеоклипы могут быть украдены. Тем не менее, потенциальные преступники могут иметь возможность удаленного доступа к веб-камере. Предупреждение: не поддавайтесь убеждению в этом, поскольку единственными мошенниками являются люди, которые предоставили это сообщение о Microsoft вирусе.

“Microsoft Critical Alert” это еще одно мошенническое приложение, которое использует оригинальное название Microsoft Corporation в злых целях. Мошенничество и обман пользователей при наборе номера службы технической поддержки Microsoft 1-855-813-2335. Подозрительное уведомление утверждает о системном предупреждении Windows, что компьютерная система была заражена и заблокирована.

Обратите внимание, что допустимые ошибки BSoD обычно исчезают после перезагрузки компьютерной системы. Однако мошенники стоящие за Microsoft Security Essentials Alert призывают позвонить на поддельную линию поддержки Microsoft (1-800-418-4202), чтобы получить некоторую информацию о том, как решить проблему. С этими мошенниками не следует вступать в контакт, даже если они попытаются создать правильное представление об ошибке.

Your Windows (Microsoft) Computer has been blocked является вводящим в заблуждение сообщением, которое часто предназначается для пользователей Windows. В этом уведомлении также содержатся ложные сведения, которые заставляют пользователей звонить по предоставленному номеру горячей линии. Во-первых, в мошенническом сообщении указывается, что система содержит ошибку и что браузеры могут быть взломаны.

Тем не менее, афера Your Windows (Microsoft) Computer has been blocked становится еще страшнее, когда сообщение предупреждает о потенциальной опасности личных данных и учетных данных. Вы можете прочитать, что учетные данные и банковские данные, логины электронной почты, учетные записи Facebook и других популярных сетей, а также частные видео находятся под угрозой.

Microsoft Corporation has blocked your PC относится к категории потенциально нежелательных программ, программ-шпионов и обманной технической поддержки. Все эти ссылки сделаны из-за сообщений, вводящих в заблуждение контент, предназначенный для обмана людей, а также из-за его сомнительного появления в веб-браузерах.

Утверждение Microsoft Corporation has blocked your PC аферы очень похоже на другие мошеннические сообщения. Она начинает обманывать пользователей тем, что существует возможное повреждение системы, которое может быть связано с раскрытием конфиденциальных данных таких компонентов, как пароли, банковская информация и изображения, хранящиеся на ложно зараженном компьютере.

В качестве решения проблемы хакеры предоставляют бесплатный номер Microsoft, который, как утверждается, помогает решить все проблемы. Звонить этим людям нельзя. Обратите внимание, что такие хитрые вирусные сообщения Microsoft можно встретить где угодно, особенно при посещении сторонних источников. Что вам нужно сделать, это избавиться от всего потенциально нежелательного контента из системы.

Microsoft Error: Unknown System Failure считается обманным ПО, которое проникает в системы через рекламные приложения или другие потенциально нежелательные программы. Основная цель этого сомнительного сообщения заключается в том, чтобы спровоцировать пользователей позвонить в поддельную техническую поддержку и попытаться выманить деньги за мошеннические средства безопасности или личную информацию.

Обратите внимание, что избегать Microsoft Error: Unknown System Failure вируса — лучшее, что вы можете сделать. Если подозрительное уведомление появляется только на определенных незащищенных веб-сайтах, закрытие окна браузера и повторный вход на эту веб-страницу могут оказаться необходимыми для предотвращения повторного появления аферы.

Microsoft has detected suspicious activity это афера технической поддержки, которая работает по тому же принципу, что и другие мошеннические приложения. Хакеры притворяются поддержкой Microsoft и объявляют о сомнительных действиях, происходящих в компьютерной системе пользователя. Эти люди также сообщают о ложных попытках кражи конфиденциальной информации и банковских реквизитов.

В этом мошенническом приложении можно найти недоверие. Microsoft обнаружила подозрительную активность, являющуюся лишь поддельным Microsoft вирусом, который пытается выманить ваши личные данные и деньги. Процесс удаления может включать средства защиты от вредоносных программ или ручные действия. Тем не менее, просто не забудьте избавиться от рекламного ПО или другой ПНП, которая провоцирует появление этой аферы.

Однако мы не рекомендуем ни нажимать на кнопку, ни набирать фальшивый номер, так как это может привести к некоторым проблемам. Например, вас могут попросить заплатить за какое-то поддельное лицензионное программное обеспечение или предоставить конфиденциальную информацию о себе и компьютере. Избавьтесь от рекламного ПО, поддерживающего этот Microsoft вирус, и поток уведомлений должен прекратиться.

Microsoft.windowssupport0901.online это мошенническое сообщение, в котором говорится о коде ошибки 00x04C08. Кроме того, в уведомлении указывается, что был обнаружен неподдерживаемый или недопустимый тип раздела и были сделаны некоторые вредоносные загрузки, связанные с некоторыми системными проблемами.

В качестве решения мошенники предлагают позвонить в службу технической поддержки по указанному номеру мобильного телефона и предоставить код B2957E для идентификации. Удаление Microsoft.windowssupport0901.online вируса должно быть вашим единственным приоритетом. Ликвидация рекламного приложения, которое вызывает эту аферу, должна решить проблему.

Кроме того, номера мобильных телефонов +1-844-313-5529, +1-800-610-8993, +1-866-507-946, или +1-855-336-5598 предоставляются в качестве способа связаться со специалистами по технической поддержке. Вы не должны поддаваться на веру в эти поддельные заявления, поскольку ни одна из этих ошибок не является правдой. Вы можете понять это, просканировав всю систему антивирусом.

Больше опасности походит от зараженных Microsoft Office файлов

Эксперты по интернет-безопасности выпустили отчет об инфекционных документах Microsoft Office, которые скрываются в киберпространстве и несут в себе вредоносное ПО. В сентябре 2018 года загруженные вредоносные файлы Microsoft Office были одним из основных методов распространения компьютерных вирусов, которые помогали мошенникам легко переносить вредоносное программное обеспечение на компьютеры пользователей.

Вредоносные макросы, вставленные в эти файлы, несут в себе множество угроз в прошлом. Наиболее популярными из них были GandCrab вымогатель (один из самых распространенных паразитов шифрования файлов на протяжении всей истории вредоносного ПО), AZORult троянский конь, Chanitor и Geodo.

Инфекционные, но законно выглядящие документы Microsoft Office распространяются с использованием одного из самых популярных методов распространения вредоносных программ — почтового спама. Такие зараженные макросы прикрепляются к мошенническим сообщениям электронной почты и выполняются в один клик. После этого вредоносная полезная нагрузка может быть успешно установлена на целевой машине.

Источники распространения и советы по предотвращению (ПНП)

По словам технических и вирусных специалистов из Virusai.lt, потенциально нежелательные программы могут распространяться через различные типы сторонних источников и пакетов программного обеспечения. Говоря о комплектации, вы можете предотвратить такую активность, используя авторитетные источники для ваших загрузок и выбрав режим пользовательской конфигурации.

Вы не должны забывать о подозрительном контенте, таком как реклама и гиперссылки, с которыми вы можете столкнуться при просмотре веб-страниц. Если вы когда-нибудь заходите на сомнительный веб-сайт и думаете, что он может быть заражен каким-то странным вредоносным ПО, например Microsoft вирусом, немедленно закройте его и никогда не открывайте.

Кроме того, рекомендуется проводить регулярные проверки системы, особенно после посещения вредоносных страниц. Если вы выберете авторитетный инструмент, он обеспечит безопасность вашей компьютерной системы 24/7. Также, чем больше защитных функций выполняет ваш антивирус, тем более продвинутой будет защита вашего компьютера.

Инструкции удаления для различных типов Microsoft угроз

Если хорошо известное имя Microsoft было использовано злоумышленником и вы обнаружили в своей компьютерной системе аналогичное вредоносное ПО, вы должны без колебаний удалить Microsoft вирус из компьютерной системы Windows. Наиболее популярным типом этих вирусов являются мошеннические приложения, которые могут быть вызваны рекламным ПО или другой потенциально нежелательной программой.

Если вы получали сомнительные сообщения и предупреждения, которые претендуют на то, чтобы быть от Microsoft, вы можете избавиться от них, используя автоматические инструменты для удаления рекламного ПО или приведенное ниже пошаговое руководство. Эти инструкции помогут вам удалить Microsoft вирус из всей операционной системы Windows.

Вы можете устранить повреждения вируса с помощью Reimage Reimage Cleaner Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Здравствуйте! В этом посте (первом) я покажу, как создавать вирус шутку через блокнот. Сразу прошу не бомбить и не писать гневные комменты типа: "Да такого миллион!", "Да что ты знаешь!", "Да пошел ты в жопу!" и т.д. Да, я знаю, что эти "вирусы" создавали давно. Но я к примеру открыл для себя это совсем недавно. Месяца 3 назад.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, "вирус-шутка" это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

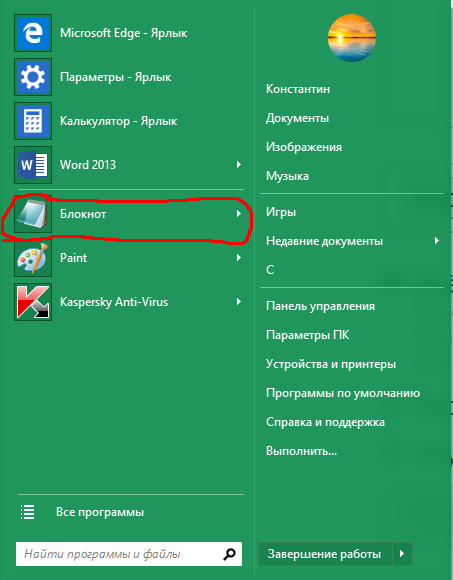

1) Создание вируса: Для начала откройте блокнот.

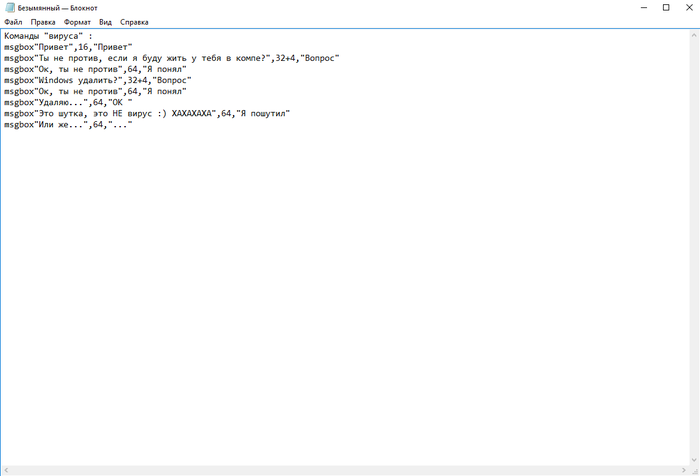

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

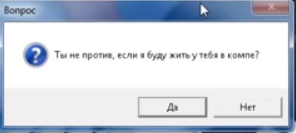

msgbox"Ты не против, если я буду жить у тебя в компе?",32+4,"Вопрос"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Это шутка, это НЕ вирус :) ХАХАХАХА",64,"Я пошутил"

msgbox"Или же нет. ",64,". "

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

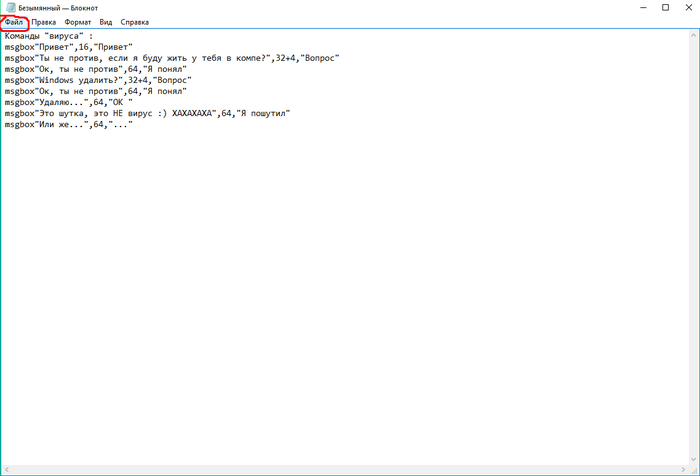

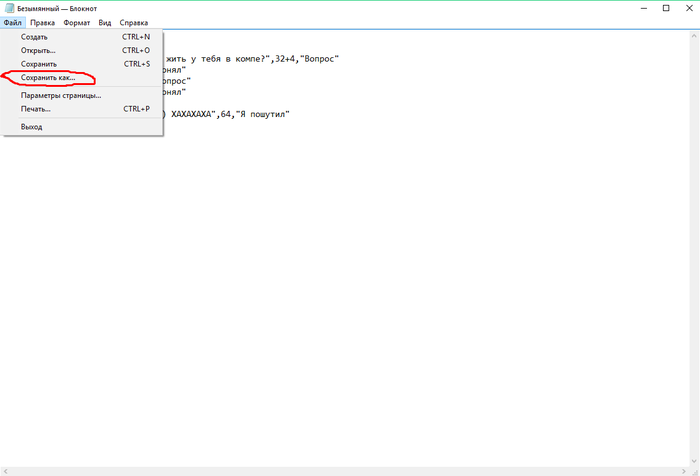

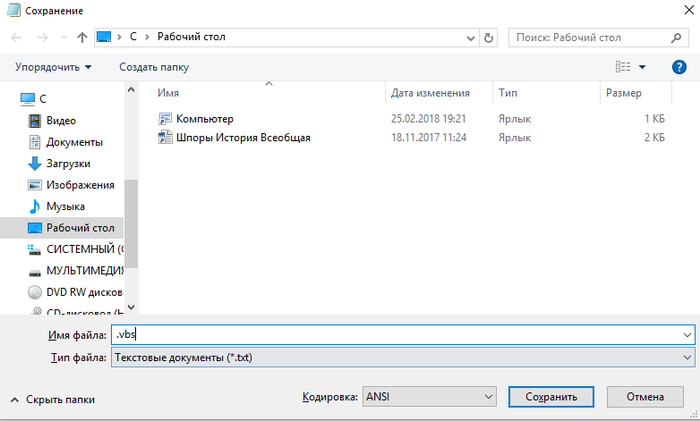

3) Сохраните ваш текст в формате .vbs Смотрите далее.

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

5) Заходите в него.

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо "Windows удалить?" можно написать "ставьте лайки!". Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно :D

сука! у меня винда удалилась!

Не ври. Этот вирус-шутка и близко такого сделать не может.

ТС, у вас тоже снегопад? Занятия в школах отменили?

Да, отменили. Вот и сижу, "клавотюкаюсь".

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

"msgbox" - название команды, которая выводит стандартный диалог. Цифрами выбирается стиль отображения (иконка внутри диалога и воспроизводимый звук при открытии). Также стилем выбираются кнопки (их текст и количество)

Отображаемых иконок всего 4: ошибка, вопрос, восклицание и внимание. Столько-же звуков.

Кнопок в связке по более:

Ок

Ок, Отмена

Да, Нет

Да, Нет, Отмена

Повтор, Отмена

Пропустить, Повторить Отменить

Т.к. эти диалоги выдаются системой, то можно указать только заголовок и текст диалога. Свой текст кнопок или свою иконку Вы не сможете установить. Можно вывести диалог без иконки. Вроде ничего не забыл. Давно увлекался этим, потом перешел на норм. язык программирования.

Ой, а может поможете раз разбираетесь?

Хочу коллегу разыграть/ поздравить с днем рождения. Он в командировке сейчас. Хочу ему на почту файл бросить который в определенный день ему на принтер выведет поздравление. Как можно батник сделать, чтобы он себя в автозагрузку прописал и именно в определенный день сработал? Ну и удалился потом, чтоб он не догадался.

В инете поискал, там только на удаление доков батники) и определенного дня нельзя поставить.

Если хотите именно батник, то можно попробовать использовать планировщик Windows, но с батниками куча ограничений.

О поздравлялке: даже если Вы отправите эл. письмо с батником или exe-шником, то поздравление не сработает, пока его не скачают и не запустят. В некоторых случаях почтовый сервис может отправить письмо в папку "Спам" (пользователь его не увидит), либо при скачивании файл заблокирует антивирус, но это все маловероятно.

На счет печати принтером: это можно, но обязательно? Можно например вывести на экран красивый диалог, или картинку :)

Нет с программкой не тот эффект))) Да и вк нету.

Просто хотелось отправить на почту письмо, (его обязательно откроют, так как с этого адреса только по работе приходит, да и с чувством опасности у людей проблемы))), чтоб этот файл прописался в планировщик или в автозагрузку, а в нужный день отправил бы на печать текст. Там принтер ежедневно включают, так что по-любому бы удивил)))

Я батники когда-то давно делал. Даже похожий прикол видел, когда из планировщика каждый день на печать выходит "Ты умрешь через *** дней", "Ты умрешь завтра", "Это случится сегодня". Но там надо было за компом посидеть, чтоб настроить. А как это "дистанционно" через почту сделать я не знаю.

В любом случае спасибо.

Хм, думаю, что через батник хоть и сложно, но реально: батник запускает установщик Windows (msiexec.exe) с параметром, который скачает и установит программу и документ с текстом печати. Программа прописывается в автозапуск и следит за датой и временем системы. Как только дата начала наступает, программа запускает скрытый процесс Microsoft Office Word (winword.exe) с параметром начала печати нашего документа. Программа делает какую-нибудь отметку на каком-либо ресурсе (сайте или сервере), что она успешно отработала. Запускается msiexec.exe с параметром удаления нашей программы (программа удаляется с компьютера).

Несколько вопросов:

- на компьютере есть MS Office Word? Иначе придется создавать документ формата .rtf (поддерживается системой без доп. софта)

- проще изначально в письме использовать не батник, а именно приложение (exe-файл, т.к. не придется сначала создавать, а после скачивать установщик). Если нужно, то предоставлю исходный код приложения. Язык программирования - AutoIt 3. Его синтаксис очень напоминает рассматриваемые в посте скрипты. Так может лучше обойтись без батника?

- нужны дата запуска печати документа и текст поздравления

- желательно заранее знать, какая операционная система установлена на компьютере, где будет выполняться "поздравлялка" (XP, Vista, 7, 8, 8.1, 10 или серверные редакции систем Windows)?

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

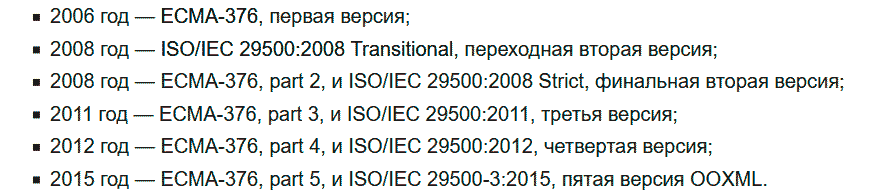

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Описание уязвимости

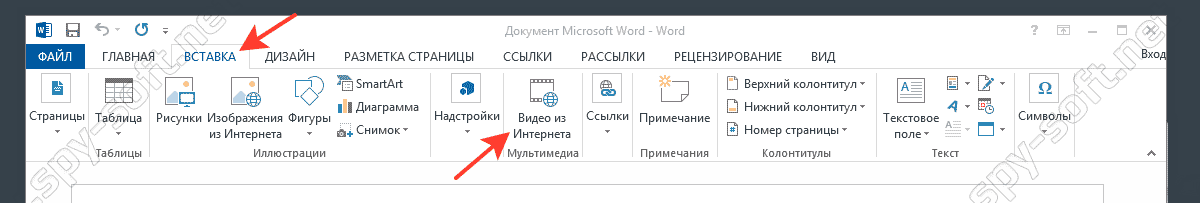

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Поиск объекта подмены

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

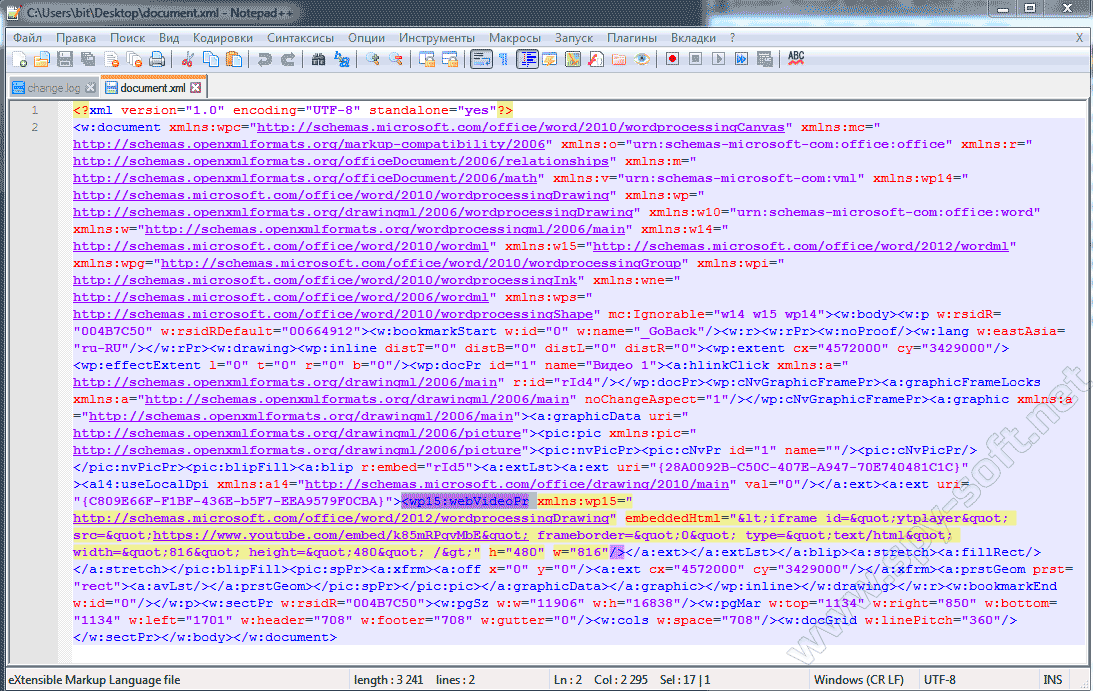

В папке \word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

wp15:webVideoPr в структуре файла document.xml

Конструкция изначально выглядит следующим образом:

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы заменены на . Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Ошибка Word при неправильном синтаксисе document.xml

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

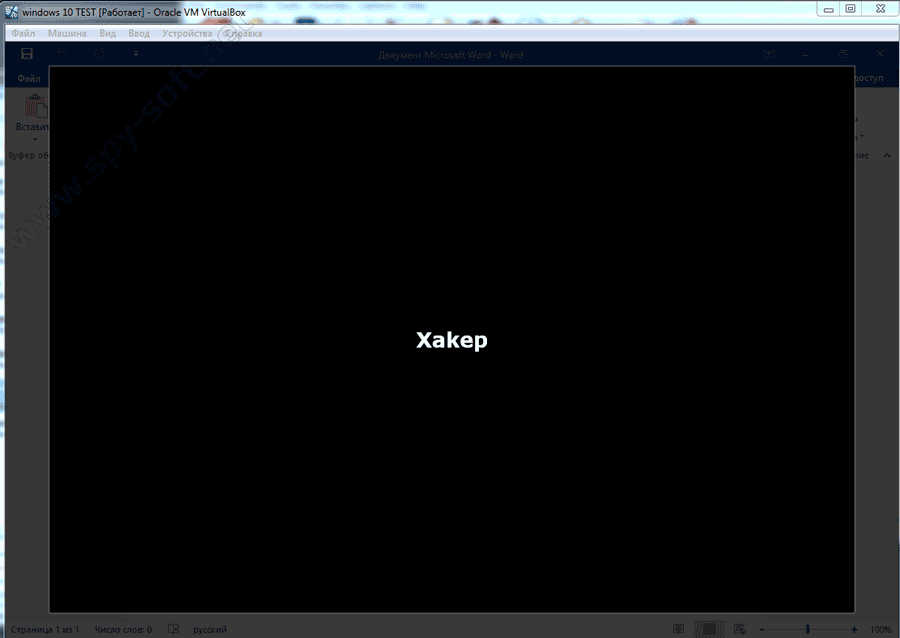

Хакер

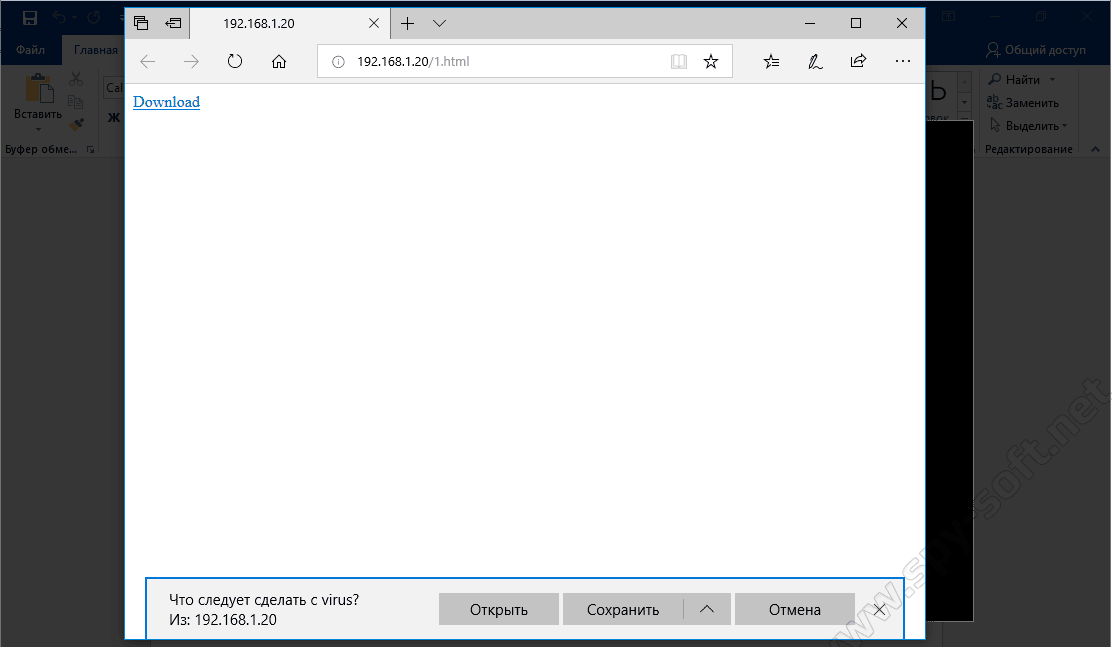

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

Далее нам необходимо все это указать в embeddedHtml:

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

Действие после активации воспроизведения

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открытие фишинговой ссылки при клике в окне предпросмотра видеоролика

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из word\document.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word\_rels\document.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

Предупреждение в Windows 7

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

Читайте также: