Как предотвратить вирусные атаки

В последнее время в новостях все чаще и чаще говорят про вирусы-вымогатели. Удивительно даже, что так мало людей на самом деле знают, что это именно за вирусы и что происходит, когда они наносят удар.

В этой статье мы расскажем вам, что нужно сделать, чтобы защититься от этих вирусов, и что делать, если ваш компьютер все же оказался заражен.

Что такое вирусы-вымогатели?

Вирусы-вымогатели представляют собой особый тип вредоносного программного обеспечения, разработанный для вымогания денег у жертв компьютерных атак. При этом вирус как бы берет в заложники сам компьютер жертвы. Большинство программ создано таким образом, что они в состоянии незаметно проникнуть на компьютер и начать медленно зашифровывать пользовательские файлы. Зашифровав все необходимое, вирусы блокируют устройство и выводят на экран сообщение с требованием выкупа. В качестве мотивации пользователю сообщают о том, что если хакеры не увидят денег, то все-все данные на компьютере будут стерты.

У любой системы безопасности есть свои слабые места, и вредоносное ПО старается использовать весь потенциал этих уязвимостей. Поэтому, если уж вы окажетесь в числе пострадавших от вирусов-вымогателей, то вот что вам нужно будет сделать:

Во-первых, изолируйте зараженную систему, особенно если она подключена к вашей локальной сети. Это может предотвратить заражение других подключенных к ней компьютеров.

Если вы — системный администратор, а ваши серверы оказались заражены, то просто вытащите все Ethernet-кабели из портов.

НЕ пытайтесь сделать резервную копию файлов на внешний жесткий диск. Вам может показаться, что скинуть на съемный носитель файлы, которые пока еще не зашифрованы, — это отличная идея. Увы, по факту это лишь поможет вирусу распространиться на другие компьютеры. Вирус вполне может скопировать свои собственные файлы на любой сторонний носитель информации, который вы подключаете к зараженному устройству.

Верно и обратное: если зараженный съемный носитель информации подключить к незараженному устройству, то вирус может заразить еще и эту систему. Может получиться и так, что вы лишь повторно заразите компьютер после того, как всеми правдами и неправдами избавитесь от вируса-вымогателя. Короче говоря, зараженному компьютеру положен строгий карантин.

Есть разные типы вирусов-вымогателей, и некоторые из них представляют собой куда большую опасность, чем прочие. В зависимости от типа и особенностей вирусной атаки вы можете использовать разные способы борьбы с вирусом. Чаще всего встречаются вирусы следующих типов:

Координирующие серверы (C&C) позволяют копиям вируса обмениваться данными. Вирусы-шифровальщики используют симметричное и асимметричное шифрование для проведения компьютерной атаки следующим образом:

- На сервере хакера с помощью любого из доступных алгоритмов асимметричного шифрования (например, RSA-256) создается пара из приватного и публичного ключей.

- Хакеры надежно прячут приватный ключ, тогда как публичный встраивается в код вируса-вымогателя.

- Вирус заражает новую систему и отправляет на координирующий сервер уникальный идентификатор системы или жертвы, а также прочие сведения.

- Используя один из симметричных алгоритмов шифрования (например, AES), сервер генерирует и отправляет симметричный ключ, созданный специально для соответствующей системы. Симметричный ключ далее зашифровывается с помощью приватного ключа.

- Вирус-вымогатель использует встроенный публичный ключ, чтобы расшифровать полученный симметричный ключ, и начинает шифровать все файлы жертвы подряд.

Теперь, когда вы знаете, как действуют вирусы-шифровальщики, давайте рассмотрим способы борьбы с ними.

Ранее мы рассказали вам методы относительно простого удаления вирусов первых двух категорий.

Увы, избавиться от вирусов-шифровальщиков гораздо сложнее. Во-первых, вам надо определить тип заразившего ваш компьютер вируса. Это может быть не самой простой задачей, ведь новые вирусы появляются чуть ли не каждый день. Впрочем, в большинстве случаев с этим можно справиться, если немного поискать в интернете.

Попробуйте сделать скриншоты сообщения с требованием выкупа, а затем проведите поиск по картинке — возможно, это позволит вам определить тип вируса-вымогателя. Кроме того, всегда можно искать по фразам из текста требования выкупа.

Подумайте, будете ли вы платить выкуп. Конечно, поощрять деньгами хакеров не стоит, однако если ваши данные слишком ценные или важные, чтобы вот так вот просто потерять к ним доступ, то почему бы и нет? Решайте сами, но не платите выкуп, если только это не является абсолютной необходимостью.

Но учтите, что для вас в этой ситуации нет никаких гарантий: вы можете заплатить выкуп, но так и не получить доступ к файлам!

Если вы определили тип вируса-вымогателя, поразившего ваш компьютер, то поищите в сети способы его удаления. Код самого вируса стабильно неэффективен, если можно так выразиться: разработчик может забыть удалить ключ шифрования из программы, которая получает его и шифрует файлы.

И если вирус уже хорошо известен, и если в его коде нашлись уязвимости, то вы наверняка найдете множество руководств о том, как его удалить, на сайтах вроде nomoreransom.org.

Так как многие вирусы-вымогатели просто удаляют оригиналы файлов, зашифровав их копии, то вам может пригодиться программа для восстановления удаленных файлов. Когда вы удаляете файл, вы не удаляете его с диска физически (если только файл не оказывается перезаписан каким-то другим файлом). Как следствие, у вас есть все шансы восстановить свои важные файлы — например, с помощью специальных бесплатных программ.

Если ничего не помогло, то вам пора принимать важное решение: заплатить выкуп или потерять все свои данные. Впрочем, гарантий нет никаких. Любые решения на этот счет следует принимать исключительно на свой страх и риск.

К слову, если в требовании выкупа есть адрес электронной почты, то можно попробовать поторговаться с хакерами. Вы удивитесь, но довольно часто это срабатывает!

Если вы решили, что не будете платить выкуп, то дальше вам нужно будет удалить все данные с вашего компьютера. Да, вы ПОТЕРЯЕТЕ все ваши данные навсегда. Если же у вас есть резервная копия данных на внешнем жестком диске, НИ В КОЕМ СЛУЧАЕ не подключайте диск, пока вы полностью не отформатируете компьютер.

Лучший способ удаления вирусов-вымогателей следующий: нужно отформатировать жесткие диски вашего компьютера (хотя бы тот, где установлена ОС). Если идти на такие меры вы не готовы, то убедитесь, что вирус не поразил загрузочный сектор. Подробнее об этом можно узнать в интернете.

Затем вам нужно обновить ваш антивирус и провести полную глубокую проверку компьютера. Не повредит провести проверку еще и с помощью программы, созданной для поиска и удаления вредоносного ПО. Это позволит вам удалить вирус без следа.

Итак, вирус вы удалили. Теперь настало время оглянуться назад и подумать, как же так получилось, что ваш компьютер оказался заражен. Как говорится, лучшее лечение — это профилактика. В данном контексте это утверждение как никогда актуально. Пользователь должен надежно защитить свой компьютер, так, чтобы любой вирус обломал об него зубы.

Будьте бдительны и учитывайте следующее:

- Следите за тем, чтобы ваш антивирус использовал самые актуальные базы;

- Всегда проверяйте адреса сайтов, на которые вы заходите;

- Не запускайте на своем компьютере подозрительные программы. Кряки, кейгены и прочие подобные программы часто оказываются зараженными вирусами.

- Не позволяйте подозрительным сайтам запускать исполняемый контент в вашем браузере.

- Регулярно обновляйте вашу операционную систему. Вирусы-вымогатели нередко заражают компьютеры через уязвимости старых версий операционных систем, так и не исправленные разработчиками. Хакер, к примеру, может воспользоваться ошибкой в работе модуля Windows RDP, чтобы получить доступ к подключенному к сети компьютеру и запустить на нем вирус.

Аннотация

Последние несколько лет на рынке информационной безопасности остро встал вопрос защиты от автоматизированных направленных атак, однако в общем понимании направленная атака в первое время представлялась как результат продолжительной и профессиональной работы организованной группой киберпреступников с целью получения дорогостоящих критичных данных. В настоящее время на фоне развития технологий, популяризации open-source форумов (напр. Github, Reddit) и Darknet, предоставляющих исходные коды вредоносного ПО и пошагово описывающих действия по его модификации (для невозможности его детектирования сигнатурным анализом) и заражению хостов, реализация кибератак значительно упростилась. Для реализации успешной атаки, сопровождающейся пагубными последствиями для владельцев автоматизированных и информационных систем, достаточно неквалифицированного пользователя и энтузиазма в разборе предоставленного в сети Интернет / Darknet материала.

С развитием Ransomware появляются и средства противодействия им. В первую очередь это открытый проект No more Ransom! (www.nomoreransom.org), предоставляющий жертвам атак средства дешифрования данных (в случае вскрытия ключа шифрования), во вторую – специализированные open-source средства защиты от вирусов-шифровальщиков. Но и они либо анализируют поведение ПО по сигнатурам и не способны обнаружить неизвестный вирус, либо обеспечивают блокировку вредоносного ПО после его воздействия на систему (шифрования части данных). Специализированные Open-source решения применимы интернет-пользователями на личных / домашних устройствах, крупным организациям, обрабатывающим большие объемы информации, в том числе критичной, необходимо обеспечивать комплексную проактивную защиту от направленных атак.

Проактивная защита от направленных атак и Ransomware

Рассмотрим возможные векторы доступа к защищаемой информации, находящейся на сервере или автоматизированном рабочем месте пользователя:

- Воздействие на периметр локальной вычислительной сети из интернета возможно через:

- корпоративную электронную почту;

- веб-трафик, в том числе веб-почту;

- периметровый маршрутизатор / межсетевой экран;

- сторонние (некорпоративные) шлюзы доступа к интернету (модемы, смартфоны и т. д.);

- системы защищенного удаленного доступа.

- Воздействие на серверы, рабочие места пользователей по сети:

- загрузка вредоносных программ на конечные точки / серверы по запросу от них же;

- использование недокументированных возможностей (уязвимостей) системного/прикладного ПО;

- загрузка вредоносов по шифрованному VPN-каналу, неконтролируемому службами ИТ и ИБ;

- подключение к локальной сети нелегитимных устройств.

- Прямое воздействие на информацию на серверах, рабочих местах пользователей:

- подключение внешних носителей информации с вредоносом;

- разработка вредоносных программ прямо на конечной точке / сервере.

Для уменьшения вероятности реализации угрозы для каждого типа доступа к защищаемой информации необходимо обеспечивать выполнение комплекса организационно-технических мер по защите информации, перечень которых отражен на рисунке (см. Рисунок 1)

Рисунок 1. Проактивные меры защиты от направленных атак и Ransomware

К основным организационным мерам проактивной защиты от направленных атак и Ransomware относятся:

- Повышение осведомленности сотрудников в области ИБ.

Необходимо регулярно проводить обучение сотрудников и информировать их о возможных угрозах ИБ. Минимальной и необходимой мерой является формирование принципов работы с файлами и почтой:

o не открывать файлы с двойным расширением: настроить для пользователей отображение расширений, чтобы идентифицировать вредоносные файлы с двойными расширениями (например, 1СRecord.xlsx.scr);

o не включать макросы в недоверенных документах Microsoft Office;

o проверять адреса отправителей почтовых сообщений;

o не открывать ссылки на веб-страницы, почтовые вложения от неизвестных отправителей. - Оценка эффективности защиты как внутри организации, так и с привлечением внешних специалистов.

Оценивать эффективность обучения персонала необходимо при помощи моделирования атак, как внутренних, так и с участием внешних специалистов — проводить тесты на проникновение, в т. ч. с использованием метода социальной инженерии. - Регулярное обновление системного ПО (Patch Management).

Для предотвращения атак вредоносного ПО на целевые системы через известные уязвимости необходимо обеспечить своевременное тестирование и установку обновлений системного и прикладного ПО с учетом приоритизации по степени критичности обновлений. - Систематизация резервного копирования данных.

Необходимо регулярно выполнять резервное копирование критически важных данных серверов информационных систем, систем хранения данных, рабочих мест пользователей (если предполагается хранение критичной информации). Резервные копии должны храниться на ленточных библиотеках системы хранения данных, на отчуждаемых носителях информации (при условии, что носитель информации не подключен постоянно к рабочей станции или серверу), а также в облачных системах резервирования данных, хранилищах.

Технические мероприятия проактивной защиты от направленных атак и Ransomware предпринимаются на уровне сети и на уровне хоста.

Дополнительно к вышеперечисленным мерам предотвратить направленную атаку в корпоративной сети поможет следующее:

- Обеспечение регулярного анализа защищенности ИТ-инфраструктуры — сканирование узлов сети для поиска известных уязвимостей в системном и прикладном ПО. Эта мера обеспечивает своевременное обнаружение уязвимостей, позволяет их устранить до момента их использования злоумышленниками. Также система анализа защищенности решает задачи по контролю сетевых устройств и устройств, подключенных к рабочим станциям пользователей (например, 4G-модем).

- Сбор и корреляция событий позволяет комплексно подойти к обнаружению вымогателей в сети на основе SIEM-систем, поскольку такой метод обеспечивает целостную картину ИТ-инфраструктуры компании. Эффективность SIEM заключается в обработке событий, которые отправляются с различных компонентов инфраструктуры, в том числе ИБ, на основе правил корреляции, что позволяет оперативно выявить потенциальные инциденты, связанные с распространением вируса-вымогателя.

Приоритезация мер защиты от вирусов-вымогателей

Надежная комплексная защита от направленных атак обеспечивается комплексом организационно-технических мер, которые ранжируются в следующие группы:

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

Угроза заражения вирусом-вымогателем актуальна и для конечных пользователей Интернет, для которых также применимы отдельные меры по предотвращению заражения:

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Меры защиты для мобильных устройств:

- Для корпоративного сектора:

o использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

o для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

o использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений. - Для конечных пользователей:

o использование официальных магазинов для установки приложений;

o своевременное обновление системного ПО;

o исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Выводы

Простота реализации и низкая стоимость затрат организации кибератак (Ransomware, DDoS, атаки на веб-приложения и пр.) приводит к увеличению числа киберпреступников при одновременном снижении среднего уровня технической осведомленности атакующего. В связи с этим резко увеличивается вероятность реализации угроз безопасности информации в корпоративном секторе и потребность в обеспечении комплексной защиты.

Сайт СТУДОПЕДИЯ проводит ОПРОС! Прими участие :) - нам важно ваше мнение.

Говоря о безопасности информации, мы пока не затрагивали проблему компьютерных вирусов, поскольку борьба с вирусами — это тема отдельного разговора.

Точного научно-технического определения этого явления до сих пор не существует. Можно сказать, что компьютерный вирус — это специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера. Действия вируса зависят от фантазии, квалификации и нравственных принципов его создателя.

В настоящее время насчитывается уже свыше 50 тыс. различных вирусов и ежемесячно появляется до 300 новых экземпляров. В России издана вирусная энциклопедия, содержащая описание десятков тысяч компьютерных вирусов и даже демонстрацию эффектов, производимых ими.

Классификация компьютерных вирусов.

Компьютерные вирусы можно классифицировать по следующим признакам:

1) по среде обитания:

• сетевые — распространяются по различным сетям;

• файловые — внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах они не получают управление, а следовательно, теряют способность к размножению;

• загрузочные — внедряются в загрузочный сектор диска (Boot-сектор);

• файлово-загрузочные — заражают файлы и загрузочные сектора дисков;

2) по способу заражения:

• резидентные вирусы — при заражении (инфицировании) компьютера оставляют в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Являются активными вплоть до выключения или перезагрузки компьютера;

• нерезидентные вирусы — не заражают память компьютера и являются активными ограниченное время;

3) по степени воздействия:

• неопасные — не мешают работе компьютера, но уменьшают объем оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

• опасные — могут привести к различным нарушениям в работе компьютера;

• очень опасные — их воздействие может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска;

4) по особенностям алгоритма:

• простейшие вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены;

• вирусы-репликаторы (черви) — распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии;

• вирусы-невидимки (стелс-вирусы) — очень трудно обнаружить и обезвредить, так как они перехватывают обращение операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска;

• вирусы-мутанты — содержат алгоритмы шифровки — расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов;

• квазивирусные или троянские вирусы — программы, которые, хотя и не способны к самораспространению, но очень опасны, так как маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус.

Для обнаружения, удаления вирусов и защиты от них разработано несколько видов специальных антивирусных программ.

Классификация антивирусных программ.

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры (последовательность байтов, которая вполне определенно его характеризует) в оперативной памяти и в файлах и при обнаружении выдают соответствующие сообщения.

Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора (фаги), а также программы-вакцины не только находят зараженные вирусами файлы, возвращая файлы в исходное состояние.

Программы-ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаружение изменения выводится на экран монитора.

Как правило, сравнение состояний производится сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие материалы. Эти программы имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

К недостаткам можно отнести возможные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe.

Организация антивирусной защиты.

Защиту от вирусов обеспечивают антивирусные программы.

Перечислим, что умеет делать антивирусная программа:

• проверять системные области на загрузочном диске при включении компьютера;

• проверять файлы на установленных в дисковод сменных носителях;

• предоставлять возможность выбора графика периодичности проверки жесткого диска;

• автоматически проверять загружаемые файлы;

• проверять исполняемые файлы перед их запуском;

• обеспечивать возможность обновления версии через Интернет.

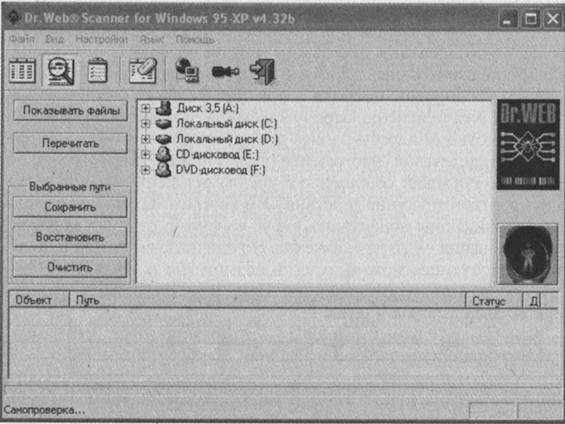

Рис. 16.1. Программа Dr.Web

Антивирусную программу можно использовать периодически или запускать в фоновом режиме, чтобы отлавливать вирусы непосредственно при загрузке файлов или копировании со сменного носителя. Проверка в фоновом режиме — более надежный способ защиты (контроль ведется постоянно), требующий, однако, увеличенного объема памяти и повышенной производительности системы.

Можно установить на компьютере антивирусный монитор (сторож) — резидентную антивирусную программу, которая постоянно находится в оперативной памяти и контролирует операции обращения к файлам и секторам. Прежде чем разрешить доступ к объекту (программе, файлу), сторож проверяет его на наличие вируса. Таким образом, он позволяет обнаружить вирус до момента реального заражения системы.

Обобщим все вышеперечисленные советы. Итак, как защитить данные от вирусной атаки?

• Если вы хотите избежать больших затрат и потерь, сразу предусмотрите приобретение и установку комплексной антивирусной программно-аппаратной защиты для вашей компьютерной системы. Если таковая пока не установлена, не забывайте регулярно проверять свой компьютер свежими версиями антивирусных программ и установите программу — ревизор диска, которая будет отслеживать все изменения, происходящие на вашем компьютере, и вовремя сигнализировать о вирусной опасности.

• Не разрешайте посторонним работать на вашем компьютере, по крайней мере без вашего разрешения.

• Возьмите за строгое правило обязательно проверять все дискеты, которые вы используете на своем компьютере, несмотря на все уверения их владельца, последними версиями антивирусных программ (Dr.Web, AVP и др.).

• Настоятельно советуем проверять на наличие вирусов все CD-ROM, в том числе и фирменные, но особенно купленные с рук или взятые со стороны.

• Соблюдайте осторожность, обмениваясь файлами с другими пользователями. Этот совет особенно актуален, когда дело касается файлов, загружаемых вами из сети Интернет или приложенных к электронным посланиям. Поэтому лучше сразу проверять все входящие файлы (документы, программы) на наличие вируса, что неплохо умеют делать антивирусные мониторы, например AVP Monitor.

• Делайте резервные копии своих данных. Это поможет восстановить информацию в случае воздействия вируса, сбоя в системе или выхода из строя жесткого диска.

• Проверяйте на наличие вирусов старые файлы и диски. Обычные вирусы, равно как и макровирусы, пробуждаются только в тот момент, когда вы открываете или загружаете инфицированный файл. Таким образом, вирусы могут долгое время незаметно храниться на жестком диске в зараженных программах и файлах данных, приложениях к непрочитанным электронным письмам и сжатых файлах…

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Главным оружием в борьбе с вирусами являются антивирусные программы. Они позволяют не только обнаружить вирусы, но и удалить их из компьютера.

Итак, что же такое антивирус? Почему-то многие считают, что антивирус может обнаружить любой вирус, то есть, запустив антивирусную программу, можно быть абсолютно уверенным в их надежности. Такая точка зрения не совсем верна. Дело в том, что антивирус - это тоже программа, написанная профессионалом. Но эти программы способны распознавать и уничтожать только известные вирусы. То есть антивирус против конкретного вируса может быть написан только в том случае, когда у программиста есть в наличии хотя бы один экземпляр этого вируса. Но существует большое количество вирусов, алгоритм которых практически скопирован с алгоритма других вирусов.

Современные антивирусные технологии позволяют выявить практически все уже известные вирусные программы через сравнение кода подозрительного файла с образцами, хранящимися в антивирусной базе. Кроме того, разработаны технологии моделирования поведения, позволяющие обнаруживать вновь создаваемые вирусные программы. Обнаруживаемые объекты могут подвергаться лечению, изолироваться (помещаться в карантин) или удаляться. Защита от вирусов может быть установлена на рабочие станции, файловые и почтовые сервера, межсетевые экраны, работающие под практически любой из распространенных операционных систем, на процессорах различных типов.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

3.2. Виды антивирусных программ

Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программамиДля обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов антивирусных программ:

2. программы-доктора или фаги

3. программы-ревизоры (инспектора)

4. программы-фильтры (мониторы)

5. программы-вакцины или иммунизаторы

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

2.2.3 Программы-ревизоры (инспектора)

Программы-ревизоры (инспектора) относятся к самым надежным средствам защиты от вирусов. Ревизоры (инспектора) проверяют данные на диске на предмет вирусов-невидимок, изучают, не забрался ли вирус в файлы, нет ли посторонних в загрузочном секторе жесткого диска, нет ли несанкционированных изменений реестра Windows. Причем инспектор может не пользоваться средствами операционной системы для обращения к дискам (а значит, активный вирус не сможет это обращение перехватить).

2.2.4 Программы - фильтры (мониторы)

1. попытки коррекции файлов с расширениями COM, EXE

2. изменение атрибутов файла

3. прямая запись на диск по абсолютному адресу

4. запись в загрузочные сектора диска

5. загрузка резидентной программы.

2.2.5 Вакцины или иммунизаторы

В настоящий момент существует множество антивирусных программ, однако нет гарантии, что они смогут справиться с новейшими разработками. Поэтому следует придерживаться некоторых мер предосторожности, в частности:

1. Не работать под привилегированными учётными записями без крайней необходимости.

2. Не запускать незнакомые программы из сомнительных источников.

3. Стараться блокировать возможность несанкционированного изменения системных файлов.

4. Отключать потенциально опасный функционал системы (например, autorun-носителей в MS Windows, сокрытие файлов, их расширений и пр.).

5. Не заходить на подозрительные сайты, обращать внимание на адрес в адресной строке обозревателя.

6. Пользоваться только доверенными дистрибутивами.

7. Постоянно делать резервные копии важных данных и иметь образ системы со всеми настройками для быстрого развёртывания.

8. Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.

3.3. Лицензионные антивирусные программы

Выбор антивируса для домашнего пользования - актуальный вопрос, особенно для начинающих пользователей. Рано или поздно у любого возникает необходимость установки антивируса. Интересный факт, но многие пользователи вообще не устанавливают программ для защиты своего компьютера. Не устанавливают, пока не возникают различные сбои в работе системы. И действительно, при заражении компьютера вирусами замедляется работа системы, компьютер "тормозит" или "подвисает". В худшем же случае троянские программы могут похитить пароли и личную информацию. Как выбрать домашний антивирус, чтобы обезопасить себя от неприятностей попробуем разобраться.

Различные фирмы-производители программных продуктов, целенаправленно занимающиеся компьютерной и информационной безопасностью предлагают сегодня большой выбор антивирусных программ.

Приобретение лицензионной антивирусной программы обеспечит относительно надежную защиту данных от несанкционированного доступа и использования компьютера во вредоносных целях.

Ниже представлены наиболее популярные лицензионные антивирусные программы, которые можно приобрести, в т.ч и через Интернет.

Антивирус Касперского - обеспечивает защиту в реальном времени от вирусов, червей, троянских коней, руткитов, adware, шпионских программ в том числе и неизвестных угроз используя проактивную защиту, которая включает HIPS-компоненты, в том числе, имеются версии для мобильных устройств (18 версий).

Eset NOD32 - представляет полную защиту компьютера. Комплексная защита компьютера функционирует в реальном времени и обеспечивает надежную защиту от вирусов и вредоносных программ, а так же других угроз, таких как фишинг-атаки, черви, spyware, adware и другие.Отличительной особенностью является экономичное использование ресурсов и высокая скорость исполнения (31 версия)

Norton (Symantec) - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (10 версий).

Доктор Веб - базовая антивирусная защита, блокирующая вирусы и программы-шпионы и позволяющая безопасно работать в Интернете и обмениваться информацией (45 различных версий).

Avira - AAviraAntivirusPremium - защита от вирусов для персональных компьютеров, работающих под управлением ОС Windows (18 версий)

avast! - это более эффективная защита во время просмотра страниц Интернета, полнофункциональная антивирусная программа (23 версии).

TrendMicro — обновления в режиме реального времени, защита от новейших веб-угроз сейчас и в будущем(11 версий).

McAfee - эффективная защита от вирусов, шпионских и вредоносных программ. Защитное ПО постоянно сканирует и блокирует опасные электронные сообщения, содержимое опасных веб-страниц (3 версии).

Читайте также: