Как проверить dns на вирусы

Доброго времени суток!

Вообще, в последнее время, все-таки, слово "вирусы" не наводит такой жуткой паники, которая была еще лет 15 назад (когда некоторые пользователи протирали спиртом диски, думая, что это защитит их от угрозы. ). Тем не менее, недооценивать угрозу не стоит - в одночасье можно лишиться своих документов, программ, и даже денег (если вирус сможет получить доступ к вашим интернет-кошелькам).

Распространенный миф : если вы думаете, что ваш обычный антивирус полностью защищает вашу систему - вы ошибаетесь!

Собственно, в этой статье хочу привести небольшой рецепт проверки и очистки компьютера от вирусов и разного рода вредоносного ПО (дополнений, рекламных баннеров, локеров, и т.д.). Отмечу, что это заметка будет полезна и для тех, кто даже знает, что на его компьютере есть вирус, но не может его удалить и очистить систему.

И так, ближе к теме.

Проверка ПК (по шагам)

Первое, с чего следует начать - это с установки современного антивируса, обновлении его баз и полной проверки ПК (по крайней мере, Windows и всего системного диска).

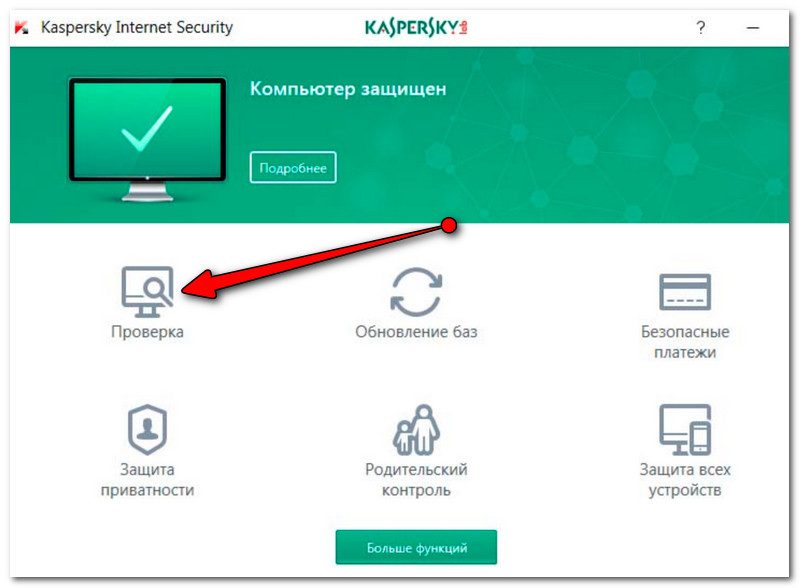

Как правило, для запуска проверки достаточно открыть главное окно антивируса и сделать 1 клик по соответствующей кнопке (как, например, в Антивирусе Касперского, см. скрин ниже). Здесь, особо, комментировать нечего: если будут найдены вирусы, то они автоматически либо будут изолированы, либо удалены/вылечены (никаких настроек или действий, как правило, не требуется) .

Проверка компьютера (Антивирус Касперского). Кликабельно

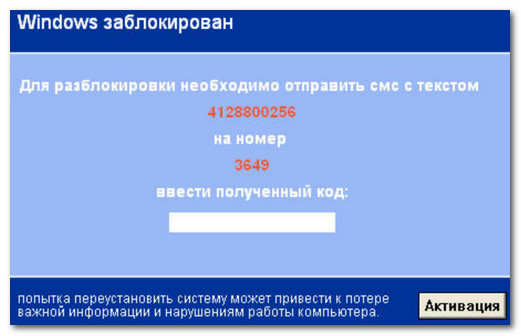

Не так уж и редко вирусы находят различные способы "заблокировать" работу (установку) антивируса: например, на зараженном ПК могут быть недоступны все сайты антивирусов (т.е. попросту не получиться даже загрузить его), может быть заблокирован рабочий стол, "прыгать" курсор мышки и т.д.

Один из подобных вирусов, заблокировавший рабочий стол (это окно нельзя ни свернуть, ни закрыть)

Важно!

Не выполняйте никаких требований от подобного вредоносного ПО. Даже если вы переведете им оговоренную сумму - ваша система не будет разблокирована!

В этом случае можно пойти следующими путями:

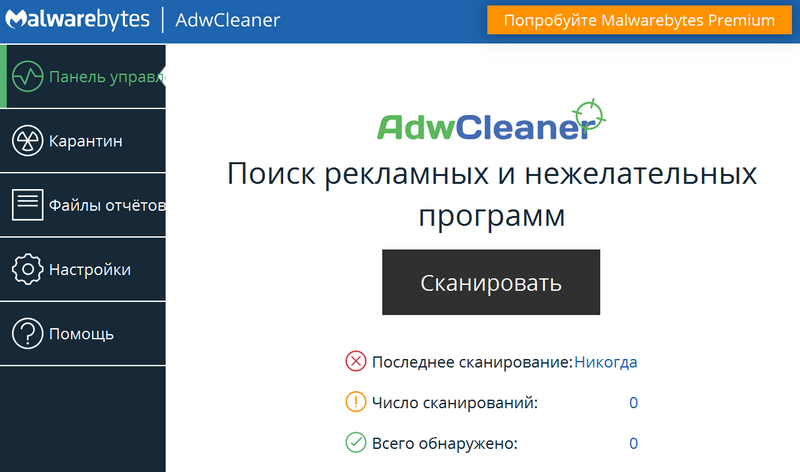

Пожалуй, наиболее популярны в последнее время вирусы, которые встраиваются в браузер и начинают показывать рекламу повсеместно (даже там, где ее никогда не было и нет). Как правило, при этом классический антивирус ничего не находит ни в самой системе в целом, ни в самом браузере (в частности). Для того, чтобы избавиться от этого "добра" необходимо воспользоваться спец. утилитами.

Одна из лучших утилит по борьбе с AdWare (рекламным ПО). Позволяет быстро загрузить исполняемый файл (весит меньше 10 Мб!) и запустить проверку. Отмечу, что утилита видит большинство встраиваемой рекламы в браузер, вредоносные скрипты, дополнения и т.д. После сканирования и проверки - ваш ПК будет перезагружен.

Кстати, что еще подкупает - для начала проверки достаточно нажать всего лишь одну кнопку "Сканировать" (см. пример ниже).

AdwCleaner - чистка от рекламы

Далее AdwCleaner представит вам отчет со всеми найденными угрозами: просто согласитесь на очистку и перезагрузку ПК.

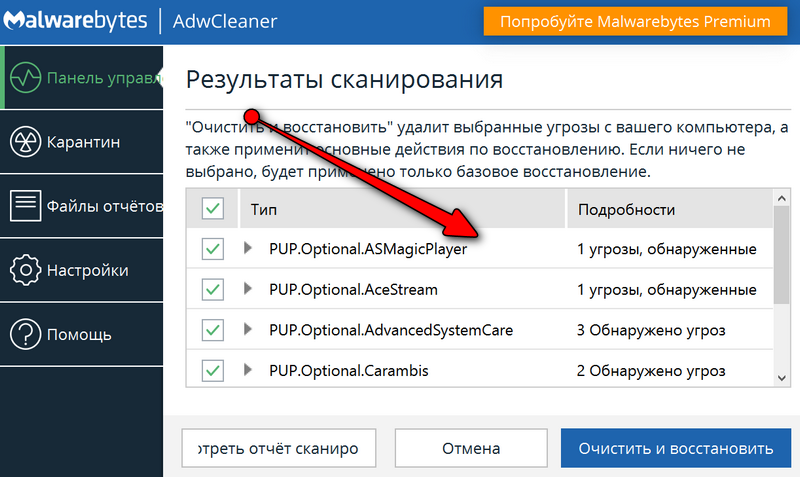

Результаты сканирования - обнаружено несколько угроз

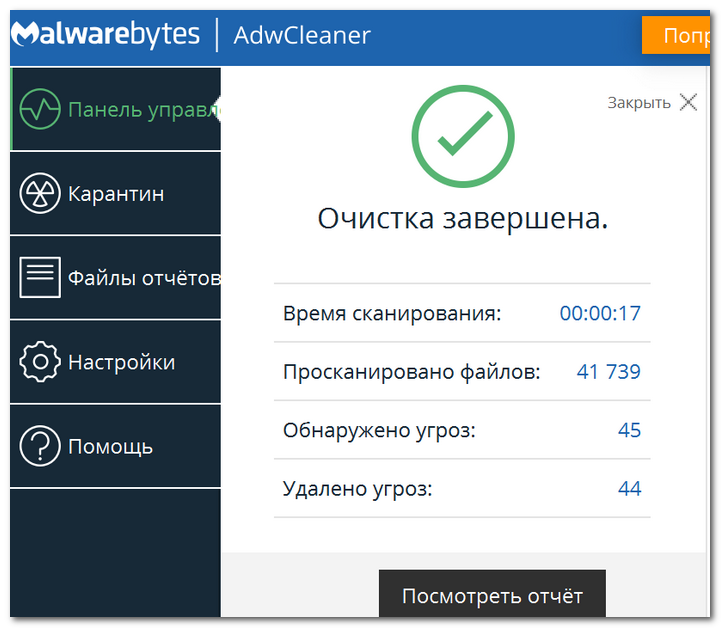

Если все прошло успешно - должно показаться окно о том, что очистка была удачно завершена и все найденные угрозы обезврежены (пример на скрине ниже).

Важно!

Кстати, AdwCleaner сейчас распространяется в комплекте пакета Malwarebytes Anti-Malware, также весьма очень качественного средства для борьбы с подобным поголовьем вирусов.

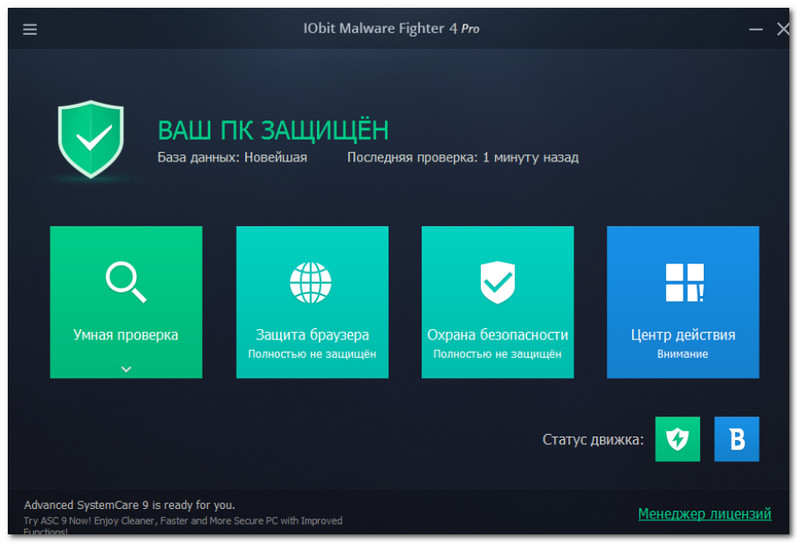

Умная защита браузера - IObit Malware Fighter

Эта утилита отличается от предыдущей тем, что она может не только проверять, но и защищать компьютер в реальном времени (параллельно с вашим антивирусом). Помогает вовремя распознать множество видов угроз, защитить браузер от изменений рекламным вирусным ПО. Также бы отметил приятный и дружественный интерфейс, направленность на начинающих пользователей (для защиты и проверки - достаточно несколько раз кликнуть мышкой).

- проверка Windows на различное вредоносное ПО (которые не видят обычные антивирусы);

- возможность защиты в реальном времени;

- контроль за стартовой страницей браузера, его дополнениями, надстройками и т.д.;

- может работать параллельно с классическим антивирусом;

- совместимость с Windows: 7/8/8.1/10 (32/64 bits);

- полностью на русском, есть бесплатная версия программы.

Не мог не выделить в отдельную "касту" из вирусных программ те , которые специализируются на воровстве личных данных: паролей, логинов, данных от платежных карт, фотографируют вас веб-камерой, записывают все нажатия клавиатуры и т.д. Вообще, это не совсем "классические вирусы", и как правило они ведут себя очень "тихо", чтобы никоим образом не выдать себя (как шпионы, или знаменитый троянский конь (оттуда и название)).

Но когда они получают нужные им сведения, вмиг пересылают их своему разработчику. Так, что подобные "штуки" гораздо опаснее безобидных рекламных баннеров.

И, к сожалению, их очень трудно выявить. Обычные антивирусы ничего не "видят", специализированное ПО - помогает, но тоже не всегда.

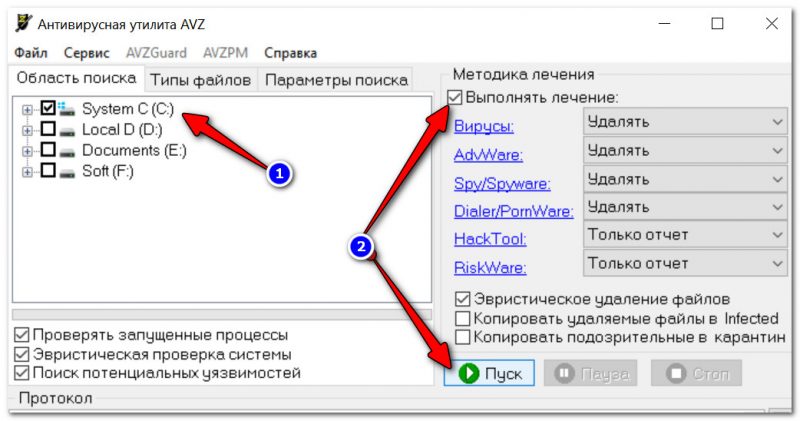

Многофункциональная антивирусная утилита, не нуждающаяся в установке. Поможет быстро просканировать систему и удалить: SpyWare, AdWare, Dialer (Trojan.Dialer), троянских программ и прочее "добро". Добавлю, что в ее арсенале есть также несколько полезных "штук": восстановление системы, разблокировка входа в системный реестр (вирусы часто блокируют это), поиск и устранение уязвимостей.

Ниже на скрине показаны необходимые действия для проверки системного диска с Windows на вирусы и другое вредоносное ПО.

AVZ - проверка компьютера на вирусы (кликабельно)

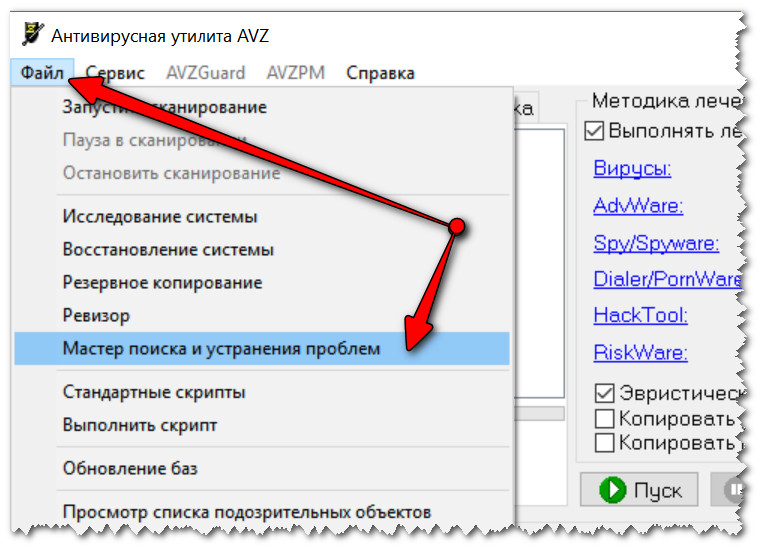

Что касается устранения уязвимостей: зайдите в меню файл и откройте "Мастер поиска и устранения проблем", как показано на скрине ниже.

Мастер поиска и устранения проблем (AVZ)

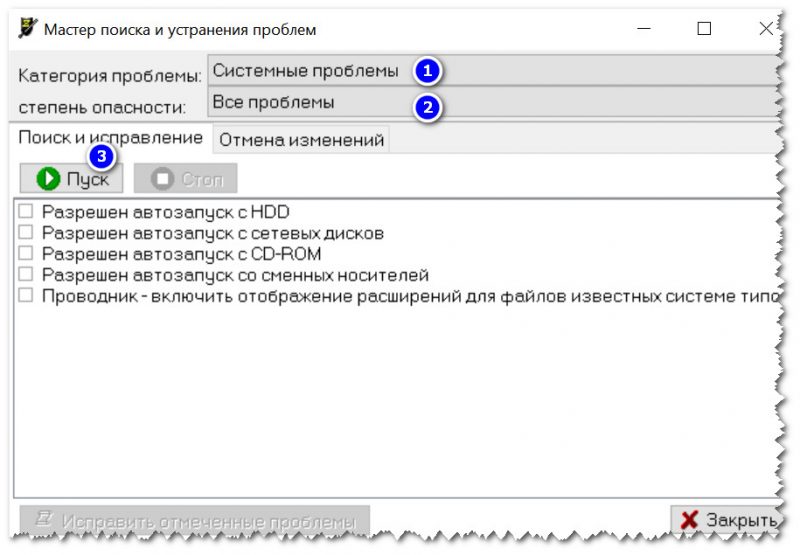

Далее выберите категорию проблемы (Системные), степень опасности (все), и нажмите по "Пуск" (см. скрин ниже).

В моем случае, например, был разрешен автозапуск с подключаемых носителей (CD-дисков, скажем). В некоторых случаях, если вставляемый носитель заражен, и автоматически будет произведен его автозапуск -> произойдет заражение ПК/Windows.

Все найденные проблемы желательно пометить галочками и нажать кнопку "Исправить отмеченные проблемы".

Вообще, в утилите AVZ десятки функций и возможностей (в одной статье просто нереально рассмотреть). Рекомендую обязательно иметь ее на своем аварийном диске (на случай. ).

Главное окно SpyHunter

SpyHunter (если на русском: "Охотник за шпионами") - основное направление утилиты: борьба с шпионским ПО (трояны, руткины, черви, также утилита справляется со многими классическими вирусами, рекламными тулбарами, баннерам).

- не конфликтует с классическим антивирусом;

- защита в реальном времени (возможна одновременная работа с вашим обычным антивирусом);

- регулярные обновления;

- все изменения (удаление, "лечение" и пр.) можно отменить, если программа сделает что-то лишнее;

- удобный интерфейс в стиле минимализма;

- поддержка русского языка, работает во всех новых ОС Windows 8.1/10 (32/64 bits).

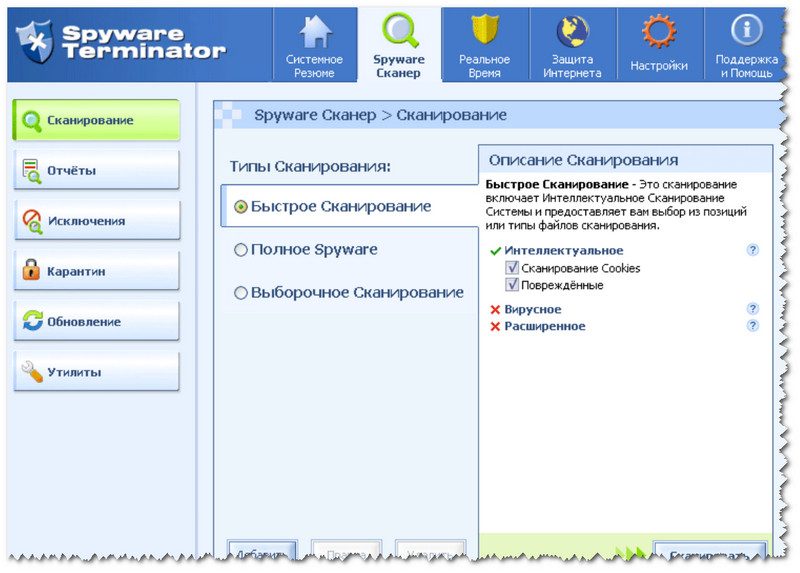

Spyware Terminator - главное окно программы

Бесплатная утилита для защиты компьютера от троянов и шпионского ПО в режиме реального времени. Отмечу, что приложение также неплохо справляется и с другими видами вредоносных программ: рекламных дополнений, червей, классических вирусов и т.д.

- возможность мониторинга в реальном времени за файловой активностью, Интернетом;

- три режима сканирования: полный, быстрый и выборочный;

- в утилиту встроен антивирус Clam AntiVirus (и база на 40 000 различных вирусов, червей и т.д.);

- регулярные обновления баз через Интернет;

- спец. база данных Web Security Guard (при ее активации - ваш Интернет становится безопаснее в разы!);

- возможность одновременной работы с обычным антивирусом;

- поддерживается всеми современными ОС (Windows 8/10).

Ранее мы писали о подмене DNS, вследствие чего на компьютере появлялась реклама и баннеры-вымогатели. В ряде случаев, DNS-сервера были изменены не только в Windows, но и на роутере. Если выражаться технически корректно, то подмена ДНС — это конечно же не вирус в классическом смысле слова, а вредоносная настройка, которая тем не менее приносит немало неудобств.

В чем смысл подмены DNS-серверов и какой от этого вред

Выглядит это так. Во время просмотра сайтов вдруг открывается страница с предложением обновить флеш-плеер, java, установить бесплатный антивирус, скачать программу якобы для ускорения работы и оптимизации ПК или любую другую на первый взгляд безобидную вещь. Немаловажно, что при этом в адресной строке может отображаться имя знакомого и проверенного сайта. Если пользователь скачает и запустит предложенный файл, то скорее всего в скором будущем у него начнутся большие проблемы с ПК:

-

На компьютере может начаться показ рекламных объявлений.

При этом, как правило, снижается быстродействие ПК, идут постоянные обращения к жесткому диску, загрузка процессора достигает 100% в состоянии простоя.

Как происходит заражение роутера

Как правило, вначале происходит заражение одного из компьютеров в локальной сети. Вирус проникает на компьютер при скачивании какого-либо файла из Интернета. Затем, он посылает запросы на стандартные для сетевого оборудования адреса, может сканировать файлы cookies, скачивать вспомогательное вредоносное ПО (троян) и в результате попадает в настройки роутера или ADSL-модема.

Вирусы и трояны могут изменить настройки маршрутизатора (в частности, подменить DNS), если:

1. Для входа на веб-интерфейс используются стандартные реквизиты — IP, логин и пароль (например, 192.168.1.1, admin/admin)

2. Адрес, логин и пароль роутера сохранены в браузере.

Признаки заражения роутера

(могут встречаться как все вместе, так и отдельные признаки)

1. На устройствах, которые подключены к маршрутизатору, выскакивает реклама, в браузерах самостоятельно открываются левые вкладки/всплывающие окна, может появиться баннер-вымогатель на весь экран.

3. Нет доступа к Интернету, хотя индикатор WAN/Internet светится.

4. Компьютер получает IP-адрес из диапазона 169.254.*.*

Как удалить вирус с роутера

2. Откройте настройки WAN (т.е. соединения с Интернет-провайдером)

Иногда вредоносное ПО пытается сбить пользователя с толку и прописывает зловредный DNS первичным, но тут же в качестве вторичного указывает IP публичного DNS компании Google. Фокус заключается в том, что ко вторичному сервер идет запрос только тогда, если первичный не смог найти сайт в своей базе, что на деле случается редко.

3. Откройте настройки LAN (т.е. локальной сети).

В большинстве случаев, должна быть активирована функция DNS Relay и никаких особенных адресов DNS роутер раздавать не должен.

Не во всех роутерах (на стандартных прошивках) есть возможность редактировать DNS, раздаваемые в LAN. Как правило, в качестве сервера разрешения имен для клиентов указывается локальный IP маршрутизатора.

Вот типичная правильная настройка локальной сети в маршрутизаторе Tp-Link:

Если у вас не получается исправить настройки, сделайте сброс настроек роутера и настройте его заново.

4. После этого обязательно проверьте все компьютеры и устройства в сети на вирусы с помощью MBAM и CureIt.

Как защитить роутер от вирусов

Зайдите на сайт производителя, введите свою модель, аппаратную версию и скачайте самую свежую прошивку. Читайте как обновить прошивку роутера на примере оборудования TP-Link.

Не все маршрутизаторы позволяют изменить логин. Но если вы установите сложный пароль, этого будет достаточно.

Даже не сомневайтесь, что первым делом вирус-взломщик роутеров будет обращаться к самым популярным адресам: 192.168.0.1 и 192.168.1.1. Поэтому мы вам советуем изменить третий и четвертый октет локального IP-адреса в настройках LAN. Задайте например:

После этого все устройства в сети будут получать IP из диапазона 192.168.83.*

Даже если вредоносное ПО проникнет на компьютер, оно будет нейтрализовано и не успеет заразить роутер.

Думаю, вы в состоянии запомнить пароль от веб-интерфейса маршрутизатора. Или как минимум его записать на бумаге.

Пожалуйста, поделитесь статьей, если она вам понравилась!

Рассмотрим подробнее схему реализации и методы защиты от подобного рода атак.

По мере того как пользователи становятся все более осведомленными относительно сетевых угроз, создатели вредоносов придумывают все более изощренные техники кражи персональной информации. Отравление кэша DNS (или DNS-спуфинг) – один из наиболее хитрых методов перенаправить потенциальную жертву на вредоносный сайт.

Рассмотрим подробнее схему реализации и методы защиты от подобного рода атак.

Как работает DNS сервер

DNS сервер можно сравнить с огромной телефонной книгой, но только для сайтов. После отсылки компьютером веденного URL’а, DNS сервер ищет в своей базе и сообщает компьютеру найденный IP-адрес. Теперь, когда связь между URL и IP-адресов установлена, компьютер сможет добраться до сайта.

Как работает кэш в DNS

Теперь, когда вы захотите повторно проверить банковский счет, нет нужды обращаться к DNS серверу еще раз, поскольку компьютер найдет нужный IP-адрес в кэше, сохраненным после недавнего визита. Можно сказать, что кэш DNS похож на миниатюрную телефонную книгу, где хранятся адреса сайтов, которые вы уже посещали.

Когда компьютер использует кэш, то не отлеживает обновление IP-адреса с момента последнего посещения сайта указанного сайта. В некотором смысле кэш DNS схож с памятью компьютера. Если значения внутри кэша изменились, компьютер, ничего не подозревая, будет использовать обновленное значение.

Предположим, что ваш кэш был атакован и IP-адрес банковского сайта изменен. Теперь во время ввода соответствующего URL’а компьютер находит в кэше вредоносный IP-адрес и переходит на поддельный сайт.

Уязвимы ли DNS сервера?

Поскольку компьютеры общаются с DNS сервером для получения IP-адреса, сразу же возникает вопрос, могут ли хакеры пойти альтернативным путем и взломать сам сервер? К сожалению, да. И последствия могут оказаться катастрофическими.

DNS сервера работают сродни вашему компьютеру. В случае поступление запроса на получение IP-адреса если сервер не знает, куда перенаправить пользователя, то делает запрос к другим DNS серверам, которые также хранят кэши.

Более того, сервера, не имеющие информации об IP-адресах для конкретного сайта, будут делать запрос к скомпрометированному серверу, что приведет к цепочке заражений.

Как избежать отравления кэша

Как бы ужасно не выглядела тема, связанная с отравлением кэша, существуют методы противодействия этой угрозе.

1. Регулярно обновляйте антивирус

В хорошем антивирусе должны быть реализованы средства защиты от отравления кэша DNS. Поскольку интернет полон разных рисков, важно использовать современные средства противодействия угрозам, желательно в режиме реального времени. Рекомендуем устанавливать проверенные антивирусы, некоторые из которых даже бесплатны.

2. Не загружайте подозрительные файлы

Риск стать жертвой отравления кэша DNS станет еще меньше, если вы не будете загружать сомнительные файлы и кликать на подозрительные ссылки и баннеры, часто используемые для распространения вредоносов, заточенных в то числе и на изменение кэша.

3. Используйте проверенные сервера

После того как предприняты базовые меры безопасности, настало время задуматься о DNS серверах.

Хороший DNS сервер никогда не будет доверять первому попавшемуся ответу от другого сервера, а будет перепроверять полученную информацию до тех пор, пока не будет полной уверенности в отсутствии отправления. Используя надежные сервера, вы можете быть уверенными в легитимности ответов на отправляемые запросы.

Обычно используются DNS сервера, предоставляемые провайдером. Соответственно, надо пользоваться таким провайдером, который придерживается высоких стандартов безопасности.

Альтернативный вариант: использовать независимые DNS сервера с хорошей репутацией.

4. Периодически удаляйте кэш

В случае каких-либо подозрений немедленно обнуляйте кэш DNS, и еще раз проверьте сервера, которыми вы пользуетесь. Конкретные методы удаления кэша зависят от используемой операционной системы.

5. Тщательно перепроверяйте посещаемые сайты

При посещении важных сайтов, как, например, интернет-банка, всегда следует проявлять особую бдительность. К сожалению, URL поддельного сайта может выглядеть именно так, как вы ввели, поскольку компьютер полагает, что получен легитимный IP-адрес.

Однако если вы заметили отсутствие HTTPS-шифрования или нечто подозрительное, высока вероятность, что вы находитесь на поддельном сайте. В этом случае не следует вводить логин с паролем, тут же проверить систему на вирусы и очистить кэш.

6. Перезагружайте роутер

Роутеры также могут хранить собственный кэш DNS, который также может оказаться отравленным. Для большей уверенности в безопасности следует периодически перезагружать роутер с целью сброса кэша.

DNS сервера ускоряют просмотр страниц, но также могут стать причиной серьезных неприятностей. Однако если вы предпримите хотя бы базовые методы защиты, то никогда не станете жертвой атак, связанных с отравлением кэша DNS.

Семейство файловых инфекторов Win32/Sality известно уже давно и использует ботнет на основе P2P еще с 2003 г. Sality может выступать как в роли вируса, так и даунлоадера других вредоносных программ, которые используются для рассылки спама, организации DDoS, генерации рекламного трафика или взлома VoIP аккаунтов. Команды и файлы, передаваемые через сеть Sality, зашифрованы с использованием RSA (т. н. цифровая подпись). Модульная архитектура вредоносной программы, а также долговечность ботнета показывает насколько хорошо злоумышленники подошли к созданию этого вредоносного кода.

IP-адрес, который используется в качестве основного DNS-сервера на скомпрометированном роутере, на самом деле, является частью сети Win32/Sality. Существует еще одна модификация вредоносной программы – Win32/RBrute.B, она устанавливается Sality на скомпрометированных компьютерах и может выступать в качестве DNS или HTTP прокси-сервера для доставки поддельного установщика браузера Google Chrome к пользователям, которые были перенаправлены через вредоносный роутер.

Можно сказать, что техника модификации основного DNS роутера уже достаточно распространена для различных целей, начиная, с целей кражи данных онлайн-банкинга и заканчивая блокированием подключений клиента к веб-сайтам security-вендоров. Особенно это стало актуально в связи с недавним обнаружением уязвимостей в firmware различных моделей роутеров. Win32/RBrute.A пытается найти административные веб-страницы роутеров путем сканирования диапазона IP-адресов, полученных с C&C-сервера. В дальнейшем, отчет об этой операции будет отправлен обратно на C&C-сервер. На момент проведения нашего анализа, Win32/RBrute.A использовался для получения доступа к следующим моделям роутеров:

Эта вредоносная программа чем-то напоминает известный DNSChanger, который перенаправлял пользователей на установку вредоносных программ через рекламу поддельного ПО. На сами рекламные сайты пользователь перенаправлялся через вредоносный DNS.

После того как операция установки DNS-сервера завершена, DNS-запись роутера для этого ПК становится бесполезной и ОС будет использовать явным образом прописанный в реестре сервер. С другой стороны, другие компьютеры, которые будут пытаться подключиться к этому роутеру, подвергнутся вредоносным перенаправлениям, так как DNS-запись роутера по-прежнему модифицирована.

Вредоносный код Win32/Sality, который занимается модификацией DNS-сервиса роутера, состоит из двух исполняемых файлов: сканер адресов роутеров и DNS/HTTP-сервер.

Рис. Блок-схема работы Win32/RBrute.A.

После того как IP-адрес отправлен на C&C, бот получает команду на вход в панель управления роутером. При этом используются логин и пароль, выданные C&C. В случае успешного входа, вредоносный код модифицирует адрес основного DNS-сервера, который теперь будет указывать на другой компьютер, зараженный другой модификацией RBrute – Win32/RBrute.B.

Ранее мы упоминали компонент вредоносной программы, который выполняет роль DNS/HTTP-сервера. Он обнаруживается как Win32/RBrute.B и выполнение его кода делится на три потока: управляющий поток, поток DNS-сервера и поток HTTP-сервера. Хотя этот вредоносный компонент может одновременно запустить и DNS- и HTTP-сервисы, на самом деле, он выбирает для запуска какой-то один из них с использованием случайно сгенерированной величины. Специальная константа в формуле используется для гарантии, что в 80% случаях бот будет работать как DNS-сервер, хотя в начальный период отслеживания операции с использованием этой вредоносной программы мы наблюдали константу, которая гарантировала 50% случаев работы в качестве DNS.

Рис. Код выбора DNS- или HTTP-сервера для старта.

RBrute.B имеет и другую ветвь кода, которая исполняется в том случае, когда вышеприведенный код отработал неверно.

Рис. Иной механизм запуска потоков HTTP/DNS-серверов в коде вредоносной программы.

Управляющий поток (control thread) используется для отправки данных, собранных вредоносной программы, обратно на C&C-сервер. Каждые две минуты RBrute.B отправляет пакет данных по жестко зашитому IP-адресу. Этот пакет содержит информацию о системе, в которой работает бот. Затем управляющий сервер предоставит боту IP-адрес, который будет использоваться для доставки поддельного установщика Google Chrome. Если бот работает в режиме DNS-сервера, то IP-адрес C&C-сервера будет совпадать с адресом, который нужно использовать в качестве сервера распространения поддельного установщика браузера. В противном случае, управляющий сервер отправит тот IP-адрес, который находится за пределами инфраструктуры Sality P2P и будет использоваться для распространения поддельных установщиков Chrome.

Ниже приводится информация о системе, которая отправляется управляющим потоком на удаленный сервер.

- Имя системы – GetComputerName().

- Зафиксированное время – GetLocalTime().

- Страна – GetLocaleInfo().

- Путь к директории Windows – GetWindowsDirectoryA().

- Название продукта ОС – из системного реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Product Name.

- Названия процессоров – из системного реестра HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\ \ProcessorNameString.

- Объем памяти GlobalMemoryStatus().

- Присутствие отладчика – IsDebuggerPresent().

- Количество памяти, используемое вредоносной программой GetProcessMemoryInfo().

- Время работы вредоносной программы – в минутах.

- Количество работающих потоков.

Пакет с информацией имеет следующий формат:

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE режим_работы (HTTP – 0x32 или DNS – 0x64)

Ниже показан скриншот с информацией пакета, отправленного на C&C.

Рис. Пакет, отправляемый ботом на удаленный сервер. Синим отмечено поле контрольной суммы, красным поле размера полезной нагрузки, черным зашифрованная константа режима работы сервера, зеленым зашифрованная информация о системе.

Информация о системе может иметь вид (в пакете зашифрована с использованием RC4):

9BC13555|24.03.2014 21:56:27|United States|C:\WINDOWS|Microsoft Windows XP|proc#0 QEMU Virtual CPU version 1.0|1|358|511|1117|1246|0|2|0|0|

Управляющий сервер затем ответит пакетом, который содержит IP-адрес для использования. Пакет имеет вид.

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE команда (0x02 – запустить или 0x03 – остановить сервис)

0x08 DWORD IP_адрес_сервиса (Система с запущенным Win32/Rbrute.B или другой HTTP-сервер)

Мы упоминали отдельный поток HTTP-сервиса в Win32/RBrute.B. Рассмотрим его более подробно. Этот сервис обслуживает пользователей, которые были перенаправлены через вредоносный DNS роутера на скачивание поддельного дистрибутива браузера Google Chrome. При получении запроса через HTTP, поток сервиса сначала проанализирует параметр User-Agent в заголовке. Дальнейшее поведение сервиса зависит от того, что находится в этом параметре.

В компоненте Win32/RBrute.B эта функция вызывается в начале исполнения вредоносной программы.

Рис. Отсюда производится вызов функции add_to_firewall_exception.

Аналогичный код находится в компоненте спам-бота, который принадлежит Sality.

Рис. Код спам-бота Sality, в котором вызывается add_to_firewall_exception.

Наши данные телеметрии показывают, что активность Win32/Sality в настоящее время снижается или, по крайней мере, остается на таком же уровне как в 2012 г. Мы полагаем, что сокращение числа обнаружений связано с низкой эффективностью текующих векторов заражения пользователей. Это могло бы объяснить тот факт, что злоумышленники ищут новые способы для распространения Win32/Sality.

Если мы посмотрим на статистику обнаружений Sality за последний год, то увидим небольшое увеличение количества обнаружений, примерно, в декабре 2013. Эта дата совпадает со временем первой активности компонента RBrute, который выполняет подмену DNS-сервиса роутера.

Мы не уверены в настоящей эффективности компонента RBrute для злоумышленников, поскольку подавляющее количество роутеров прослушивают только жестко фиксированное адресное пространство (т. е. 192.168.0.0/16), что делает панель управления недоступной из интернета. Кроме этого, компонент RBrute не выполняет сильный перебор паролей, а только пытается применить десять паролей из своего списка.

Простые векторы заражения пользователей вредоносным кодом Win32/Sality не могут быть достаточно эффективными, чтобы поддерживать популяцию ботнета на соответствующем уровне. Злоумышленники нуждались в новом способе распространения вредоносной программы и таким способом стал DNS hijacking для роутера. В зависимости от того, подвержен ли выбранный роутер эксплуатации, его жертвами перенаправлений может стать множество подключенных к нему пользователей. Мы рекомендуем использовать безопасные пароли для аккаунтов панелей управления роутеров, а также проверять действительно ли необходимо разрешать доступ к ней из интернета.

Читайте также: