Как проверить есть в убунту вирусы

У меня перестал работать гугл. Постоянно выдаёт:

В интернете пишут, что это происходит из-за вирусов. Как мне убедиться, что в моём линуксе нет вирусов?

Это аксиома. Но если так уж хочется проверить, то можно установить сканер clamav и морду к нему.

я просто оставлю это здесь

Признайся, ты ведь только сейчас перелез с оффтопика? Только виндузятники при любой проблеме думают о вирусах.

Нет, я уже давно использую Linux. Просто такое странное поведение гугла заставляет беспокоиться. Раньше таких проблем не было.

У меня тоже так бывает - провайдерский NAT.

Просто такое странное поведение гугла заставляет беспокоиться. Раньше таких проблем не было.

Прежде всего успокойся. Это у гугла проблемы. Это его надо проверить на вирусы.

Как мне убедиться, что в моём линуксе нет вирусов?

Нужно просто знать, что вирусов в Linux нет.

Не удержался - ты неразумный? И телепат?

Вирусы есть везде' а тем более под linux. Для беспечных всегда роют ямы' даже если их мало - беспечных. Не про сабж.

Уф. хорошо что у меня кашпировский их ловит.

Ты трояны/эксплоиты от вирусов отличаешь?

Нифига все что с моего телефона ворует деньги все вирус - если честно до глубины души возмущен кражей 300 рублей с моего телефона' потому и вякнул.

все что с моего телефона ворует деньги все вирус

Учи матчасть, это троян.

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительным признаком которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру.

ААААААА, вот оно, шаблонное поведение зомбированного вендоюзера.

Проверься на адекватность поведения браузера. Куки, скрипты включены? UA нормальный? На меня просто так Nigma ругался, когда ему не дали js и куки.

В интернете пишут, что это происходит из-за вирусов.

на заборе тоже пишут.

Как мне убедиться, что в моём линуксе нет вирусов?

надо проверять ЭЦП от майнтейнера. И НЕ ставить, если оно не сошлось. Как в венде, только проще, ибо кряков не нужно ставить.

Как мне убедиться, что в моём линуксе нет вирусов?

никак. Ты ССЗБ. Сноси всё и ставь по новой. Но больше не работай под рутом, не ставь всякое дерьмо, не собирай сырцы, чисти зубы и пользуйся презервативом. Но главное: надевай презервативы своим друзьям.

you make my day

Просто такое странное поведение гугла заставляет беспокоиться.

купи себе IP постоянный, и не парься.

Вирусы есть везде' а тем более под linux.

пруф будет, или ты бабушкин?

Нифига все что с моего телефона ворует деньги все вирус - если честно до глубины души возмущен кражей 300 рублей с моего телефона' потому и вякнул.

От этого вируса есть лекарство. KCN называется. Предварительно почисти свой компьютер наши ЛОРовским антивирусом: программа из одной строчки ни Perl

Какие пруфы? Я не касперский. Скачал я ломатую игруху,запустил арк он попросил скачать другой арк я дурак согласился и опля смс что кровных нет. Вот тебе и пруф. До этого был смарт с милой симбиан9.

он уже давно не работает :(

Лучше провайдера своего антивирусом проверь. ;-)

Сначала я скачал игру, она попросила запустить rm -rf / под рутом, я дурак согласился и все удалил. А виноват вирус!

Ну вы интересные люди! Я хомяк, я услышал, что в linux нет вирей и гуляю и жмакаю на клаве, а тут такое.

Ты не хомяк. ты одна из разновидностей этих вирусов. Можешь дезинтегрироваться прямо сейчас.

Что-то ты буйный стал в последнее время.

А испугались! В том то вся и штука что вы не понимаете простой вещи. Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде. Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

лишится и кредитки и счета в банке

Нифига! Банк клиент то не заработает ;) Так что все ооочень безопасно!

Отлично, а при чем тут вирусы? Чувак может вставить карточку в картонный банкомат, внутри которого сидит мошенник и собирает падающие к нему карты. Это значит, что у банка недостаточная безопасность?

Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде

Признайся честно, ты идиот? Ещё раз перечитай определение вируса. Раз. Стыринг номеров и кодов безопасности кредиток на сайтах с поревом - вообще не вирусная и платформонезависимая тема. Джва.

Обратись лучше к книжкам вместо того, чтобы гнать откровенную ахинею.

Не работает уже лор антивирус(

Антивирус здесь не поможет. Только эвтаназия.

не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

Вирусы есть везде' а тем более под linux.

Я уже рассказал историю успеха с арк. Пишу с телефона и потому ссылку на предидущий тред не рревожу.

Я довёл этих самолюбивых знатоков чтоб сказать им:

В том то вся и штука что вы не понимаете простой вещи. Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде. Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

Вот и всё. Ты то должен был понять. А с игрухой у меня правда такая история была. Ну хомяк я. Уже включил калькулятик.

Скачал я ломатую игруху,запустил арк он попросил скачать другой арк я дурак согласился и опля смс что кровных нет. Вот тебе и пруф. До этого был смарт с милой симбиан9.

не, ты не касперский. Ты эталонный из палаты мер и весов. Но не скажу кто, ибо звезда и так серая.

Сначала я скачал игру, она попросила запустить rm -rf / под рутом, я дурак согласился и все удалил. А виноват Linux!

//fixed во имя справедливости.

Я хомяк, я услышал, что в linux нет вирей и гуляю и жмакаю на клаве, а тут такое.

вот скажи: а ты никогда не слышал, что РАБОТАТЬ ПОД РУТОМ НЕЛЬЗЯ?

Ну наверняка слышал, и наверняка подумал, что это для лошков, а ты суперхакер? Вот и был наказан за свою наивность.

Что-то ты буйный стал в последнее время.

Ваше мнение очень важно для нас.

Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

В силу того, что полную безопасность даёт только морг, предлагаю тебе сделать вдоль.

Кстати, тоже такое наблюдается на работе в последние дни.

почитай, что такое KCN, раз в школе ещё не учишься.

Установи Доктора Веба или Касперского. Версия для Linux есть. Trial-период тоже.

Работает банк клиент, банк не буду рекламировать

Раньше мы уже говорили о вирусах в Linux. Большинство людей считают, что вирусов в Linux нет и кое в чем они правы. Ведь вредоносных программ, которые сами могли бы распространятся по системе и заряжать другие компьютеры в сети минимум. Известные широкой общественности программы такого рода для Linux можно сосчитать на пальцах. Но есть и другой тип угроз, более характерный для Linux. Это руткиты, программы которые устанавливаются вручную и скрывают свою деятельность в системе.

Эти программы могут предоставлять установившему их вам человеку полный доступ к вашей системе, вычислительным ресурсам и данным. Не стоит недооценивать эту опасность. Если ваш компьютер подключен к интернет без использования локальной сети (роутера) и без технологии NAT, то обратится к нему может любой человек из сети провайдера. Для этого даже не обязательно знать ваш ip адрес. Злоумышленник может просто перебирать все адреса в своей подсети и если на вашем компьютере или сервере окажется искомая им уязвимость, например слабый пароль ssh или любая другая уязвимость в системном сервисе программная или недостаток настройки - ваш компьютер будет взломан.

Вы можете посмотреть содержимое файла /var/log/audit.log. Здесь фиксируются все события в системе, в том числе неудачные попытки входа по ssh. Я был удивлен когда увидел что мой пароль пытались подобрать. Также можно посмотреть логи сервиса sshd с помощью journalctl:

Ну а если уже хакер получит доступ к вашей системе, тут у него уже много вариантов для действий - всплывают все уязвимости в системных библиотеках и ядре, которые можно использовать для обхода защитных механизмов Linux и повышения привилегий в системе. Поэтому не лишним будет следить за актуальностью своего программного обеспечения, в новом ПО скорее всего, уже закрыли известные уязвимости, а также иногда проверять компьютер специальной программой для поиска руткитов. В этой статье мы рассмотрим как проверить компьютер на вирусы в Linux.

Для поиска руткитов мы будем использовать утилиту rkhunter или RootkitHunter, а также chkrootkit. Мы рассмотрим как ее установить и настроить для правильной проверки. Вообще, я больше склоняюсь к первой, она новее и имеет больше функций.

Что такое Rkhunter?

RkHunter (Rootkit Hunter) - это инструмент для сканирования системы Linux / Unix с открытым исходным кодом, выпущенный под лицензией GPL. Утилита выполняет сканирование Linux на предмет руткитов, бекдоров, локальных эксплойтов и уязвимостей. На данный момент известно 349 руткитов, и всех их программа может найти, если они были установлены в вашей системе. Программа - всего лишь скрипт, позволяющий проверить локальные файлы, и обнаружить известные руткиты. Также выполняется проверка изменения системных команд, файлов запуска, а также проверка сетевых интерфейсов, на предмет прослушивания определенных портов.

Установить программу в Ubuntu можно командой:

Если у вас другой дистрибутив, вы всегда можете собрать программу из исходников:

$ tar -xvf rkhunter-1.4.2.tar.gz

$ ./installer.sh --layout default --install

Обновление RkHunter

Перед тем как будет выполнена проверка linux на вирусы, необходимо обновить базу данных утилиты. Для этого выполните:

Теперь необходимо собрать информацию о файлах в системе, это нужно, чтобы программа могла понять пытался ли кто модифицировать системные файлы при следующей проверке. Для этого выполните:

Обновление желательно выполнять регулярно, поэтому давайте создадим специальный скрипт и будем запускать его с помощью cron каждый день. Для этого создайте файл скрипта в папке /etc/cron.daily:

Теперь осталось только дать программе права на выполнение:

Проверка Linux на вирусы Rkhunter

Сначала давайте рассмотрим основные опции программы которые мы уже использовали, или которые вам могут пригодится:

- --verbose-logging - максимально подробный вывод

- --quiet - минимум информации в выводе

- -l, --logfile - записать лог программы в свой файл

- --cronjob - не интерактивный режим проверки, используется для запуска с помощью cron, отсюда и название.

- --list - позволяет посмотреть какие возможности проддерживает программа, можно передать несколько параметров, test - тесты, lang - языки, rootkits - руткиты.

- --unlock - удаляет файл блокировки базы данных, может быть полезна если предыдущий сеанс работы с программой был завершен некорректно.

- --check - проверка системы

- --update - обновление баз руткитов

- --versioncheck - обновление программы

- --propupd - создать базу данных файлов

Например, чтобы посмотреть все руткиты, которые может найти программа выполните:

Для того чтобы проверить Linux на вирусы всю систему выполните от суперпользователя:

Программа кроме вывода информации на экран, создаст лог проверки. На информацию выводимую во время проверки не обращайте большого внимания, она немного урезана все станет более понятнее при просмотре лога.

К сожалению программа работает только на английском, поэтому, чтобы понять в каком состоянии ваша система вам придется немного понимать английский.

Чтобы вам было более понятно что делает программа и как анализировать ее результаты, давайте рассмотрим лог сканирования.

Сначала программа инициализируется и загружает конфигурационные файлы, здесь нет ничего интересного:

Заметьте, что мы рассматриваем лог проверки системы, логи обновления и создания базы данных, они находятся выше в этом же файле, нас не интересуют.

Проверка системы начинается с этих срок:

Программа сканирует системные утилиты и пытается выявить там подозрительные признаки, в том числе проводится сравнение хеша утилиты с хешем сохраненным в базе данных, чтобы понять не была ли она изменена. Обычно если с утилитами все хорошо лог заполнен такими строками:

Также выполняется проверка параметров файлов, например если файл должен быть бинарным, а он скрипт, то это не порядок:

При обнаружении подозрительного файла программа тут же объясняет в чем с ним проблема.

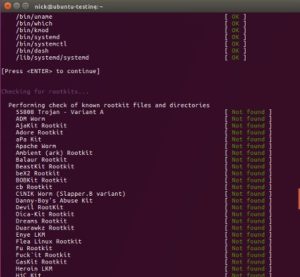

Дальше будет выполнена проверка Linux на вирусы с поиском известных руткитов:

Обычно, если в этом разделе что-то обнаружено, то это значит, что в системе есть руткит и с этим нужно что-то делать, но обычно мы видим строки Not found (не найдено):

Дальше будет запущен поиск нежелательного программного обеспечения:

Вот мы и видим первое предупреждение:

Как видите, программа сразу говорит что обнаружен активированный vnc сервер через xinetd, но здесь все в порядке, это я его активировал.

Проверка опасных портов:

На этапе проверки конфигурационных файлов мы тоже получаем предупреждение:

Но здесь видно, что проблема не в вирусе, а в том, что программе просто нет с чем сравнивать.

Дальше выполняется проверка настроек системы, и здесь тоже программе не все нравится:

А именно две вещи - разрешенный root доступ по ssh и возможность использовать протокол первой версии для подключения к ssh. И она права, это очень небезопасно.

Дальше будет выполнено сканирование файловой системы:

И обнаружено два скрытых файла, но я знаю, что эти файлы созданы программой logmein-hamachi Вы можете отследить какая программа работает с определенным файлом с помощью команды lsof:

Осталась проверка приложений:

И небольшой отчет о найденных проблемах:

Для удобства просмотра лога вы можете не смотреть его полностью, а выбрать только предупреждения:

Параметр A5 означает показывать еще пять строк после строки с обнаруженным вхождением, так мы точно ничего не пропустим.

Теперь давайте рассмотрим еще одну программу с помощью которой может быть выполнена проверка Linux на руткиты. Это chkrootkit. Она мнение функциональна, но тоже хорошо делает свое дело.

Что такое Chkrootkit?

Chkrootkit - это классический инструмент позволяющий не только искать руткиты Linux, но и проверять систему на признаки чужого присутстсвия. Программа просканирует ваш компьютер или сервер на наличие подозрительных процессов, руткитов и проверит список известных руткитов. Функциональность программы очень похожа на Rkhunter.

Программа состоит из нескольких отдельных утилит:

- chkrootkit - скрипт для проверки системы

- ifpromisc - сканирование интерфейсов на предмет неразборчивого режима

- chklastlog - проверить лог lastlog на предмет удаления записей

- chkwtmp - проверка лога wtmp на предмет удаления записей

- chkproc - поиск троянских программ и скрытых файлов в подсистеме proc

Установить программу в Ubuntu можно с помощью команды:

Если у вас другой дистрибутив, то вы можете собрать программу из исходников:

Проверка системы с помощью chkrootkit

Команды выполняются без параметров. Достаточно запустить нужную утилиту чтобы найти руткиты linux:

Лог программы немного похож на предыдущую, поэтому мы не будем его отдельно разбирать. Здесь сначала выполняется проверка системных команд, более ограниченная чем в rkhunter, затем поиск руткитов linux.

Аналогично вы можете выполнить другую утилиту, чтобы проверить на модификацию lastlog:

Но, возможно придется создать символическую ссылку на lastlog, чтобы программа смогла его найти.

Выводы

Вот и все. Выполняйте регулярное сканирование Linux, чтобы вовремя выявить все угрозы, особенно это актуально для серверов, которые чаще всего могут подвергаться хакерским атакам. Возможно, руткитов вы не найдете, но зато программы вам сообщат о потенциальных проблемах с безопасностью, которые желательно исправить.

Периодичная проверка Linux на вирусы является очень важной. Linux более устойчива к вирусам, но также может иметь некоторые уязвимости в безопасности, как и другие системы. Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее подвержены вредоносным программам, чем Windows, они все же могут быть заражены. Много раз они тоже менее явно могут быть скомпрометированы.

Проверка Linux на вирусы

Существует несколько превосходных инструментов с открытым исходным кодом, которые помогут вам проверить, не была ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют солидную репутацию и им можно доверять, чтобы найти наиболее известные угрозы.

ClamAV является стандартным антивирусом и, вероятно, будет наиболее знакомым для вас. Существует также версия ClamAV для Windows.

Установите ClamAV и ClamTK

ClamAV и его графический интерфейс упакованы отдельно. Это потому, что ClamAV может быть запущен из командной строки без графического интерфейса. Вы сможете выбрать самый удобный для вас. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти clamav и clamtk в менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После того, как обе программы установлены, вы должны обновить их вирусную базу. В отличие от всего остального с ClamAV, это должно быть сделано как root или с помощью sudo.

Есть шанс, что freshclam запускается как образ. Чтобы запустить его вручную, остановите образ с помощью Systemd. Затем вы можете запустить его как обычно.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому просто позвольте ClamAV позаботиться обо всем.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к решению суда для вас.

Проверка Linux на вирусы имеет множество вариантов. Но, один из самых удобных именно этот. Следующее сканирование для установки — Chkrootkit. Он сканирует тип вредоносного ПО, специфичного для Unix-подобных систем, таких как Linux и Mac, — руткит. Как следует из названия, целью руткитов является получение root-доступа в целевой системе.

Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и проверяет их по базе данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев. Установите его с вашим менеджером пакетов.

Проверить руткиты

Этот очень прост в управлении. Просто запустите команду от имени пользователя root или с помощью sudo.

Программа не дает окончательного отчета по окончании, поэтому вернитесь назад и вручную проверьте, что никаких результатов не появилось.

Вы также можете направить программу в grep и искать INFECTED, но это не все поймает.

Известные ложные срабатывания

В Chkrootkit есть странная ошибка, которая сообщает о ложном срабатывании для Linux / Ebury — Operation Windigo. Это давно известная ошибка, вызванная введением флага -G в SSH. Есть несколько ручных тестов, которые вы можете запустить, чтобы убедиться, что это ложное срабатывание.

Сначала запустите следующее как root.

Ничего не должно получиться. Затем убедитесь, что вредоносное ПО не использует сокет Unix.

Если ни одна из команд не приводит к каким-либо результатам, система чиста.

Там также, кажется, может быть довольно новый ложный положительный результат для tcpd в Ubuntu. Если это действительно дает положительный результат в вашей системе, исследуйте дальше, но помните, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или регистрацией ошибок при сбоях системы. Используйте последний, чтобы проверить, совпадают ли времена с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны этими событиями, а не злонамеренной деятельностью.

Если говорить о том, что проверка Linux на вирусы является очень простым способом сохранения надежности и производительности системы, то нужно и рассказать про самый удобный способ для новичков.

Rkhunter — еще один инструмент для поиска новичков. Хорошо запустить оба Chkrootkit в вашей системе, чтобы убедиться, что ничего не проскользнуло в трещины, и проверить ложные срабатывания.

Опять же, этот должен быть в репозиториях вашего дистрибутива.

Запустите сканирование

Сначала обновите базу данных rkhunter.

Затем запустите сканирование.

Программа остановится после каждого раздела. Вы, вероятно, увидите некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено взглянуть на полный журнал активности по адресу /var/log/rkhunter.log. Вы можете увидеть причину каждого предупреждения там.

Он также дает вам полную сводку результатов сканирования.

Помимо безопасности системы, также, хотелось бы поговорить про безопасность сайтов, а именно SSL-сертификаты для сайтов. Наши партнеры предлагают отличные цены на сертификаты. Ознакомиться с прайс-листом и другими тарифами, можно у них перейдя на сайт.

Выводы

Готово! Проверка Linux на вирусы завершена и Вы можете быть уверены в надежности системы. Надеюсь, ваша система оказалась чистой. Будьте внимательны и проверяйте все полученные результаты, прежде чем делать что-либо радикальное.

Если что-то не так по закону, взвесьте ваши варианты Если у вас есть руткит, создайте резервную копию файлов и отформатируйте этот диск. Там действительно нет другого пути.

Держите эти программы обновленными и регулярно сканируйте. Безопасность всегда развивается, и угрозы приходят и уходят. Это зависит от вас, чтобы оставаться в курсе и бдительны.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Раньше мы уже говорили о вирусах в Linux. Большинство людей считают, что вирусов в Linux нет и кое в чем они правы. Ведь вредоносных программ, которые сами могли бы распространятся по системе и заряжать другие компьютеры в сети минимум. Известные широкой общественности программы такого рода для Linux можно сосчитать на пальцах. Но есть и другой тип угроз, более характерный для Linux. Это руткиты, программы которые устанавливаются вручную и скрывают свою деятельность в системе.

Эти программы могут предоставлять установившему их вам человеку полный доступ к вашей системе, вычислительным ресурсам и данным. Не стоит недооценивать эту опасность. Если ваш компьютер подключен к интернет без использования локальной сети (роутера) и без технологии NAT, то обратится к нему может любой человек из сети провайдера. Для этого даже не обязательно знать ваш ip адрес. Злоумышленник может просто перебирать все адреса в своей подсети и если на вашем компьютере или сервере окажется искомая им уязвимость, например слабый пароль ssh или любая другая уязвимость в системном сервисе программная или недостаток настройки - ваш компьютер будет взломан.

Вы можете посмотреть содержимое файла /var/log/audit.log. Здесь фиксируются все события в системе, в том числе неудачные попытки входа по ssh. Я был удивлен когда увидел что мой пароль пытались подобрать. Также можно посмотреть логи сервиса sshd с помощью journalctl:

sudo journalctl _SYSTEMD_UNIT=sshd.service

Ну а если уже хакер получит доступ к вашей системе, тут у него уже много вариантов для действий - всплывают все уязвимости в системных библиотеках и ядре, которые можно использовать для обхода защитных механизмов Linux и повышения привилегий в системе. Поэтому не лишним будет следить за актуальностью своего программного обеспечения, в новом ПО скорее всего, уже закрыли известные уязвимости, а также иногда проверять компьютер специальной программой для поиска руткитов. В этой статье мы рассмотрим как проверить компьютер на вирусы в Linux.

Для поиска руткитов мы будем использовать утилиту rkhunter или RootkitHunter, а также chkrootkit. Мы рассмотрим как ее установить и настроить для правильной проверки. Вообще, я больше склоняюсь к первой, она новее и имеет больше функций.

Что такое Rkhunter?

RkHunter (Rootkit Hunter) - это инструмент для сканирования системы Linux / Unix с открытым исходным кодом, выпущенный под лицензией GPL. Утилита выполняет сканирование Linux на предмет руткитов, бекдоров, локальных эксплойтов и уязвимостей. На данный момент известно 349 руткитов, и всех их программа может найти, если они были установлены в вашей системе. Программа - всего лишь скрипт, позволяющий проверить локальные файлы, и обнаружить известные руткиты. Также выполняется проверка изменения системных команд, файлов запуска, а также проверка сетевых интерфейсов, на предмет прослушивания определенных портов.

Установить программу в Ubuntu можно командой:

sudo apt-get install rkhunter

Если у вас другой дистрибутив, вы всегда можете собрать программу из исходников:

tar -xvf rkhunter-1.4.2.tar.gz

cd rkhunter-1.4.2

./installer.sh --layout default --install

Обновление RkHunter

Перед тем как будет выполнена проверка linux на вирусы, необходимо обновить базу данных утилиты. Для этого выполните:

Теперь необходимо собрать информацию о файлах в системе, это нужно, чтобы программа могла понять пытался ли кто модифицировать системные файлы при следующей проверке. Для этого выполните:

Обновление желательно выполнять регулярно, поэтому давайте создадим специальный скрипт и будем запускать его с помощью cron каждый день. Для этого создайте файл скрипта в папке /etc/cron.daily:

#!/bin/sh

(

/usr/local/bin/rkhunter --versioncheck

/usr/local/bin/rkhunter --update

/usr/local/bin/rkhunter --cronjob --report-warnings-only

) | /bin/mail -s 'rkhunter Daily Run (Ваш сервер)' your@email.com

Теперь осталось только дать программе права на выполнение:

chmod 755 /etc/cron.daily/rkhunter.sh

Проверка Linux на вирусы Rkhunter

Сначала давайте рассмотрим основные опции программы которые мы уже использовали, или которые вам могут пригодится:

- --verbose-logging - максимально подробный вывод

- --quiet - минимум информации в выводе

- -l, --logfile - записать лог программы в свой файл

- --cronjob - не интерактивный режим проверки, используется для запуска с помощью cron, отсюда и название.

- --list - позволяет посмотреть какие возможности проддерживает программа, можно передать несколько параметров, test - тесты, lang - языки, rootkits - руткиты.

- --unlock - удаляет файл блокировки базы данных, может быть полезна если предыдущий сеанс работы с программой был завершен некорректно.

- --check - проверка системы

- --update - обновление баз руткитов

- --versioncheck - обновление программы

- --propupd - создать базу данных файлов

Например, чтобы посмотреть все руткиты, которые может найти программа выполните:

sudo rkhunter --list rootkits

Для того чтобы проверить Linux на вирусы всю систему выполните от суперпользователя:

Программа кроме вывода информации на экран, создаст лог проверки. На информацию выводимую во время проверки не обращайте большого внимания, она немного урезана все станет более понятнее при просмотре лога.

К сожалению программа работает только на английском, поэтому, чтобы понять в каком состоянии ваша система вам придется немного понимать английский.

Чтобы вам было более понятно что делает программа и как анализировать ее результаты, давайте рассмотрим лог сканирования.

Сначала программа инициализируется и загружает конфигурационные файлы, здесь нет ничего интересного:

[12:07:51] Running Rootkit Hunter version 1.4.2 on dhcppc0

[12:07:51]

[12:07:51] Info: Start date is Вс июн 5 12:07:51 EEST 2016

[12:07:51]

[12:07:51] Checking configuration file and command-line options.

[12:07:51] Info: Detected operating system is 'Linux'

[12:07:51] Info: Found O/S name: openSUSE 42.1 (x86_64)

[12:07:52] Info: Command line is /usr/bin/rkhunter --check

Заметьте, что мы рассматриваем лог проверки системы, логи обновления и создания базы данных, они находятся выше в этом же файле, нас не интересуют.

Проверка системы начинается с этих срок:

[12:07:53] Starting system checks.

[12:07:53]

[12:07:53] Info: Starting test name 'system_commands'

[12:07:53] Checking system commands.

Программа сканирует системные утилиты и пытается выявить там подозрительные признаки, в том числе проводится сравнение хеша утилиты с хешем сохраненным в базе данных, чтобы понять не была ли она изменена. Обычно если с утилитами все хорошо лог заполнен такими строками:

[12:07:53] Scanning for string /usr/sbin/ntpsx [ OK ]

[12:07:53] Scanning for string /usr/sbin/. /bkit-ava [ OK ]

[12:07:53] Scanning for string /usr/sbin/. /bkit-d [ OK ]

[12:07:53] Scanning for string /usr/sbin/. /bkit-shd [ OK ]

[12:07:53] Scanning for string /usr/sbin/. /bkit-f [ OK ]

Также выполняется проверка параметров файлов, например если файл должен быть бинарным, а он скрипт, то это не порядок:

[12:07:59] Info: Starting test name 'properties'

[12:07:59] Performing file properties checks

[12:07:59] Checking for prerequisites [ OK ]

[12:08:00] /usr/sbin/cron [ OK ]

[12:08:00] /usr/sbin/depmod [ OK ]

[12:08:01] /usr/sbin/fsck [ OK ]

[12:08:02] /usr/sbin/groupadd [ OK ]

[12:08:02] /usr/sbin/groupdel [ OK ]

При обнаружении подозрительного файла программа тут же объясняет в чем с ним проблема.

Дальше будет выполнена проверка Linux на вирусы с поиском известных руткитов:

[12:09:31] Info: Starting test name 'rootkits'

[12:09:31] Checking for rootkits.

[12:09:31]

[12:09:31] Info: Starting test name 'known_rkts'

[12:09:31] Performing check of known rootkit files and directories

Обычно, если в этом разделе что-то обнаружено, то это значит, что в системе есть руткит и с этим нужно что-то делать, но обычно мы видим строки Not found (не найдено):

[12:09:33] Checking for Ambient (ark) Rootkit.

[12:09:33] Checking for file '/usr/lib/.ark?' [ Not found ]

[12:09:33] Checking for file '/dev/ptyxx/.log' [ Not found ]

[12:09:33] Checking for file '/dev/ptyxx/.file' [ Not found ]

[12:09:33] Checking for file '/dev/ptyxx/.proc' [ Not found ]

[12:09:33] Checking for file '/dev/ptyxx/.addr' [ Not found ]

[12:09:33] Checking for directory '/dev/ptyxx' [ Not found ]

[12:09:33] Ambient (ark) Rootkit [ Not found ]

Дальше будет запущен поиск нежелательного программного обеспечения:

[12:15:23] Info: Starting test name 'malware'

[12:15:23] Performing malware checks

Вот мы и видим первое предупреждение:

[12:15:38] Performing check for enabled xinetd services

[12:15:38] Info: Using xinetd configuration file '/etc/xinetd.conf'

[12:15:38] Checking '/etc/xinetd.conf' for enabled services [ None found ]

[12:15:39] Checking '/etc/xinetd.d/vnc' for enabled services [ Warning ]

[12:15:40] Checking for enabled xinetd services [ Warning ]

[12:15:40] Warning: Found enabled xinetd service: /etc/xinetd.d/vnc

Как видите, программа сразу говорит что обнаружен активированный vnc сервер через xinetd, но здесь все в порядке, это я его активировал.

Проверка опасных портов:

[12:16:00] Performing checks on the network ports

[12:16:00] Info: Starting test name 'ports'

[12:16:00] Performing check for backdoor ports

[12:16:00] Checking for TCP port 1524 [ Not found ]

[12:16:00] Checking for TCP port 1984 [ Not found ]

[12:16:00] Checking for UDP port 2001 [ Not found ]

[12:16:00] Checking for TCP port 2006 [ Not found ]

[12:16:01] Checking for TCP port 2128 [ Not found ]

На этапе проверки конфигурационных файлов мы тоже получаем предупреждение:

[12:16:04] Info: Starting test name 'passwd_changes'

[12:16:04] Checking for passwd file changes [ Warning ]

[12:16:04] Warning: Unable to check for passwd file differences: no copy of the passwd file exists.

[12:16:04]

[12:16:04] Info: Starting test name 'group_changes'

[12:16:04] Checking for group file changes [ Warning ]

[12:16:04] Warning: Unable to check for group file differences: no copy of the group file exists.

[12:16:04] Checking root account shell history files [ OK ]

Но здесь видно, что проблема не в вирусе, а в том, что программе просто нет с чем сравнивать.

Дальше выполняется проверка настроек системы, и здесь тоже программе не все нравится:

[12:16:04] Info: Starting test name 'system_configs'

[12:16:04] Performing system configuration file checks

[12:16:04] Checking for an SSH configuration file [ Found ]

[12:16:04] Info: Found an SSH configuration file: /etc/ssh/sshd_config

[12:16:04] Info: Rkhunter option ALLOW_SSH_ROOT_USER set to 'no'.

[12:16:04] Info: Rkhunter option ALLOW_SSH_PROT_V1 set to '0'.

[12:16:05] Checking if SSH root access is allowed [ Warning ]

[12:16:05] Warning: The SSH configuration option 'PermitRootLogin' has not been set.

The default value may be 'yes', to allow root access.

[12:16:05] Checking if SSH protocol v1 is allowed [ Warning ]

[12:16:05] Warning: The SSH configuration option 'Protocol' has not been set.

The default value may be '2,1', to allow the use of protocol version 1.

А именно две вещи - разрешенный root доступ по ssh и возможность использовать протокол первой версии для подключения к ssh. И она права, это очень небезопасно.

Дальше будет выполнено сканирование файловой системы:

[12:16:05] Info: Starting test name 'filesystem'

[12:16:05] Performing filesystem checks

[12:16:05] Info: SCAN_MODE_DEV set to 'THOROUGH'

[12:16:10] Warning: Hidden file found: /usr/bin/.hmac256.hmac: ASCII text

[12:16:10] Warning: Hidden file found: /usr/bin/.fipscheck.hmac: ASCII text

И обнаружено два скрытых файла, но я знаю, что эти файлы созданы программой logmein-hamachi Вы можете отследить какая программа работает с определенным файлом с помощью команды lsof:

sudo lsof | grep /адрес/файла

Осталась проверка приложений:

[12:16:25] Info: Starting test name 'apps'

[12:16:25] Checking application versions..

И небольшой отчет о найденных проблемах:

[12:16:26] System checks summary

[12:16:26] =====================

[12:16:26]

[12:16:26] File properties checks.

[12:16:26] Files checked: 193

[12:16:26] Suspect files: 0

[12:16:26]

[12:16:26] Rootkit checks.

[12:16:26] Rootkits checked : 379

[12:16:26] Possible rootkits: 0

[12:16:26]

[12:16:26] Applications checks.

[12:16:26] Applications checked: 4

[12:16:26] Suspect applications: 0

[12:16:26]

[12:16:26] The system checks took: 8 minutes and 32 seconds

Для удобства просмотра лога вы можете не смотреть его полностью, а выбрать только предупреждения:

sudo cat /var/log/rkhunter.log | grep -A5 "\[ Warning \]"

Параметр A5 означает показывать еще пять строк после строки с обнаруженным вхождением, так мы точно ничего не пропустим.

Теперь давайте рассмотрим еще одну программу с помощью которой может быть выполнена проверка Linux на руткиты. Это chkrootkit. Она мнение функциональна, но тоже хорошо делает свое дело.

Что такое Chkrootkit?

Chkrootkit - это классический инструмент позволяющий не только искать руткиты Linux, но и проверять систему на признаки чужого присутстсвия. Программа просканирует ваш компьютер или сервер на наличие подозрительных процессов, руткитов и проверит список известных руткитов. Функциональность программы очень похожа на Rkhunter.

Программа состоит из нескольких отдельных утилит:

- chkrootkit - скрипт для проверки системы

- ifpromisc - сканирование интерфейсов на предмет неразборчивого режима

- chklastlog - проверить лог lastlog на предмет удаления записей

- chkwtmp - проверка лога wtmp на предмет удаления записей

- chkproc - поиск троянских программ и скрытых файлов в подсистеме proc

Установить программу в Ubuntu можно с помощью команды:

sudo apt-get install chkrootkit

Если у вас другой дистрибутив, то вы можете собрать программу из исходников:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

make install

Проверка системы с помощью chkrootkit

Команды выполняются без параметров. Достаточно запустить нужную утилиту чтобы найти руткиты linux:

Лог программы немного похож на предыдущую, поэтому мы не будем его отдельно разбирать. Здесь сначала выполняется проверка системных команд, более ограниченная чем в rkhunter, затем поиск руткитов linux.

Аналогично вы можете выполнить другую утилиту, чтобы проверить на модификацию lastlog:

Но, возможно придется создать символическую ссылку на lastlog, чтобы программа смогла его найти.

Выводы

Вот и все. Выполняйте регулярное сканирование Linux, чтобы вовремя выявить все угрозы, особенно это актуально для серверов, которые чаще всего могут подвергаться хакерским атакам. Возможно, руткитов вы не найдете, но зато программы вам сообщат о потенциальных проблемах с безопасностью, которые желательно исправить.

Читайте также: