Как создать вирус куки в

Способы кражи куки файлов

Такой метод взлома, как хищение cookies, отлично работает и применяется многими хакерами. Если Вы тоже хотите попробовать его, но не знаете, что делать, читайте наши рекомендации.

Что такое cookies?

Это информация о посещении пользователем конкретного сайта. Она хранится в отдельном текстовом документе. Там можно отыскать самые разные сведения. В том числе логины, пароли, адреса почтовых ящиков и номера телефонов. Именно поэтому взломщики стремятся заполучить эти документы. Чтобы украсть нужные материалы, хакеры прибегают к разным методам.

Способы кражи куки

XSS уязвимость

Её можно найти и использовать на любом сайте. Когда специалист находит уязвимость, он внедряет в нее специальный код. В зависимости от цели коды бывают разными, их пишут под конкретный ресурс. Когда пользователь заходит на эту страницу и обновляет её, все изменения применяются. Код начините действовать - внедряется в компьютер жертвы и собирает всю нужную информацию из браузера.

Для внесения кода Вы можете использовать любой тип уязвимостей - ошибку на веб-ресурсе, в браузере или системе компьютера.

Существует 2 вида XSS-атак:

Пассивные - направлены на скрипт странички. В этом случае нужно искать уязвимые места в элементах страницы. Например, вкладка с диалогами, окно поиска, видео каталог и т.д.

Активные - их стоит искать на сервере. Особенно часто бывают на различных форумах, в блогах и чатах.

Как заставить человека применить XSS?

Задача не из легких, потому что зачастую для активации кода требуется кликнуть по ссылке с ним. Вы можете замаскировать ссылку и выслать в письме вместе с интересным предложением. Например, предложить большую скидку в интернет-магазине. Также можно внедрить все это в картинку. Пользователь с большой вероятностью просмотрит её и ничего не заподозрит.

Это внедрение специализированных программ для отслеживая трафика на чужом устройстве. Сниффер позволяет перехватывать передаваемые сессии с чужими данными. Так можно заполучить все логины и пароли, адреса, любую важную информацию, передаваемую по сети пользователем. При этом атаки чаще всего осуществляются на незащищенные данные HTTP. Для этого хорошо подходят незащищенный wi-fi.

Внедрить sniffer можно несколькими способами:

- Копировать трафик;

- Анализ данных с помощью атак на трафик;

- Прослушивание интерфейсов;

- Внедрение сниффера в разрыв канала.

Все данные хранятся на веб-сервере в изначальном виде. Если Вы измените их, это и будет считаться подменой. Все полученные материалы можно будет использовать на другом компьютере. Таким образом Вы получите полный доступ к личным данным пользователя. Модифицировать куки можно при помощи настроек в браузере, аддонов или специальных программок. Редактирование возможно также в любом стандартном блокноте на пк.

Кража cookies с помощью вируса

Специалисты советуют не использовать куки, если на это нет особой нужды. Если есть возможно отключить их, лучше сделать это. Все потому, что куки очень уязвимы. Их часто крадут злоумышленники. Из этих файлов можно получить огромное количество личной конфиденциальной информации, которая будет использоваться против человека. Самый опасный вид файлов - те, что остаются в системе, когда сеанс уже завершен.

Куки часто крадут при помощи вирусной утилиты. Делается это довольно просто. В любую безопасную утилиту внедряется вирус, который собирает определенные материалы на компьютере. Вирусная программа будет связана с сервером её хозяина. Программка должна быть настроена так, чтобы браузер использовал её как прокси сервер.

Когда прога попадет на пк жертвы, она автоматически начнет собирать все хранимые данные и отправлять их Вам.

Вирусы бывают разными, функции их также могут отличаться. Некоторые позволяют полностью контролировать браузер и просматривать любые сведения. Другие способны красть защищенные материалы. Третьи собирают только незащищенные данные.

У Вас может возникнуть сложность с внедрением вирусной программки на чужой компьютер. Необходимо заставить пользователя загрузить её и запустить. Тут можно либо переслать ему письмо со ссылкой на прогу, либо выдать программку за безопасную и дождаться, когда человек сам скачает её с Вашего сайта.

Как защитить куки файлы от кражи?

Большая часть веб-ресурсов недостаточно защищена. Хакеры легко находят уязвимости и ошибки на этих платформах.

Как узнать пароль от чужого аккаунта через cookies?

Чтобы получить чужие данные для авторизации необходимо для начала добраться до файла в котором они были сохранены.

В Opera для общего просмотра доступны только имена пользователей. Но в меню можно найти менеджер паролей и просмотреть все хранимые на компьютере. Полный список есть в менеджере. Для того, чтобы получить доступ к паролям нужно устанавливать дополнительное расширение.

В Google Chrome все эти материалы можно увидеть в расширенных настройках. Там есть вкладка со всеми сохраненными куки.

Этот прием подходит только тем, у кого есть физический доступ к компьютеру жертвы. Также Вы сможете узнать чужой пароль, если человек авторизовался на платформе через Ваш пк и сохранил свои данные.

Программы для кражи куки файлов

В интернете развелось множество хакерских форумjd, на которых общаются между собой хакеры. Люди заходят туда в надежде получить бесплатную помощь. Именно там можно отыскать огромное количество разных программок для взлома. Мы хотим предупредить Вас, что доверять этим программам не стоит. Утилиты для удаленной кражи куки с чужого устройства - пустышки, либо вирусные программки. Если Вы загрузите этот софт на свой пк, то скорее всего сами попадете в ловушку мошенника. Бесплатно размещают программки жулики. Таким образом они распространяют вирусное ПО и получают контроль над чужими пк. Вообще подобные программки - развод, вы поймете это по их интерфейсу и содержанию. Если уж Вы собираете пользоваться каким-либо софтом для добычи файлов, то пусть это будут снифферы. Конечно, пользоваться ими не так просто. Да и найти в интернете хороший сниффер нелегко. Но такой софт есть у специалистов, которые могут Вам продать его за деньги. Помните, что мошенников много, у каждого свои уловки. Доверять стоит только проверенным хакерам, у которых хорошая репутация, имеются отзывы и есть собственный сайт.

В заключение хотелось бы отметить, что кража кукис - действительно мощный метод, результативность которого очень высока. Если Вы хотите взломать чей-то профиль в соцсети или мессенджере, обязательно рассмотрите этот вариант. Лучше всего этот метод работает, когда Вы можете воспользоваться компьютером жертвы. Получить материалы на расстоянии гораздо сложнее, но Вы можете воспользоваться нашими советами и попробовать применить этот способ на практике.

Исключить Cookies On-Off (Безопасный процесс для устранения)

Если ваш ПК с Windows попал в ловушку с вирусом Cookies On-Off, и вы ищете его надлежащее решение для удаления, то вы находитесь в нужном месте. С учетом поэтапного решения вы сможете избавиться от неприятных неприятностей с легкостью и минимальными усилиями. Вам просто нужно прочитать ниже упомянутого руководства и правильно следовать ему.

Cookies On-Off – это вредоносное расширение браузера, которое тайно добавляется к установленным браузерам, таким как Chrome, Firefox, IE, Safari и другие. Он был создан группой киберпреступников с их злым побуждением и неправильным намерением. 1.0.1 – текущая версия, запущенная Cookies On-Off на ПК с ОС Windows. Как только это рекламное ПО полностью оседает, оно вносит изменения в настройки по умолчанию и существующие настройки Интернета и браузера без вашего разрешения или знаний. Из-за присутствия этой угрозы вам приходится сталкиваться с несколькими неприятными проблемами, такими как вялое и невосприимчивое поведение ПК, появление ложных предупреждающих сообщений и уведомлений, перенаправление веб-поиска и прочее. Cookies On-Off вирус наводнил целевой экран компьютера с многочисленными рекламными объявлениями и всплывающими сообщениями, которые показывают привлекательные предложения, предложения, скидки, коды купонов и другие. Он пытается убедить вас в покупке некоторых спам-продуктов и услуг в Интернете. Чтобы избавиться от всех таких проблем, наша техническая экспертная группа предлагает попробовать Spyhunter Anti-malware. Это мощная утилита безопасности, которая помогает вам искать все зараженные объекты и постоянно удалять их.

Вирус расширения Cookies On-Off поставляется с несколькими нежелательными панелями инструментов, надстройками, плагинами и расширением, которые занимают огромное место на жестком диске и перетаскивают общее функционирование ПК. Он также создает множество нежелательных ярлыков на рабочем столе, дубликатов файлов или папок, которые влияют на работу обычного ПК, и не позволяет выполнять какие-либо задачи. Эта неприятная угроза также вставляет злоумышленные коды в раздел загрузки и запуска, который помогает автоматически генерировать в сетевой среде или с помощью съемного устройства хранения. Чтобы избавиться от всех таких проблем, необходимо предпринять быстрые шаги для удаления вируса Cookies On-Off как можно раньше. Если эта инфекция остается на более длительный срок, она приводит к другим серьезным проблемам, таким как сбои или зависания компьютера, затруднение жизненно важных компонентов оборудования и многое другое.

Как и другие угрозы Adware, он атакует целевой ПК с помощью метода, называемого связыванием. Он поставляется с бесплатной установкой пакетов программного обеспечения, которые вы загружаете из Интернета. Обновление установленного приложения и программы из неизвестных ссылок также отвечает за то, чтобы Cookies On-Off-вирус стал активным на отмеченном ПК. Чтобы избежать таких проблем, рекомендуется выбрать опцию или пользовательскую опцию установки. Это облегчает вам выбор файлов вручную, которые вы хотите установить. Вам также предлагается никогда не обновлять установленное приложение из неизвестных ссылок в Интернете.

Руководство по удалению вируса Cookies On-Off

Процесс устранения этой неприятной угрозы можно легко выполнить с помощью автоматического и ручного руководства по удалению. Автоматический процесс устранения этой угрозы имеет простую и эффективную процедуру. Это не требует высоких технических навыков для запуска приложения. Ручной процесс удаления этой угрозы включает в себя сложную и длительную процедуру, для ее безопасного хранения необходимо знание записей реестра и системных файлов.

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить Cookies On-Off, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров Cookies On-Off тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение Cookies On-Off является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить Cookies On-Off, как только его ранние симптомы получить заметили.

План а: избавиться от Cookies On-Off с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Cookies On-Off с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Cookies On-Off легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

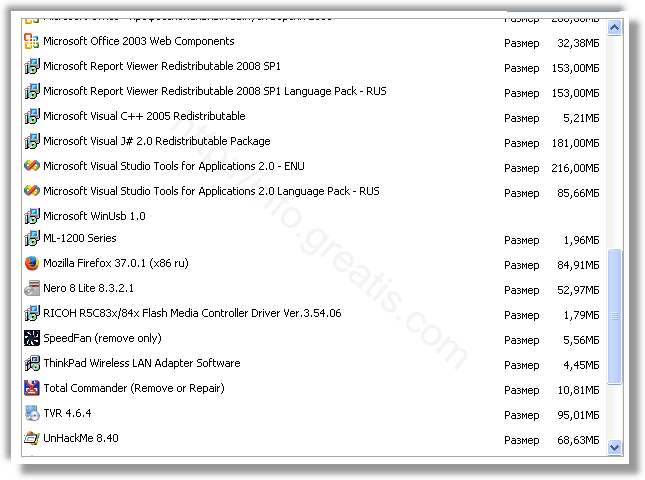

4. Выберите Cookies On-Off и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Cookies On-Off расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Cookies On-Off

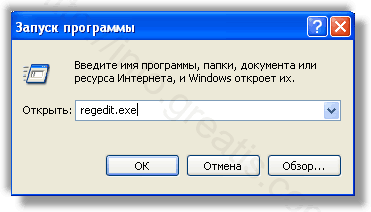

3. Обнаружение записи реестра, созданные Cookies On-Off и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Cookies On-Off и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Cookies On-Off.

Cookies On-Off является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической Cookies On-Off средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

COOKIES ON-OFF — это рекламный вирус, при заражении которым браузер вашего компьютера начинает перенаправлять вас на сайты с рекламой вне зависимости от используемого вами браузера.

Вирусы, подобные COOKIES ON-OFF, как правило занимаются подменой домашних страниц вашего браузера, меняют поисковый сайт, создают собственные задания в расписании, видоизменяют свойства ярлыков ваших браузеров.

Как происходит заражение рекламным вирусом COOKIES ON-OFF?

Сегодня я был разбужен звонком мамы. Она просила забежать к ней, потому что что-то странное случилось с ее компьютером. Ну, я конечно не могу отказать маме, поэтому отправился в гости.

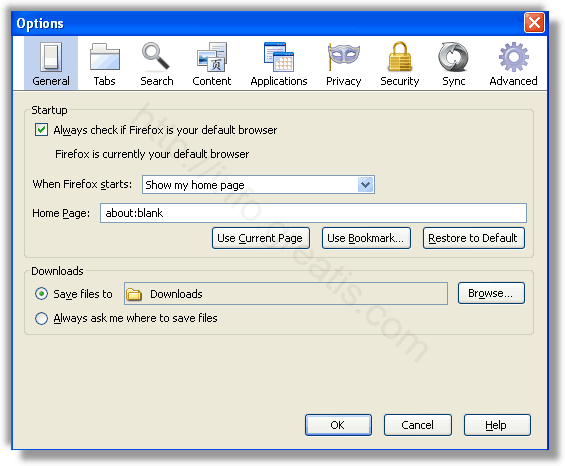

Как только я открыл ее браузер, в глаза мне бросилось, что стартовая страница была заменена рекламным сайтом COOKIES ON-OFF.

Очевидное изменение! Мама такое в качестве стартовой страницы ни за что бы не поставила! Ведь она предпочитает пустую страничку в качестве страницы по умолчанию. Я решил проверить и ярлык для запуска Firefox. Он, разумеется, тоже был инфицирован вирусом COOKIES ON-OFF.

Как избавиться от вируса COOKIES ON-OFF?

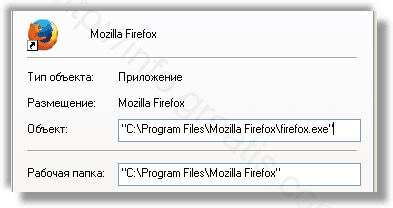

Обычно подобные вирусы изменяют и поисковик по умолчанию. Я проверил — так и есть! Попытавшись исправить его вручную, я был раздосадован тем, что после перезагрузки все возвращается к зараженному состоянию. Что ж, мне стало все понятно. COOKIES ON-OFF представляет из себя вирус перенаправитель, который меняет домашние страницы, поисковики по-умолчанию, а также заменяет содержимое ярлыков браузеров, добавляя дополнительную строчку в конец.

Разумеется, маме я помог и компьютер вылечил. И беседу провел, о недопустимости установки нового программного обеспечения в режиме по-умолчанию. Но, думаю, что простенькая инструкция по избавлению от перенаправителя COOKIES ON-OFF будет вам полезна. Поэтому ниже я привожу ее, как ручную, так и автоматическую.

Инструкция по ручному удалению рекламного вируса COOKIES ON-OFF

Для того, чтобы самостоятельно избавиться от рекламы COOKIES ON-OFF, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

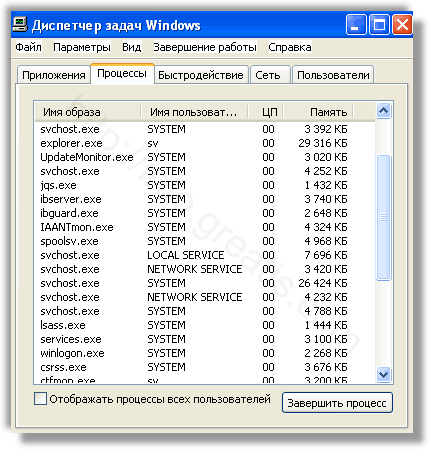

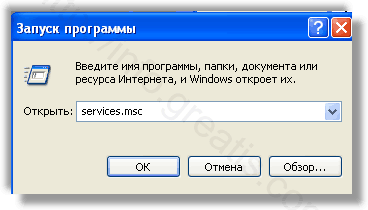

Запретить вредные службы с помощью консоли services.msc.

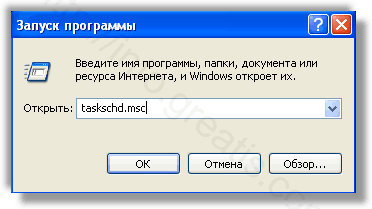

Удалить “Назначенные задания”, относящиеся к COOKIES ON-OFF, с помощью консоли taskschd.msc.

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на COOKIES ON-OFF.

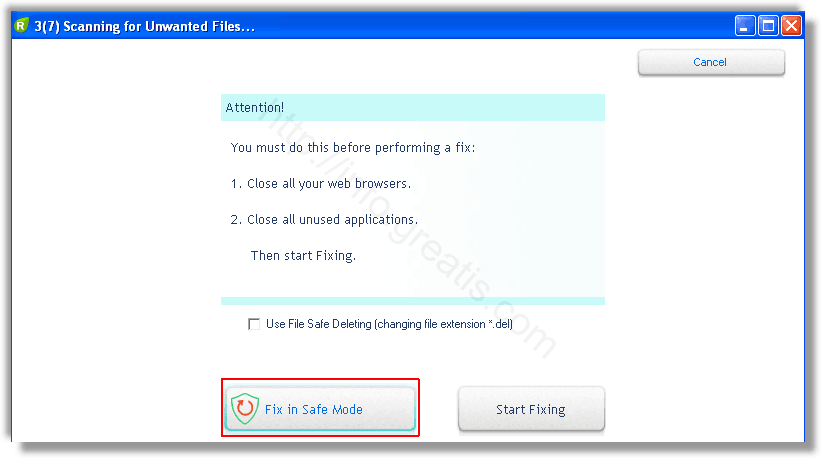

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на COOKIES ON-OFF какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

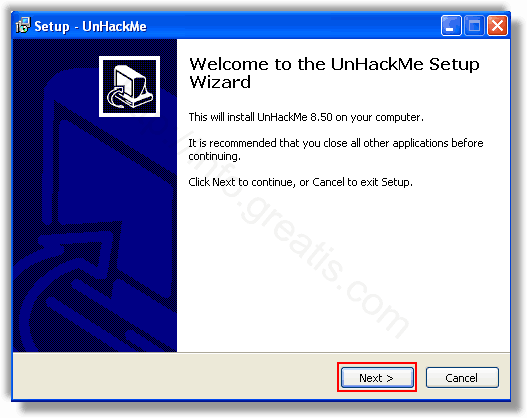

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

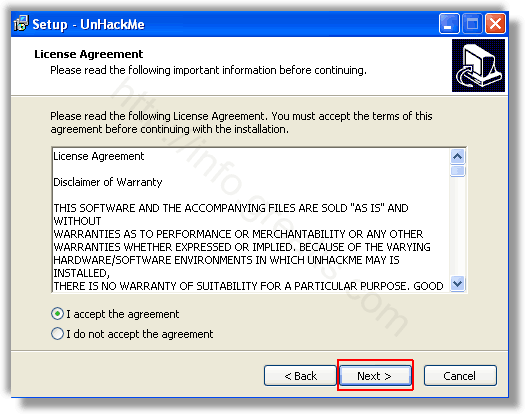

Затем следует принять лицензионное соглашение.

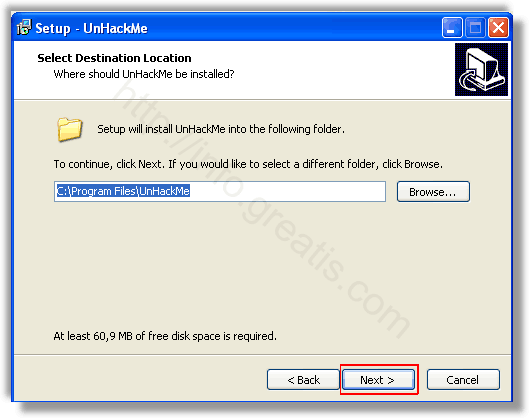

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

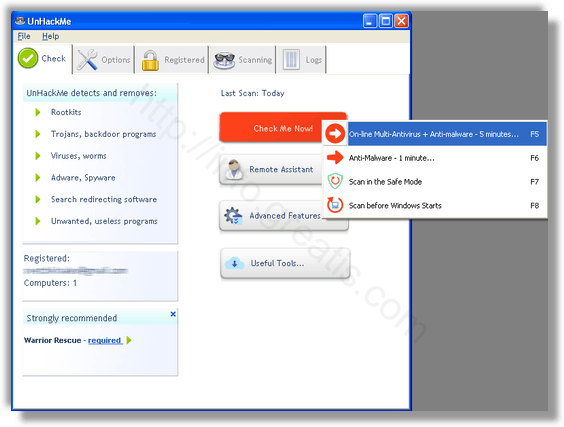

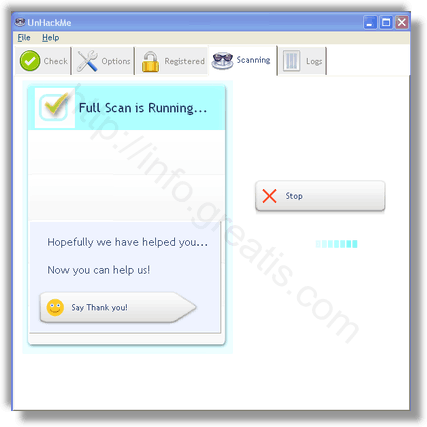

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только перенаправления на COOKIES ON-OFF, но и остальной нечисти.

Мы увидим как начался процесс сканирования.

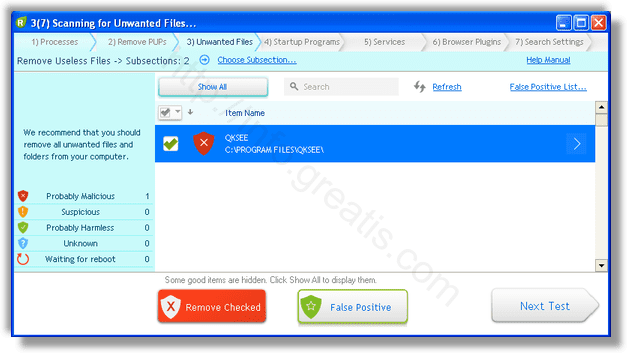

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда “подозрительный” или “нейтральный” — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

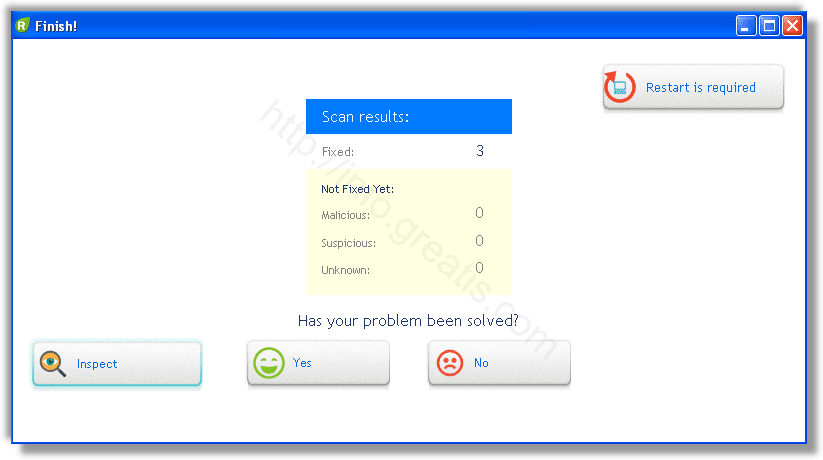

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от перенаправителя на COOKIES ON-OFF заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Не секрет, что протокол HTTP не имеет средств, позволяющих различать сеансы пользователей. Для устранения этого недостатка был разработан механизм, описанный в стандарте RFC 2109, который называется cookie. Файлы cookie представляют собой специальные контейнеры, в которых содержится информация, включающаяся в HTTP-заголовки и позволяющая серверу использовать для каждого посетителя личную конфигурацию (которая часто бывает определена в файлах cookie). Файлы cookie могут быть двух видов:

- Первый вид файлов — это используемые только в течение текущего сеанса, которые удаляются сразу же по окончании сеанса или же по истечении определенного времени, называемого временем жизни.

- Второй вид — файлы (представляющие собой обычные текстовые файлы), которые остаются навсегда на жестком диске пользователя, обычно располагаемые в каталоге Cookies (в современных ОС оседание файлов cookie происходит в директория web-браузеров, т.е. чем их больше, тем больше мест для их скопления, в любом случае их удаления я часто использую CCleaner). Несложно понять, что хакеры, получившие доступ к файлам cookie пользователя, могут использовать такие файлы для идентификации в соответствующей системе под видом этого пользователя или извлечь из них важную информацию.

Похищение cookie с использованием Achilles

Самым простым способом получения чужих файлов cookie является их перехват. Впоследствии эти файлы можно использовать для подлога при идентификации на соответствующем сервере. Конечно же, если у взломщика есть возможность доступа к жесткому диску машины, то похищение файлов cookie становится необязательным, так как в этом случае можно выполнить практически любые действия с машиной жертвы.

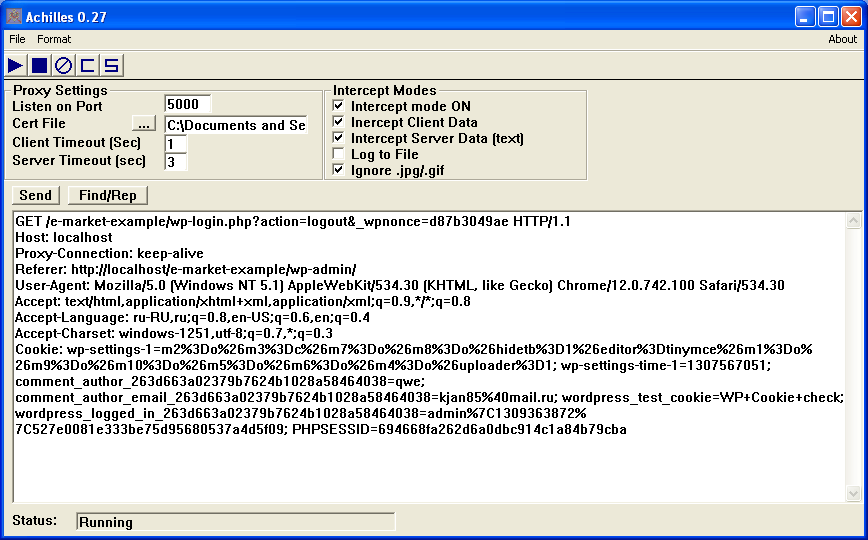

Как по мне, есть определенный интерес в рассмотрении утилиты Achilles, предназначенную для осуществления взломов с использованием файлов cookie. Программа Achilles является прокси-сервером и позволяет перехватывать данные, пересылаемые между клиентом и сервером, а также редактировать их. Для начала работы с этой утилитой необходимо запустить ее, а затем указать Web-браузеру использовать эту программу в качестве прокси-сервера. В результате все соединения между клиентом и Internet будут осуществляться через Achilles. Настройки использования прокси-сервера популярных web-браузеров (указать прокси – localhost, порт – 5000):

- InternetExplorer: Сервис => Свойства обозревателя => Подключения => Настройка параметров локальной сети => Прокси-сервер;

- Firefox: => Инструменты => Настройки => Сеть => Соединение (Настроить…) => Ручная настройка сервиса прокси;

- Opera: Меню => Настройки => Общие настройки (Ctrl+F12) => Сеть (Прокси-серверы…) => HTTP (поставить “птичку”);

- Chrome: Кнопка “Настройка и управление Google Chrome” => Параметры (появится в отдельной вкладке) => Расширенные => Сеть (Изменить настройки прокси-сервера…).

После того, как это сделано, можно запустить Achilles и, щелкнув на кнопке с пиктограммой начала воспроизведения (напоминает кнопку Play бытовой техники), приступить к работе. Теперь при посещении любого Web-узла все данные, которые Web-браузер отсылает Web-серверу, будут отображаться в окне программы Achilles, как показано на рис. 12.7. При нажатии кнопки Send запрос браузера отсылается серверу. Этот процесс можно продолжить, принимая ответы сервера и отсылая новые запросы на сервер и т.д.

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) — количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиента

В общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Взлом подобного рода может быть также осуществлен с помощью дескриптора , встраиваемого в HTML-текст на Web-странице (или в HTML-содержимое электронного письма или рассылки групп новостей) для похищения файлов cookie. Рассмотрим следующий пример:

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервера

В случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.

Читайте также: