Как управляют хакеры вирусами

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

30 сентября в России отмечают День интернета. Все началось с того, что в 1998 году одна столичная фирма разослала коллегам предложение назначить 30 сентября Днем интернета и ежегодно его праздновать.

В начале 90-х вирусы представляли собой программы, которые использовали методы социальной инженерии – то есть люди сами их запускали и устанавливали. Чуть позже появились вредоносные программы, которые эксплуатировали традиционные уязвимости в операционных системах. На тот момент централизованных систем обновления – апдейта – не было, поэтому исправить "дырку" было сложно, чем хакеры и пользовались.

Фото: ТАСС/Виталий Созинов

Те вирусы серьезного вреда не приносили – в основном их писали для показания своего мастерства. По словам Никитина, они могли нанести вред промышленным объектам – остановить работу завода, например, но из-за слабой автоматизации и отсутствия сетей серьезных угроз не было.

Тогда же появились и первые антивирусы. Для своего времени они работали неплохо, но самих вирусов было мало и все семейства зловредных программ, которые существуют, можно было занести в некую базу – сейчас это база сигнатур – и отслеживать. Главным критерием в работе антишпионских программ было именно это: кто больше вирусов знал, тот и лучше.

В середине "нулевых" интернет в России распространился массово, и можно было закачивать обновления, причем вначале Сеть была медленной и вообще дорогим удовольствием, но некие сетевые угрозы она тоже начала приносить: спам, фишинговые страницы.

Ответом антивирусных компаний на это были программы с межсетевыми экранами (файрволы). Также они позволяли отслеживать трафик и блокировать сайты, причем у них стало неплохо получаться: они могли закрыть "дырку" в операционной системе быстрее, чем производитель выпускал апдейт.

Что воруют киберпреступники и как они отличаются

Как считает Евгений Соломатин, целью хакеров являются данные в той или иной форме, но итогом всегда будет материальная выгода. Так, они могут за деньги не просто украсть базу данных, а устроить атаку на сайт для того, чтобы он не работал несколько дней, или разместить свое заявление на популярном ресурсе.

"Важно отличать киберпреступников – то есть тех, для кого это бизнес, от студентов, для которых это просто практика и никаких криминальных целей они не преследуют", – подчеркнул он.

Те вирусы, которые были в начале, не отличались изощренностью, у них можно отследить авторство и они были узкоспециализированными. Примерно к 2009-2010 годам все изменилось: у хакеров появилась материальная заинтересованность, это связано с появлением интернет-банкинга и электронных денег.

Кроме того, вирусы стали управляться централизованно. Если раньше "червяк" "ползал" сам по себе, то теперь после заражения каждого компьютера он отправляет сигнал на сервер: "Я заразил, готов принимать команды".

Хакеры, которые заражают ПК, управляют целой сетью таких компьютеров и могут как проводить DDoS-атаки, так и красть данные и рассылать спам. Кроме того, вирусы стали универсальными: при необходимости в них докачивается новый модуль и вот они уже делают другую работу.

Фото: m24.ru/Евгения Смолянская

На этом этапе антивирусы уже начали "буксовать", причем дело не в компаниях и разработчиках: интернет стал настолько быстрым, что число вирусов исчисляется тысячами в день и ни одна компания неспособна их так быстро отслеживать и добавлять в свои базы.

По словам замруководителя лаборатории по компьютерной криминалистике, есть уже "поведенческий анализ" работы программ, штат компаний вырос, но по факту за небольшую плату можно получить вирус, который именно в этот день не будет никем индексироваться.

Антивирус стал необходимым, но недостаточным условием. Современные ОС стали сами неплохо защищаться, (например, в Windows 10 встроен антивирус), но сейчас самое важное – не заразиться.

Избежать этого можно двумя способами: своевременно обновлять "операционку" (в апдейте есть "заплатки" для того, чтобы закрыть "двери" для хакеров) и ограничить собственные права (с "администратора" до "пользователя") – тогда вирус не получит полного контроля над компьютером.

С 2013 года начали появляться вирусы под Android, уже есть десятки тысяч потерпевших – и это только в России. Так что с распространением гаджетов будет расти число вирусов под них. Кстати, iOS уже не так защищена: недавно китайские хакеры внедрили свой код в App Store.

Фото: ТАСС/Markku Ulander/Lehtikuva

Еще под удар могут попасть технологичные устройства. Например, банкомат: это компьютер под управлением Windows XP. В середине прошлого года появились вирусы, которые заражают терминалы, и про вводе кода он выдает всю наличность. При этом раньше банкоматы были слабозащищенной областью, которая никому не была интересна. Поэтому на прицеле у хакеров – все устройства, работающие под управлением компьютеров, в том числе и стратегические вроде АЭС.

Также не надо забывать, что появилась носимая электроника ("умные" часы и браслеты) и SmartTV с операционной системой, там тоже могут быть вирусы.

Борьба и "щита" и "меча" может идти бесконечно, но хакеры пока на шаг впереди. Современные киберпреступники, по мнению Никитина, очень меркантильные, но в то же время они инвестируют в разработку новых вирусов.

Фото: ТАСС/Руслан Шамуков

Например, сначала один вирус был 32-битным, потом появился 64-битный, чтобы он работал. Затем ему усложнили функционал: он умеет воровать деньги, но при этом он пересчитывает выручку с тем, чтобы бухгалтер не знала о краже.

Как считает Сергей Никитин, чтобы производители "щитов" были впереди, то нужно улучшать административную составляющую: совершенствовать международное взаимодействие в сфере кибербезопасности и улучшать законодательство. "В настоящее время за киберпреступления достаточно мягкое наказание. Когда у нас будут отправлять в колонию на несколько десятков лет, как в некоторых странах, то хакеров станет меньше", – заключил он.

Содержание :

Как хакеры осуществляют проникновение?

Что делать, если взломали компьютер?

Отключаем удаленный доступ к компьютеру

Как хакеры осуществляют проникновение?

Для начала нужно понять, каким образом хакеры могут осуществить проникновение на устройство и какими средствами они получают доступ к вашим файлам и информации, находящимся непосредственно на жестком диске. Только после этого получится защитить устройство.

В большинстве случаев роль взломщика исполняет определенная программа, которая попадает на ваш ПК одним из возможных способов. Проще говоря, вредоносное программное обеспечение чаще всего называют вирусами. Обезопасить свой компьютер от несанкционированного доступа и проникновения в личное пространство вы можете с помощью антивирусной программы. В таком случае система будет вас предупреждать о том, что вы пытаетесь загрузить вредоносное или подозрительное ПО,но даже оно не способно вас защитить так как нужно это вам. Все программы можно разделить на несколько типов по уровню вреда:

1. Черви. Проникновение червя может произойти даже в том случае, если вы ничего не загружаете, а просто посещаете подозрительные сайты. Данная угроза является распространителем других вирусов;

2. Трояны не вредят компьютеру, но могут навредить владельцу устройства, поскольку они позволяют считывать ваши действия (например, нажатия клавиш, вводы паролей и так далее);

3. Вирусы. Проникновение вирусов сопровождается прямым разрушением системы: удаление важных файлов, изменения в настройках, засорение жесткого диска, вывод из строя всего компьютера.

Что делать, если взломали компьютер?

В первую очередь, скопируйте всю важную информацию на сторонний накопитель, который не относится к данному ПК. Если защитить ее на одном устройстве не получилось, то на внешнем носителе она будет в безопасности. Однако перед этим нужно проверить файлы с помощью антивируса на возможные заражения. Если до файлов хакеры не добрались, тогда смело копируйте их на флешку или внешний жесткий диск, а с ПК удаляйте.

После этого необходимо просканировать систему на наличие вирусов и подозрительного ПО. После сканирования отключите систему от интернета и перезагрузите. Если при повторной проверке антивирус не начал бить тревогу, значит, опасность миновала. Для большей надежности используйте только лицензионные антивирусные программы и своевременно обновляйте базы данных. Это поможет надежно защитить вашу систему. Теперь вы знаете, как защитить ПК.

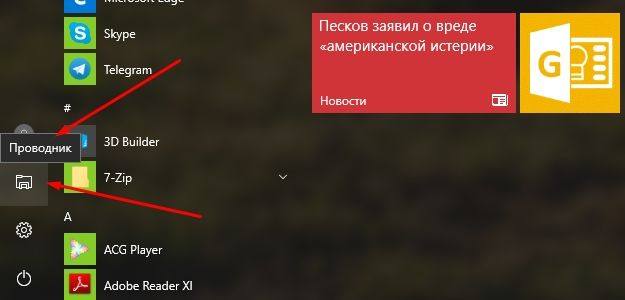

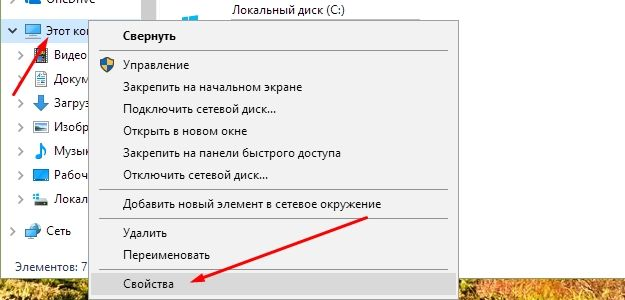

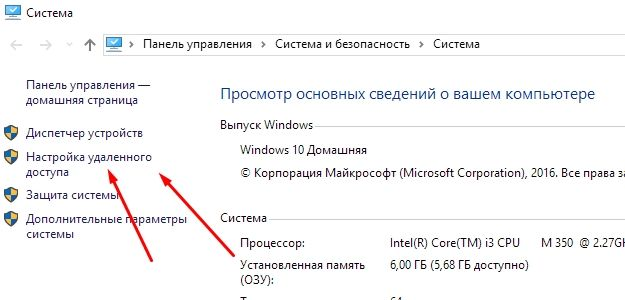

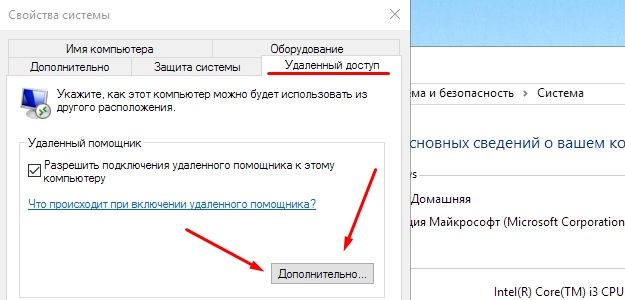

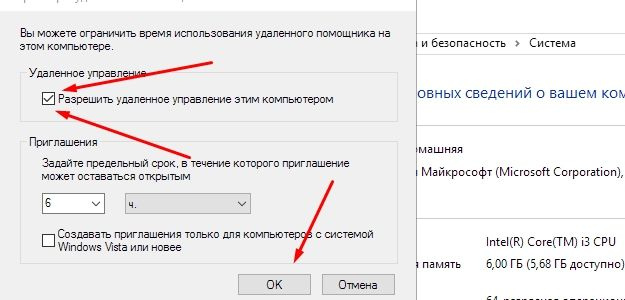

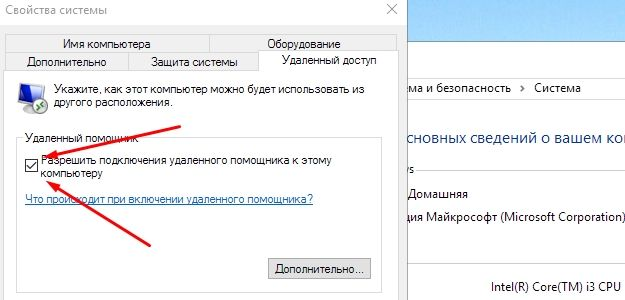

Отключаем удаленный доступ к компьютеру

Применяем изменения и нажимаем ОК;

Вот и всё, такими лёгкими путями мы хоть немного, но смогли защитить свой ПК от вредоносных файлов и попытки проникновения.

Вся информация публикуется исключительно в ознакомительных целях дабы уберечь пользователей от незаконного взлома личных данных и потери информации.

Спасибо всем, кто дочитал до конца и за ваши "лайки" в моих темах.

Надеюсь материал был вам полезен, так же напишите в комментариях ещё способы возможные обезопасить себя от взлома и заноса к себе на ПК / телефон вредоносных ПО, буду рад почитать.

Всем до встречи :)

![]()

Не успел, тоже забежал про шапку из фольги написать

Как сшить маску с карманом для фильтра

Привет! Я вам обещала сделать мк по пошиву мишки, и у меня даже готова выкройка и часть материала, но ситуация так сложилась, мне пришлось отвлечься и сшить для своих родных и близких хоть какие-то маски. Изначально я делала фото процесса для своих друзей в инсте, но решила, что и тут это может быть полезно. Заранее прошу прощения за качество фото, тем не менее по ним все видно и более или менее понятно. В конце поста покажу шов "назад иголка", это удобно, когда нет машинки.

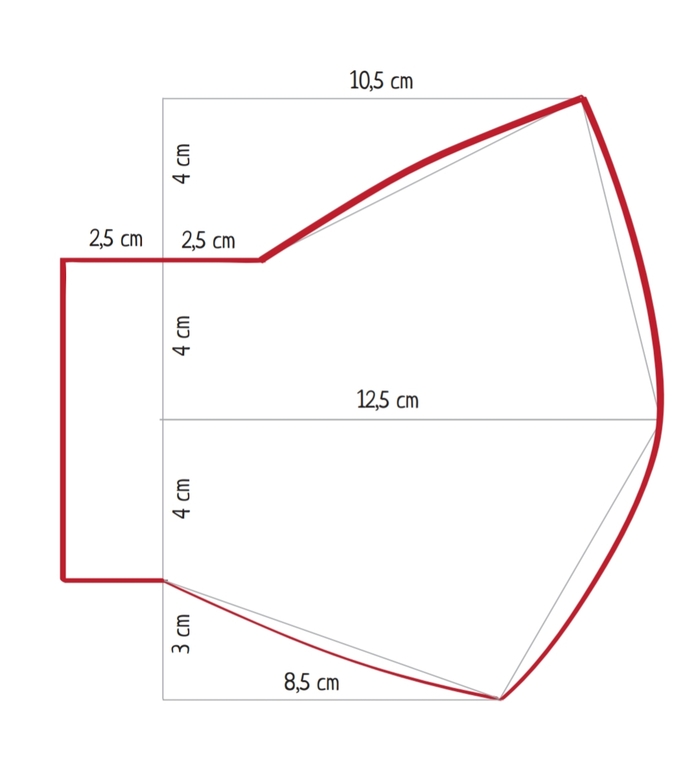

Выкройка.

Рисуем от руки, или скачиваем отсюда

Ткань.

Принцип этой маски заключается в том, чтобы улавливать "мусор" из воздуха, так что нам нужна ткань с плотным плетением, через которую легко дышать: хлопок, бязь и т.д. В ситуации, когда нет возможности купить нужное в магазине нам подойдёт: футболка, рубашка, семейники, наволочка или простыня, и т.д. Выбирайте ткань без синтетики.

Раскрой.

Нам нужно 2 зеркальных детали как на выкройке из основной ткани. Подклад с прямоугольной стороны подрезаем на 1 см одну деталь и на 2.5 см зеркальную. Если карман не нужен, обе детали на 2.5 см короче делайте.

Складываем детали рисунком внутрь и сшиваем по дуге, лучше отступать на 7 мм, будет проще разутюживать. У меня на детали сильно узко получилось.

делаем надрезы около шва(поделите дугу на 3 части и сделайте чуть ближе к центру, это нужно, чтобы лучше прогладить ткань), разутюживаем и прокладываем декоративную строчку. Это не обязательно, но она поможет маске держать форму.

Далее берем деталь подклада, сторону, которая длиннее 2 раза подворачиваем на 5 мм, прошиваем. Складываем детали "красивыми" сторонами внутрь и сшиваем.

Далее нам понадобится скрепка, или флористическая проволка, или есть такие белые штуки, ими хлеб завязывают. Выворачиваем деталь, суем внутрь скрепку, делаем отметку карандашом, делаем боковой шов, нижний шов, засовываем в получившийся карман скрепку и "закрываем" этот карман.

Шов "назад иголка", если нет машинки. Шить в 2 нити, делайте стежки 3-4 мм. Этот шов имитирует машинную строчку.

У меня получились вот такие "карантинки" для родных и близких :) я обычно умею контролировать эмоции и не поддаюсь панике, но в этот раз как-то сильно кипишно все вокруг. Пока шила маски, на удивление успокоилась, т.к. почувствовала себя полезной в экстренной ситуации. Не болейте!

P.s. первый раз делала гиф, так что сори если не тот размер или формат >_ Показать полностью 9

Записки ведущего #46 Баста, карапузики, кончилися танцы

Привет всем моим подписчикам и Пикабутянам! Я пишу о праздниках и около праздничной суете.

В стране бушует вирус, и эта тема коснулась нашей братии на 146%. Сейчас я приоткрою завесу тайны о настроениях за кулисами организаторов и ведущих торжеств.

Для начала о моей ситуации на апрель:

👉 10.04 Юбилей

👉 11. 04 Свадьба

👉 12.04 Квиз в ресторане

Всё полетело к чертям.

100% Отмены.

👉 18.04 Свадьба

👉 25.04 Свадьба

👉 30.04 Свадьба

Под бооольшим вопросом.

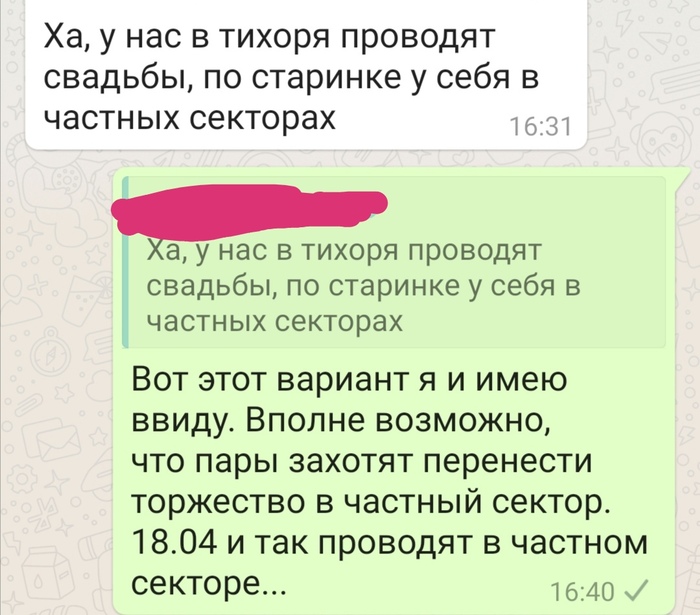

Все чаты ведущих и организаторов переполнены паникой. Коллеги обсуждают как сохранить свои мероприятия. Обсуждают тему возврата или невозврата предоплат.

Прекрасно понимаю, что долгое ожидание торжества со стороны невест, и финансовая нестабильность со стороны подрядчиков побуждает людей на не самые светлые поступки :

Но дело даже не в том, чтобы отгулять долгожданное событие или получить гонорар. Суть в том, что в угоду своих желаний, не стоит отправляться в общественные места пренебрегая опастностью заражения себя и близких.

Вчера вечером я принял решение, что на свои торжества в апреле я не поеду и либо предложу провести свои мероприятия коллегам, либо верну предоплату.

У меня двое детей и если заражусь, то мы с супругой поедем на 21 день во взрослый карантин, а дети (7, 5 лет и грудничёк 6ти месяцев) в детский стационар. Так себе перспектива.

Интернет переполнен видео где вместо того, чтобы сидеть по домам-люди жарят шашлык, а другие делают про первых видеообзоры и гуляют в центре города. Сколько из них уже стало потенциальными носителями?

Я вас очень прошу- не гуляйте на торжествах, как минимум в ближайший месяц. Оградите себя и своих близких. Всё это через несколько месяцев обязательно закончится и тогда хоть неделю веселитесь. Тем более, по окончании всей этой истории праздник вам выйдет значительно дешевле 😁

Не давайте вирусу повода и всё будет лучше.

Радость от мимолётного торжества может нивелироваться последствиями, о которых (возможно) придётся Горько пожалеть.

![]()

Борьба с коронавирусом на местах и ее восприятие

Началась "паранойя" на нашем предприятии. Нет, по сути наш директор прав, но. обо всем по порядку.

С сегодняшнего дня мастерам выданы дистанционные термометры и простые градусники. С утра отстрел всего персонала на наличие температуры. Если есть - тогда контрольная проверка градусником. Всем выданы маски и спреи для рук, так же перчатки. В раздевалках повешены кварцевальные лампы, чтобы обеззараживать помещение. Есть указание о раздельном питании. То есть чтобы народ обедал на своих рабочих местах. При первом подозрении на любое заболевание работник отправляется домой с оплатой больничного 2/3 - тоже неплохо кстати.

Итак: директор выполнил все по уму. Проявил заботу о персонале в полном объеме, максимально постарался обезопасить всех, но.

- Он что там, с ума сбрендил со своей паранойей.

- А оно мне надо в этом наморднике ходить.

- А оно мне надо пшикать руки этим спреем.

- Раздельное питание, может нам еще каждому отдельный нужник построить (кстати, подстилочки на унитаз одноразовые тоже выданы)

- Да не заболею я - это только узкоглазые болеют.

- Если он перчатки выдает, так пусть и презики тоже в раздачу, вдруг я с коронавирусной пое.усь.

- Да пошел он на йюх!

Блин! Ну реально обидно за человека, потому как. ну потому как все правильно сделано то, и заразу потом и домой же притащат эти уверенные в своем незыблемом иммунитете люди, и будут домашние, в том числе, болеть. А тут - такая вот реакция. странно как-то. Или надо, чтобы как в Ухани - повально началось, чтобы подобные меры воспринимались как-то здраво?

Очередной арест по "кардерской статье" в США

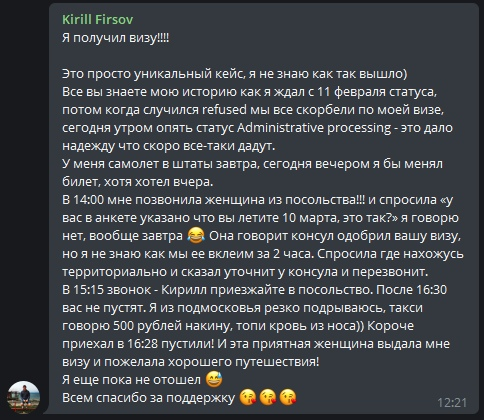

Снова гражданин РФ, зовут его Кирилл Фирсов.

Чем был известен до ареста?

Кирилл – выпускник МПИ (Московский пограничный институт) ФСБ РФ, специалист по информационной безопасности, работал тестировщиком (не по ИБ) в ХабраХабр и поднимал некие "свои IT проекты".

В ИБ-сообществе светился на хакерском форуме "Античат". Дважды побеждал в составе команды "Античат" в соревновании "Противостояние" на хакерской конференции PHDays.

(Автор тоже принимал участие в "Противостоянии" в составе другой команды и не высокого мнения о соревновании в целом).

Пытался хайпануть на поиске уявимостей в Телеграмм. Он указал, что копирование и вставка сообщений в секретный чат телегремма на MacOS (IOS) небезопасна и протоколируется самой операционной системой. Что было признано, но на серьезную уязвимость никак не тянуло.

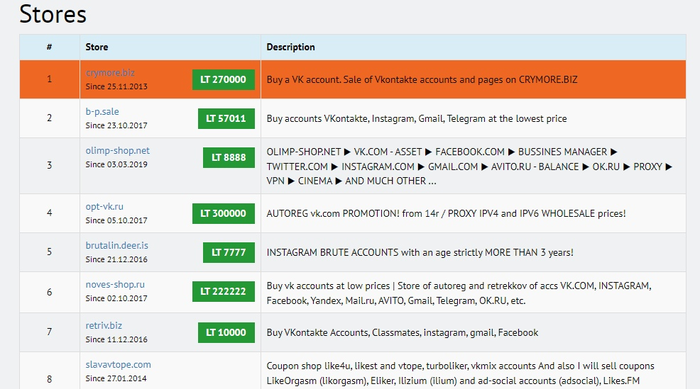

За "свой IT проект", за площадку DEER.IO - площадку для криминальных онлайн-магазинов. Все, кто хотел легко поднять свой магазин для торговли:

- доступами ко взломанным серверам;

- и прочим хакерским товаром

шли к нему, само собой, за процент или арендную плату. Сама площадка гарантировала качество продаваемого товара, такой "АлиЭкспресс" для хакеров/кардеров и прочих злоумышленников.

Всего на площадке было более 24 000 активных магазинов с оборотом в 17 миллионов баксов (скрин магазинов внизу).

7 марта в Аэропорту имени президента Кеннеди в США на границе.

Да, он полетел туда путешествовать и, видимо, совершенно не боялся, что его могут преследовать.

Не боялся настолько, что ниже привожу скриншот его поста в чате об американских визах от 6 марта (обязательно прочтите).

Его даже не насторожило, что ему решили ВЫДАТЬ УЖЕ ОТКЛОНЕННУЮ визу.

Что ради него посольство сделало все, что только можно, чтобы он успел на рейс.

Выдали прям перед вылетом в последний момент, мило улыбались и желали счастливого пути.

Сколько ему грозит в США? Много, очень много. Но, может у него есть, кого сдать покрупнее? Увидим.

Бесстрашие и безграничная наивность. Вот еще его фоточка вам и фото с бокалом шампанского, видимо из Бизнес-класса.

![]()

Защита 10%

![]()

Когда ты в Китае и очень не хочешь заболеть новый вирусом!

![]()

"У тебя веб-камера заклеена? Ты что параноик?! Да кому ты нужен!"

Давайте попробуем разобраться, насколько такое действие вообще оправдано, насколько это паранойя, и кому вообще есть дело до наших веб-камер!)

Кому есть до вас дело? Есть RAT'теры люди, которые устанавливают всем подряд вредоносные программы для удаленного управления (Remote Access Trojan) just for fun, просто потому что могут. Их достаточно мало, но зато именно такие потом выкладывают видео в интернет, могут "по приколу" шантажировать жертв и все такое. Поэтому как минимум им всегда есть до вас дело. Например в 2013 было громкое дело в США "Хакер взломал компьютер Мисс Тинейджер США 2013 и шантажировал ее фотографиями с веб-камеры", но это из-за известности жертвы. А в 2014 прикрыли даже целую стриминговую платформу с большой долей RAT'теров ( insecam.cc ), там велись трансляции нескольких десятков тысяч веб-камер из публичных мест или домов неподозревающих об этом людей, часть из них были з РФ.

Что под угрозой? Да любая веб-камера с возможностью доступа к ней через интернет, или любая камера подключенная к компьютеру.

Варианты защиты рабочие и не очень:

1. Индикатор включения камеры. Он часто встречается на современных камерах, как ноутбуков так и внешних и загорается когда камера включена. Вот он идеальный вариант, мы сразу увидим что она снимает, да? Нет. Злоумышленник может просто установить другой драйвер (программа для работы с "железом" камеры) для управления вашей камерой, например универсальный драйвер, в котором индикация не предусмотрена.

2. Отключить камеру. Если камера внешняя и подключается через USB, это лучший вариант. Трояны пока не умеют втыкать кабели обратно)

3. Заклеить камеру стикером. Офис-стайл, удобно, легко можно отклеить обратно когда нужно, только нужно найти новый стикер потом. Минус один, микрофон камеры остается работать. Раздают даже специальные наклейки на хакерских конференциях и конференциях по Информационной безопасности.

4. Шторки на камере. Кусочек пластика поверх камеры, который катается вправо-влево открывая-закрывая камеру и позволяет экономить на стикерах. Их тоже раздают на конференциях и тоже основной недостаток - рабочий микрофон. Но выглядит посимпатичнее, и в отличие от желтого стикера не привлекает внимание окружающих.

5. Не дать заразить свой комп. Очевидно, что это самое лучшее решение, но вот сделать это чуточку сложнее, чем выдернуть кабель или наклеить стикер, правда? Если ОЧЕНЬ коротко - меняйте пароли, думайте, что устанавливайте, не ходите по ссылкам в письмах, держите включенным антивирус.

Итог. Это не паранойя, взломы камер есть и будут, коснуться это может каждого просто потому что вам не повезло.

Камеру стоит отключать/заклеивать/закрывать пока не используете, и стараться не дать заразить ваш компьютер в целом.

А. и вот вам фоточка милой девушки со стрима домашней камеры, для привлечения внимания.

Личный хештег автора в ВК - #Forbidden@catx2

Читайте также: