Mydoom вирус что это такое

Появившийся в Интернет 26 января вирус Mydoom, также известный как NovaRG, не только поразил систему электронной почты, но и спровоцировал начало яростных (и, порой, бессмысленных) споров о том, кто именно стоит за этой напастью.

![]()

Как известно, компьютеры, зараженные Mydoom, в "час "Д" должны начать атаку на сервер компании SCO Group для того, чтобы вывести его из строя, напоминает BusinessWeek. Расположенная в американском штате Юта, компания SCO Group известна тем, что именно она заявляет о своих правах на основу кода "открытой" операционной системы Linux. Из-за этого к ней предъявляют достаточно серьезные претензии другие создатели "открытых" компьютерных программ, настаивающие на том, что этот код не принадлежит никому. В подобных условиях было бы логично предположить, что инициатором атаки на сервер SCO Group, и, соответственно, создателем вируса Mydoom мог бы быть кто-то, причастный к спорам между этой компанией и ее оппонентами из числа программистов-любителей "открытого" кода, говорится в материале Worldeconomy.

По данным компании MessageLabs, занимающейся исследованием компьютерных вирусов, Mydoom впервые появился в России, что, правда, вовсе не означает, что он был создан именно в этой стране. Единственная подсказка, оставленная автором, состоит из английской фразы "синк-1.01; энди; Я просто делаю мою работу, ничего личного, извини", зашифрованной в программном коде вируса. Относительно мотивации автора Mydoom поползло еще больше слухов после того, как 28 января в Сети появился новый вариант этого вируса, нацеленный не только на сайт SCO Group, но и на сайт самой Microsoft.

Отсутствие четкой информации об авторе (или авторах?) Mydoom породило множество спекуляций на эту тему. "Мы не знаем, где кроются корни этой атаки, хотя у нас есть определенные подозрения по этому поводу", – говорит генеральный директор SCO Group Дарл МакБрайд: "Это преступная деятельность, и ее необходимо остановить. SCO предлагает вознаграждение в размере $250 000 за информацию, которая приведет к аресту и осуждению лиц, ответственных за это преступление". Более подробные комментарии от SCO Group нам пока получить не удалось.

Гораздо менее сдержанны в высказываниях адепты программного обеспечения с "открытым" кодом, многие из которых и без того просто помешаны на всевозможных конспирологических "теориях заговора". На сайте Slashdot.org, на котором собираются "открытокодники", можно найти десятки версий истории появления Mydoom. Многие посетители сайта считают, что руку к этому приложила сама SCO Group. Так, по словам посетителя под именем "Герцог-теней", становясь жертвой получившей широкую огласку вирусной атаки, в организации которой можно обвинить "адептов открытого кода", SCO Group только выигрывает. "Кто еще может получить преимущества от вируса, который был выявлен на столь раннем этапе?", – говорит он.

Ему вторит Брюс Перенс, гуру сторонников "открытого" программного кода. По его мнению, у SCO Group может быть веская причина попытаться "подставить" "открытокодников" для того, чтобы спасти свою собственную репутацию. "Мы дали явно понять, что они [SCO Group] солгали под присягой на суде. Такая компания не остановится перед тем, чтобы атаковать свой собственный сайт для того, чтобы представить своих оппонентов в черном свете", – заявляет он в статье, вывешенной на его собственном сайте. Другой потенциальный претендент на звание создателя Mydoom, по мнению Перенса – это спэммеры, т.е. организаторы назойливых рекламных почтовых рассылок, недовольные тем, как с ними борются программисты-"открытокодники". "Вполне вероятно, что этот вирус был создан с целью очернить создателей Linux спэммерами, SCO или кем-то еще. И, только ваше поведение может повлиять на то, преуспеют ли эти люди в своей миссии", – обращается Перенс к своим последователям.

Вместе с тем, пока эти и другие обвинения не подкреплены хотя бы сколько-нибудь существенными доказательствами. По мнению профессиональных борцов с компьютерными вирусами, создателем Mydoom, скорее всего, был один из членов "сообщества "открытого" кода", который в этом своем начинании руководствовался "скорее чувствами, чем разумом". Вместе с тем, по мнению экспертов, на данном этапе вычислить автора вируса можно только в том случае, если он сам совершит какую-то ошибку, например, начнет хвастаться своим "подвигом". Эксперты считают, что сейчас программистам стоит уделить больше внимания минимизации возможного ущерба от Mydoom и предотвращению новых атак, а не бессмысленным спорам о том, кто именно написал этот вирус.

Двадцать седьмое января 2004 года — дата, которая навсегда войдет в историю Мировой Паутины. Один из судных дней. Очередной несостоявшийся виртуальный апокалипсис, который столько раз пророчили, но который ни разу так и не грянул.

На роль всемогущих богов, желающих огненным молотом Армагеддона ввергнуть в небытие ее величество Сеть, претендовали в свое время и малыш (всего-то 30Кб кода) Magistr ; и гроза “мамок”, стиратель BIOS CIH ; и первый многокомпонентный вирус, который, казалось бы, не должен работать, Hybris (он был ближе всех к успеху, но и на него нашлась управа) , и пронырливый червь Sobig.F . И вот — новая ветка эволюции. Новые строчки кода. гениальные строчки. На виртуальной сцене появился MyDoom , известный интернет-общественности также как Novarg .

|

Вторник, 27 января

Компании, занимающиеся разработкой антивирусных программ, впервые объявляют о появлении в интернете нового червя. В это же время администрации веб-серверов по всему миру получают первые сообщения о массовом заражении компьютеров неизвестным вирусом. На борьбу с напастью брошены все силы антивирусных компаний, но червь продолжает распространяться. Высказывается предположение, что началась новая эпидемия. Объявлена вирусная тревога.

Становится понятно, что опасен не столько сам вирус, сколько то, что к Сети подключено слишком много компьютеров без адекватной защиты. Novarg не может пробраться на машины с правильно настроенным брандмауэром, но незащищенные компьютеры заражает с фантастической быстротой. Из администраций некоторых серверов приходят сообщения, что на их почтовые ящики приходит в минуту до трех тысяч зараженных писем. К концу дня оказываются инфицированными более шестидесяти тысяч крупных веб-серверов по всему миру.

Одно из первых зараженных писем имеет “российское гражданство”.

К этому моменту уже известно, что на 1 февраля в MyDoom встроена функция DoS-атаки на серверы компании SCO .

Четверг, 29 января

К утру четверга уже каждое пятое электронное письмо заражено вирусом. Различные интернет-агентства пророчат скорое “подвисание” всей Мировой Паутины на неопределенный срок. Антивирусные службы настроены не столь скептически и считают, что, несмотря на масштабы эпидемии, блокировки большинства веб-серверов не произойдет. Но и те, и другие признают, что подобного в интернете еще не было.

Пятница, 30 января

Благодаря усилиям многих антивирусных компаний по всему миру распространение MyDoom удается стабилизировать, эпидемия входит в стационарную фазу: вирус перестает захватывать новые компьютеры, но количество инфицированных машин по-прежнему огромно. Ситуацию осложняет то, что вирус, даже будучи удален с главных серверов, продолжает распространяться по локальным сетям. К вечеру пятницы каждое четвертое письмо, отправленное через интернет, заражено Novarg. Преобладает версия I-Worm.Mydoom.a.

|

Сервера многих крупных компаний приостанавливают работу на выходные, поэтому в субботу эпидемия чуть утихает, но весь интернет замер в ожидании воскресенья — 1 февраля, часа Х.

Именно на выходных активизировались хакеры, которые устроили массовые “паломничества” на компьютеры, зараженные червем (MyDoom создает на зараженной машине своеобразную “дырку”, через которую хакер может получить доступ практически к любой информации на винчестере). Антивирусные компании сообщают, что в MyDoom встроен таймер, по которому после 12 февраля вирус становится неактивным. Многие после этого вздохнули спокойно.

Воскресенье, 1 февраля

С самого утра началась массированная атака на сайт корпорации SCO. Сервер лег. На множестве информационных интернет-порталов появляется информация от независимого исследователя, называющего себя Юари Босникович (Juari Bosnikovich) . По его словам, антивирусные компании находятся в заговоре и намеренно распространяют заведомо ложную информацию о MyDoom. По мнению Босниковича, червь будет активен и после означенной даты, и даже “мутирует” в версию I-Worm.Mydoom.c , способную заражать BIOS. SCO объявили награду в 250 000$ за поимку автора Novarg.

Понедельник, 2 февраля

Эпидемия вируса идет на спад, DoS-атаки на сайт SCO уже не столь многочисленны, но сервер по-прежнему не работает. Практически все антивирусные компании выпускают бесплатные программы-лечилки, умело отлавливающие червя. К вечеру крупные интернет-службы уже избавляются от паразита на своих серверах, рядовые пользователи продолжают уничтожать вирус у себя на машинах.

Среда, 4 февраля

Эпидемия вошла в нисходящую фазу. Количество вируса в Сети быстро уменьшается. Во всех обновлениях антивирусных программ содержится функция лечения всех версий MyDoom. Сетевой Армагеддон отменяется.

5 место: SLAMMER

Slammer — это червь, который появился в 2003 году. Как и многие другие вирусы, Slammer имел несколько названий. Он стал известен также как SQL Slammer, Saphire, WORM_SQLP1434.A, SQL Hell или Helkern.

- Slammer инфицировал около 200 000 компьютеров. Ущерб, который он причинил, оценивается в 1,2 млрд долларов США.

- Целью стали серверы баз данных, на которых был установлен Microsoft SQL Server 2000. Собственно говоря, распространения этого вредителя можно было бы избежать. Компания Microsoft уже выпустила патч для устранения уязвимости — вот только многие не стали его инсталлировать.

- Slammer отправлял непрерывный поток данных и тем самым существенно замедлял доступ к интернету. Из-за этого некоторые хосты совсем застопорились. Также пострадал сервер одной из американских АЭС — система безопасности была парализована.

4 место: CODE RED

Это тоже червь, уже одно только название которого выглядит угрожающе. В 2001 году он прокрался через уязвимость в Internet Information Server компании Microsoft и стал распространяться от одного веб-сервера к другому.

- Цель червя заключалась в том, чтобы изменять содержимое веб-страниц.

- Кроме того, в направлении определенных IP-адресов им была инициирована так называемая DDoS-атака. DDoS-атаки должны делать серверы недоступными. Самой известной жертвой подобной атаки со стороны CODE RED стал сервер Белого дома.

- Code Red инфицировал 400 000 серверов в течение всего одной недели. В общей сложности червем были затронуты около 1 млн ПК, а причиненный ущерб составил приблизительно 2,6 млрд долларов США.

3 место: ILOVEYOU

- Затем вирус приступал к самораспространению: он отправлял себя по почте контактам из адресной книги.

- Loveletter перезаписывал графические файлы и похищал пароли с компьютеров.

- Единственное, что было хорошего в ILOVEYOU, так это то, что именно с появлением данного червя пользователи впервые массово обратили действительно серьезное внимание на вредоносные программы и осознали важность использования антивирусного программного обеспечения.

- Данный червь инфицировал более 3 млн компьютеров, ему удалось нанести ущерб, оцениваемый аж в 15 млрд долларов США. Предполагаемым местом происхождения ILOVEYOU считаются Филиппины. Там подозревали даже трех конкретных людей. Однако для предполагаемых авторов вируса последствий в любом случае не последовало: в те времена на Филиппинах попросту не существовало законов, предусматривающих ответственность за распространение вредоносных программ.

2 место: SOBIG.F

SOBIG.F — это одновременно и самокопирующийся червь и троянец, а появился он в августе 2003 года.

1 место: MYDOOM

Вне конкуренции: червь Stuxnet

Не присутствует в нашем рейтинге, но, тем не менее, достоин отдельного упоминания — компьютерный червь Stuxnet. Он действительно впечатляюще демонстрирует, что может натворить вредоносная программа и для чего она может быть использована — а именно в качестве оружия в кибер-войне. Скорее всего, червь был запрограммирован в стенах некой государственной организации. Под подозрением находятся США и Израиль.

- Stuxnet тоже использует уязвимости в Microsoft Windows, чтобы проникнуть в систему. Когда в июне 2010 года червь был обнаружен, он уже, по сути дела, выполнил свое предназначение.

- Система управления, производимая компанией Siemens, которая отвечала за обороты турбины в иранской атомной электростанции, попала под сторонние манипуляции через Stuxnet. Как следствие, турбины вращались то слишком быстро, то слишком медленно, из-за чего в итоге вышли из строя.

Актуальная угроза: WannaCry

Червь Mydoom.A превзошел все существующие вредоносные программы по скорости распространения и стал причиной величайшей в истории Интернета эпидемии. На сегодняшний день известно, что этим червем инфицировано более полумиллиона компьютеров по всему миру, в том числе - в десятках тысяч коммерческих организаций. Установлено, что одно из каждых четырех электронных писем - всего более восьми миллионов - заражено червем Mydoom.A.

При этом ущерб от эпидемии Mydoom.A может увеличиться, так как червь запрограммирован на распространение до 12 февраля, и установлено, что скорость его размножения остается прежней, а периодически даже увеличивается.

Чтобы помочь пользователям разобраться в сложившейся ситуации и увидеть целостную картину произошедшего, Panda Software отследила течение эпидемии Mydoom.A с момента его первого появления.

27 января 2004 г., вторник

Антивирусные лаборатории впервые зафиксировали появление нового червя. Параллельно сервисы технической поддержки начали получать сообщения об инцидентах в нескольких странах мира (одно из первых зараженных писем пришло из России), и эти сообщения поступали фактически непрерывно. Была объявлена вирусная тревога. Средство для борьбы с этим червем появилось уже через полчаса.

Как это было сделано? Процесс обнаружения вируса, возможно, легко описать на словах, но осуществить его отнюдь не просто. Прежде всего, необходима сама вредоносная программа. Очень часто подозрительные коды присылают в лабораторию бдительные пользователи антивирусов. Они отправляют файлы либо будучи всерьез обеспокоенными, либо потому, что эвристический механизм сканирования идентифицировал файл как подозрительный.

Затем специалисты Вирусной лаборатории PandaLabs дезассемблируют код, обнаруживают внутреннюю программу и функции вируса. В то же самое время, несколько компьютеров в отдельной сети инфицируются данным вирусом. При помощи этих компьютеров отслеживается поведение вируса и скорость его распространения.

Несмотря на все усилия антивирусных компаний, червь продолжал быстро распространяться, инфицируя множество компьютеров и тем самым создавая себе репутацию одного из самых ужасных компьютерных вирусов. Причина кроется в том, в настоящий момент функционирует огромное количество компьютеров без адекватной, постоянно обновляемой антивирусной защиты.

Производители антивирусного программного обеспечения непрерывно предупреждали пользователей об опасности, в особенности это касалось коммерческих структур, оказавшихся основной мишенью действий вируса. Некоторые фирмы сообщали, что их антивирусные программы блокировали в минуту до 3 000 входящих электронных писем, инфицированных Mydoom.A. В среднем, на тот момент было заражено более полутора миллионов электронных писем и более 50 000 компьютеров по всему миру.

28 января 2004 г, среда

Согласно данным, собранным при помощи бесплатного онлайнового антивируса Panda ActiveScan по всему миру, в тот день червь Mydoom.A инфицировал в шесть раз больше компьютеров, чем Bugbear.B, второй наиболее часто встречающийся вирус. Также было установлено, что 300,000 компьютеров по всему миру, включая тысячи корпоративных компьютеров, заражены Mydoom.A.

К концу дня появился червь Mydoom.B - опасная версия вируса, запрограммированная на создание помех для обновления антивирусов. К счастью, число случаев заражения было незначительным.

29 января 2004 г, четверг

Mydoom.A по-прежнему быстро распространялся. Одно из каждых пяти электронных писем несло в себе вредоносный код, что означало наличие на тот момент четырех миллионов инфицированных писем. “Mydoom.A распространился бы в еще больших масштабах, если бы инфицированные компании не стали срочно предпринимать мер безопасности ”, - объяснил Луис Корронс (Luis Corrons), директор Вирусной лаборатории Panda. “Но вирус не останавливается, - добавил он, - и сейчас его цель - незащищенные компании, которые избежали первой волны зараженных писем”.

По данным Panda ActiveScan, в тот день червь Mydoom.A инфицировал компьютеров в шесть раз больше, чем Bugbear.B, второй в списке наиболее часто встречающихся вирусов. Самый тяжелый удар червя Mydoom.A приняли на себя именно корпоративные сети, и число инфицированных компьютеров достигло 400,000.

30 января 2004 г, пятница

Уровень заражений вирусом Mydoom.A стабилизировался. Тем не менее, Mydoom.A все же успел причинить вреда в шесть раз больше, чем Downloader.L, - вирус, который в пятницу являлся вторым по уровню распространения (согласно данным, собранным Panda ActiveScan). Около 500,000 компьютеров по всему миру - в основном, в корпоративных сетях - были поражены этим вредоносным кодом. Эти цифры демонстрируют серьезность угрозы, которую несет с собой Mydoom.A: несмотря на то, что сотни компаний очистили свои компьютеры от присутствия вируса, большая часть пострадавших локальных сетей все еще была заражена.

Червь продолжал размножаться. Было зафиксировано около восьми миллионов инфицированных электронных писем, что означало - одно из каждых четырех электронных писем несет в себе опасный код Mydoom.A.

31 января 2004 г, суббота

Работа компаний была приостановлена на выходные, и в субботу эпидемия немного стихла. Однако в воскресенье, 1 февраля, червь должен был запустить атаку Отказа в обслуживании (DDoS), направленную против корпорации SCO, что лишало пользователей доступа к веб-сайту этой корпорации.

Поэтому Panda Software настоятельно советует всем пользователям установить межсетевые экраны. Только таким способом можно предотвратить атаки хакеров и DdoS и нейтрализовать вредоносные действия червя.

1 февраля 2004 г, воскресенье

Mydoom.A начал атаку отказа в обслуживании (DDoS), направленную против корпоративного сайта компании SCO. Пользователи лишились доступа к этому веб-сайту.

2 февраля 2004 г, понедельник

Несмотря на снижение активности в выходные, в понедельник количество инцидентов по-прежнему оставалось значительным, а с увеличением бизнес - активности по всему миру число заражений вновь стало расти.

Количество компьютеров, пораженных Mydoom.A, более чем в пять раз превысило количество заражений вирусом Downloader.L. Последний в тот день являлся вторым по частоте вирусом, обнаруживаемым при помощи Panda ActiveScan.

Как и в воскресенье, веб-сайт корпорации SCO был выведен из строя.

3 февраля 2004 г, вторник

Первые выводы

Просвещение и обучение основам информационной безопасности - самая главная часть плана по предотвращению вирусных эпидемий, но и самая трудная в реализации. Мало обучить всех пользователей вопросам информационной безопасности, самое главное - добиться, чтобы они потом этим правилам следовали.

РАСПРОСТРАНЕНИЕ ЧЕРВЯ MYDOOM.A

Измерить уровень распространения Mydoom.A достаточно просто. При этом необязательно задействовать внешние исследования. Этот вирус ищет электронные адреса в пораженном компьютере, но для того, чтобы отправить сообщение, ему необходимо вычислить название почтового сервера, используемого данной почтой. В поисках этого названия вирус пробует различные комбинации адресов серверов SMTP.

Это становится причиной колоссального увеличения числа попыток получить адреса с серверов DNS (системы доменных имен). Статистика корневых серверов показывает количество подобных инцидентов.

Данная таблица демонстрирует действия, связанные с серверами DNS, администрируемыми компанией RIPE (Reseaux IP Europeéns) на протяжении последней недели: отказы на запрос имен.

Диаграмма показывает, что количество запросов, получивших отказ, превысило норму во много раз - это произошло при генерации вирусом несуществующих имен.

Следующая диаграмма показывает количество запросов, получивших положительный ответ: не смотря на то, что наблюдается некоторое увеличение, их число несравнимо с количеством отказов:

До появления вируса, за неделю система фиксировала около 5,5 миллионов запросов, получивших положительный ответ. Когда Mydoom начал свою атаку, это число возросло до 7 миллионов, т.е. увеличилось почти в два раза. А вот количество отказов увеличилось более чем в 100 раз.

Panda Software рекомендует пользователям обновить свои антивирусные программы, если это еще не сделано. Клиенты компании получили соответствующее обновление в максимально короткий срок.

Panda Software также предоставляет пользователям свой инструмент Pqremove, который обнаруживает и уничтожает червь Mydoom.A. на инфицированных компьютерах и восстанавливает все изменения системной конфигурации. Эту утилиту можно получить бесплатно в разделе веб-сайта Panda: .

Panda Software предлагает пользователям бесплатный онлайновый инструмент Antivirus Checker, который позволит Вам проверить статус защиты Вашего компьютера. Этот инструмент определяет, установлена ли на компьютере антивирусная программа, какая именно, когда она в последний раз обновлялась. Таким образом, компьютер всегда будет надежно защищен от вирусов. Antivirus Checker можно скачать здесь: .

Пользователи могут проверить свой компьютер на наличие Mydoom и прочих вредоносных кодов (а при их обнаружении и вылечить) при помощи бесплатной антивирусной программы Panda ActiveScan, которую можно получить с веб-сайта компании: .

Вирус Mydoom, также известный как NovaRG, появившись в интернет 26 января 2004 года поразил систему электронной почты, установил рекорды по распространению и до сих пор считается самым опасным вирусом, когда-либо выпущенным в свет.

История

Компьютеры, зараженные Mydoom, в час "X" должны были начать атаку на сервера компании SCO Group. Расположенная в американском штате Юта, компания SCO Group известна тем, что именно она заявляет о своих правах на основу кода открытой операционной системы Linux. Из-за этого к ней предъявляют достаточно серьезные претензии другие создатели открытых компьютерных программ, настаивающие на том, что этот код не принадлежит никому. Поэтому, по одной из версий, инициатором атаки на сервер SCO Group, и, соответственно, создателем вируса Mydoom является кто-то, причастный к спорам между этой компанией и ее оппонентами из числа программистов-любителей открытого кода.

По данным компании MessageLabs, занимающейся исследованием компьютерных вирусов, Mydoom впервые появился в России, что, правда, вовсе не означает, что он был создан именно в этой стране. Единственная подсказка, оставленная автором, состоит из фразы "sink-1.01; andy; I’m just doing my job, nothing personal, sorry", зашифрованной в программном коде вируса. Кто такой Энди?! Кто знает?!

Но 28 января в сети появился новый вариант этого вируса, нацеленный не только на SCO Group, но и на сам Microsoft.

После этого об авторе вируса поползло еще больше слухов, а генеральный директор SCO Group Дарл МакБрайд предложил 250 000$ за информацию о данном хакере. На сайте Slashdot.org, на котором собирался народ топящий за открытый код программного обеспечения, можно найти десятки версий истории появления Mydoom. Многие посетители сайта считают, что руку к этому приложила сама SCO Group. Так, по словам человека под ником "Duke-shadows", становясь жертвой получившей широкую огласку вирусной атаки, в организации которой можно обвинить "адептов открытого кода", SCO Group только выигрывает. "Кто еще может получить преимущества от вируса, который был выявлен на столь раннем этапе?", – написал он.

Но никакие обвинения так и не были подтверждены хотя бы сколько-нибудь существенными доказательствами.

Работа вируса

Mydoom распространялся по электронной почте с поддельным адресом отправителя и восемью возможными строками темы: test, hi, hello, Mail, Delivery System, Mail Transaction Failed, Server Report, Status, Error.

В самом сообщении письма содержался один из трех следующих вариантов:

Вложение имеет общее имя и два расширения файла (для обмана пользователя, заставляя его думать, что это какой-то документ). Имя файла имело 9 возможных вариаций: document, readme, doc, text, file, data, test, message, body.

Поддельное расширение, видимое пользователем, имело три возможных варианта: htm, txt, doc.

Второе реальное расширение файла могло иметь шесть возможных вариантов: bat, cmd, exe, pif, scr, zip.

Когда Mydoom выполнялся, он копировал себя в системную папку Windows под именем Taskmon.exe. Он также создавал файл Shimgapi.dll в системной папке. Этот файл представлял собой бэкдор-троян, который открывал порты прослушивания TCP в диапазоне от 3127 до 3198 и мог загружать и выполнять произвольные файлы.

Затем Mydoom искал файлы со следующими расширениями: adb, asp, dbx, htm, php, pl, sht, tbb, txt, wab.

После чего червь отправлял себя по электронной почте, используя собственный механизм SMTP. А также он случайным образом генерировал адресса электронных почты, при помощи содержащихся в нем распространненных человеческих имен.

Червь попытается угадать имя принимающего сервера, добавив следующие строки к имени домена: mx; mail; smtp; mx1; mxs; mail1; relay; ns.

Также в нем содержалась куча различной информации, заранее предусмотренной, что позволяло ему избегать ненужные его автору адреса.

Последствия

Служба мониторинга электронной почты MessageLabs заблокировала 7,4 миллиона копий Mydoom. Вирус содержался какое-то время примерно в каждом 12-ом письме электронной почты. На его долю приходилось 20-30% мирового почтового трафика вскоре после его выпуска. Крупные веб-сайты стали перемещаться на новые адреса, чтобы избежать DDoS-атаки.

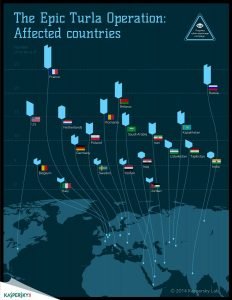

Данный инцидент вызвал замедление интернет-трафика по всему миру. По оценкам Kaspersky, от 600 000 до 700 000 компьютеров были заражены червем. Тринадцать процентов были в США, в то время как один процент был в предполагаемой стране, где он был создан, в России.

SCO, которая владеет правами на Unix, подала в суд на нескольких поставщиков и сторонников Linux, утверждая, что в системе использовался некоторый ее проприетарный код. Компания подала в суд на Novell, AutoZone и Daimler-Chrysler, а также на Red Hat и IBM. Это действие вызвало много гнева у комьюнити открытого исходного кода.

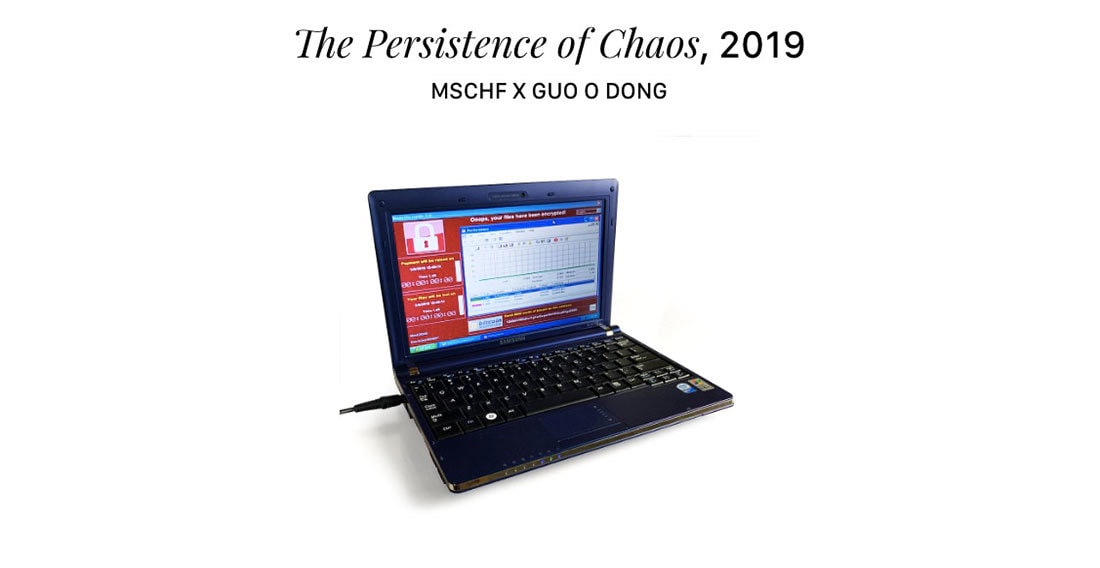

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

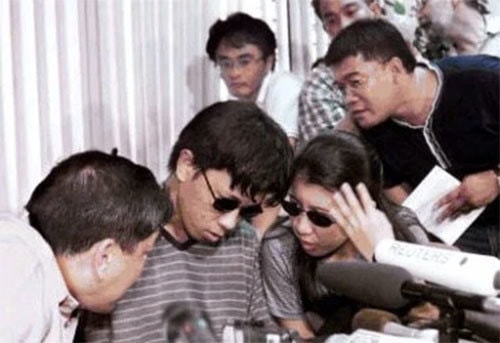

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Читайте также: