Прокси защита от вирусов

На данный момент проблема безопасности в офисах белорусских компаний разных уровней остается весьма острой. И если атак со стороны взломщиков ждать не приходится, а если таковые и бывают, то весьма редко, то вредоносное программное обеспечение - самая настоящая неприятность, которая присутствует практически везде.

Конечно, довольно часто виной локальных эпидемий в периметре компании являются ее сотрудники, которые работают с flash-накопителями и часто приносят "заразу" извне. Тем не менее, работа в сети Интернет также является одной из причин эпидемий, пускай и не первой. Стоит заметить, что актуальное состояние антивирусных программ на машинах сотрудников офиса частично решает проблему, но вместе с тем делает ее индивидуальной в некотором роде и рассредоточенной. Для большей надежности необходимо применять и глобальные решения по защите.

Многие подумали, что я имею в виду корпоративный антивирус с контрольным центром у системного администратора сети, но это не так. На самом деле дополнительным барьером на пути вредоносного программного обеспечения является proxy-сервер, который служит шлюзом между глобальной сетью и внутренней локальной.

Наша задача сегодня - модифицировать proxy-сервер на Squid, под управлением Ubuntu Server 10.10. Использование unix-based системы в качестве операционной - классический вариант для прокси-шлюзов, т.к. это не только экономит ресурсы, но и позволяет произвести более тонкую настройку.

Архитектура

Т.к. у нас не планируется прокси для Пентагона :), количество инцидентов, связанных с безопасностью, в целом будет небольшое, однако это не повод оставить саму безопасность без внимания. Поэтому мы поступим рационально и выстроим периметр защиты, способный противостоять актуальным проблемам, не вдаваясь в дебри, предназначенные для инженеров по ИБ.

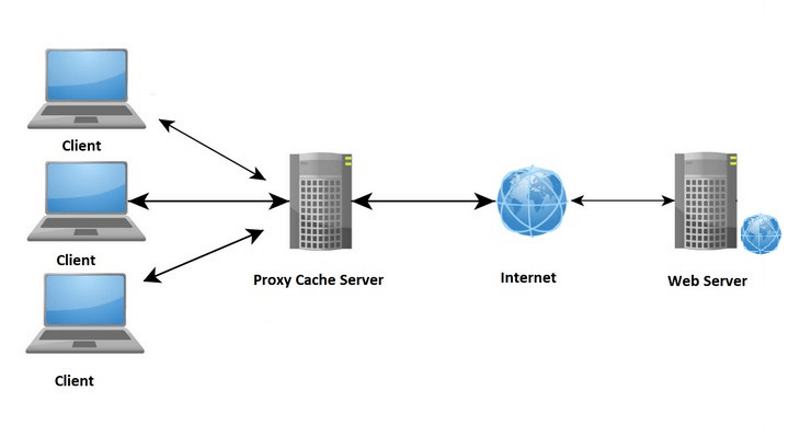

Схема работы довольно проста и ее можно проследить на рисунке.

При подключении к внешним ресурсам хост офисной локальной сети будет отправлять запрос на прокси. На самом прокси-сервере будет следующая цепочка пакетов: Squid+ClamAV+DansGuardian.

Squid - собственно, сам прокси-сервер, который и будет взят за основу при построении периметра защиты от вредоносного ПО.

ClamAV - антивирусный пакет, который выступит в роли сканера трафика, при этом будет поддерживаться в постоянном актуальном состоянии.

DansGuardian - система фильтрации контента, будет стоять между прокси-сервером и пользователем, тем самым обеспечивая контроль над расширениями файлов в трафике и контроль за пользователями, кроме прочего.

Итак, теперь можно приступить к реализации периметра. Как я уже говорил, за основу берется чистый прокси Squid на Ubuntu Server.

Установка ClamAV

Все операции мы будем производить от пользователя с правами sudo:

Этой командой мы установили сканер ClamAV и его дополнение freshclam, о предназначении которого можно догадаться по названию. Дефолтных настроек антивируса нам хватит вполне, учитывая, как я уже говорил выше, то, что наш офис - не горячая точка. Однако, если кому-то необходима особенная конфигурация и он знает, что делает - прошу в /etc/clamav/, тут у нас расположены конфигурационные файлы.

Далее переходим к дополнению freshclam, которое призвано содержать базы вирусных сигнатур сканера в актуальном состоянии. По дефолту обновления происходят каждый час, если надо их участить, то необходимо поправить конфиг. Открываем конфигурационный файл командой:

В нем находим строчки:

Они нам говорят, что в течение каждых 24 часов базы обновляются 24 раза, т.е. 1 раз в час. Изменим checks на 48 и получим обновления каждые 30 минут.

Теперь все, оставляем ClamAV в покое на некоторое время.

Установка DansGuardian

Итак, переходим к пакету, который будет заниматься фильтрацией трафика. Устанавливаем:

Готово, теперь переходим к настройке системы в целом. Поскольку теперь с пользователями будет контактировать не Squid, а DansGuardian, нам необходимо настроить страницы ошибок и предупреждений. Для этого производим некоторые настройки в файле конфигурации пакета:

Находим следующую строку:

Она определяет язык отображаемых шаблонов. Если он не russian, то делаем его таковым. После этого нам необходимо править шаблоны страниц в соответствующем каталоге. Просматриваем его содержимое:

Теперь видим количество шаблонов. Следующий шаг - их редактирование. Делается это командой:

Название файла шаблона меняем соответственно.

Теперь возвращаемся к конфигурированию и опять идем в:

Находим в тексте файла следующие строчки:

Это настройки доступа к DansGuardian. Пункту filterip присваиваем IP-адрес нашего прокси-сервера. Порт оставляем как есть - дефолтное значение подойдет.

Далее переходим к строчкам:

В proxyip указываем, опять же, IP-адрес нашего прокси, тут нужен адрес, на котором работает Squid. В proxyport указываем значение порта Squid, если при установке squid вы не меняли порт, то оставляем его 3128 - это дефолтное значение. Последняя строка указывает, что в качестве сканера для трафика будет использоваться ClamAV - убираем #, т.е. раскомментируем строку.

В завершении стоит убрать строчку "UNCONFIGURED - Please remove this line after configuration" в конце файла, это позволит приложению понять, что файл конфигурации отличается от стандартного.

Готово. Теперь все работает, однако можно еще более тонко настроить все. Каталог /etc/dansguardian/lists содержит все файлы конфигурации, которые относятся к фильтрации трафика. А каталог /etc/dansguardian/lists/contentscanners содержит исключения по расширениям для антивирусного сканера - также крайне важный элемент для тонкой настройки.

Настройка системы

В завершении хочу дать пару рекомендаций по настройке системы для работы с такой связкой. Рассмотрим два варианта:

- Система чистая и на ней был установлен только Squid, больше ничего не изменялось (до того, как мы вмешались).

- Система полноценно функционировала только с Squid, имеются определенные настройки.

Вариант первый - самый простой. Мы имеем "голую" систему, без настройки фильтра пакетов (сетевого экрана). Чтобы прикрыть "дыры" и не позволять "вольностей" пользователям прокси, надо активировать пакетный фильтр, закрыть все порты, кроме 8080, через который осуществляется взаимодействие пользователей с DansGuardian. Выполняем следующие команды:

Открыли порт 8080

Активировали пакетный фильтр. Все.

Второй вариант. Пользователи уже работают в сети через порт 3128, напрямую через Squid. Однако, чтобы трафик сканировался антивирусом и фильтровался DansGuardian, надо, чтобы порт 3128 был закрыт для всех (во избежание обхода фильтров трафика) и открыть порт 8080.

Выполняем две соответствующие команды:

Заключение

Итак, теперь мы имеем периметр защиты от вредоносного ПО, который отвечает требованиям обычного офиса в Беларуси. Мы настроили антивирусный сканер трафика, установили правила по загрузке контента и, кроме того, настроили сетевой экран, что немного повысило безопасность в области портов прокси-сервера.

Обычно подключение между браузером и веб-сайтом проходит из браузера на компьютер, от компьютера до беспроводной сети или домашней сети, от вашей домашней сети до вашего Интернет-провайдера, от провайдера к национальному Интернет-оператору, от национального оператора к национальному оператору хостера веб-сайта, от национального оператора хостера к хостинг-провайдеру и, наконец, от хостинг-провайдера к сайту.

Слишком много шагов! На самом деле трафик может проходить и через другие страны, в зависимости от вашего фактического расположения.

При небезопасном подключении любой, кто контролирует или разделяет какую-либо часть подключения получает возможность просмотреть отправляемые данные: другой пользователь компьютера, домашней сети, ваш Интернет-провайдер, операторы различных сегментов Интернета, ваше правительство или правительства других государств, через которые проходит ваш трафик, а также хостинг-провайдер или владелец сайта на том же хосте.

Когда веб-сайт предлагает безопасное подключение (использует протокол HTTPS с действительным сертификатом и полноценным шифрованием), то отправляемые по подключению данные могут быть видимыми только для браузера и веб-сайта.

Звучит несложно, а как на самом деле? Здесь есть нюансы. Чтобы установить соединение, браузер должен обнаружить IP-адрес сайта, используя службу DNS, которая обычно предоставляется Интернет-провайдером. Это означает, что при наблюдении за подключением можно увидеть домен в DNS запросе и раскрыть целевой URL-адрес, даже если отправляемые данные являются невидимыми.

Даже если вы используете безопасную DNS-службу, то при наблюдении за подключением можно увидеть целевой IP-адрес и использовать обратный запрос DNS с целью выявления посещаемого сайта.

Использование VPN при веб-серфинге позволяет решить две основные задачи:

- Скрыть сетевое общение от других пользователей локальной сети, Интернет-провайдера или государственного органа.

- Скрыть IP-адрес от сайта по соображениям конфиденциальности или для доступа к локально заблокированному контенту.

VPN сервисы предоставляет возможность безопасного подключения вашего ПК к другой сети, например, к рабочей сети вашего работодателя. Когда компьютер пытается отправить данные по сети, служба VPN на вашем компьютере шифрует данные, передает их через Интернет на целевой VPN-сервер, который находится в сети, к которой вы хотите подключиться. Он расшифровывает сетевой трафик и отправляет его по сети назначения, как если бы ваш компьютер сделал это сам. Сетевые ответы отправляются обратно на компьютер аналогичным образом.

Любой, кто отслеживает другую часть соединения по пути, не может видеть отправляемые данные и информацию о том, к какому компьютеру в целевой сети вы подключались.

Прокси - это служба, которая делает запросы к веб-сайтам от имени вашего компьютера. Браузер настроен для подключения через прокси. Когда браузер начинает загружать веб-сайт, он подключается к прокси-серверу таким же основным способом и делает свой запрос. Затем прокси-сервер отправляет запрос на веб-сайт от имени браузера, и когда веб-сайт отвечает, он отправляет ответ обратно в браузер.

Прокси обеспечивает повышенный уровень конфиденциальности, не позволяя веб-сайту видеть ваш IP-адрес, но многие прокси на самом деле отправляют ваш IP-адрес сайту используя заголовок X-Forwarded-For. В конце концов, владельцы прокси не хотят нести ответственность, если вы запланируете провести атаку на веб-сайт. В этом случае владельцы веб-сайтов узнают IP-адрес источника атаки.

Конечно, вы также можете добавить поддельный заголовок X-Forwarded-For в свои запросы, чтобы повесить вину на кого-то еще, но веб-сайты могут использовать список известных и доверенных прокси-адресов, чтобы определить, является ли ваш заголовок X-Forwarded-For фальшивым.

Большинство так называемых HTTPS-прокси также могут направлять безопасные подключения напрямую на веб-сайт без изменений, потому что они не могут расшифровывать трафик без сертификатов сайта. Это позволяет использовать HTTPS-сайты через прокси-сервер.

Прокси-сервер также может попытаться расшифровать подключения, но для этого он должен предоставить поддельный сертификат [свой собственный корневой сертификат] браузеру, который будет воспринят браузером как ненадежный. Появится сообщение об ошибке, чтобы защитить пользователя от перехвата данных. Этот метод иногда используется для отладки веб-сайтов, и при этом проверяемому лицу необходимо принять сертификат прокси. Кроме того, он иногда применяется в антивирусах для того, чтобы они могли сканировать соединение.

Защищенные веб-прокси позволяют безопасно подключаться к прокси-серверу, даже если целевой веб-сайт использует соединение HTTP (или небезопасное HTTPS). Это дает преимущество конфиденциальности - другие пользователи сети не могут сидеть сетевые данные. Они могут только видеть, что вы подключаетесь к защищенному веб-прокси (хотя соединение действительно выглядит как безопасное подключение к веб-сайту), но они не могут видеть, какие данные отправляются по этому соединению. Конечно, веб-сайт все еще может видеть заголовок X-Forwarded-For, поэтому он все равно будет знать ваш IP-адрес.

Для надежности защищенный веб-прокси также использует сертификаты для подтверждения своей подлинности, поэтому вы можете знать, что вы подключаетесь к действительно защищенному веб-прокси - в противном случае постороннее лицо может перехватить ваше прокси-соединение и представить поддельный защищенный веб-прокси, чтобы получить контроль над соединением с ним.

Анонимный прокси - прокси-сервер или защищенный прокси, который не отправляет заголовок X-Forwarded-For при подключении к веб-сайтам. Таким образом, веб-сайт не может видеть ваш IP-адрес, что делает вас анонимными для веб-сайта.

Некоторые службы также предлагают возможность перехвата страницы для удаления JavaScript и другого нежелательного контента, но в этом случае вы также должны предоставить владельцу прокси-сервера любые логины, а владелец прокси-сервера может видеть, что вы делаете, даже на защищенных веб-сайтах , Это просто сводит к минимуму один риск конфиденциальности и резко повышает другой риск конфиденциальности.

Получается, что анонимный защищенный веб-прокси позволяет решить обе проблемы сразу, но на самом деле не все так просто - есть много вещей, которые следует учитывать, например, как настроена ваша сеть и ваш компьютер. Ваш компьютер также может отправлять DNS-запросы при подключении к веб-сайту, запросы CRL и OCSP при использовании сертификатов веб-сайта. Кроме того, браузер может отправлять другие типы запросов, такие как запросы списка блокировки вредоносного ПО или запросы эскизов. В этих случаях некоторые VPN службы будут работать лучше, чем прокси (но далеко не все!).

Это также означает, что, если пользователь использует прокси для запуска атаки, обвинения будут предъявляться службе прокси. Чтобы этого избежать, владельцы прокси-сервера могут принудительно дросселировать соединения или требовать входа в систему, а также будут вести журналы соединений, чтобы можно было привлечь к ответственности истинного виновника. В этом случае все усилия по повышению уровня конфиденциальности сводятся на нет.

В большинстве случаев VPN сервисы - это не что иное, как анонимный защищенный веб-прокси, который позиционируется как “VPN”. Подобные сервисы часто обещают “защиту подключения к сайтам” или “шифрование соединений с сайтом”. Хотя ни то, ни другое не соответствует действительности, многие компании прибегают к данным маркетинговым уловкам в рамках конкуренции. Служба VPN такого типа не может обеспечить безопасное подключение к веб-сайту, поскольку она контролирует только часть этого соединения.

Другими словами, VPN не используется как настоящая частная виртуальная сеть, а используется как прокси-сервер. Между вашим браузером и VPN сервером действительно устанавливается безопасное подключение, но затем трафик покидает сеть VPN-сервера и возвращается в Интернет, чтобы подключиться к целевому веб-ресурсу. Соединение с веб-сайтом остается небезопасным (или безопасным, если сайт использует HTTPS). Соединение все еще может быть перехвачено во время второй половины пути.

Кроме того, безопасные (HTTPS) соединения предлагают больше защитных возможностей, чем только шифрование данных. HTTPS гарантирует то, что соединение идет на сайт, которому принадлежит доверенный сертификат. Это доказывает, что никто не перехватил соединение и не представил поддельную копию веб-сайта. VPN не может превратить небезопасное соединение в безопасное. Без использования сертификатов даже полностью зашифрованное соединение не является безопасным.

Теоретически, “VPN в виде прокси” не нужно быть анонимными, но на практике почти всех из подобных служб таковыми являются.

Самая большая разница между защищенными веб-прокси и “VPN в виде прокси” заключается в том, что VPN может захватывать весь соответствующий трафик, а не только трафик, инициированный браузером. VPN также может захватывать DNS, OCSP, CRL и любой другой случайный трафик, создаваемый браузером, который может быть связан с подключением к веб-сайту. В некоторых случаях браузер может уменьшить количество этих данных при использовании защищенного веб-прокси, например, сделав свои собственные DNS-запросы, но есть и исключения. В любом случае сервисы “VPN в виде прокси” лучше, чем защищенный веб-прокси, претендующий на роль VPN.

Если браузер предлагает встроенную функцию VPN или расширение, которое предлагает VPN для отдельного приложения, то это характерный признак того, что вместо VPN вы столкнетесь с анонимным защищенным веб-прокси. В этом нет ничего плохого, но это значит, что могут существовать определенные ограничения, которые мешают захватить весь трафик, связанный с соединением. Встроенный в браузер VPN может не захватывать весь DNS-трафик и не может принимать проверки отзыва сертификатов, сделанные системой. В итоге хотя браузерный VPN может скрыть большую часть трафика, некоторые данные все равно будут проходить вне прокси, и в случае мониторинга сети постороннее лицо может получить доступ к информации о посещаемых сайтах.

В этом случае “VPN в виде прокси” сработает намного лучше, поскольку подобная служба захватывает весь трафик с компьютера.

Тем не менее, как анонимный “VPN в виде прокси” , так и анонимный защищенный веб-прокси могут быть достаточно эффективными для скрытия вашего IP-адреса для веб-сайта.

Полезные советы:

- Отключите любые плагины, которые могут раскрывать ваш действительный IP-адрес.

- Отключите трансляцию вашего локального IP-адреса с помощью протокола WebRTC.

- Используйте чистый профиль или режим приватного просмотра для автоматического удаления файлов куки и кэша, которые могут использоваться для вашей идентификации.

— Узнать IP - адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP - АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

FreePBX и Asterisk

Настройка программных телефонов

Протоколы и стандарты

Роль Proxy серверов в ИБ

Проксирование для обеспечения безопасности

Proxy-server - это программное обеспечение, которое устанавливается на определенной рабочей машине и позволяет обращаться некоторым компьютерам к другим компьютерам от своего имени. Если же говорить простыми словами, пользователю даются полномочия использовать возможности другого лица.

Proxy-сервер является посредником между пользователями и сетью интернет, так же как и VPN-сервисы, прокси изменяет ваш сетевой адрес. Приведем пример с отдыхом за пределами вашей страны. Допустим, вам требуется посмотреть прямую трансляцию той или иной передачи, но на трансляцию наложено ограничение на просмотр. Используя прокси-сервер вы можете сымитировать российский IP-адрес, тогда уже вы получите доступ к защищенной трансляции.

Нужно понимать, что прокси-сервер просто маскирует ваш IP-адрес, но никак не шифрует его, то есть, все данные, которые вы отправляете не являются анонимными.

SWG (Security Web Gateway) - является аппаратной и программной системой, которая выполняет безопасный вход в интернет, а также безопасно использовать некоторые веб-приложения.

Сотрудники компаний могут являться самой основной причиной успешных атак на ресурсы компании, если быть точнее, то использование ими различных ресурсов и передача их в сети интернет. Выделим несколько опасностей, на которые требуется обращать внимание при доступе во внешнюю сеть:

- Выполнение сетевых атак на ОС сотрудников

- Атаки на приложения, а также браузеры которые не защищены.

- Добавление вредоносного ПО.

Если вы будете использовать защищенные веб-шлюзы, тогда вы сможете защититься с помощью основных опций:

- Фильтрация вредоносного кода в интернет трафике.

- Выявление слива информации.

- Фильтрация данных.

Если вы решили выбрать класс защиты SWG, тогда вам стоит обратить внимание на следующие возможности:

- Обнаружение вредоносного ПО происходит за счет полного сканирования интернет-трафика.

- Выполняется сканирование SSL-трафика.

- Управление полосой пропускания списками пользователей или ресурсов.

Поскольку шлюз развертывается на границе внутренней и внешней сети компании, он позволяет защитить все ресурсы организации и нейтрализовать последствия возможных атак. Если на рабочем месте сотрудника отключен антивирус, шлюз может перехватить вирус или заблокировать соединение с вредоносным ресурсом.

В настоящее время ассортимент защищенных интернет-шлюзов на российском рынке представлен в основном зарубежными разработчиками. Однако среди отечественных производителей вы также можете найти оборудование, которое включает трафик, контролирует доступ и даже организует IP-телефонию.

Описанные выше возможности пересекаются с другим решением по сетевой безопасности, а именно с брандмауэрами следующего поколения (NGFW). Разница заключается в возможностях межсетевого экрана решения NGFW, в то время как Security Web Gateway имеет встроенный прокси-сервер. Поэтому, если брандмауэр уже установлен и настроен в компании, рекомендуется выбрать безопасный интернет-шлюз и наоборот в случае прокси-сервера.

Ниже приведем список популярных прокси-серверов в настоящее время:

Если у вас установлен и качественно настроен прокси-сервер, вы можете, среди прочего, отфильтровать подозрительные и нежелательные данные. Например, прокси-сервер HTTP предназначен для блокировки исходящего трафика от троянов, которые каким-то образом незаметно проникли в вашу систему и попытались отправить данные из секретных портов злоумышленнику.

Прокси-сервер SMTP предназначен для защиты электронной почты от вредоносных вложений, выполняя анализ входящего трафика, который атакует почтовый сервер и блокирует его.

Приведем некоторый пример с программным обеспечением Microsoft Exchange 5.5, в которой достаточно было злоумышленнику отправить неожиданную строчку знаков. Но, всему этому мешает прокси-сервер SMTP Firebox, который ограничивает максимальное значение символов в строке, и за счет этого уменьшил количество атаки такого типа.

Было время, когда большинство производителей довольно-таки редко рассказывали об уязвимостях в безопасности. В настоящее время же идет очень много разговоров о различных дырах в безопасности, что защита с использованием Proxy-server становится на первое место. Возможно, многие пользователи больше предпочли бы следить за выходом нового обновления, надеясь на то, что производители устранили дыры в системе безопасности, но увы, не всегда постоянное обновления программных продуктов решают свои прежние проблемы, добавляя еще новых.

Возможность использовать высококачественные прокси-серверы можно найти в программном обеспечении FireBox. Их можно найти в диспетчере политик: Редактировать - Добавить службу - Прокси-серверы. Когда вы развернете его, вы найдете полный список серверов.

Ниже обсудим короткое описание самых популярных Proxy-серверов:

- Proxy-сервер SMTP - выполняет роль защиты электронной почты. К предполагаемым угрозам от злоумышленников возможно выделить: вложения, которые имеют вредоносный код; информация, нарушающая политику безопасности. SMTP допускает возможность выбрать тип доступных вложений, также возможно указать максимальный размер письма, допустимые заголовки, символы и тому подобное. Представленный прокси-сервер по умолчанию всегда включен.

- Proxy-сервер HTTP - обеспечивает защиту интернет трафика. Большинство Web-серверов используют 80 порт. Представленный прокси обеспечивает защиту интернет трафика, не позволяя злоумышленникам вторгнуться через другой порт. Но также существует множество различных законных продуктов, которые используют другой порт для передачи информации. Поэтому для продуктивной защиты трафика требуется использовать настроенную службу прокси-HTTP.

- Proxy-сервер FTP - выполняет защиту трафика, который работает через протокол передачи данных. Мы можем выделить приемлемые угрозы с FTP: хакеры пытаются сохранить недопустимые файлы на вашем FTP-сервере, также используют ваш FTP-сервер для незаконных действий, например, они атакуют другой FTP-сервер, и выполнение защиты по передаче файлов на другой адрес пытаясь обойти сетевой брандмауэр. С помощью FTP вы можете заблокировать все угрозы.

- Proxy-сервер H.323- выполняет защиту протокола, который используется в мультимедийных приборах. Представленный прокси-сервер чаще всего используется в программных продуктах, как NetMeeting, CU-SeeMe, веб-камерах и прочее. Данный протокол чаще открывает порты с высоким номером, но открывается их минимальное число, к примеру когда идет видеосвязь, по окончанию закрывает их. Прокси-сервер также выполняет защиту трафика, каковой пытается подключиться при работе.

- Proxy-сервер

- роль и назначение

- 270

- 0

😪 Нам жаль, что статья не была полезна для вас :( Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

😍 Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации :) Просто оставьте свои данные в форме ниже.

Сегодня поговорим о том, как технология прокси реально используется разными компаниями для повышения уровня защищенности их инфраструктуры.

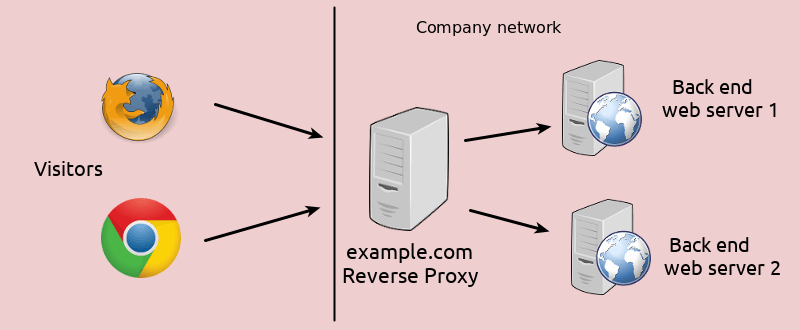

Сокрытие информации от взломщиков

К примеру, часто такие прокси используют как SSL-шлюз. В таком случае компания может отвечать на внешние HTTP-запросы не боясь раскрыть структуру своей сети. Выступая в качестве медиатора между внешними клиентами и бэкендом внутренней сети, прокси могут скрывать реальной устройство инфраструктуры компании. Без прокси запросы отправлялись бы непосредственно серверам, а те отвечали бы на них – это могло бы дать злоумышленникам информацию об устройстве сети и возможных слабых местах в ее защите.

Еще один тип прокси, полезных для задач безопасности – резидентные прокси. По сути – это адреса выданные пользователям реальным интернет-провайдером из определенного города, области или штата. Обычно эти адреса выдают владельцам жилья, они отмечаются в базах данных региональных интернет-регистров (RIR). При правильном использовании запросы с таких адресов невозможно отличить от обращений реального пользователя.

Часто резидентные прокси используют для конкурентной разведки, скрейпинга данных с сайтов и обхода антибот-систем. В свою очередь, компании могут использовать ротируемые резидентные прокси для повышения безопасности корпоративной сети или сайта. Если на запросы потенциальных злоумышленников будут отвечать сервера из разных стран и регионов, информацию о реальном устройстве сети получить будет невозможно.

Мы в Infatica предоставляем как раз такой сервис ротируемых резидентных прокси – и многие наши заказчики используют его именно для обеспечения безопасности своей инфраструктуры.

Шифрование и расшифровка трафика

Чаще всего компании применяют так называемые обратные прокси – обычно это прокси-сервер за файрволлом корпоративной сети. Он перенаправляет внешние клиентские запросы на серверы внутри сети. Обратные прокси могут использоваться и для решения таких задач, как шифрование проходящего трафика.

Кроме того, прокси полезны для работы с уже зашифрованным трафиком. Использование обратных прокси для входящих соединений по HTTPS позволяет расшифровывать контент при приеме и отправлять внутри сети уже его расшифрованную версию.

Это несет целый ряд плюсов. Например, вам не нужно будет устанавливать сертификаты безопасности на бэкенд-серверы. Кроме того, у вас будет лишь одна точка, в которой нужно настраивать SSL/TLS. Кроме того, поскольку серверам внутри сети не нужно производить ресурсоемкие операции расшифровки контента, нагрузка на них ощутимо снижается.

Мониторинг и оптимизация затрат на защиту

Применение обратных прокси также помогает повысить уровень защищенности, давая компании точку, в которую стекается весь трафик – и здесь его проще всего мониторить и логировать.

Кроме того, если все находящиеся за файрволлом серверы сначала отправляют трафик на прокси-сервер на периметре, то защитив его, общий уровень безопасности вырастет (а иначе надо было бы выделять ресурсы на защиту всех серверов).

Контроль доступа

Прокси не только полезны для балансировки и распределения трафика и нагрузки в сети, но могут использовать для ограничения доступа к определенным ресурсам в сети. Прокси-сервер может выступать шлюзом для доступа к отдельным сегментам сети, серверам или сервисам, причем как для внешних пользователей, так и для сотрудников компании.

Заключение

Компании активно используют прокси разных типов для решения задач, связанных с повышением уровня защищенности их инфраструктуры. Прокси могут использоваться как инструмент контроля доступа, логирования, шифрования трафика и даже сокрытия реального устройства внутренней инфраструктуры.

Читайте также: