Рмс вирус что это

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

Предупреждение2! Некоторые ниже описанные программы детектятся антивирусами как Trojan/HackTool. Здесь присутствует логика антивирусов, т.к. фактически это программы для того же самого взлома. Я никого не хочу тут запичкать троянами и т.п. так что ваш выбор доверять мне или нет. Можете просто погуглить на счёт этих программ, посмотреть пару видео и т.д.

В данной статье зайдёт речь о создании вируса. Давайте сначала разберёмся что такое RAT. Это естественно вирус-троян, который запускается с помощью управления удалённого доступа. Если компьютер жертвы заражён данным вирусом, на нём могут происходить совершенно любые операции, которые захочет сам хакер. Крэкер может что угодно скрытно грузить на комп жертвы, например для использования как точки DDoS-атаки или просто использовать чужой комп как "лабораторную крысу" создавая или качая программы для уязвимой машины.

С понятием RAT'ника разобрались. Теперь начнём создание данного трояна.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для билда вируса.

1) Начнём с папки "Отправка данных на почту". Вписываете свою почту на которую в дальнейшем будут приходить уведомления о подключении к жертве. Создайте новую почту для всего этого. Желательно создавать именно @mail.ru, т.к. с gmail, yandex и т.д. я не пробовал. Создастся файл "regedit.reg", сохраняем эту программу, она в будущем пригодится.

2) Открываем папку "Создание RMS". RMS- это сам удалённый доступ, но как понимаете это легальная программа требующая всегда подтверждение с обоих сторон для использования этой функции. Устанавливаете эти два файла.

3) Заходим в папку "Данные для создания вируса". Там будет 6 файлов, туда же кидаем наш "regedit.reg" файл.

Далее выделяете все 7 файлов и добавляете их в архив.

-Переименовываете (например 571.exe)

-Ставите метод сжатия: Максимальный

-Ставите галочку напротив: "создать SFX-архив

Дополнительно: Параметры SFX

-Выбираете путь для распаковки, например C:\Program Files\Games

-Выполнить после распаковки: (прописываете в данном окне) install.vbs

-Ставите галочку напротив: "Скрыть всё"

-Ставите галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Текст и графика(не обязательно, но для маскировки более-менее пойдёт):

-Загрузить значок SFX из файла: загружаете .ico файл.

Создастся файл 571.exe, который уже является полноценным RAT-вирусом.

Чтобы просмотреть активированный вирус на другой машине нужно в первую очередь получить ID, который будет отправлен вам на почту при включении данного RAT'ника. Далее заходим с созданную RMS и нажимаем "Добавить соединение". Имя пользователя вводить не нужно, а пароль от всех подключений будет "12345". Всё.

Запустив вирус 571.exe, в папке C:\Program Files\Games появятся 7 файлов. Чтобы удалить эти файлы нужно будет отыскать в Диспетчере задач (Ctrl+Shift+Esc) 3 процесса: rfuclient.exe, rfuclient.exe *32, rutserv.exe *32. Далее отключить их и уже можно будет просто-напросто удалить распакованные файлы.

Нужные файлы для создания RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

Гляди ты, дело "Зверь-CD" все еще процветает, не перевелись школьники-хакеры на Руси.

это все на компе жертвы делать надо?)

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

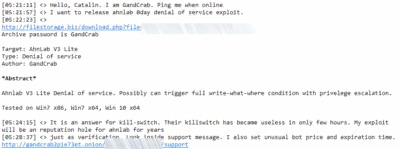

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

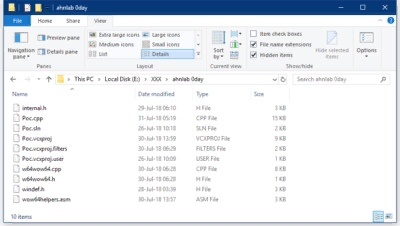

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

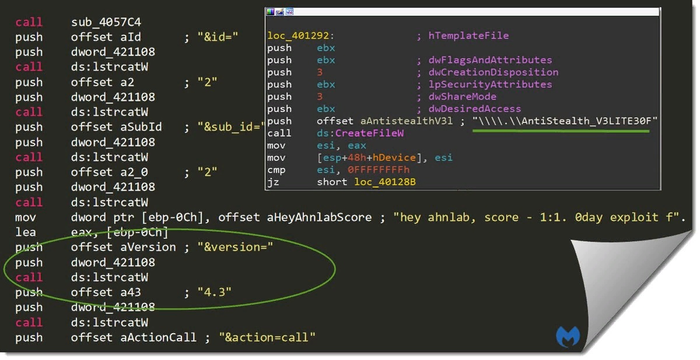

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

Новый RAT использует протокол Telegram для кражи данных жертв

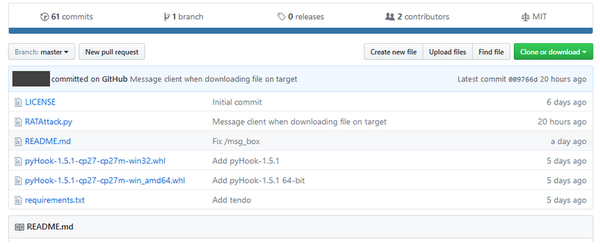

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

На текущий момент антивирусная наука дошла до следующих высот:

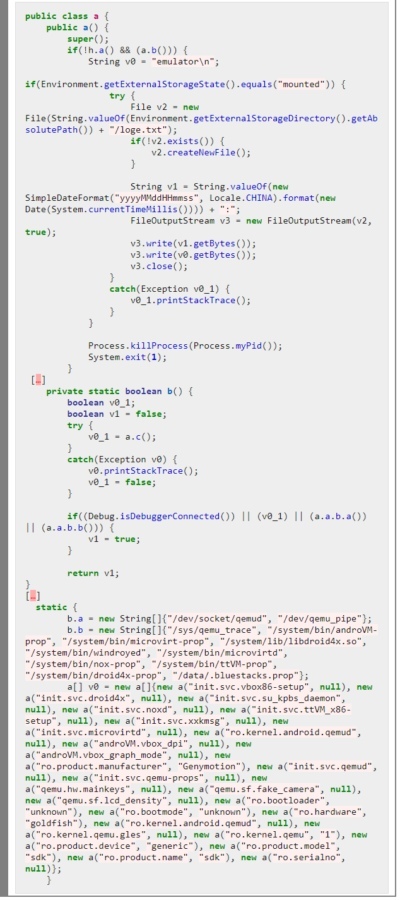

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

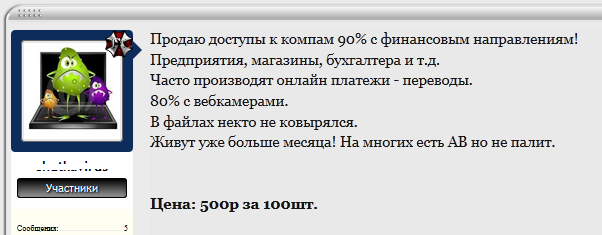

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%\Microsoft\System, а настройки писать в HKCU\SOFTWARE\System\System\Install\Windows\User\Server\Parameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

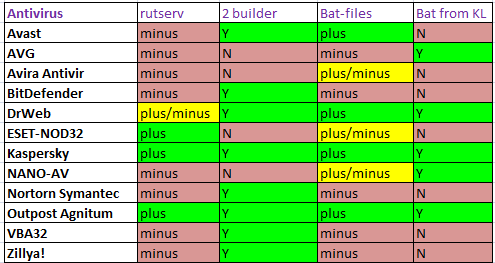

В заключение мы бы хотели познакомить с ситуацией по детектам.

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

Простой компьютерный блог для души)

Современный интернет давно уже стал опасным. Скачанный файл из малоавторитетного сайта может содержать в себе вирус — опасный троян, ботнет, либо рекламный модуль, шпионское ПО. Иногда вирус удалить не составит труда, иногда — удаление превращается в головную боль.

rfusclient.exe — что это такое?

rfusclient.exe — клиентская часть удаленного управления ПК, может использоваться хакерами с целью получить доступ к вашим файлам.

В диспетчере задач процессов rfusclient.exe может быть несколько.

Например могут наблюдаться три процесса.

rfusclient.exe возможно относится к легальному софту — Remote Manipulator System, либо вирус маскируется под него. Однако спокойно может использовать его в хакерских целях. Попадает на ПК при загрузке файлов, склеенных с вирусом, использующий rfusclient.exe.

Оказывается Remote Manipulator System — бесплатная программа удаленного управления ПК разработана российской компанией TektonIT. Является продолжением закрытой ранее программой Remote Office Manager. Вывод — вирус использует данное ПО в своих хакерских целях. Само ПО легально, не является вирусным/опасным. Подробности на вики (особенно интересны возможности).

Из картинки выше узнаем — вирус также может находиться здесь:

USER_NAME — имя вашей учетной записи. Необходимо проверить данную папку, при наличии — удалить.

Вирус может вызывать ошибки, например:

fatal error rfusclient.exe is corrupted

fatal error rfusclient.exe not found

remote manipulator system fatal error rfusclient.exe not found

Причина ошибок: использование ПО не по назначению.

Пример ошибки.

rfusclient.exe — как удалить?

Важно! Перед удалением создайте точку восстановления. Откройте Панель управления > значок Система > Защита системы > выберите системный диск > кнопка Создать > укажите название, например До удаления вируса.

Удаление при помощи реестра. Необходимо вручную просканировать реестр на наличие записей, где упоминается rfusclient. Алгоритм действий:

- Зажимаете Win + R, пишите команду regedit.exe, нажимаете ОК.

- Появится Редактор реестра — зажимаем Ctrl + F, в текстовое поле пишем rfusclient, нажимаем Найти далее.

- Все найденные записи — нужно удалить, предварительно проверив отношение к rfusclient. После нахождения каждой записи — поиск останавливается. Для продолжения — нажмите F3. Поиск ведется до появления окошка Поиск завершен.

- Предположительно найдется раздел Remote Manipulator System — удаляем.

Важно! Перед поиском убедитесь в отображении скрытых файлов/папок. Для включения — откройте Панель управления (Win + R > команда control), найдите значок Проводник, запустите, на вкладке Вид внизу галочки отвечающие за показ скрытых файлов/папок.

Удаление файловых следов. Поиск файловых следов на системном диске, после нахождения — удалить. При ошибках удаления использовать утилиту для неудаляемых файлов/папок — Unlocker. Алгоритм действий:

- Зажимаем Win + E, откроется окно Проводник, выбираем системный диск (обычно под буквой C).

- В правом верхнем углу — текстовое поле поиска, вставляем rfusclient, ожидаем результатов.

- Никаких действий не принимаем, пока поиск не будет полностью завершен.

- По завершении — проверяем результаты. Может найтись папка RMS, которая находится в системной папке Program Files. При проблемах с удалением используем Unlocker.

Внимание! Необходимо произвести поиск в реестре/среди файлов также по слову rutserv. В реестре дополнительно можно просканировать по Remote Manipulator System/RMP/Remote Utilities.

Использование специальных утилит

Угроза обнаружена давно. Поэтому вероятно сегодня ее уже обнаруживают популярные антивирусные утилиты.

Максимальный эффект даст проверка всеми тремя лучшими утилитами (ссылки ведут на офф сайты):

- Dr.Web CureIt! — зарекомендовала себя как утилита номер один против опасных вирусов — троянов, червей, руткитов, ботнеов. Загружается уже с вшитыми антивирусными базами, проверят все области, где могут находиться вирусы либо их записи. Для удаления необходима перезагрузка. Скорость сканирования зависит от количества файлов на диске.

- AdwCleaner — лучшая утилита для поиска и удаления рекламных вирусов, шпионского ПО, рекламных расширений, удаление вирусных/мошеннических ссылок из ярлыков, проверка папок профилей браузеров, проверка автозагрузки/запланированных задач.

- HitmanPro — альтернатива AdwCleaner, эффективность такая же, однако используется другой механизм обнаружения угроз, из-за чего поиск может выполняться быстрее либо немного дольше. В отличии от AdwCleaner способна обнаруживать угрозы даже в cookie-файлах (данные, которые оставляет сайт на компьютере через браузер).

Комплексное сканирование не является трудным либо особо длительным. Однако способно избавить ПК на 99% от современных угроз. При отсутствии антивируса рекомендую установить бесплатную версию Касперского (не реклама, просто был положительный опыт использования).

|

Криптованый RMS вирус |

[graytable]Криптованый RMS вирус

Многие люди спрашивают где найти готовый RMS вирус.В этой статье я расскажу (Тому кто не знал) как пользоваться RMS вирусом. Распаковываем архив

Запускаем файл rms.host6.3ru

Устанавливаем rms.host6.3ru

Запускаем RG [rat-club.ru]

Далее вводим свой действительный E-mail После чего нас перебрасывает в папку с вот таким файлом

Мы должны его скопировать или вырезать и открыть папку Build

Далее мы должны удалить файл и вставить тот который мы получили ранее

Ну вот и все мы получаем вирус который не замечается антивирусами осталось его только замаскировать под какую программу

Расширяем его в группах с чытами для игр (там много школьников) под видом читает и все получаем первых юзеров

Сейчас копируем те числа написаны напротив ID и запускаем программу Viever (ЗЕЛЕНЫЙ) которую устанавливали в начале (в меню пуск должна быть)

Создастся соединения нажимаем по нему правой кнопкой мыши и выбираем авторизоваться если компьютер включен мы получим к нему доступ,интерфейс программы прост сами разберетесь

Всем доброго времени суток! Видео-презентация как работает скрытый RMS: Начну с перечисления того, что собой представляет сборка: 2,8мб Итак, начнем собирать: I. Настройка RMS сервера Первым делом, скачиваем архив Пароль на архив:

Перед нами появляется окошко Безопасности: Нажимаем Сменить/Установить – вводим пароль, допустим 12345678rms Следующим шагом для нас будет настройка сервера Следующим шагом для нас будет вторая часть настройки сервера: 5. Закрываем Настройки Открываем директорию, куда установился сервер, и выделяем следующие файлы: Копируем, создаем где-нибудь папку, туда все вставляем. Продолжаем работать. Теперь нам надо экспортировать наши настройки с паролями и всеми настройками. Для этого нам нужно сделать следующее: И указываем путь нашу созданную папку, (имя файлу задайте - sets) в которую мы копировали наши файлы сервера, вот что у Вас должно получиться: Сам по себе файл sets.reg – это файл настроек, там хранятся все Ваши настройки, если Вы хотите что-то изменить, Вам нужно заменять только этот файл, проделав все предыдущие шаги. II. Редактирование установщика Ну вот, перешли к главной части. Выделяем install.bat, правой кнопкой - изменить Тут два простых шага: ###LOGIN### - это ТОЛЬКО логин, БЕЗ добавления @yandex.ru, ###PASSWORD### - 12345678, тут ясно -указываем свои данные с регистрации в Яндексе. Выделяем в Новой Папке файл setup.exe, правой кнопкой -открыть архив. В итоге у Вас должно выйти вот это:

Копируем куда-нибудь наш файл setup.exe. Файл de.exe входит в состав сборки. Это самоудаляющийся файл, который полностью удаляет с компа жертвы вашу сборку скрытого рмс После запуска этого файла у жертвы лучше проверить удалилась ли сборка (для этого просто пытаемся подключиться снова), если не можем, это означает сборка успешно удалилась и мы можем использовать нашу сборку на другой жертве точно также как и на первой. Большим преимуществом данной сборки будет то что подключение будет стопроцентным! Даже если жертва имеет динамический IP (или за NAT'ом). Также данная сборка интегрируется с фаерволом. В настройках можно включить экономию трафика, в этом случае все работать будет пошустрее и меньше трафика ест. В общем – пробуйте, пишите отзывы, бросайте СПАСИБО Что из себя, собственно, представляет данный даунлоадер и для чего он нужен? Все что нужно, находится в папке Downloader Итак, нам нужна регистрация сервера на Яндексе. Допустим, у нас уже есть сервер на Яндексе, на котором лежит наш файл. Отлично, идем дальше. Далее закрываем Batch file: открываем наш батник - winupd.bat Далее нажимаем Compile Следующим шагом для нас будет помещение файла winupd.exe в оболочку, которая его будет дроппать и после этого самоудалятся. Всё! Наш даунлоадер готов! Для непалевности и удобства, можно впарить кому-то наш файл под видом кряка, патча, картинки и пр. (сразу говорю, невозможно создать установщик с расширением .jpg, .mp3, разве что перед этим покопавшись в реестре жертвы, ну это бред, лучше использовать СИ) ВНИМАНИЕ! Добавил "Экспресс-сборку"! Я решил, что её пока-что смогут опробовать не все. Изменения в Express RMS: - Упрощена настройка (логин и пароль вводите в текстовике) Прошу не обращаться в личку с просьбой дать ключ на котором ограничения, по всем вопросам, а также Новым версиям сборок пишите мне на контакты (внизу) не забудьте сказать СПАСИБО и рекомендуйте друзьям данный замечательный продукт! Игорь Франк 24 года, Донецк, Украина

Читайте также:

|