Вирусы которые крадут данные

На Android появился очередной опасный вирус

Как вирусы крадут деньги со счетов?

Как сообщает редакция портала Tom’s Guide, новая уязвимость получила название StrandHogg. И она включает в себя ряд многозадачных процессов, благодаря которым можно получить доступ к корневым данным операционной системы Android и всем зашифрованным там записям. Более того, по заверениям все того же Tom’s Guide, Google знает о StrandHogg по крайней мере три месяца, но исправление дыры в системе безопасности еще так и не было предоставлено для загрузки пользователям.

StrandHogg уникален тем, что он позволяет осуществлять сложные атаки без необходимости установки вредоносного кода в корневые файлы устройства, — говорится в докладе, опубликованном ранее исследователями норвежской фирмы Promon, занимающейся вопросами кибербезопасности. Для осуществления атак злоумышленнику не нужны никакие специальные разрешения на устройстве. Уязвимость также позволяет хакеру маскироваться под почти любое приложение, которое будет внешне выглядеть крайне правдоподобно. StrandHogg может прослушивать пользователя через микрофон, воровать фото из Галереи, читать и отправлять SMS-сообщения, совершать запись телефонных разговоров, перехватывать исходящий и входящий трафик, иметь доступ ко всем личным файлам на устройстве, а также местоположению и GPS информации. Плюс незащищенным остается список контактов и журнал совершенных звонков.

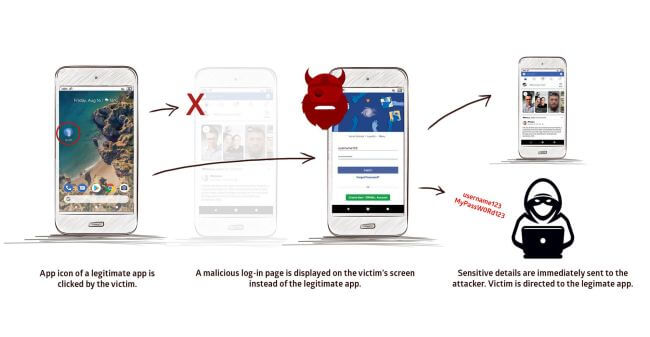

Схематичный принцип работы StrandHogg

Как вы понимаете, своровать StrandHogg может практически все. В частности, очень многие пострадавшие жаловались на то, что у них начали пропадать деньги с банковских счетов. При этом есть временное решение. Вы можете заподозрить неладное, если приложение, в которое вы уже вошли, например Facebook или Google, снова запросит учетные данные для входа, или если приложение, которым вы уже пользовались начало запрашивать очень много разрешений.

В этом случае вам следует просканировать систему антивирусом с самыми актуальными базами. Однако, что делать с новыми скачанными приложениями не совсем понятно, ведь они попросят разрешения и ввода логина и пароля в любом случае. Специалисты Promon также опубликовали видео, показывающее, как StrandHogg может украсть учетные данные пользователей на смартфоне Samsung Galaxy S10 под управлением Android 10.

Авторы Tom’s Guide, а также эксперты из Promon обратились в Google с целью разъяснения ситуации или хотя бы предоставления сроков, в которые пользователях стоит ждать обновление, но ответа пока что, увы, не последовало. Мы будем держать вас в курсе событий.

Серия OnePlus 8 дала нам в этом году сразу две модели на выбор и более высокий ценник, который вплотную приблизился к тысяче долларов. Между тем, Google Pixel 4 существует на рынке уже около шести месяцев и новая модель, скорее всего, появится осенью. Возникает логичный вопрос, что купить. С одной стороны, OnePlus продается уже сейчас и пусть не без труда из-за всемирного карантина, но его можно достать совсем скоро. С другой стороны, подождав еще немного, можно купить Google Pixel 5, который имеет самое главное преимущество среди смартфонов на Android - он сделан создателем этой ОС. Давайте я помогу вам сделать этот непростой выбор.

В 2015 году Google начала практику распространения ежемесячных обновлений безопасности Android, чтобы обеспечить своевременное исправление критических багов и уязвимостей и поддержать пользователей, которые эту самую поддержку совсем перестали чувствовать. Идея была хорошая, но одним производителям понадобилось почти 5 лет на раскачку, чтобы осознать важность таких обновлений, а другим не хватило и этого. В результате изменить ситуацию к фрагментацией и безопасностью ОС к лучшему им так и не удалось.

Наверное, самые известные мобильные игры - это Fortnite и PUBG Mobile. У них без преувеличения десятки миллионов фанатов во всем мире и по ним даже проводятся соревнования, которые собирают множество игроков на одном игровом поле. Но чем же отличаются эти игры друг от друга? Неужели они одинаковы и между ними нет никакой разницы? Почему же тогда одни пользователи выбирают Fortnite, а другие - PUBG? Непосвященный пользователь скажет, что это одно и то же, но на самом деле отличий между этими играми куда больше, чем кажется на первый взгляд. В этой статье я назову десять главных различий между этими популярными играми.

Пруфов нет, ссылки на непонятных авторов каких-то. Лишь бы страшилок напустить, чтобы привлечь внимание к ресурсу. Я никому ссылку на эту статью не перешлю. И сам читал без всякого удовольствия.

Уже с прошлого года нет таких приложений, которые можно скачать с магазина, с разрешением читать, получать или отправлять СМС, если только не установить их обработчиком СМС по-умолчанию.

1000_d_850.jpg)

Опасен с вашего разрешения

Наиболее опасным для банковских мобильных приложений на сегодняшний день является тип вирусов Spyware. Они крадут данные и отправляют их своим создателям, которые в считанные минуты смогут получить контроль над банковским счетом своей жертвы. Их коллекция регулярно пополняется. Так, в июле этого года, по сообщению журнала Forbes, появилась версия вируса-трояна BianLian, которая может красть данные из банковских приложений мобильных устройств.

![]()

![]()

Детальный анализ вируса показал, что информацию он способен похищать с помощью скриншотов (снимков) экрана устройства, притворяясь программой для людей с ограниченными возможностями. Но вред он может нанести только в том случае, если сам пользователь разрешит ему доступ к фотофункциям смартфона. Если такое разрешение получено, то контроль за электронным кошельком может быть утерян.

- Защита мобильного устройства от вирусных программ - это в первую очередь внимательность его владельца, - пояснил руководитель направления "Информационная безопасность" компании "Эр-Телеком" Михаил Терешков. - Вирусы, как правило, маскируются под легальные программы, но внимательный человек разоблачит их достаточно легко. Так, например, если программа "Фонарик", которая использует для освещения вспышку смартфона, вдруг запросит у вас разрешение на доступ к списку контактов, это должно вызвать у вас подозрение. Не исключено, что скачанное вами из неофициального магазина приложение может содержать вирус. И лучше его удалить.

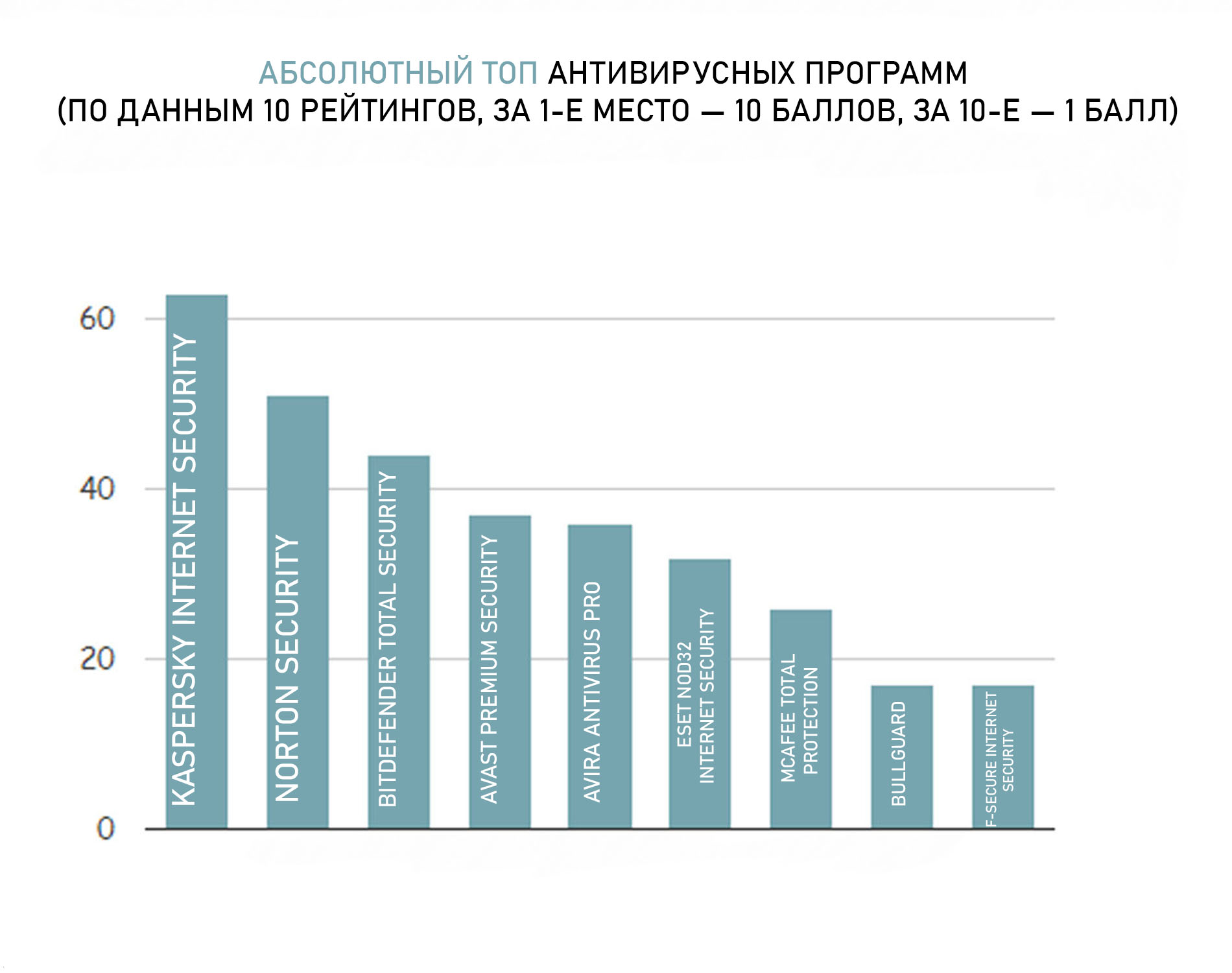

По словам эксперта, доступные пользователям платные и бесплатные антивирусные программы не являются 100-процентной гарантией защиты мобильного устройства. Пробелы в безопасности своих программных продуктов закрывают сами разработчики приложений. Для получения свежих исправлений не нужно запрещать своему мобильному устройству скачивать легальные обновления и регулярно их устанавливать.

Банки защищаются

Банки стараются защитить своих клиентов от мошенников и с этой целью разрабатывают новые "умные" инструменты, затрудняющие злоумышленникам доступ к управлению электронным кошельком.

- Чтобы защитить денежные средства своих клиентов, банки сегодня предпринимают дополнительные меры, например внедряют новые антифрод-системы, - рассказывает начальник отдела информационной безопасности банка "Урал - ФД" Александр Ропперт. - Они предназначены для предотвращения мошеннических операций. В режиме реального времени система проверяет каждый платеж, прогоняя информацию через десятки, а порой и сотни фильтров. Но защитные системы банков бессильны перед так называемой социальной инженерией (формой гипноза). Используя различные психологические приемы, злоумышленники вынуждают клиентов сообщать логины и пароли от своего интернет-банка, а также одноразовые пароли для совершения покупок в интернете. У киберпреступников в этом плане большой арсенал методов. Так, например, они могут представляться налоговыми инспекторами и требовать деньги для погашения несуществующей задолженности или войти в образ сотрудника финансовой организации и запросить пин-коды банковской карты.

Но и социальной инженерии мошенников, по мнению эксперта, можно успешно противостоять, если помнить некоторые элементарные правила. Так, банк никогда не потребует от клиента сообщить CVV-код банковской карты, кодовое слово или код из SMS-сообщения, а сотрудник финансовой организации никогда не попросит подойти к банкомату и совершить какие-либо действия со счетом.

При этом владельцу банковской карты всегда стоит обращать внимание на подозрительные списания средств со своего счета. Иногда злоумышленники, получившие доступ к мобильному клиенту банка, маскируют свои транзакции под бытовые покупки, которые клиент банка совершает в одних и тех же магазинах.

Выбор требует жертв

На сегодняшний день в мире мобильных устройств распространены преимущественно две операционные системы: Android и iOS. На долю первой приходится 81,7 процента пользователей, а на долю второй - 17,9 процента. Именно смартфоны, работающие на системе Android, чаще всего становятся объектом атак вирусных программ. Причина этого явления кроется не только в более широком распространении программной оболочки с зеленым роботом.

Пользователи Android могут устанавливать на свой смартфон приложения не только из официального магазина программ Google Play, но и из любых источников в интернете. При этом практически на каждом мобильном устройстве в настройках отключена возможность такой установки, но при желании ее можно включить. То есть производитель позволяет потребителю рискнуть на его усмотрение.

У операционной системы iOS иные правила: установить можно только те программы, которые размещены в официальном магазине приложений App Store. Такой подход существенно ограничивает пользователей в выборе программного обеспечения, но взамен повышает безопасность использования мобильного устройства.

Есть в iOS и другие средства борьбы с вирусными атаками. Одно из них - sandboxing (песочница). Эта утилита внимательно наблюдает за работой приложений и не позволяет им получить доступ к другим программам. При этом практически во всех приложениях iOS изначально исключена функция доступа к правам администратора мобильного устройства. Поэтому нельзя самостоятельно изменять системные настройки и кардинально перестраивать работу смартфона.

Soft-гигиена

Впрочем, даже многоуровневая защита разработчиков iOS не может на 100 процентов гарантировать владельцу смартфона защиту от вирусов, ведь вредоносные программы могут попасть в мобильник через интернет-браузер.

1000_t_310x206.jpg)

1000_t_310x206.jpg)

По мнению экспертов управления "К" ГУ МВД России по Пермскому краю, безопасность мобильного устройства во многом зависит от характера его использования при осуществлении доступа к сетевым ресурсам. Если владелец смартфона не соблюдает "интернет-гигиену", то есть регулярно посещает порносайты и открывает подозрительные SMS, то проблемы не заставят себя долго ждать. При этом зараженное мобильное устройство может стать опасным не только для его владельца, но и для всех абонентов в его списке контактов.

Достаточно часто вирусы, распространяющиеся от пользователя к пользователю, похищают не только данные мобильных банковских приложений, но и файлы, распространение которых может в дальнейшем вызвать негативные последствия. Это могут быть, например, фото интимного характера и другие документы, как-либо компрометирующие своих владельцев. За "молчание" злоумышленники потребуют круглую сумму.

Избежать потери информации можно с помощью надежного носителя, который не связан с сетевыми ресурсами. Это может быть флешка или внешний диск компьютера. Мобильное устройство, каким бы размером памяти оно ни обладало, в списке надежных хранителей информации не значится.

Самые опасные вирусы для мобильных устройств

Triada. Незаметно внедряется на смартфон и передает данные своим владельцам. В ответ получает инструкции, как установить контроль за системными приложениями и какую информацию необходимо похитить.

1000_t_200x134.jpg)

1000_t_200x134.jpg)

BianLian. Внедряется на смартфон под видом легальной программы. Ориентирован на кражу информации мобильных банковских приложений с помощью скриншотов экрана устройства.

Marcher. Проникает в смартфон вместе с зараженным приложением. Умеет подменять страницы мобильных приложений банков и таким образом похищает логины и пароли.

Loki. Каскад вирусов: первый скачивает второго, второй третьего и так далее. Подменяет собой часть операционной системы и полностью контролирует смартфон. Используется для накрутки посещаемости сайтов и транслирования рекламы.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

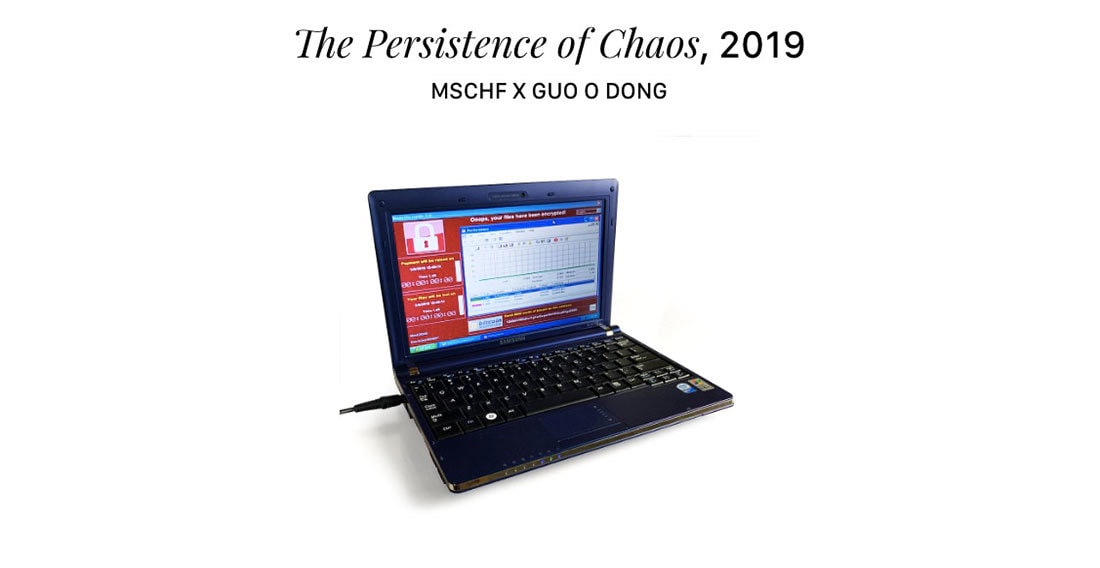

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Сохраненные в браузере пароли, номера кредиток и другие данные может украсть пробравшийся на компьютер зловред. Рассказываем, почему это происходит и как защититься.

![]()

Большинство браузеров предлагает сохранить вашу информацию: логины и пароли от аккаунтов, данные банковской карты, которой вы расплачиваетесь в интернет-магазинах, имя, фамилию и номер паспорта при покупке билетов и так далее. Это удобно: вы можете сэкономить кучу времени на заполнении одинаковых форм и не беспокоиться о забытых паролях. Однако есть один нюанс: все эти данные могут достаться злоумышленникам, если на вашем компьютере заведется стилер — зловред, крадущий информацию, в том числе из браузера.

Строго говоря, стилеров интересуют не только те данные, которые сохранены в браузерах, — также они крадут данные криптокошельков, игровых площадок и файлы с рабочего стола (надеемся, что вы не храните в них ценную информацию вроде списка паролей).

Однако браузеры превратились в хаб для личной жизни, работы и шопинга, и зачастую оттуда можно позаимствовать куда больше конфиденциальных сведений, чем из других программ. Давайте разберемся, как стилеры добираются до сохраненных в браузере данных.

Как браузеры хранят ваши данные

Разработчики браузеров стремятся защитить информацию, которую им доверили. Для этого они шифруют информацию, а расшифровать ее можно только на том устройстве и из того аккаунта, в котором вы эту информацию сохранили. Так что если просто украсть файл с данными автозаполнения, то воспользоваться им не получится — в нем все надежно зашифровано.

Однако есть один нюанс. По умолчанию разработчики браузеров предполагают, что свои устройство и аккаунт вы хорошо защитили, поэтому программа, запущенная с вашего аккаунта на вашем компьютере, может без проблем достать и расшифровать сохраненные данные. Ведь она действует как бы от вашего имени. К сожалению, это относится и к зловреду, проникшему на устройство и запущенному под вашей учетной записью.

Единственный браузер, предлагающий дополнительную защиту сохраненной информации от посторонних, — это Firefox: в нем можно создать мастер-пароль, без ввода которого данные расшифровать не получится даже на вашем компьютере. Однако эта опция по умолчанию отключена.

Google Chrome и другие браузеры на движке Chromium — например, Opera или Yandex.Браузер — всегда хранят данные пользователя в одном и том же месте, поэтому стилеру не составит проблем их найти. В теории эти данные хранятся в зашифрованном виде. Однако если зловред уже проник в систему, то все его действия происходят как бы от вашего имени.

Поэтому зловред просто вежливо просит специальную систему браузера, отвечающую за шифрование сохраненной на компьютере информации, расшифровать эти данные. Поскольку такие запросы от лица пользователя по умолчанию считаются безопасными, в ответ стилер получит ваши пароли и данные кредиток.

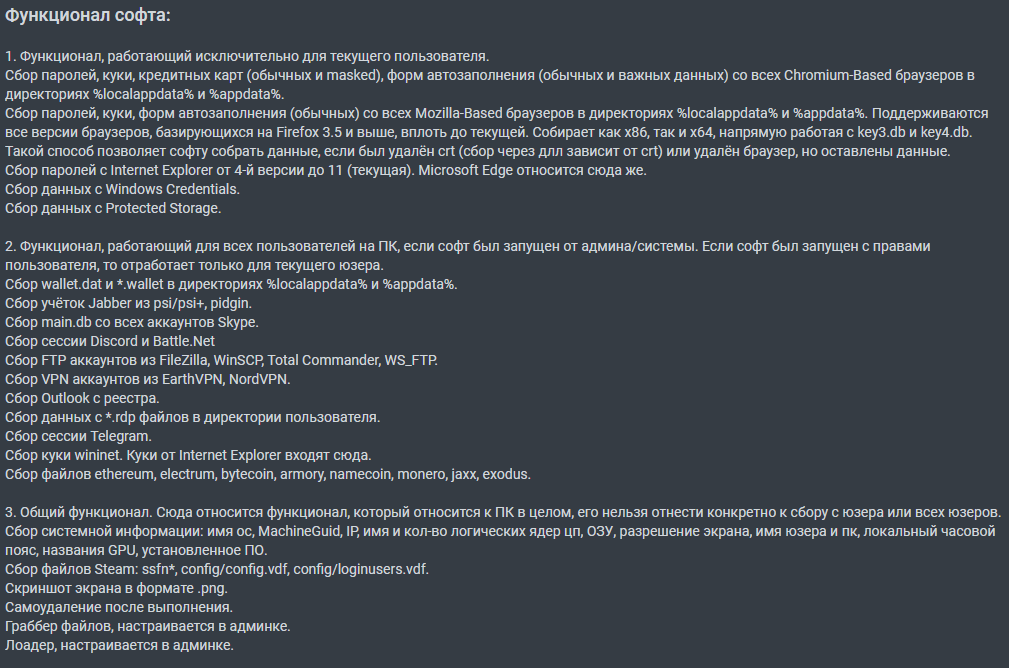

Объявление на форуме о продаже трояна-стилера. Источник: Securelist

Firefox работает немного иначе: чтобы спрятать базу данных с паролями и прочим от посторонних, браузер создает для нее профиль со случайным именем, поэтому зловред не может заранее знать, где ее искать. Однако само название файла с сохраненными данными не меняется. Поэтому ничто не мешает стилеру перебрать все профили (ведь папки с ними собраны в одном месте) и опознать нужный файл.

После этого зловред опять-таки попросит соответствующий модуль браузера расшифровать файлы и тоже добьется успеха — ведь он действует якобы от вашего имени.

Родные браузеры Windows используют для ваших данных специальные хранилища. В разных версиях программ методы защиты вашей информации и сами хранилища различаются, но их надежность все равно оставляет желать лучшего: в этом случае зловред тоже без труда получит ваши пароли и данные кредиток, запросив их у хранилища от вашего имени.

Одним словом, проблема одинакова для всех браузеров и заключается в том, что расшифровку сохраненных в браузере данных зловред запрашивает как бы от имени пользователя, поэтому у браузера нет никаких оснований ему отказать.

Что станет с украденными стилером данными?

Заполучив пароли и другую информацию из браузера в открытом виде, зловред отправит ее своим хозяевам. Дальше возможны два варианта: либо создатели зловреда воспользуются ею сами, либо, что более вероятно, продадут на черном рынке другим киберпреступникам — такой товар всегда в цене.

Так или иначе, если среди сохраненной информации были ваши логины и пароли, то у вас, скорее всего, угонят парочку аккаунтов и попытаются развести на деньги ваших друзей. Если вы хранили в браузере данные банковских карт, убытки могут оказаться более прямыми — ваши деньги потратят или переведут на свои счета.

Также краденные аккаунты могут использоваться со множеством других целей — от распространения спама и раскрутки сайтов или приложений, до рассылки вирусов и отмывки денег, украденных у других людей (и если этой активностью заинтересуется полиция, то с вопросами придут к вам).

Как защитить данные от стилеров

Как видите, если зловред проник на ваш компьютер, сохраненные в браузере данные, а вместе с ними ваши финансы и репутация оказываются под угрозой. Чтобы избежать такой ситуации:

- Не доверяйте браузеру хранение важной информации вроде данных банковских карт — вводить их каждый раз вручную хоть и дольше, но гораздо безопаснее. А пароли можно хранить в менеджере паролей. Например, встроенный менеджер паролей есть в Kaspersky Total Security.

- Если вы пользуетесь Firefox, можете на всякий случай защитить сохраненные в браузере данные мастер-паролем. Для этого щелкните на три полоски в правом верхнем углу браузера и выберите Настройки, перейдите на вкладку Приватность и защита, промотайте вниз до блока Логины и пароли и поставьте галочку Использовать мастер-пароль. Браузер попросит вас придумать этот пароль — чем длиннее и сложнее он будет, тем труднее будет злоумышленникам его подобрать.

- И самое главное: лучший способ сберечь данные — это не дать зловреду проникнуть на ваш компьютер. Тогда он точно не сможет ничего у вас выудить. Для этого установите надежное защитное решение, которое не пропустит заразу на ваш компьютер. Нет зловреда — нет проблемы!

Читайте также: