Вирусы в сетевом хранилище

Вы уже используете NAS для резервного копирования? Мы расскажем, как правильно защитить его от новых угроз.

12 декабря 2017

Пользователи делятся на две категории — те, кто еще не делает бэкапы, и те, кто уже делает. Когда сгоревший жесткий диск или гнусный шифровальщик в одночасье уничтожает все важные файлы, сразу понимаешь, что надо было заранее предусмотреть такие ситуации. Но наладить резервное копирование — это полдела. Вторая половина — защитить домашний дата-центр от зловредов, которые сейчас стали охотиться именно за такими целями.

Зловреды идут на NAS

Фильмы и сериалы на ноутбуке или ПК, греющие душу отпускные кадры в смартфоне, рабочие документы и личная переписка — рано или поздно у большинства пользователей возникает желание сложить все цифровое богатство в некоем одном защищенном месте, где ему не будут угрожать неприятности внешнего мира.

К сожалению, чем популярнее становятся сетевые хранилища, тем чаще они попадают под прицел киберпреступников. За примерами далеко ходить не надо — после майской эпидемии WannaCry о вирусах-шифровальщиках узнали даже те, кто далек от темы информационной безопасности. Такие зловреды уже умеют дотягиваться до сетевых дисков, а некоторые даже специально разрабатываются с расчетом на NAS-устройства.

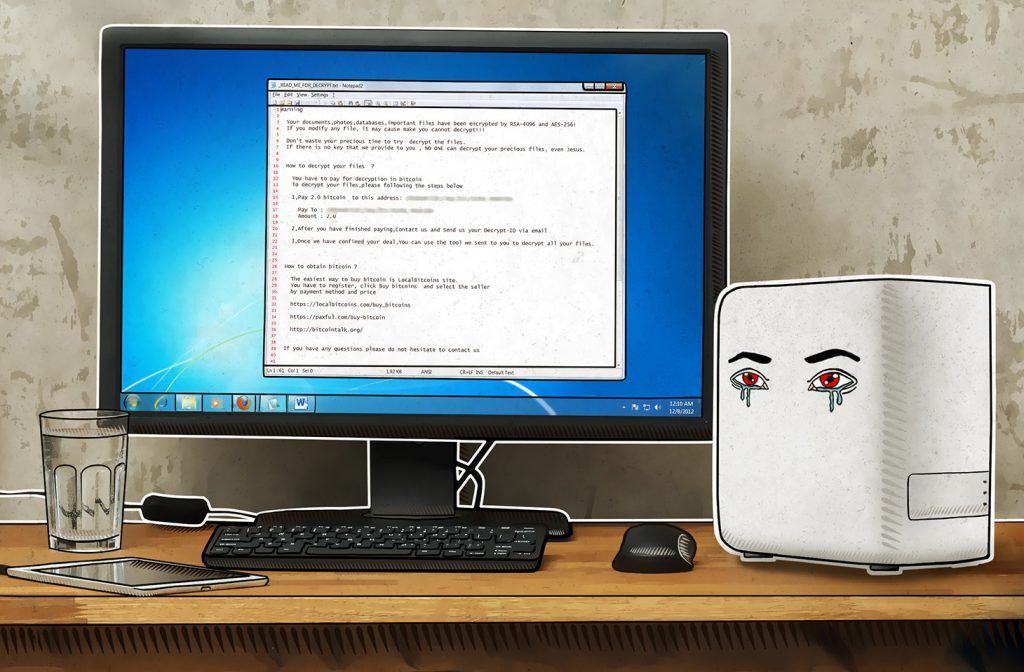

Например, буквально на днях стало известно о зловреде-шифровальщике StorageCrypt, который попадает на NAS через уязвимость SambaCry и шифрует на нем файлы, требуя потом за расшифровку весьма внушительные суммы — 0,4 или 2 битокойна, что по нынешнему курсу примерно равно 6400 или 32 000 долларов соответственно. StorageCrypt уже оставил немало людей без резервных копий.

Через ту же уязвимость Sambacry, кстати, можно подселять на устройство самую разную заразу — шпионское ПО, программы для DDoS-атак или майнеры криптовалюты. Но в большинстве случаев проблем можно было бы избежать, правильно настроив NAS.

Если вы пользуетесь NAS для бэкапов, значит, безопасность ваших данных — для вас далеко не последний приоритет. В таком случае можно поступиться некоторыми удобными функциями ради сохранности файлов. Мы уже рассказывали в блоге, на что нужно обратить внимание при создании своей системы резервного копирования. Если коротко, то главное, чтобы хранилище было изолировано от внешних подключений, то есть чтобы к нему нельзя было подобраться из Интернета. Конечно, удобно соединяться с медиатекой прямо из электрички (сразу чувствуешь себя настоящим человеком XXI века), но удобно это не только вам.

Важно помнить, что злоумышленники активно пользуются специальными поисковиками, которые автоматически сканируют Интернет на предмет открытых сетевых портов. Перед тем же StorageCrypt оказались уязвимы почти полмиллиона устройств. Какая зараза ждет нас завтра и через какие дыры она будет ломиться к нам домой — неизвестно.

Хотите, чтобы ваши данные были надежно защищены от StorageCrypt и его возможных последователей? Тогда вот вам наши советы по настройке NAS:

- StorageCrypt распространяется через Интернет, используя уязвимость протокола SMB. Если ваш NAS никак не связан с Интернетом и доступен только из локальной сети, вероятность заразиться минимальна. Соответственно, стоит в настройках NAS отключить доступ к файлам из Интернета.

- Можно еще чуть повысить уровень защиты вашего NAS, отключив уязвимый протокол SMB вовсе — это, конечно, не лучшим образом скажется на удобстве пользования, так что тут уж вам решать. Зато при отключенном SMB ваш NAS не зашифруют зловреды вроде WannaCry, атакующие с какого-то из локальных сетевых компьютеров. О том, как отключить SMB, читайте в инструкции к вашему NAS.

- Регулярно обновляйте прошивку NAS — производители стараются закрывать наиболее серьезные уязвимости и поддерживать почти весь модельный ряд своих устройств в актуальном состоянии.

- Если у вас есть NAS, то наверняка есть и роутер, на базе которого организована домашняя сеть. На этом роутере надо закрыть смотрящие наружу сетевые порты 139 и 445 — именно через них идут атаки вроде StorageCrypt. О том, что такое сетевые порты, читайте здесь, а о том, как их закрыть, расскажет руководство пользователя к вашему роутеру.

- Ну и не забудьте поставить надежное защитное решение на каждом устройстве в домашней сети — это защитит NAS от проникновения зловредов изнутри сети.

Ваш NAS, вероятно, является одним из самых важных устройств в вашей домашней сети, но вы уделяете ему внимание, которое оно заслуживает, когда дело касается безопасности?

Последнее, что вы хотите, — это то, что ваш NAS будет взломан и/или на него будет загружено вредоносное ПО, например, выкупленное программное обеспечение SynoLocker. Хорошей новостью является то, что есть способы защитить себя от будущих атак и не допустить взлома вашего ящика NAS.

Примечание. Большинство шагов и изображений, приведенных ниже, основаны на моем NAS Synology, но вы также можете делать это на большинстве других блоков NAS.

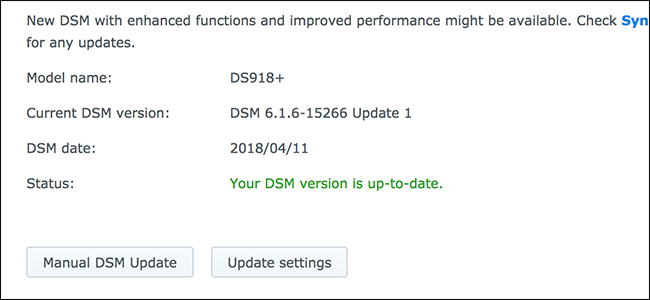

Будьте внимательны к обновлениям

Возможно, самая простая вещь, которую вы можете сделать, чтобы защитить ваш NAS, — это обновление программного обеспечения. Synology NAS запускают DiskStation Manager, и, как правило, каждое обновление выполняется каждые две недели.

Причина, по которой вы хотите сохранить обновления, — это не только новые интересные функции, но и исправления ошибок и исправления безопасности, которые обеспечивают безопасность и безопасность вашего NAS.

Возьмем, например, SynosLocker ransomware. Новые версии DiskStation Manager безопасны, но если вы не обновляетесь через несколько лет, вы можете быть уязвимыми. Кроме того, новые эксплоиты всегда выпускаются — еще одна причина не отставать от обновлений.

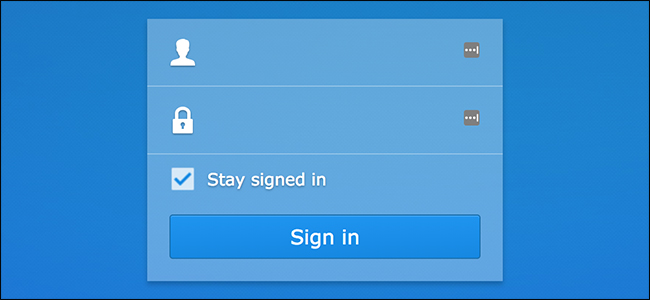

Отключить учетную запись администратора по умолчанию

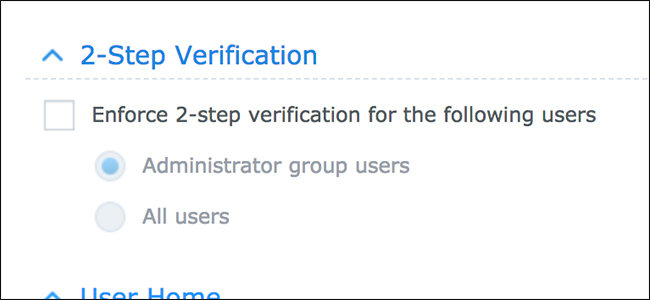

Включить двухфакторную аутентификацию

Если вы не используете двухфакторную аутентификацию для своих различных онлайн-учетных записей, то неплохо бы её включить. У вашего NAS, вероятно, есть возможность для этого, так что воспользуйтесь ей.

Двухфакторная аутентификация надёжна, потому что вам нужно не только имя пользователя и пароль для входа в систему, но вам также нужно другое устройство, которому вы владеете (например, смартфон), чтобы подтвердить логин. Это делает невозможным для хакера взломать ваш аккаунт (хотя никогда не говори никогда).

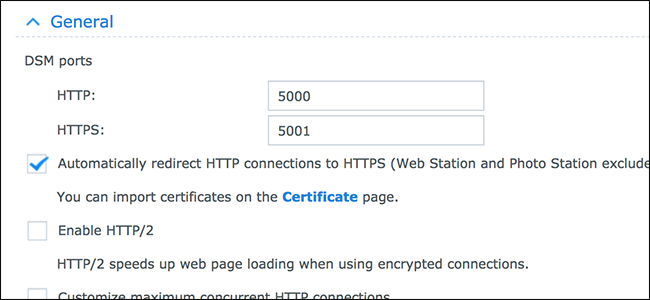

Использовать HTTPS

Когда вы обращаетесь к своему NAS удаленно, вы, вероятно, делаете это через HTTP, если вы не перепутали какие-либо настройки. Это небезопасно и может оставить ваше соединение открытым для принятия. Чтобы исправить это, вы можете заставить NAS использовать HTTPS-соединение в любое время.

Однако сначала вам необходимо установить сертификат SSL на вашем NAS, что может быть вполне сложным процессом. Для начала вам нужно имя домена, чтобы связать сертификат SSL, а затем связать IP-адрес NAS с именем домена.

Вам также придется заплатить за сертификат SSL, но они обычно не более 10 долларов США в год от любого уважаемого регистратора доменов. И Synology даже поддерживает бесплатное шифрование SSL-сертификатов, если вы хотите пройти этот маршрут.

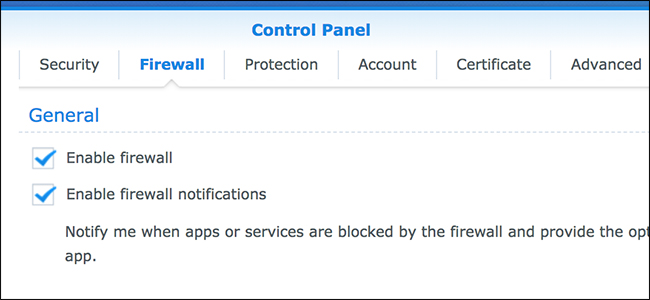

Настройка брандмауэра

Брандмауэр является общей хорошей защитой, потому что он может автоматически блокировать любое соединение, которое NAS не распознает. И вы можете обычно настраивать правила, которые он использует для открытия определенных подключений, а также выключение всех остальных подключений.

По умолчанию большинство брандмауэров на любом устройстве даже не включены, что позволяет всем и каждому без проверки, и это, как правило, плохая идея. Поэтому не забудьте проверить настройки брандмауэра на вашем NAS и настроить любые правила в соответствии с вашими потребностями.

Например, у вас может быть правило, которое блокирует все IP-адреса из определенных стран или правило, которое разрешает определенные порты с IP-адресов в США.

Не подключайте его к Интернету

Несмотря на то, что все вышеперечисленные шаги — это отличные возможности для обеспечения безопасности NAS, они не защищают на 100%. Самое лучшее, что вы можете сделать, это просто полностью отключить NAS от внешнего мира.

Конечно, это нелегко сделать, особенно если у вас есть определенные программы, запущенные на вашем NAS, которые могут быть доступны удаленно (например, используя ваш NAS в качестве вашей собственной службы облачного хранилища).

Но важно отметить, что вы, по крайней мере, знаете о рисках при экспонировании своего NAS для внешнего мира, и что вышеупомянутые шаги не будут поддерживать ваш NAS на 100% безопасным, обязательно. Если вы ищете лучший способ защитить свой NAS, он будет поддерживать его только в вашей локальной сети.

Владимир Бондарев

Как правильно организовать оборону компьютерных сетей от вредоносного ПО.

Статья адресована начинающим системным администраторам.

Под антивирусной защитой я подразумеваю защиту от любого вредоносного ПО: вирусы, трояны, рут-киты, бэк-доры,…

Все рекомендации относятся больше к Windows.

1 Шаг по антивирусной защите – установка антивирусного ПО на каждом компьютере в сети и обновление не реже чем ежедневно. Правильная схема обновления антивирусных баз: за обновлениями ходят 1-2 сервера и раздают обновления всем компьютерам в сети. Обязательно ставьте пароль на отключение защиты.

Рекомендую применять антивирусы от разных производителей, например, на рабочих станциях Касперский, на почтовых и прокси-серверах M cAffee.

У антивирусного ПО много недостатков. Главный недостаток - они не ловят вирусы, написанные на заказ и которые не получили широкого распространения. Второй недостаток– они нагружают процессор и занимают память на компьютерах, кто-то больше (Касперский), кто-то меньше (Eset Nod32), это надо учитывать.

Установка антивирусного ПО – обязательный, но недостаточный способ защиты от вирусных эпидемий, часто сигнатура вируса появляется в антивирусных базах на следующий день после его распространения, за 1 день вирус может парализовать работу любой компьютерной сети.

Обычно системные администраторы останавливаются на 1 шаге, хуже того, не доводят его до конца либо не следят за обновлениями и рано или поздно заражение все-таки происходит. Ниже перечислю другие важные шаги по усилению антивирусной защиты.

2 Шаг. Политика паролей. Вирусы (трояны) умеют заражать компьютеры в сети подбирая пароли к стандартным учетным записям: root, admin, Administrator, Администратор. Всегда используйте сложные пароли! За учетные записи без паролей либо с простыми паролями системный администратор должен быть уволен с соответствующей записью в трудовой книжке. После 10 попыток неверного ввода пароля учетная запись должна блокироваться на 5 минут, чтобы защититься от брут-форса (подбор пароля методом простого перебора). Встроенные учетные записи администраторов крайне желательно переименовать и заблокировать. Периодически пароли нужно менять.

3 Шаг. Ограничение прав пользователей. Вирус (троян) распространяется по сети от имени пользователя, который его запустил. Если у пользователя права ограничены: нет доступа на другие компьютеры, нет административных прав на свой компьютер, то даже запущенный вирус ничего не сможет заразить. Нередки случаи, когда сами системные администраторы становятся виновниками распространения вируса: запустили админ кей-ген и пошел вирус заражать все компьютеры в сети…

4 Шаг. Регулярная установка обновлений безопасности. Это сложная работа, но делать ее надо. Обновлять нужно не только ОС, но и все приложения: СУБД, почтовые серверы.

5 Шаг. Ограничение путей проникновения вирусов. Вирусы попадают в локальную сеть предприятия двумя путями: через сменные носители и через другие сети (Интернет). Запретив доступ к USB, CD-DVD, вы полностью перекрываете 1 путь. Ограничив доступ в Интернет, вы перекрываете 2 путь. Этот метод очень эффективен, но тяжело реализуем.

6 Шаг. Межсетевые экраны (МСЭ), они же файерволы (firewalls), они же брэндмауэры. Их нужно обязательно устанавливать на границах сети. Если ваш компьютер подключен к Интернет напрямую, то МСЭ должен быть включен обязательно. Если компьютер подключен только к локальной сети (ЛВС) и выходит в Интернет и другие сети через серверы, то на этом компьютере МСЭ включать необязательно.

7 Шаг. Разделение сети предприятия на подсети. Сеть удобно разбивать по принципу: один отдел в одной подсети, другой отдел – в другой. На подсети можно делить на физическом уровне (СКС), на канальном уровне (VLAN), на сетевом уровне (не пересекаемые по адресам ip подсети).

8 Шаг. В Windows есть замечательный инструмент по управлению безопасностью больших групп компьютеров – это групповые политики (ГПО). Через ГПО можно настроить компьютеры и серверы так, что заражение и распространение вредоносного ПО станет практически невозможным.

9 Шаг. Терминальный доступ. Поднимите в сети 1-2 терминальных сервера, через которые пользователи будут ходить в Интернет и вероятность заражения их персональных компьютеров упадет до нуля.

10 Шаг. Отслеживание всех запускаемых на компьютерах и серверах процессов и служб. Можно сделать так, чтобы при запуске неизвестного процесса (службы) системному администратору приходило уведомление. Коммерческое ПО, которое умеет это делать, стоит немало, но в некоторых случаях затраты оправданы.

Пользователи делятся на две категории - те, кто еще не делает бэкапы, и те, кто уже делает. Когда сгоревший жесткий диск или гнусный шифровальщик в одночасье уничтожает все важные файлы, сразу понимаешь, что надо было заранее предусмотреть такие ситуации. Но наладить резервное копирование - это полдела. Вторая половина - защитить домашний дата-центр от зловредов, которые сейчас стали охотиться именно за такими целями.

Зловреды идут на NAS

Фильмы и сериалы на ноутбуке или ПК, греющие душу отпускные кадры в смартфоне, рабочие документы и личная переписка - рано или поздно у большинства пользователей возникает желание сложить все цифровое богатство в некоем одном защищенном месте, где ему не будут угрожать неприятности внешнего мира.

Сетевые хранилища, или NAS (от Network Attached Storage), для многих стали идеальным решением этой задачи, благо работают они по принципу "настроил и забыл". Эти эргономичные "тумбочки" гудят в сотнях тысяч квартир, обеспечивая удобный обмен данными между всеми домашними устройствами и резервное копирование с них же.

К сожалению, чем популярнее становятся сетевые хранилища, тем чаще они попадают под прицел киберпреступников. За примерами далеко ходить не надо - после майской эпидемии WannaCry о вирусах-шифровальщиках узнали даже те, кто далек от темы информационной безопасности. Такие зловреды уже умеют дотягиваться до сетевых дисков, а некоторые даже специально разрабатываются с расчетом на NAS-устройства.

Например, буквально на днях стало известно о зловреде-шифровальщике StorageCrypt, который попадает на NAS через уязвимость SambaCry и шифрует на нем файлы, требуя потом за расшифровку весьма внушительные суммы - 0,4 или 2 битокойна, что по нынешнему курсу примерно равно 6400 или 32 000 долларов соответственно. StorageCrypt уже оставил немало людей без резервных копий.

Через ту же уязвимость Sambacry, кстати, можно подселять на устройство самую разную заразу - шпионское ПО, программы для DDoS-атак или майнеры криптовалюты. Но в большинстве случаев проблем можно было бы избежать, правильно настроив NAS.

Как правильно настроить NAS, чтобы не было мучительно больно

Если вы пользуетесь NAS для бэкапов, значит, безопасность ваших данных - для вас далеко не последний приоритет. В таком случае можно поступиться некоторыми удобными функциями ради сохранности файлов. Мы уже рассказывали в блоге, на что нужно обратить внимание при создании своей системы резервного копирования. Если коротко, то главное, чтобы хранилище было изолировано от внешних подключений, то есть чтобы к нему нельзя было подобраться из Интернета. Конечно, удобно соединяться с медиатекой прямо из электрички (сразу чувствуешь себя настоящим человеком XXI века), но удобно это не только вам.

Важно помнить, что злоумышленники активно пользуются специальными поисковиками, которые автоматически сканируют Интернет на предмет открытых сетевых портов. Перед тем же StorageCrypt оказались уязвимы почти полмиллиона устройств. Какая зараза ждет нас завтра и через какие дыры она будет ломиться к нам домой - неизвестно.

Хотите, чтобы ваши данные были надежно защищены от StorageCrypt и его возможных последователей? Тогда вот вам наши советы по настройке NAS:

- StorageCrypt распространяется через Интернет, используя уязвимость протокола SMB. Если ваш NAS никак не связан с Интернетом и доступен только из локальной сети, вероятность заразиться минимальна. Соответственно, стоит в настройках NAS отключить доступ к файлам из Интернета.

- Можно еще чуть повысить уровень защиты вашего NAS, отключив уязвимый протокол SMB вовсе - это, конечно, не лучшим образом скажется на удобстве пользования, так что тут уж вам решать. Зато при отключенном SMB ваш NAS не зашифруют зловреды вроде WannaCry, атакующие с какого-то из локальных сетевых компьютеров. О том, как отключить SMB, читайте в инструкции к вашему NAS.

- Регулярно обновляйте прошивку NAS - производители стараются закрывать наиболее серьезные уязвимости и поддерживать почти весь модельный ряд своих устройств в актуальном состоянии.

- Если у вас есть NAS, то наверняка есть и роутер, на базе которого организована домашняя сеть. На этом роутере надо закрыть смотрящие наружу сетевые порты 139 и 445 - именно через них идут атаки вроде StorageCrypt. О том, как их закрыть, расскажет руководство пользователя к вашему роутеру.

- Ну и не забудьте поставить надежное защитное решение на каждом устройстве в домашней сети - это защитит NAS от проникновения зловредов изнутри сети.

Сегодня вредоносные программы представляют повышенную угрозу, ведь каждый день и каждый час они поражают все больше устройств. Компания Synology решает эту актуальную проблему с помощью таких мощных средств, как Security Advisor и сканер уязвимостей Qualysguard, а также регулярных обновлений системы безопасности, защищающих пользователей от потенциальных угроз. Недавно мы стали свидетелями появления новых вредоносных программ, шифрующих не только личные файлы, но и содержимое сетевых устройств хранения данных. Приведенная ниже информация поможет вам понять, как предлагаемое компанией Synology комплексное решение для резервного копирования нескольких версий файлов защитит ваш компьютер и NAS-сервер от вредоносных атак.

Что такое вредоносные программы, шифрующие файлы?

Вредоносные программы (к примеру, CryptoWall, CryptoLocker и TorrentLocker) шифруют файлы, хранящиеся на компьютерах и даже сетевых дисках. После заражения устройства перед пользователем стоит выбор: заплатить выкуп и восстановить доступ к файлам или лишиться всей ценной информации на компьютере или устройстве хранения данных.

Решительные меры против вредоносных атак на ваш компьютер

Программы-вымогатели представляют растущую угрозу для домашних и офисных компьютеров с несовершенной системой защиты. Эти советы и рекомендации помогут вам положить этому конец и не стать очередной жертвой программ-вымогателей.

Устаревшие операционные системы более уязвимы для вредоносных программ. Чтобы повысить безопасность компьютера, нужно регулярно обновлять операционную систему и программное обеспечение.

Установите хорошую антивирусную программу или надежный пакет безопасности, который поможет выявить и отразить вредоносные атаки и обеспечит дополнительную защиту.

Будьте начеку и хорошо подумайте, прежде чем открыть вложение электронной почты или файл из неизвестного источника. Будьте осторожны с подозрительными файлами со скрытыми расширениями типа .pdf.exe

Зачастую для атаки на компьютеры вредоносные программы используют RDP (протокол удаленного рабочего стола). Отключите функцию RDP, если вы не пользуетесь удаленным доступом к своему компьютеру

Резервное копирование нескольких версий — лучшее оружие против программ-вымогателей

Программы, шифрующие файлы пользователей, совершенствуются, и защитное ПО не всегда может своевременно их выявить. После заражения компьютера вы потеряете доступ к своим данным, и нет никакой гарантии, что вы сможете восстановить его, даже заплатив выкуп! Мы настоятельно рекомендуем регулярно выполнять резервное копирование данных, чтобы восстановить зараженные файлы и минимизировать потери. Воспользуйтесь надежным решением для резервного копирования нескольких версий данных, позволяющим восстанавливать предыдущие версии зараженных файлов.

Скопируйте данные с компьютера на NAS-сервер, используя приложение Cloud Station Backup

Скопируйте данные NAS-сервера в облачную службу

Скопируйте данные NAS-сервера на устройство расширения

Скопируйте данные на внешний NAS-сервер

- Скопируйте данные с компьютера на NAS-сервер, используя приложение Cloud Station Backup

- Скопируйте данные NAS-сервера в облачную службу

- Скопируйте данные NAS-сервера на устройство расширения

- Скопируйте данные на внешний NAS-сервер

Резервное копирование данных компьютера на NAS-сервер

Создавайте резервные копии с несколькими версиями для восстановления данных на определенный момент времени, чтобы нужные данные всегда были у вас в доступе. Synology Drive Client — это идеальное решение для резервного копирования хранящихся на компьютере данных на серверы Synology NAS. Можно хранить до 32 предыдущих версий одного файла, защищая их от шифрования папок. Узнайте больше о Synology Drive Client

Резервное копирование данных с NAS-сервера в другие места назначения

Локального копирования данных может быть недостаточно, если опасные вредоносные программы атакуют общие папки вашего NAS-сервера через файловые службы вашего компьютера. Чтобы избежать этого, нужно использовать дополнительный уровень защиты, сохранив незараженные версии данных во внешнем хранилище. Если вы станете жертвой программ-вымогателей, вы сохраните доступ к своим данным в других местах.

Приложение Hyper Backup позволяет копировать версии данных в различные места назначения, начиная с локальных общих папок, устройств расширения и внешних жестких дисков и заканчивая сетевыми общими папками, серверами rsync и публичными облачными службами.

Hyper Backup также обеспечивает надежную защиту локальных копий данных. Чтобы защитить свои данные от существующих в интернете угроз, настройте для своего компьютера право доступа к определенным общим папкам NAS-сервера Synology, так как это не позволит злоумышленникам воспользоваться важными копиями данных, хранящимися в общей папке вашего NAS-сервера. Подробнее о приложении Hyper Backup

Современная файловая система Btrfs поддерживает новейшую технологию моментальных снимков данных, реализованную в некоторых моделях NAS-серверов. С приложением Snapshot Replication можно дублировать данные из основного центра во внешнее хранилище каждые 5 минут (и каждые 15 минут для номеров LUN) и быстро восстановить информацию в общих папках и виртуальных машинах в номерах LUN iSCSI в случае аварии. Подробнее о приложении Snapshot Replication

Порядок действий при обнаружении программ-вымогателей

Если вы подверглись атаке вредоносных программ, не волнуйтесь. Немедленно разорвите интернет-соединение, выключив Wi-Fi или отключив от компьютера сетевой кабель. Далее необходимо полностью очистить компьютер от вредоносного программного обеспечения. Прежде чем восстановить предыдущие версии файлов, сохраненные с помощью функций резервного копирования Synology, убедитесь, что ваш компьютер абсолютно безопасен.

Выключите Wi-Fi или отключите сетевой кабель

Количество информации, хранимой на наших компьютерах, увеличивается с каждым днем. Тысячи фотографий, музыкальных записей, сотни фильмов и сериалов – все это с безумной скоростью уничтожает свободное пространство на жестких дисках наших компьютеров. Купить и поставить очередной HDD не всегда подходящее решение, ведь в корпусе ПК банально может не хватать места, особенно если у вас ноутбук. Использование внешних жестких дисков зачастую неудобно в эксплуатации – достать, подключить и т.д. Хочется получить доступ к нужной нам фотографии или музыкальной композиции без возни с проводами, или одновременно с разных устройств в вашей сети. И в такой ситуации на помощь могут прийти сетевые хранилища данных.

Сетевое хранилище (NAS (англ. Network Attached Storage), сетевая система хранения данных) – по сути, это небольшой компьютер с дисковым массивом, подключенный к сети. Сетевое хранилище работает 24 часа в сутки 7 дней в неделю и обеспечивает доступ к информации в любое время. Сетевые хранилища обладают дополнительными функциями, такими как: хранение и резервирование данных, разграничение доступа, поддержка приложений закачки и т.д.

От обычного ПК сетевые хранилища отличаются компактными размерами, используемой аппаратной начинкой и программным обеспечением, заточенным на специфические для сетевых хранилищ функции. Сетевые хранилища не предназначены для выполнения вычислительных задач, хотя запуск других программ на нём возможен. Обычно, сетевые хранилища не имеют экрана и клавиатуры, а управляются и настраиваются по сети, часто с помощью браузера.

Технические характеристики

Количество накопителей в комплекте – число установленных накопителей информации в сетевом хранилище. Именно число уже установленных, а не мест под накопители. NAS могут поставляться как с установленными накопителями информации (1, 2, 4 и т.д.), так и без них (в этом случае вам необходимо приобрести жесткие диски или SSD отдельно).

Форм-фактор устанавливаемых накопителей – название говорит само за себя. В настоящий момент в сетевые хранилища можно установить жесткие диски форм-фактора 3,5” или2,5”, некоторые хранилища поддерживают установку как 2,5” так и 3,5” накопителей информации.

Суммарный объем накопителей в комплекте – объем доступного пользователю пространства для размещения информации на сетевом хранилище.

Количество отсеков для накопителей – количество накопителей, устанавливаемых в корпус сетевого хранилища. Большинство сетевых хранилищ предназначенных для домашнего использования ограничены 1 или 2 отсеками, но встречаются разновидности хранилищ с 4 или8 отсеками.

Максимальный объем одного накопителя – далеко не все сетевые хранилища могут использовать жесткие диски большого объема (6-8 ТБ), поэтому следует обратить внимание на данную характеристику при выборе накопителей для вашего сетевого хранилища. Но, если вы покупаете сетевое хранилище с уже установленными накопителями, то данная характеристика для вас важна только в случае замены комплектных накопителей на экземпляры с большим объемом.

Возможность горячей замены HDD – при наличии нескольких накопителей сетевые хранилища могут обладать возможностью горячей замены HDD, т.е. замены диска в случае его поломки без выключения устройства.

Частота процессора – частотные характеристики используемого в сетевом хранилище процессора. В сетевых хранилищах часто применяются процессоры на ARM архитектуре, так что прямой аналогии с процессорами, используемыми в ПК, проводить не стоит. Влияет на общую производительность сетевого хранилища. При необходимости использования на сетевом хранилище дополнительных программ выбирайте хранилища с более производительным процессором.

Объем оперативной памяти – показатель влияет на общую производительность сетевого хранилища. При необходимости использования на сетевом хранилище дополнительных программ рекомендуется выбирать хранилища с большим объемом ОЗУ.

Wi-Fi – возможность подключения сетевого хранилища к сети по беспроводному каналу связи Wi-Fi. Данная функция поможет избавиться от лишних проводов, однако скорость может быть ниже, чем у проводного соединения.

Количество портов Ethernet – количество портов для подключения к проводной сети. Помимо количества портов важной характеристикой является также скорость сетевого интерфейса. Она влияет на оперативность обмена информацией с сетевым хранилищем. Фактически стандартном для современных сетевых хранилищ является скорость сетевого интерфейса в 1 Гбит\с, это позволит комфортно работать с сетевым хранилищем.

Тип и количество портов USB –наличие портов USBна сетевом накопителе позволяет подключать дополнительные внешние носители информации, например, для резервного копирования. В некоторых случаях сетевое хранилище обладает функциямипринт-сервера, что позволяет подключить принтер и использовать его как сетевой.

Количество портов eSATA – возможность подключения внешних накопителей информации по интерфейсу eSATA (External SATA).

Поддержка сетевого протокола iSCSI – поддержка сетевым накопителем передачи информации по протоколу iSCSI. iSCSI - протокол, который базируется на TCP/IP и разработан для установления взаимодействия и управления системами хранения данных, серверами и клиентами.

Поддерживаемые уровни RAID – технология виртуализации данных, которая объединяет несколько дисков в логический элемент для избыточности и повышения производительности.

- RAID 0 — позволяет повысить скорость. Информация записывается на оба/несколько дисков одновременно.

- RAID 1 — зеркальный дисковый массив. Информация записывается на один диски и дублируется на второй, поэтому, если один из дисков сломается, данные не пропадут.

- RAID 5 — дисковый массив с чередованием. Позволяет как повысить скорость, так и обеспечить надежность. Минимальное количество дисков для такого массива - 3.

- JBOD — простое объединение нескольких HDD в один масив, информация записывается на один диск, а после его заполнения на следующий.

Программная платформа и поддерживаемые режимы работыКроме предоставления доступа к информации, сетевые хранилища обладают и другими функциями:

FTP сервер– возможность использования устройства в качестве FTP сервер. FTP сервер позволяет разграничивать доступ пользователей к информации и проводить аутентификацию пользователей. Также протокол FTP поддерживает возможность докачки файлов при разрыве соединения.

UPnP/DLNA-сервер - набор стандартов, позволяющих совместимым устройствам передавать и принимать по домашней сети различный медиа-контент (изображения, музыку, видео), а также отображать его в режиме реального времени. Вы сможете напрямую просматривать контент с NAS на смартфонах, планшетах, телевизорах и любых других с поддержкой функции DLNA.

Поддержка ip-видеонаблюдения – позволяет организовать на основе сетевого хранилища систему видеонаблюдения при помощи IP видеокамер.

Поддержка Apple Time Machine - поддержка резервного копирования для компьютеров с Mac OS.

Советы по выбору

Основные задачи NAS:

- Хранение большой объеам информации;

- Обеспечение доступа к данным с разных устройств;

- Создание резервных копий (как системных дисков, так и другой информации(фотографии, документы, и т.д.).

- Разграничение прав доступа к данным.

Назначение и бюджет

Если хотите сэкономить и не заморачиваться с выбором HDD, то покупайте сетевое хранилище с установленными накопителями информации. В этом случае, вам не придется беспокоиться о совместимости дисков с хранилищем, правильности их подключения и настройки. Устройство сразу готово к работе, достаточно включить и настроить. Кроме того, простые сетевые накопители продаются по цене близкой к стоимости аналогичных жестких дисков. Наиболее бюджетные решения - NAS с одним предустановленным жестким диском.

Дороже по стоимости сетевые хранилища с двумя предустановленными дисками. Подобные устройства позволят вам либо хранить больше информации, либо обеспечить повышенную отказоустойчивость (объединение дисков в RAID 1).

Хранилища без носителей информации в комплекте подойдут для домашнего использования, особенно если у вас уже куплены диски.

При использовании в небольших офисах обратите внимание на болеенадежные и функциональные сетевые хранилища. Как правило, подобные NAS поставляются без носителей информации, оснащаются двумя сетевыми интерфейсами и более производительно аппаратной начинкой, чтобы справляться с высокой нагрузкой.

Определение характеристик

Главный аспект выбора NAS, это суммарный объем, который исходит из емкости накопителей и их количества. Чтобы определиться с объемом, необходимо учитывать:

- Массив информации для переноса на сетевое хранилище,информация на всех устройствах вашей сети;

- Приблизительный объем , который вы запишите в ближайшие пару лет.

Сложив эти две величины (и добавив 25% прозапас) вы узнаете примерный объем накопителей сетевого хранилища. Минимальный размер – 2 ТБ, подойдет разве что для хранения фотографий, музыки и документов. А вот для обеспечения резервного копирования этого объема уже не хватит, особенно если в сети больше одного компьютера.

Оптимальное решение для домашнего использования - сетевые хранилища объемом 4 – 6 ТБ. Этого гарантированно хватит как для резервного копирования с 2-3 компьютеров, так и для хранения мультимедийных файлов.

Вы профессиональный фотограф или просто увлеченный любитель? Тогда вам точно не обойтись без сетевого хранилища для хранения ваших работ и для резервного копирования только что отснятого и еще не обработанного материала. Поверьте, случаи потери фотографий из-за отказа жесткого диска не редки, а отсутствие резервной копии поставит крест на всей работе команды фотографа. Так что сетевое хранилище объемом 6-8 ТБ отличное решение для хранения и резервирования.

Количество устанавливаемых накопителей влияет не только на максимальный объем сетевого хранилища, но и на возможность создания RAID масивов для обеспечения повышенной производительности или отказоустойчивости. Так, например, защититься от потери данных поможет поддержка RAID 1(зеркальный) или RAID 5. В первом случае, в сетевом хранилище необходимы, как минимум, два жестких диска (доступный пользователю объем дисковой системы будет равен объему одного диска), а во втором случае – минимум три диска (также часть дискового пространства будет отведена на служебные нужды). Подобная конфигурация позволяет сохранить информацию при поломке одного из дисков.

Программные функции

Сетевое хранилище можно использовать не только как большой жесткий диск, подключенный к сети. Отдельные устройства позволяют устанавливать дополнительные приложения, например торрент-трекер, различные менеджеры закачки, dropbox и т.д. Это значительно расширит возможности вашего NAS.

Еще одной интересной особенностью сетевых хранилищ является поддержка ip-видеонаблюдения для организации видеоархива и избавит от необходимости приобретения отдельного видеорегистратора.

Итоги

Выбор сетевого хранилища можно свести к нескольким простым шагам:

- Нужен ли накопитель информации в комплекте. Если да, то достаточно ли одного, или необходимо два и более для обеспечения большей емкости или повышенной отказоустойчивости.

- Определить необходимый вам объем дискового пространства

- Определить какие дополнительные функции и задачи будет выполнять сетевое хранилище и убедится в их наличии в выбранных образцах.

Читайте также: