Генератор вирусов удаленное управление

stay tune stay secure

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

Далее, стараясь не показаться слишком параноидальным, мы увидим, что RAT можно рассматривать почти как оружие.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Троян удаленного доступа — это разновидность вредоносного ПО, которое позволяет хакеру удаленно (отсюда и название) получить контроль над компьютером.

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

Back Orifice — это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage — известная RAT, используемая спонсируемой государством китайской хакерской группой.

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

После установки его первое действие — отчитаться перед системой управления и контроля с проверкой возможностей зараженной системы.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

Предупреждение2! Некоторые ниже описанные программы детектятся антивирусами как Trojan/HackTool. Здесь присутствует логика антивирусов, т.к. фактически это программы для того же самого взлома. Я никого не хочу тут запичкать троянами и т.п. так что ваш выбор доверять мне или нет. Можете просто погуглить на счёт этих программ, посмотреть пару видео и т.д.

В данной статье зайдёт речь о создании вируса. Давайте сначала разберёмся что такое RAT. Это естественно вирус-троян, который запускается с помощью управления удалённого доступа. Если компьютер жертвы заражён данным вирусом, на нём могут происходить совершенно любые операции, которые захочет сам хакер. Крэкер может что угодно скрытно грузить на комп жертвы, например для использования как точки DDoS-атаки или просто использовать чужой комп как "лабораторную крысу" создавая или качая программы для уязвимой машины.

С понятием RAT'ника разобрались. Теперь начнём создание данного трояна.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для билда вируса.

1) Начнём с папки "Отправка данных на почту". Вписываете свою почту на которую в дальнейшем будут приходить уведомления о подключении к жертве. Создайте новую почту для всего этого. Желательно создавать именно @mail.ru, т.к. с gmail, yandex и т.д. я не пробовал. Создастся файл "regedit.reg", сохраняем эту программу, она в будущем пригодится.

2) Открываем папку "Создание RMS". RMS- это сам удалённый доступ, но как понимаете это легальная программа требующая всегда подтверждение с обоих сторон для использования этой функции. Устанавливаете эти два файла.

3) Заходим в папку "Данные для создания вируса". Там будет 6 файлов, туда же кидаем наш "regedit.reg" файл.

Далее выделяете все 7 файлов и добавляете их в архив.

-Переименовываете (например 571.exe)

-Ставите метод сжатия: Максимальный

-Ставите галочку напротив: "создать SFX-архив

Дополнительно: Параметры SFX

-Выбираете путь для распаковки, например C:\Program Files\Games

-Выполнить после распаковки: (прописываете в данном окне) install.vbs

-Ставите галочку напротив: "Скрыть всё"

-Ставите галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Текст и графика(не обязательно, но для маскировки более-менее пойдёт):

-Загрузить значок SFX из файла: загружаете .ico файл.

Создастся файл 571.exe, который уже является полноценным RAT-вирусом.

Чтобы просмотреть активированный вирус на другой машине нужно в первую очередь получить ID, который будет отправлен вам на почту при включении данного RAT'ника. Далее заходим с созданную RMS и нажимаем "Добавить соединение". Имя пользователя вводить не нужно, а пароль от всех подключений будет "12345". Всё.

Запустив вирус 571.exe, в папке C:\Program Files\Games появятся 7 файлов. Чтобы удалить эти файлы нужно будет отыскать в Диспетчере задач (Ctrl+Shift+Esc) 3 процесса: rfuclient.exe, rfuclient.exe *32, rutserv.exe *32. Далее отключить их и уже можно будет просто-напросто удалить распакованные файлы.

Нужные файлы для создания RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

Гляди ты, дело "Зверь-CD" все еще процветает, не перевелись школьники-хакеры на Руси.

это все на компе жертвы делать надо?)

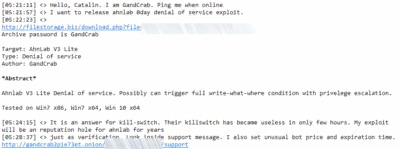

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

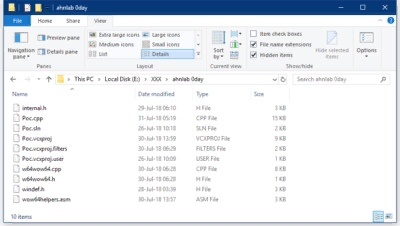

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

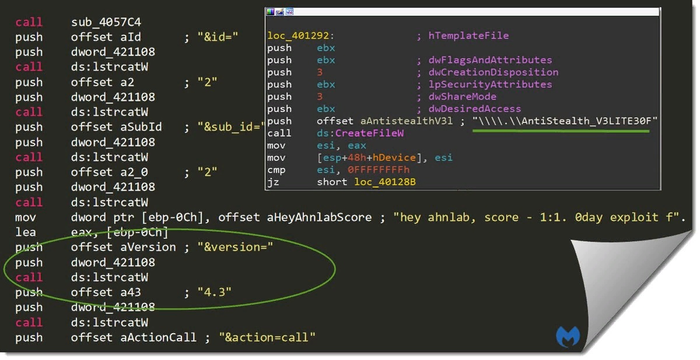

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

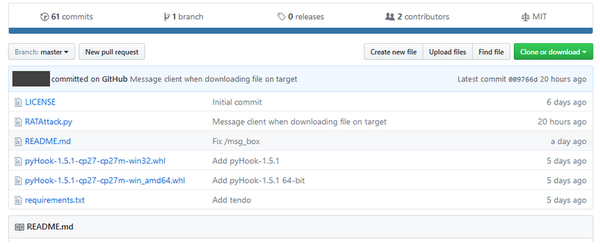

Новый RAT использует протокол Telegram для кражи данных жертв

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Acid Shiver - троян, который каждый раз использует разный порт, для управления серверной частью, используется телнет.

Троян состоит из двух файлов:

ACiD Setup.exe - конфигуратор трояна,

ACiD Shivers.exe - сам троян.

Конфигуратор: Используется для установки почтового ящика куда посылать информацию о запущенном сервере.

Клиент: Клиентом для данного трояна является телнет

(telnet).

Deep Throat 1.0

Обладает малым количеством функций по сравнению с аналогичными программами.

УСТАНОВКА СЕРВЕРА: Все как всегда, но есть одна маленькая особенность: он не копируется в директорию

Windows, а остается там, откуда его запустили, этот путь он и прописывает в реестре в разделе HKEY_LOCAL_MACHINE

\SOFTWARE\Microsoft\Windows\CurrentVersion\Run в параметре SystemDLL32.

Сервер - должен быть запущен на компьютере жертвы. После запуска сервер создает файл systray.exe в каталоге Windows и в реестре в разделе HKEY_LOCAL_MACHINE

Software\Microsoft\Windows\CurrentVersion\Run у ключа Systemtray значение меняется с SystTray.Exe на

[WinPath]\systray.exe, где WinPath путь к Вашему каталогу Windows (например

c:\Windows\)

EXECUTER 2

Имеет мало функций управления, большинство из которых предназначены для того чтобы навредить жертве.

Сервер не конфигурируется, в автозапуск дописывается только в том случае, если послана соответствующая команда из клиента.

Действия: запретить двойные щелчки мыши, сменить все системные цвета на желтый, отключить

CTRL+ALT+DEL, перезагрузить компьютер, "бешеная" мышь (мышь прыгает по экрану), удаление файла

C:\Logo.sys и т.д.

FATAL NETWORK ERROR

Основной смысл этой программы в том, что она выдает окно подозрительного вида с сообщением об ошибке сети и предложением ввести заново логин и пароль (я бы в такое окно никогда

ничего не ввел кроме ругательств) и далее независимо от того, чего ввел пользователь (или не ввел) сохраняет это на диске, а компьютер продолжает спокойно работать.

Выдержки из оригинальной инструкции.

Подруга является программой, которая позволяет Вам получать информацию о приложениях работающих на удаленном компьютере. Это означает, что если компьютер подключенный к сети заражается ПОДРУГОЙ - Вы можете подключиться к этому PC и украсть с него такие вещи как: текст, который "зараженный" юзер вводит в любое окно, содержащее области пароля (телефон, login и т.д.); пароли, которые "инфицированный" пользователь вводит в поле для пароля.

Также Вы можете: Посылать системные сообщения

("system" messages) на удаленный компьютер; Проигрывать звуковые файлы; Показывать

рисунки (в формате BMP); Запускать ехе файлы; Посылать зараженного пользователя на любую страничку; Изменить порт сервера; Спрятать GF Client с помощью

BOSSKEY=F12; Сканировать подсеть на предмет зараженных компьютеров; Сохранять список окон с паролями (включая пароли); Работать с файлами и подкаталогами (включая

CD-Rom) используя GF файл менеджер.

Состоит из двух частей:

Сервер стандартно запускается на компьютере жертвы.

Эта программа напоминает собой SK Silencer.

Сервер - должен быть запущен на машине жертвы, после чего создается файл

C:\Windows\System\PServer.exe и в реестре HKEY_LOCAL_MACHINE

Software\Microsoft\Windows\CurrentVersion\RunServices создается ключ PServer с указанием на этот файл. Сервер по умолчанию использует ТСР порт 16969.

Remote Windows Shutdown

Remote Windows Shutdown - это не троян - утилита выключения/перезагрузки удаленного компьютера.

Состоит из сервера и клиента. Сервер: На сервере выставляется порт и пароль, а также режим: включен или выключен. Пароль обязателен. Серверная часть всегда видна.

Клиент: На клиенте выставляется IP-адрес, порт и пароль, а затем выбирается действие:

- Shutdown - выключить удаленный компьютер

- Reboot - перезагрузить удаленный компьютер

- Test - проверить работает ли сервер на удаленном компьютере

SK Silencer 1.0.0

SK Silencer - троян. Нет возможности скачивать/закачивать файлы и программа сама не дописывается в автозапуск Сервер видно в листе задач.

Сервер - стандартно запускается на удаленной машине, но он не дописывается в автозапуск. Этот троян больше предназначен для шуток над жертвой и не служит как средство воровства паролей или файлов.

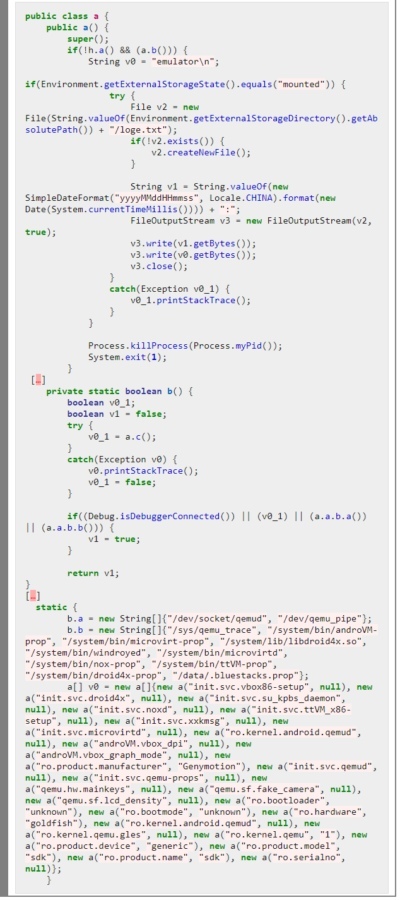

Senna Spy Trojan / BackDoor Generator

Senna Spy Trojan/BackDoor Generator ver. 2.0 - генератор троянов. Он создает трояны с выбранными параметрами и сохраняет их в формате Visual Basic версий 4, 5 или 6, после этого остается только откомпилировать файлы и троян готов.

Запускается на машине жертвы и копируется в

C:\WINDOWS\SysTrayIcon.Exe и добавляет запись в реестр: HKEY_LOCAL_MACHINE

Software\Microsoft\Windows\CurrentVersion\Run ключ SystemTrayIcon.

![]()

Здравствуйте, форумчане! Хочу вам представить свою, скрытую сборку RMS.

Инструкция:

В архиве будут лежать 3 папки и один exe файлик:

Regedit - здесь мы будем создавать файл реестра под свою почту

RMS Viewer - Тут мы будем управлять компьютером нашей жертвы

Файлы сервера - тут все понятно

Запускатор.exe - наш sfx архив, который при запуске от имени жертвы будет запускаться и нам придет ID на почту

1) Открываем папочку "Regedit" , в ней будет файл с таким же названием. Запускаем его и нам предложат ввести почту. Собственно, вы вводите туда свою почту (Gmail!) и нажимаете создать файл, дальше выбираем путь где создать файл. (Желательно в эту же папку его и сохранить). После этого мы получаем файл реестра, который позже мы закинем в SFX архив.

2) Открываем папочку "Файлы сервера" и туда кидаем полученный в первом пункте файл реестра.

В итоге мы получаем такие файлы:

install.bat

rfusclient.exe

rutserv.exe

regedit

vp8decoder.dll

vp8decoder.dll

3) При желании можно открыть файл install.bat и изменить его под себя. Например, можно сменить папку куда будут сливаться все файлы сервера в этой строчке: md "C:\Program Files\Ваша папка"

4) Берем наш Запускатор.exe и открываем с помощью архива, там вы увидите файл install.vbs (он как раз и запускает все действия прописанные в файле install.bat). Теперь сюда же кидаем файлы сервера + файл реестра, созданный нами 1-ом пункте.

5) Profit. Файл Запускатор.exe можете переименовать под себя и изменить иконку сторонними приложениями.

6) Впариваем любым путём этот файлик нашей жертве, при открытии нам на указанную почту в реестре придет Internet-ID. Теперь мы открываем папку RMS Viewer, открываем файл rutview, нажимаем добавить соединение и вписываем полученный Internet-ID. У нас в списке появится новый user, нажимаем на него два раза и произойдет соединение. У вас потребуют пароль (просто введите 12345 - статичный) и все готово.

![]()

![]()

![]()

![]()

- Thread Starter

- #5

![]()

![]()

- Thread Starter

- #7

![]()

![]()

![]()

![]()

![]()

Здравствуйте, форумчане! Хочу вам представить свою, скрытую сборку RMS.

Инструкция:

В архиве будут лежать 3 папки и один exe файлик:

Regedit - здесь мы будем создавать файл реестра под свою почту

RMS Viewer - Тут мы будем управлять компьютером нашей жертвы

Файлы сервера - тут все понятно

Запускатор.exe - наш sfx архив, который при запуске от имени жертвы будет запускаться и нам придет ID на почту

1) Открываем папочку "Regedit" , в ней будет файл с таким же названием. Запускаем его и нам предложат ввести почту. Собственно, вы вводите туда свою почту (Gmail!) и нажимаете создать файл, дальше выбираем путь где создать файл. (Желательно в эту же папку его и сохранить). После этого мы получаем файл реестра, который позже мы закинем в SFX архив.

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

Генераторы зла

Неужели все эти вирусы пишутся каждый день в

таком. количестве вручную человеком, с такой

ярой мотивацией. я в глобальном масштабе

смотрю, конечно.

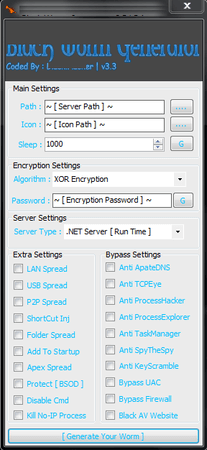

Чтобы создать рабочий вредоносный файл, требуются знания, опыт и время. Но нынешним мошенникам без квалификации хочется заработать быстро. Так в мир киберкриминала пришли те, кто не умеет писать вредоносный код самостоятельно.

В последнее время наряду с небывалым ростом количества вредоносных программ мы наблюдаем деградацию интеллектуального уровня их создателей. Сейчас для написания вируса не требуется каких-либо специальных знаний в области программирования – для этого достаточно уметь загружать компьютер и понимать простейшие английские фразы для того, чтобы управлять генератором вирусов.

Это цитата от одной антивирусной компании, c которой мы, опуская некоторые детали (не надо путать вирусы и троянцев, да и вообще иногда попадаются весьма оригинальные и архитектурно интересные экземпляры), согласны.

Генератор вирусов – специальная программа, позволяющая пользователю, не имеющему специальной квалификации, создать собственный вирус, червь или троянца.

Естественно, генератор вирусов не обладает искусственным интеллектом и не создает ничего нового – все варианты вредоносного кода уже заложены в него создателями. Пользователь такой программы может что-то настроить, выбрать из списка нужные функции – но не более. Таким образом, многие порождения генератора будут содержать один и тот же код и, соответственно, могут опознаваться одной сигнатурой.

Внимание! Настоятельно не рекомендуем самостоятельно искать и загружать подобные программы – многие распространяющие их сайты заблокированы Dr.Web не просто так.

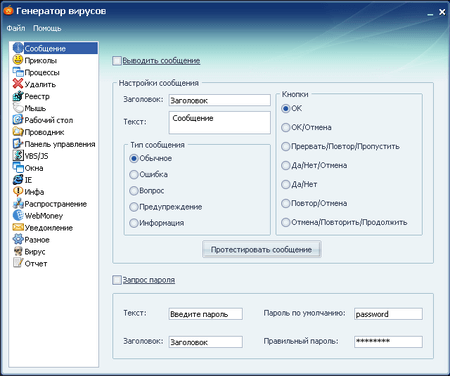

Ответственность за создание и рассылку вируса AnnaKournikova взял на себя пользователь Интернета двадцати лет с псевдонимом OnTheFly. 14 февраля он добровольно сдался полиции голландского города Леварден. В свое оправдание OnTheFly написал довольно любопытное письмо, где сообщил, что он не хакер, программировать не умеет, а сам вирус сконструировал за несколько минут, при помощи специальной программы-редактора вирусов [K]Alamar's Vbs Worms Creator, которую нашел в Интернете.

Автором конструктора Vbs Worms Creator, с помощью которого была создана AnnaKournikova, оказался аргентинский хакер с сетевым псевдонимом [K]Alamar's, проживавший на тот момент в пригороде Буэнос-Айреса. Для создания AnnaKournikova в редакторе [K]Alamar-а сначала задается имя вируса, потом способ его распространения, а затем сценарий действий на зараженной машине.

До AnnaKournikova была эпидемия ILOVEYOU. Этот червь так же занимался рассылками по адресной книге Microsoft Outlook. В связи с его появлением Microsoft сразу после эпидемии ILOVEYOU выпустила патч, который должна была пресекать несанкционированную рассылку по адресной книге. Но множество компаний и частных пользователей не поставили это обновление.

Прошло 16 лет – и пользователи все так же при первой возможности не устанавливают обновления безопасности.

Как следует из названия конструктора, он генерировал скриптовые вредоносные программы. Так, AnnaKournikova не была собственно исполняемым файлом – ее код исполнялся подсистемой ОС – Windows Scripting Host.

Почему было сделано именно так? Собственно, мы уже писали об этом в выпусках про скриптовые вредоносные программы: их очень просто модифицировать и гораздо сложнее детектировать.

Грустно, что создатели генераторов не думают о социальной ответственности. Для них это бизнес. Скажем, после эпидемии AnnaKournikova автор генератора сделал такую оговорку:

Вторая версия программы содержит исправления старых ошибок, а также ряд новых функций. Теперь с ее помощью можно создавать не только скрипты на VisualBasic, но и полноценные .exe файлы, были улучшены и средства маскировки создаваемых вирусов.

Сам [K] утверждает, что программа была создана им исключительно в образовательных целях, и те, кто будут использовать ее, должны осознавать, что ответственность за возможные последствия лежит именно на них, а не на [K].

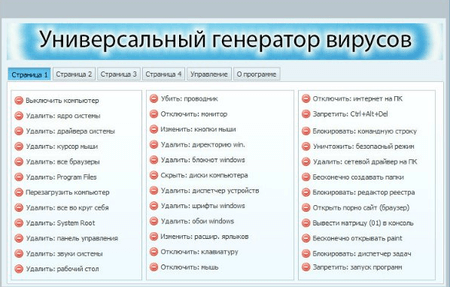

Генераторы вирусов возникли задолго до AnnaKournikova и продолжают появляться сегодня. И они создают вредоносные программы не только для Windows.

Набор для разработчика троянов Trojan Development Kits (TDKs) позволяет создавать вредоносные программы под мобильные платформы. Для того чтобы сгенерировать зловреда, злоумышленнику нужно всего лишь заполнить форму, выбрав требуемые настройки.

Самое печальное, что для создания вымогателя для Android не требуется никаких особых навыков. Настраивается все, от отображаемого сообщения с требованием выкупа, для ключа разблокировки. Не придется писать ни одной строки кода. После заполнения всей необходимой информации и настроек, начинающий киберпреступник должен нажать на кнопку ‘Create’, после чего предлагается подписаться на услугу. Приложение позволяет пользователю начать онлайн-чат с разработчиком, где они могут оговорить единовременный платеж.

Читайте также: