Защита mikrotik от вирусов

— Узнать IP - адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP - АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

FreePBX и Asterisk

Настройка программных телефонов

Протоколы и стандарты

Умная защита от атак MikroTik

С элементами автоматизации

В последние несколько лет всё чаще появляется информация об очередных хакерских атаках, направленных на сетевое оборудование различных производителей. И если оборудование класса Enterprise, такое как Cisco, Juniper, Extreme, HP и так далее, обычно обслуживается армией высококвалифицированных специалистов, которые постоянно проводят обновления и закрывают “дыры”, то с оборудованием класса SOHO (MikroTik, Netgear, TP-Link, Lynksys) дела, зачастую, обстоят совсем иначе. А ведь недостаточное внимание, уделяемое сетевому оборудованию, может нанести вред любому бизнесу.

В данной статье мы хотим рассказать о ещё одном крайне действенном способе защиты оборудования MikroTik, которое не потребует о вас больших усилий в настройке и будет само автоматически обновлять свою конфигурацию без вашего вмешательства.

Внимание! Если на вашем роутере MikroTik установлена версия прошивки ниже v6.38.5, мы рекомендуем незамедлительно произвести обновление до последней актуальной версии. Как это сделать, вы можете почитать в нашей статье. Также, рекомендуем закрыть сервис www и настроить доступ к WinBox только с доверенных IP-адресов более подробно о том как это сделать читайте здесь.

По самым поверхностным оценкам, вредонос способен красть пользовательские данные и данные вэб-приложений, устанавливать без ведома пользователя модули, которые взаимодействуют с серверами в сети Tor, а также полностью выводить оборудования из строя по средствам изменения критически важных файлов прошивки. До конца вредонос ещё не изучен и актуальные данные по нему всё ещё поступают. Пока известно о том, что уязвимости подвержено всего 3 модели оборудования MikroTik -1016, 1036 и 1072, но защитить другие модели будет не лишним.

Итак, перейдём собственно к тому самому универсальному методу защиты, о котором мы упомянули вначале. Данный метод основан на простом блокировании заведомо вредоносных IP-адресов, которые были замечены в подозрительной активности (сканнирование, брутфорс, неудачные попытки доступа к различным сервисам) но только не вручную, а в автоматическом режиме. Существует много открытых ресурсов, которые собирают информацию о таких “чёрных” IP-адресах и генерируют актуальные списки, которые мы можем просто загружать на наш роутер с помощью нехитрого скрипта.

К таким ресурсам относятся:

- Blocklist.DE - бесплатный открытый ресурс, созданный специалистами, чьи сервера часто подвергаются различного рода атакам, таким как атаки ssh, почтовых и файловых сервисов, вэб-серверов и другое. IP-адреса атакующих заносятся в список и выкладываются в общий доступ;

- dshield.org - генерирует списки из топ-20 подсетей, из которых за последние 3-е суток совершалось наибольшее число атак;

- Spamhaus - генерирует списки IP-адресов, замеченных в “спаммерской” активности, а также “угнанных” устройств, с помощью которых также осуществляется вредоносная деятельность;

Итак, чтобы нам заблокировать адреса из этих списков, нужно сначала создать блокирующее правило на нашем роутере. Для этого подключаемся к нашему MikroTik и даём в консоль следующие команды:

Тем самым, мы создали 3 правила, которые будут блокировать подключения к нашему роутеру из списков каждого ресурса соответственно – dshield, spamhaus и blocklist.de.

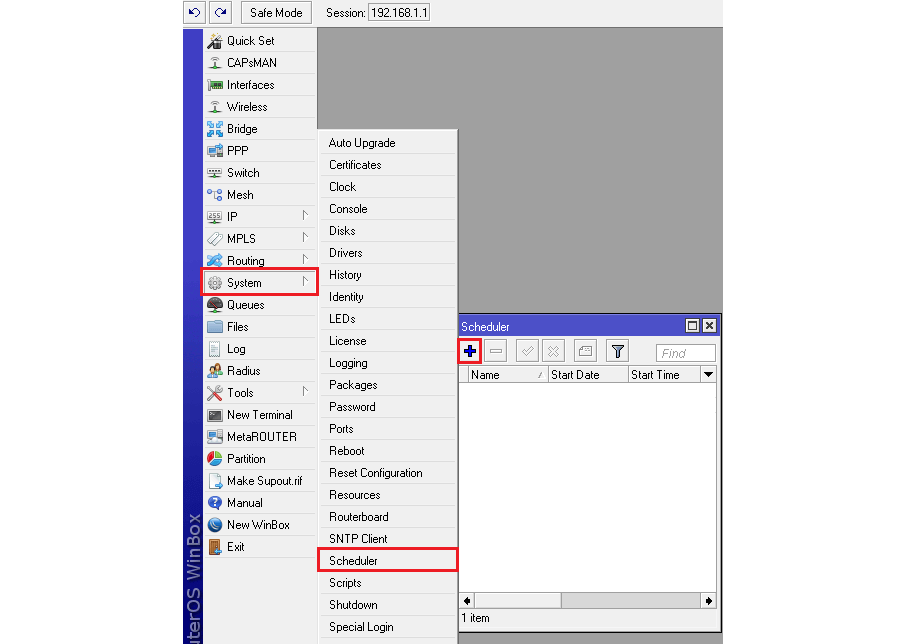

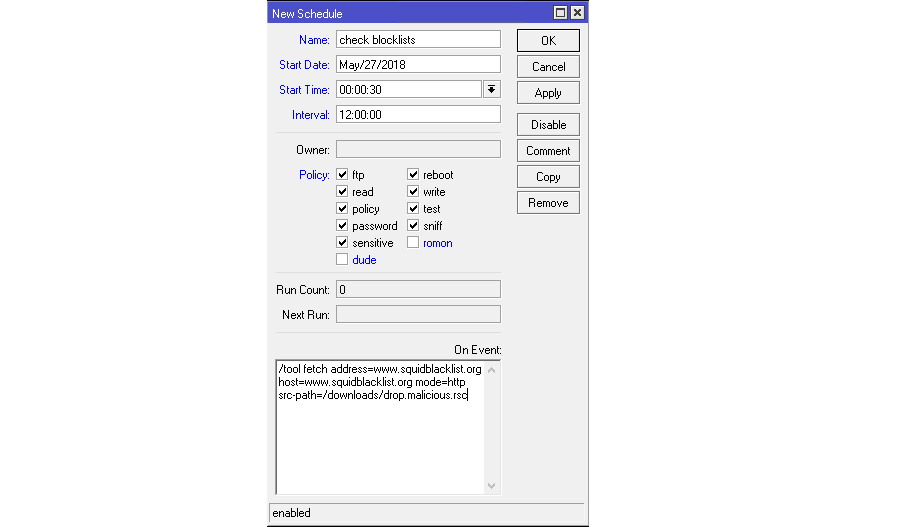

Теперь нужно настроить автоматический загрузчик, который будет обращаться на данные ресурсы за актуальными списками и загружать их в конфигурацию роутера. Для этого через WinBox откроем вкладку System → Sheduler → +

Должно получиться как то так:

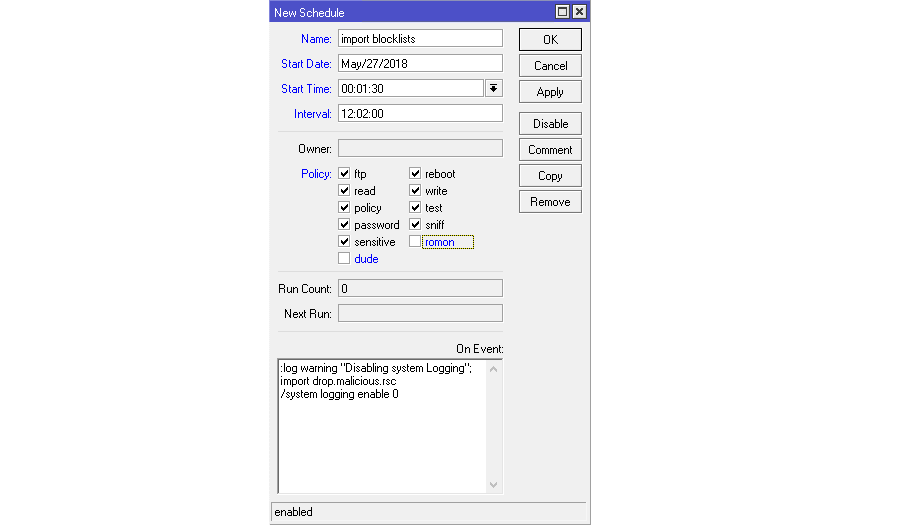

Теперь создадим ещё одну задачу на импорт списка в конфигурацию роутера, спустя минуту после того, как отработает проверка актуальности списков из первой задачи. На этот раз в поле On Event напишем:

Теперь наш роутер будет автоматически запрашивать актуальные списки вредоносных IP-адресов и добавлять их в блок. Вы так же можете использовать другие открытые ресурсы, на которых публикуются списки опасных IP-адресов.

😪 Нам жаль, что статья не была полезна для вас :( Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

😍 Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации :) Просто оставьте свои данные в форме ниже.

В процессе повышения навыков работы с Mikrotik и RouterOS в частности, очень важно иметь в своем распоряжении дополнительное устройство RouterBOARD для возможности проведения разнообразных экспериментов. Почему это так важно?

Операционная система RouterOS кардинально отличается от программного обеспечения, использующегося в домашних и SOHO-маршрутизаторах. Функциональные возможности ROS уже из коробки превосходит возможности таких систем как OpenWRT, DD-WRT и NDMS 2 (используется в устройствах Zyxel Keenetic).

Функций RouterOS настолько много, что среднестатистический сетевой администратор попросту не владеет достаточными знаниями и опытом для работы со всеми функциями устройства.

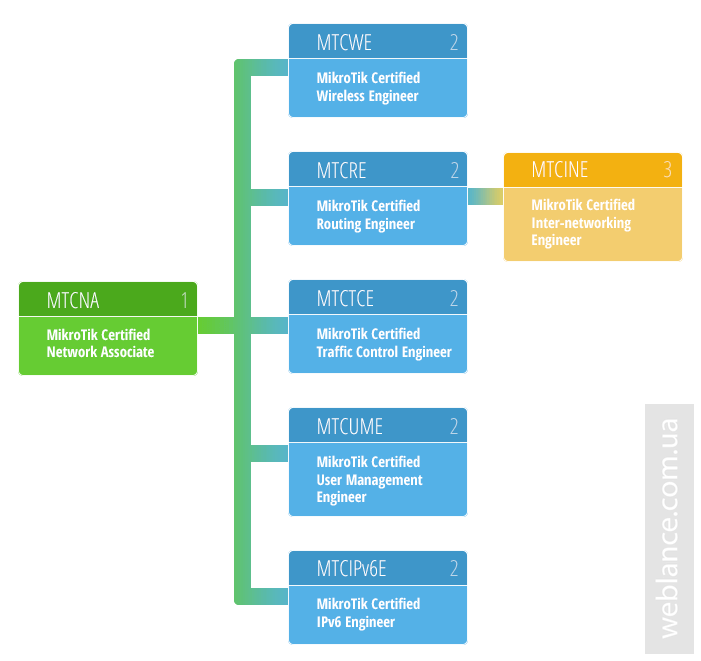

Для полного понимания, просто взгляните на перечень сертификатов, выдаваемых авторизованным специалистам.

Всего у Mikrotik имеется 3 уровня. На первом уровне находится единственный сертификат – MTCNA (MikroTik Certified Network Associate), это базовый сертификат, подтверждающий базовые навыки настройки RouterOS, чего будет достаточно большинству специалистов и администраторов.

Для того, чтобы получить сертификат MTCINE, обязательно требуется иметь сертификаты MTCNA и MTCRE. Курсы MTCINE нацелены на сетевых инженеров, работающих на уровне провайдера. Среди тем, которые изучаются в рамках данных курсов – использование BGP и MPLS.

Как видите, у Mikrotik имеются отдельные курсы по разным направлениям. Базовым сертификатом является MTCNA, который гарантирует наличие базовых знаний по работе с RouterOS.

В реальных условиях далеко не каждый специалист, работающий с Mikrotik, имеет даже базовый сертификат. Чего уже говорить о домашних пользователях и сотрудниках малого и даже среднего бизнеса. Лично у меня сертификата MTCNA нет, желание правда есть, а вот лишние деньги и время отсутствуют.

К чему все это и почему я сделал столь большое лирическое вступление?

Про последствия неправильной настройки Mikrotik я уже писал, причем на реальных примерах. Несмотря на мое уведомление, один из провайдеров по сей день не закрыл уязвимости в своей сети, и таких примеров найдутся тысячи.

Именно поэтому при работе с Mikrotik для продвинутых пользователей важно хранить логи и иметь дополнительное устройство, на котором можно тестировать различные конфигурации.

В отличие от обычных маршрутизаторов, в Mikrotik достаточно легко наделать ошибок в настройках Firewall, если настраивать систему с ноля по чужим инструкциям или же бездумно добавлять/менять правила.

С чего все началось?

На домашнем тестовом маршрутизаторе RB951Ui-2HnD у меня уже есть гостевая сеть, Queues, HotSpot, WebProxy, Policy Based Routing, IPsec и прочие надстройки. Буквально на днях я решил протестировать дополнительные настройки Firewall с реализацией базовой защиты от DDoS.

Само собой разумеется, полноценная защита от DDoS требует:

- жирный интернет-канал, от 10 Гбит и выше

- наличие резервного канала

- высокопроизводительное оборудование

И тут срабатывает человеческий фактор, ведь реализация описана на официальном Wiki, что в ней может быть не так?

Существуют такие термины как DoS и DDoS, сразу оговорюсь, первый термин не стоит путать с MS-DOS, это совершенно разные вещи.

В RouterOS ресурсы процессора задействуют многие операции по пакетной обработке, в частности это работа Firewall (Filter, NAT, Mangle), логирование событий, очереди (Queues) – в случае большого количества поступающих пакетов, все это может привести к перегрузке маршрутизатора.

На данный момент не существует идеального решения для противодействия DoS-атакам. Запомните, абсолютно любой сервис может быть перегружен чрезмерно большим количеством запросов.

Тем не менее, существуют методы для минимизации воздействия небольших атак подобного типа. Конечно, если у вас подключение 100 Мбит, от атаки 1 Гбит это вас не защитит. А вот если атака меньше, но использует особенности и/или уязвимости конфигурации, согласитесь, иметь загрузку CPU в 30-60% куда лучше, нежели 100% и полный отказ.

Для просмотра текущих соединений в Terminal можно прибегнуть к команде

А также

Если же вы захотите посмотреть статистику по отдельному интерфейсу, используйте следующий синтаксис:

Для просмотра ресурсов, используйте команду:

Собственно, весь этот функционал продублирован в Winbox, я лишь дублирую информацию из публикации на Wiki.

Как бороться с большим числом соединений?

Для этого нам предлагают воспользоваться командой:

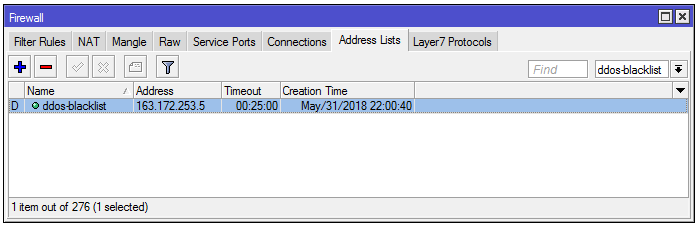

Где LIMIT необходимо заменить на число от 100 и выше. Суть правила в том, что при превышении указанного числа соединений, удаленный IP-адрес будет внесен в черный список (blacklist-ddos) на 1 час. Название списка и таймаут можете поменять по своему усмотрению, главное в последующих командах использовать правильный address-list.

Далее предложен следующий механизм выявления и обработки SYN-флуда

Обратите внимание, все вышеперечисленные правила необходимо переносить в самый верх Firewall, иначе они попросту не будут работать.

У первого правила присутствует атрибут disabled=yes, иными словами правило отключено. Авторы кода предлагают установить желаемый limit и включить правило в цепочку forward для просмотра количества отброшенных пакетов.

Собственно на этом дальнейшие действия не описаны, и многие читатели просто берут и добавляют правила как есть. Но к этому моменту мы еще вернемся.

Последняя рекомендация состоит в использовании SYN cookies .

Что такое SYN cookies и как это работает? При использовании SYN cookie, в случае переполнения очереди, маршрутизатор будет избегать сброса новых соединений, вместо этого клиенту будет отправлять корректный SYN+ACK со специальными номерами последовательности.

При этом маршрутизатор не будет держать соединение открытым. В случае получения корректного ACK и номеров последовательности от клиента, маршрутизатор восстановит сессию. В то же время, маршрутизатор забракует сессию и не будет восстанавливать соединения в случае, когда номер последовательности неверный, чем обеспечивается защита от подмены ACK.

Таким образом, потенциальный злоумышленник не может обойти межсетевые экраны с SYN cookie, путем простой отправки ACK-пакетов с произвольным номером последовательности.

Переходим к практике

Данную инструкцию я взял за основу и добавил на 2 маршрутизатора. На первом маршрутизаторе в Firewall были добавлены немного измененные правила.

Чтоб вы правильно понимали, проверку SYN flood необходимо выполнять в первую очередь на цепочке input, т.к. жертвой злоумышленника является именно внешний IP. В то время как цепочка forward отвечает за транзитный траффик, проходящий через маршрутизатор, например, от клиента за NAT в интернет.

Но чем были вызваны фризы и автоматическая перезагрузка маршрутизатора? Вариант с перебоями питания исключаем сразу, т.к. устройство подключено через ИБП.

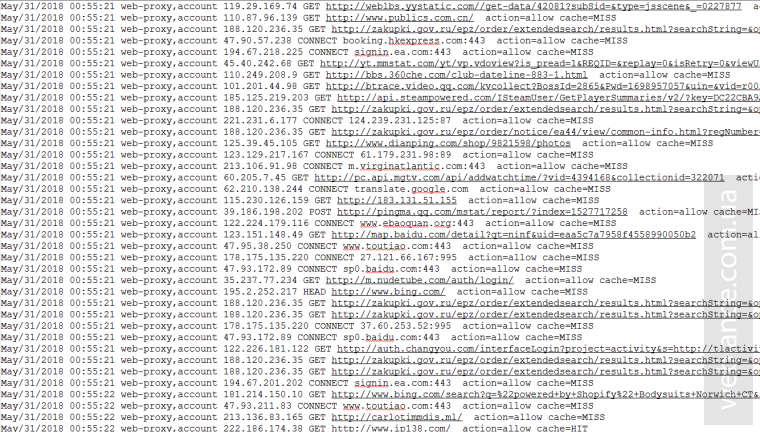

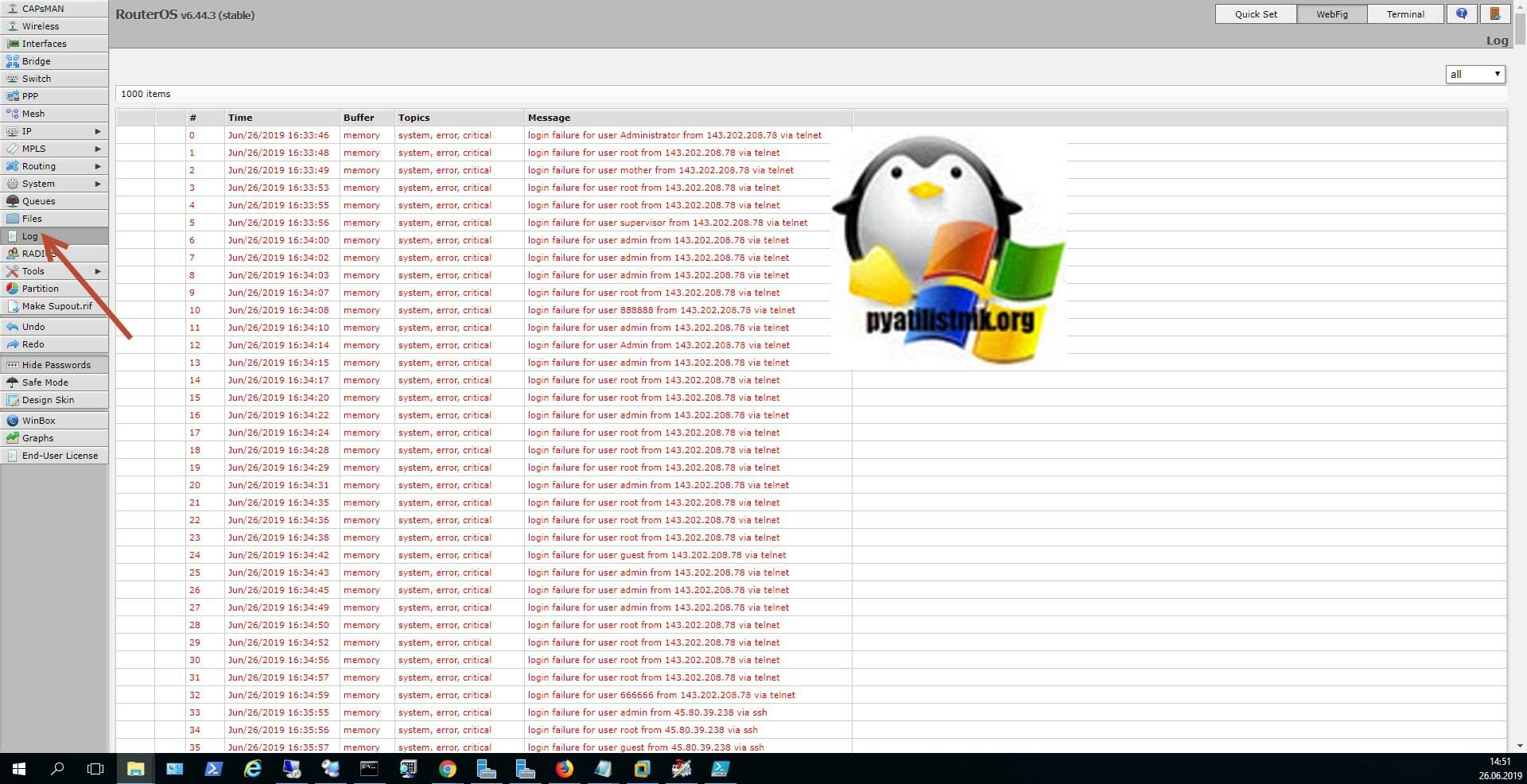

Открываем логи RouterOS и наблюдаем следующую картину:

Это список всех запросов, идущих через webproxy, записи в логах отображаются по той причине, что у меня настроено расширенное логирование в файл.

Установлена актуальная RouterOS 6.42.3, новых users не прибавилось, в files ничего подозрительного.

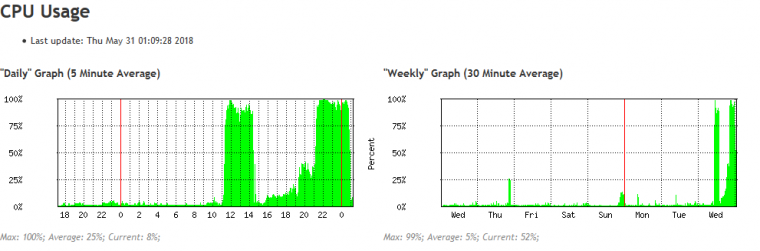

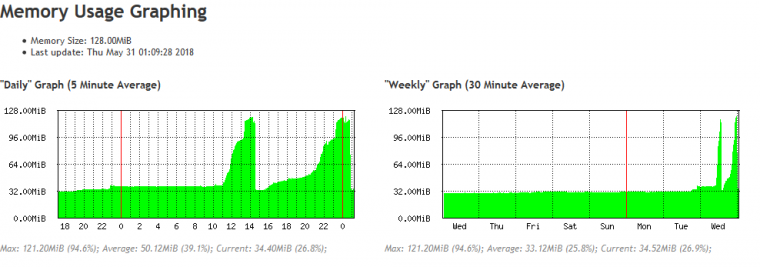

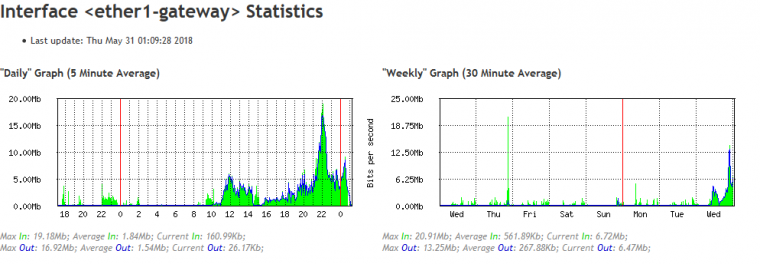

Заходим в Gparhing и наблюдаем следующую картину:

На графиках просматривается практически 100% загрузка CPU и высокая загрузка RAM при не таком уж и большом траффике на WAN-порту. Впрочем, старенький AR9344 не самый производительный процессор.

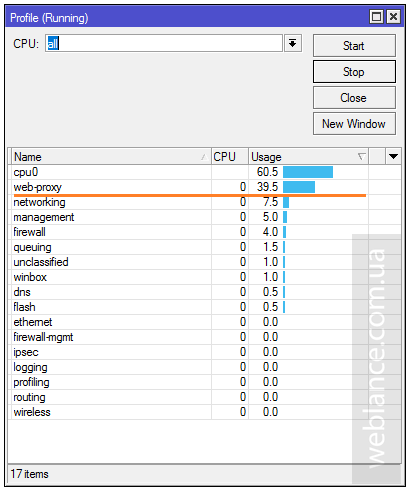

В подменю Tools – Profile можно увидеть более детальное распределение ресурсов.

Но как такое возможно, что кто-то получил доступ к webproxy извне?

Вышеперечисленные фильтры осуществляют только фильтр по количеству пакетов, не более, поэтому все пакеты, прошедшие фильтр необходимо далее обрабатывать стандартными правилами.

Для этого воспользуемся action=return. Действие return осуществляется возврат пакета в предыдущий chain, для последующей обработки.

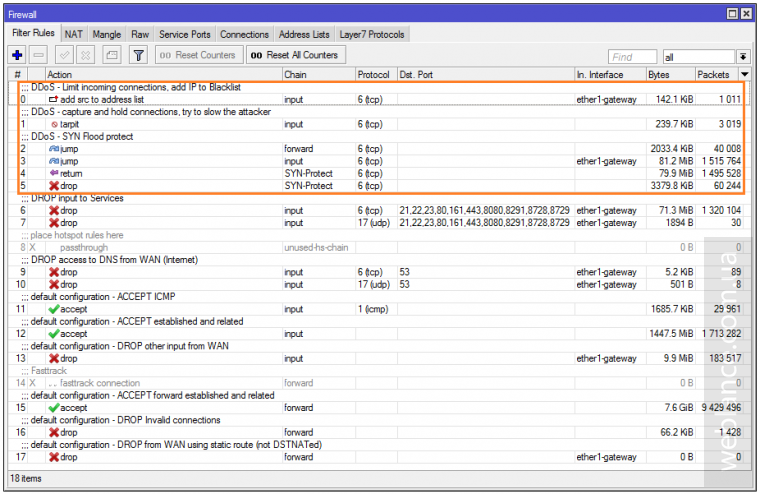

В конечном итоге получаем правила следующего вида:

В данном примере на входе установлено ограничение в 100 соединений на IP, в случае превышения лимитов, IP вносится в blacklist с последующим дропом всех последующих пакетов.

Базовая защита от SYN-флуда реализована путем переброса всех SYN-пакетов в дополнительный чейн SYN-Protect с ограничением в 200 пакетов/сек. Пакеты, не попадающие под ограничения, возвращаются в родительский chain, в случае превышения лимитов – пакеты отбрасываются.

Дополнительно задействована надстройка tcp-syncookies, позволяющая не отбрасывать клиентов, находящихся вне очереди.

Собственно на этом все.

В заключение

На конкретном примере показано насколько важным является понимание всех тех действий, которые вы проводите с конфигурацией маршрутизатора. Никто не застрахован от чужих ошибок, всего 1 ошибка может привести к серьёзным последствиям и нарушить безопасность устройства и сети в целом. После того, как вы убедились в отсутствии ошибок, перепроверьте конфигурацию за собой повторно.

Описанная реализация защиты от DoS-атак и SYN-флуда базовая, она поможет защитить ваше устройство и сеть от перегрузок, вызванных примитивными атаками злоумышленников. В то же время повторюсь, для защиты от полноценных DDoS-атак этого будет недостаточно.

В последнее время Микротик чаше других производителей на слуху в плане обнаруженных уязвимостей, которые так или иначе решаются частично обновлением bugfix прошивкой. Обновление прошивки вещи полезная, но не является гарантией, что вы полностью защищены от внешних, внутренних факторов.

На нашем канале на Youtube , мы сделали видеообзор о мерах, которые помогут вам защитить Mikrotik.

Пришло время продублировать инструкцию в текстовый вид. Начнем от самого простого, банального к сложному.

Не редко ,пользователи совсем забывают после завершения всех настроек поменять стандартный пароль от учетной записи admin на более сложный.

Переходим в меню System – Users.

По умолчанию мы должны увидеть только одну учетную запись admin, кликнув на которую мы можешь поменять пароль в открывшемся окне через кнопку Password.

Где в строках New Password и Confirm Password указываем новый пароль.

Если у вас кроме учетной записи admin есть еще какая-то неизвестная вам, убедитесь, что она на самом деле не используются вашими коллегами или кем-то из знакомых в добрых целях. В случае, если вы не знаете историю происхождения левой учетной записи, можете просто отключить ее или удалить.

Итак, первый урок мы закончили, перейдем ко второму.

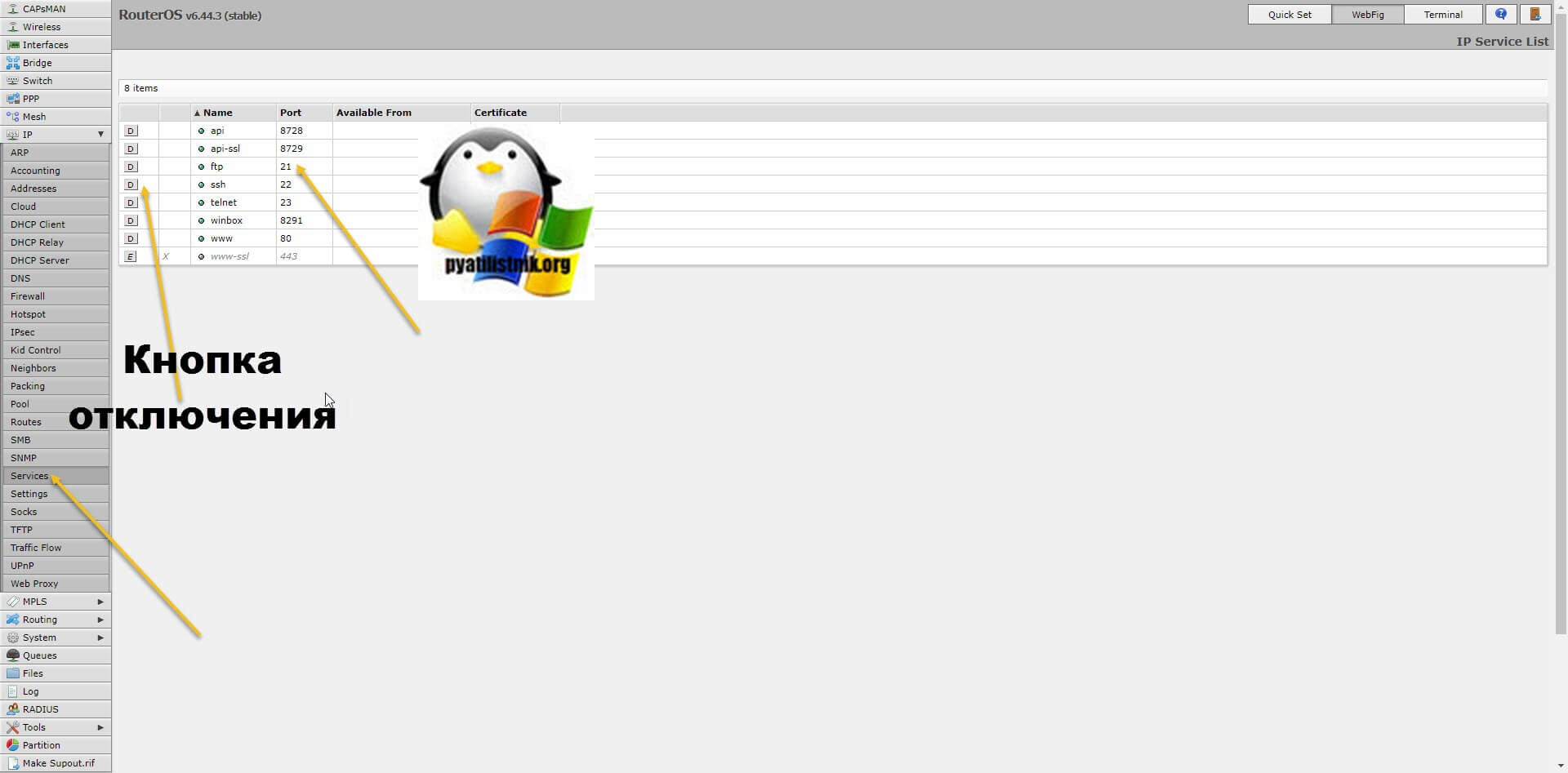

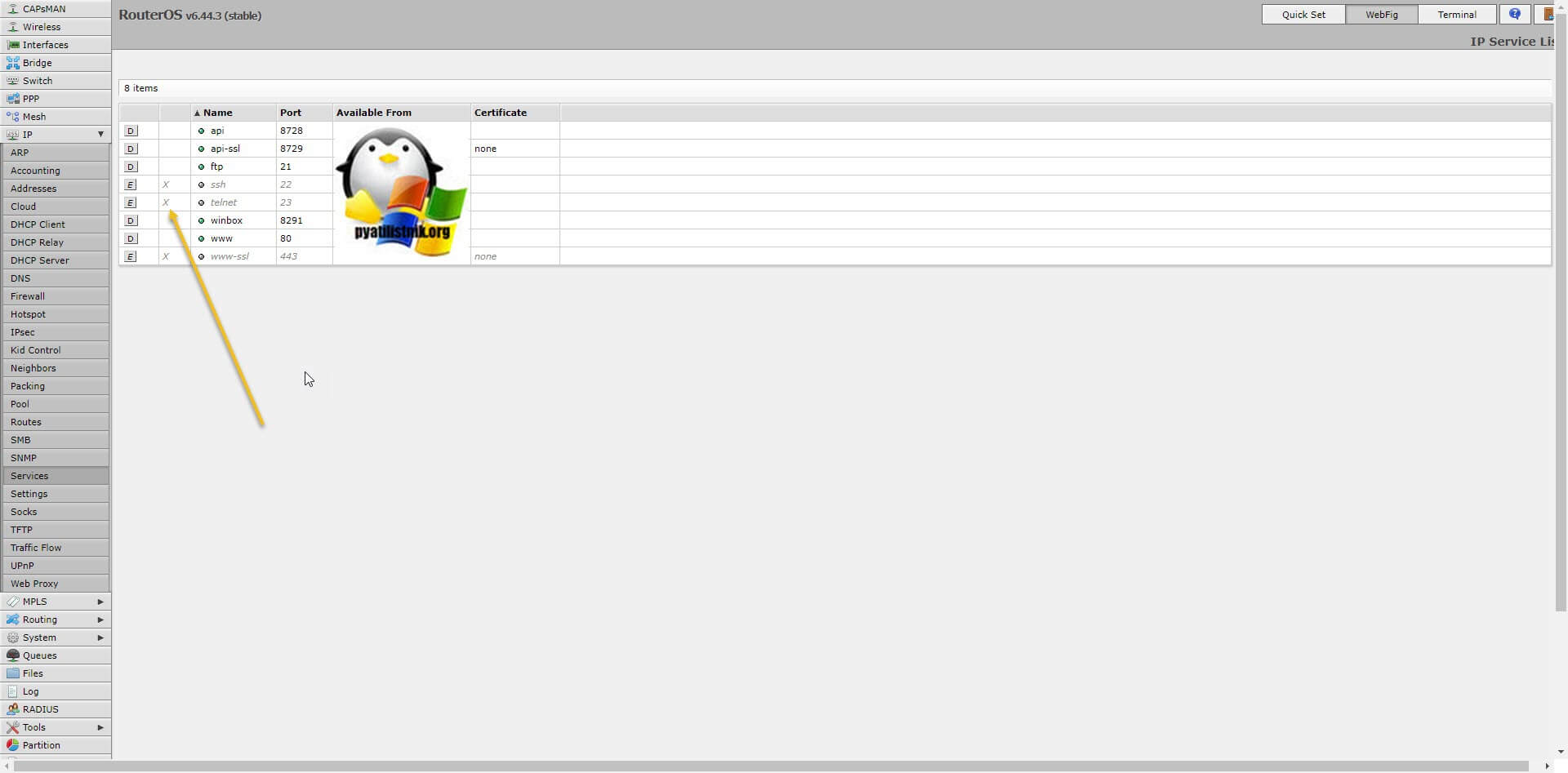

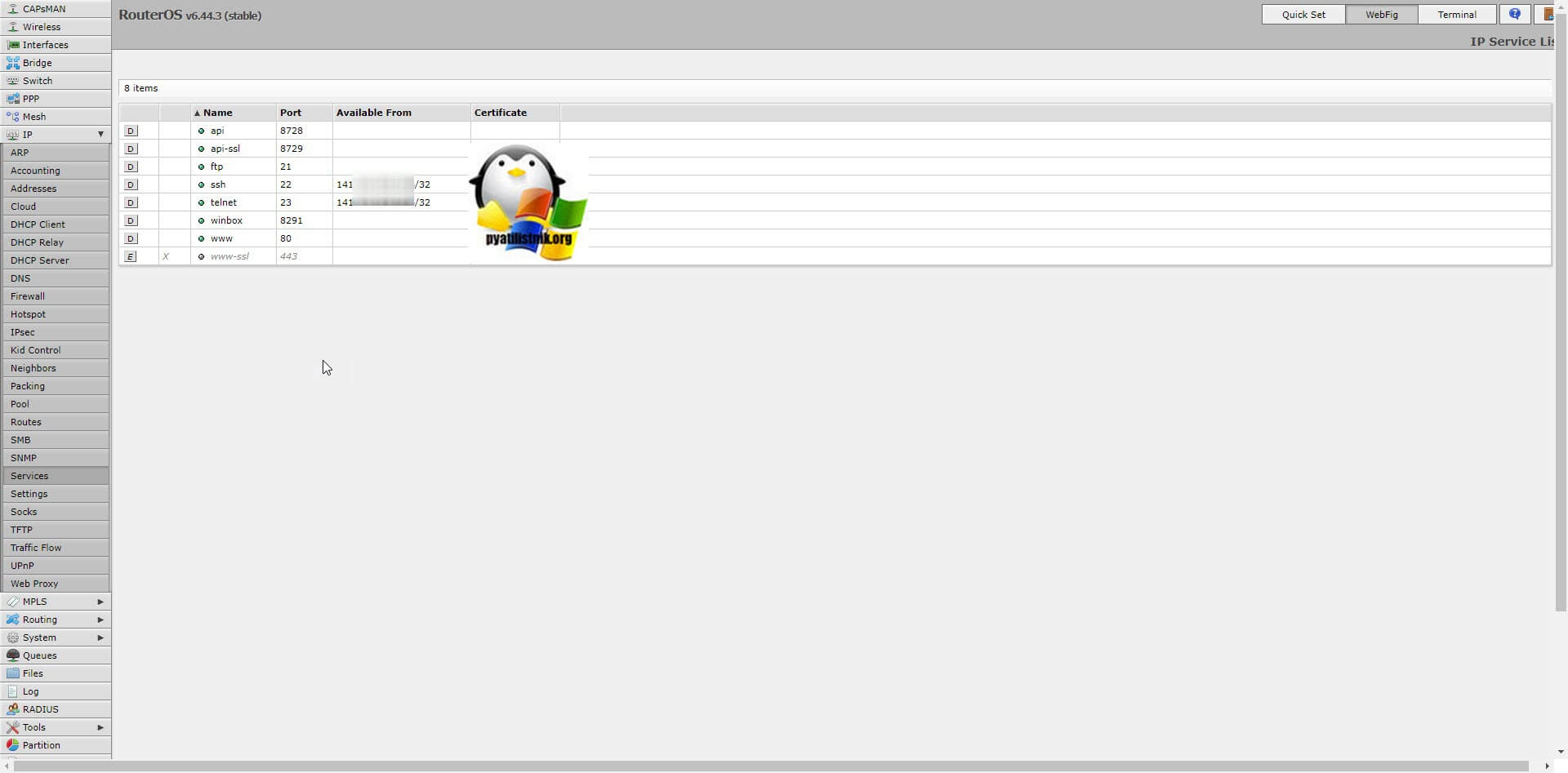

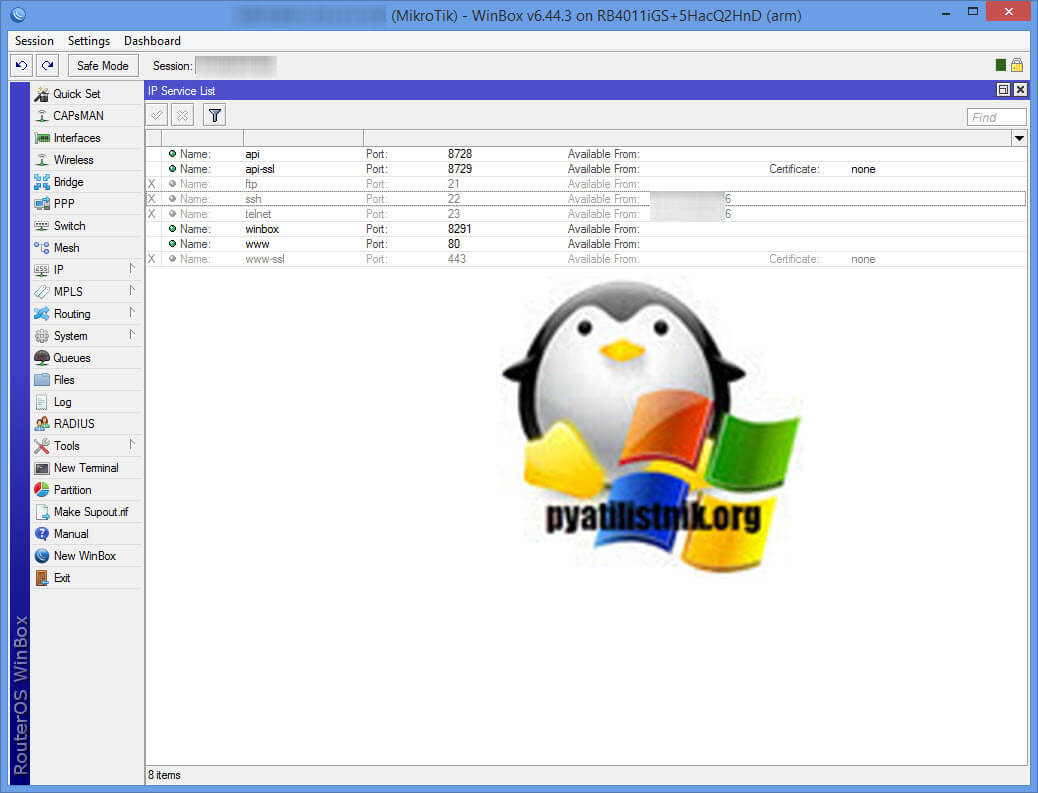

Перейдем в меню Микротик IP – Services.

Видим IP Service List – список из сервисов, которые частично по умолчанию включены.

Нам придется разобраться, что оставить включенным, что из этого списка ограничить для доступа только с определенного ip или определенной локальной сетки.

Для 90 процентов пользователей достаточно оставить активными Winbox и WWW (доступ через Web- браузер).

При двойном клике на выбранный сервис мы увидим окно для подробной настройки где в строке:

Port – можем изменить стандартный порт на любой другой свободный (если решите менять порт на другой, убедитесь, что он не используется как стандартный каким-либо сервисом или приложением).

Available From – указываем только те адреса, с которых будет открыт доступ к выбранному сервису Микротика. Вы можете указать как конкретный адрес, так и подсеть в формате 1.1.1.0/24, или несколько адресов через запятую.

В видеоролике мы рассказывали про атаку на DNS, которая проходит через 53 порт UDP. Атака ощущается низкой скоростью интернета и зачастую из-за высокой нагрузки воздаются определенные затруднениями с входом на Микротик. Если Микротик “тормозит” при подключении к нему через Winbox или WWW можете временно отключить кабель интернета и сделать данную настройку.

IP – Firewall – Filter Rules – “+”.

Вкладка General.

Chain: Input.

Protocol: UDP.

Dst. Port: 53.

In. Interface: Eth1 (порт, в который воткнут кабель провайдера).

Вкладка Action:

Action: drop.

Если у вас уже есть какие-нибудь другие правила в Filter Rules, то вновь созданное правило рекомендуется поставить выше всех.

4.1. Закрываемся от “плохого” пинговальщика.

IP – Firewall – Filter Rules – “+”.

Вкладка General.

Chain: Input.

Protocol: icmp.

In. Interface: Eth1 (порт, в который воткнут кабель провайдера).

Вкладка Extra.

Limit: Rate 50/5.

Burst 2.

Mode packet.

Вкладка Action:

Action: accept.

4.2. Разрешаем уже установленные подключения. Пакет относится у уже установленному соединению, обрабатываемому в данный момент маршрутизатором.

Находим сервис SNMP в меню IP -SNMP, по-умолчанию он не работает. Если он вам не нужен, то галочку убираем, если нужен, то ставим галочку и придумываем хороший пароль.

Злоумышленникам по последней информации часто интересен раздел Scripts, через который они могут использовать ваше оборудование, интернет канал в своих целях. Что бы проверить , что все в порядке, переходим в раздел System – Scripts.

Проверяем вкладку Scripts на отсутствие каких-либо непонятных вам записей, по умолчанию он чистый. Если вы что-то подозрительное обнаружили, можете смело удалить или же загуглить строчку, понять что выполняется данным скриптом и удалить.

Как итог: Данные настройки не защитят на 100 процентов вас от каких-либо уязвимостей, но помогут не допустить 90 процентов всех действующих попыток сломать работу вашей сети, устройства.

Защита Mikrotik от подбора паролей, за минуту

Защита Mikrotik от подбора паролей, за минуту

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами произвели базовую настройку роутера Mikrotik, тем самым наладив работу малого офиса. Изучая журналы логов на оборудовании вы можете увидеть события "login failure for user via ssh, telnet, web", означающие, что на роутер идет атака брутфорса, по подбору пароля по определенным портам. Это означает, что нам нужно защитить наше оборудование от таких попыток, чем мы и займемся ниже, самое приятно, что все это делается буквально за минуту.

Как ограничить доступ к службам Mikrotik

Когда ваш роутер, в моем примере MikroTik RB4011iGS, получает внешний IP-адрес от провайдера, который вы настраиваете на WAN порту, то боты (Это такие роботизированные программы) завидев новое устройство с внешним адресом, сразу начинаю подбирать логин с паролем, чтобы получив к нему доступ начать рассылку спама или еще чего-нибудь. Данная практика касается абсолютно всех устройств. виртуальных машин, сайтов и многое другое, что имеет доступ в интернет, все это потенциальная цель для взлома и дальнейшего паразитического использования, поэтому вы как сетевой администратор или просто ответственный пользователь должны периодически просматривать события в журналах вашего устройства, чтобы идентифицировать попытки его компрометации.

Существует три метода позволяющие вам задать IP-фильтрацию, позволяющей вам ограничить доступ к службам роутера Mikrotik, только с определенных IP-адресов.

- Использование утилиты WinBox

- SSH / Telnet

- Web-интерфейс

Как видим у нас есть три потенциальные точки проникновения на ваш роутер микротик. Как я и писал выше, зайдя на устройство, в разделе Log, я увидел вот такой подбор паролей по разным службам:

Как видим идет постоянная подборка учетных данных, раз в три секунды, для самого роутера эти события имеют статус "system, error, critical" и их генерирование, плохо сказывается на работе оборудования, создавая лишнюю нагрузку.

Фильтрация и отключение служб через Services

Как я и писал выше, все что вы не используете вы должны отключить, в моем случае, мне для управления моим MikroTik RB4011iGS достаточно веб интерфейса, поэтому я отключу: ftp, ssh, telnet. Для этого слева есть столбец с кнопкой "D".

В итоге на против нужной вам службы появился крестик и сама надпись стала прозрачной.

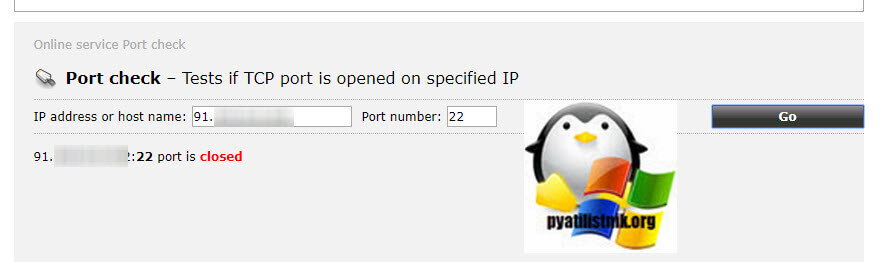

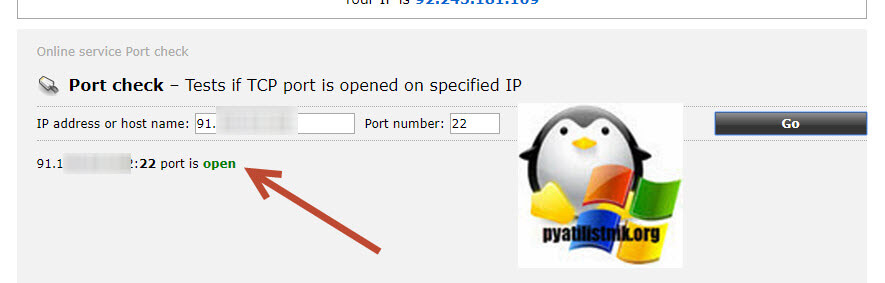

Пробуем проверить доступность порта из Германии, как видим 22 порт SSH закрыт, это хорошо, значит его больше не будут брутфорсить.

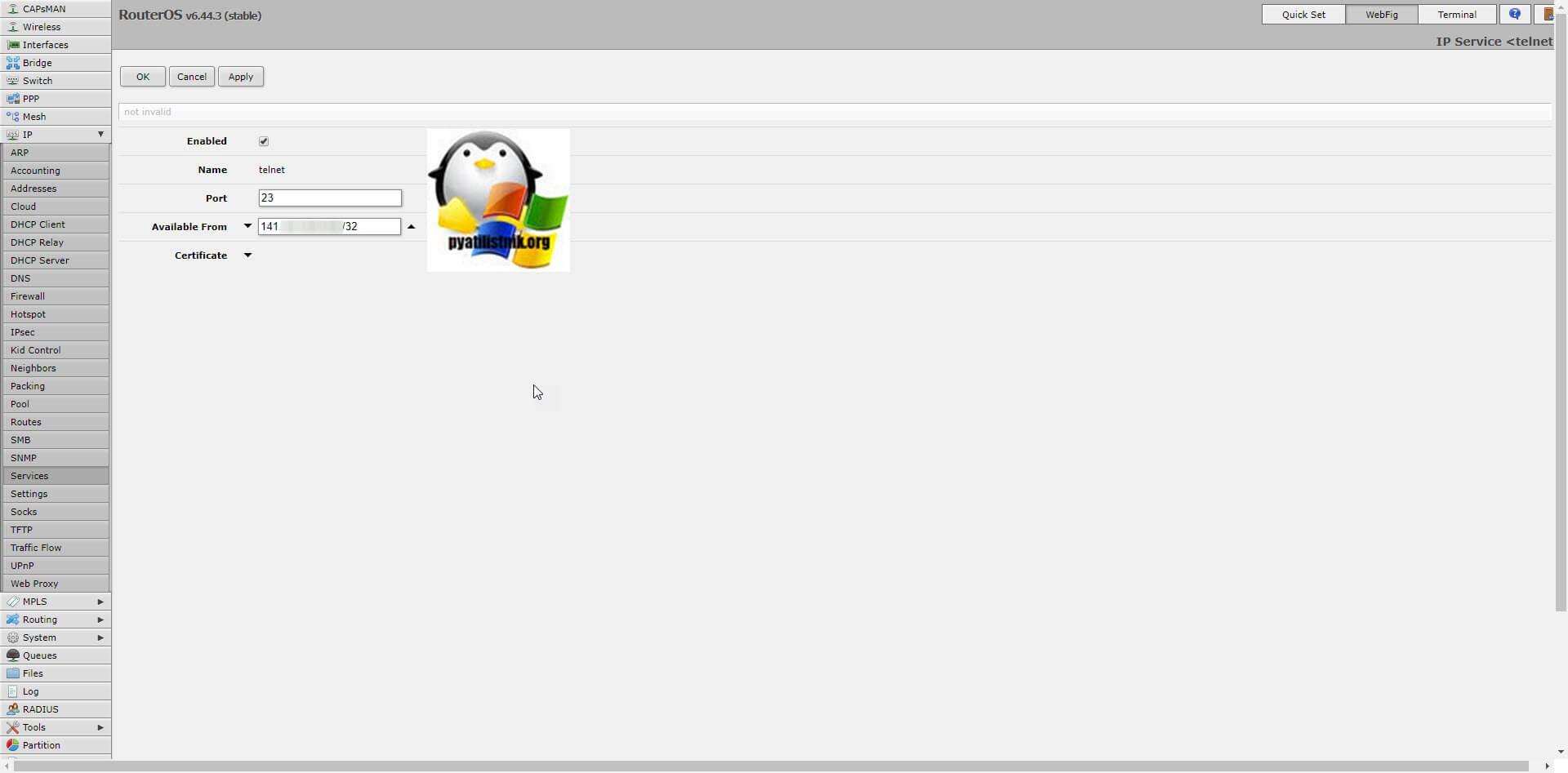

Если вы используете, например SSH, но хотите его оградить от перебора паролей, то вы можете пойти на хитрость и разрешить обращение к нему, только с определенной сети или IP-адреса. Для этого на включенной службе, щелкните два раза. В результате чего у вас откроется редактор правила фильтрации, где вам в поле "Port" необходимо указать по какому порту будет работать служба, для большей безопасности советую менять стандартные значения, на диапазон после 1024 и в поле "Avaliable From" указать сеть или IP-адрес, кому будет разрешено. Сохраняем правило.

В итоге у меня получилось вот так, пробуем проверить с другого IP доступ до служб.

Самое интересное, что порт при SSH при проверке с внешнего сервера показывал статус "Open", что слегка обескураживало

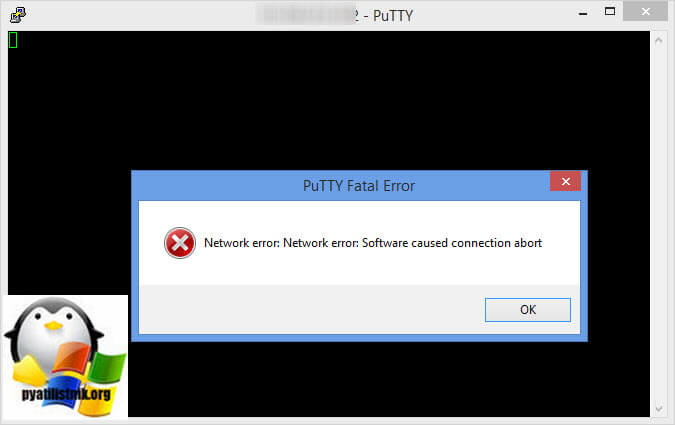

Но если вы попытаетесь подключиться через клиента Putty или его аналоги, то увидите ошибку подключения "Network error: Software caused connection abort", что доказывает, что созданное правило фильтрации на уровне службы работает.

Пробовал настроить фильтрацию служб и через WinBox, но результат тот же

Поэтапная блокировка IP откуда идет перебор паролей на Mikrotik

Предположим, что вы все же привыкли работать в терминале, но ограничиваться одним IP-адресом или подсеткой на уровне фильтрации на службе вы не хотите, тут у вас есть два выхода:

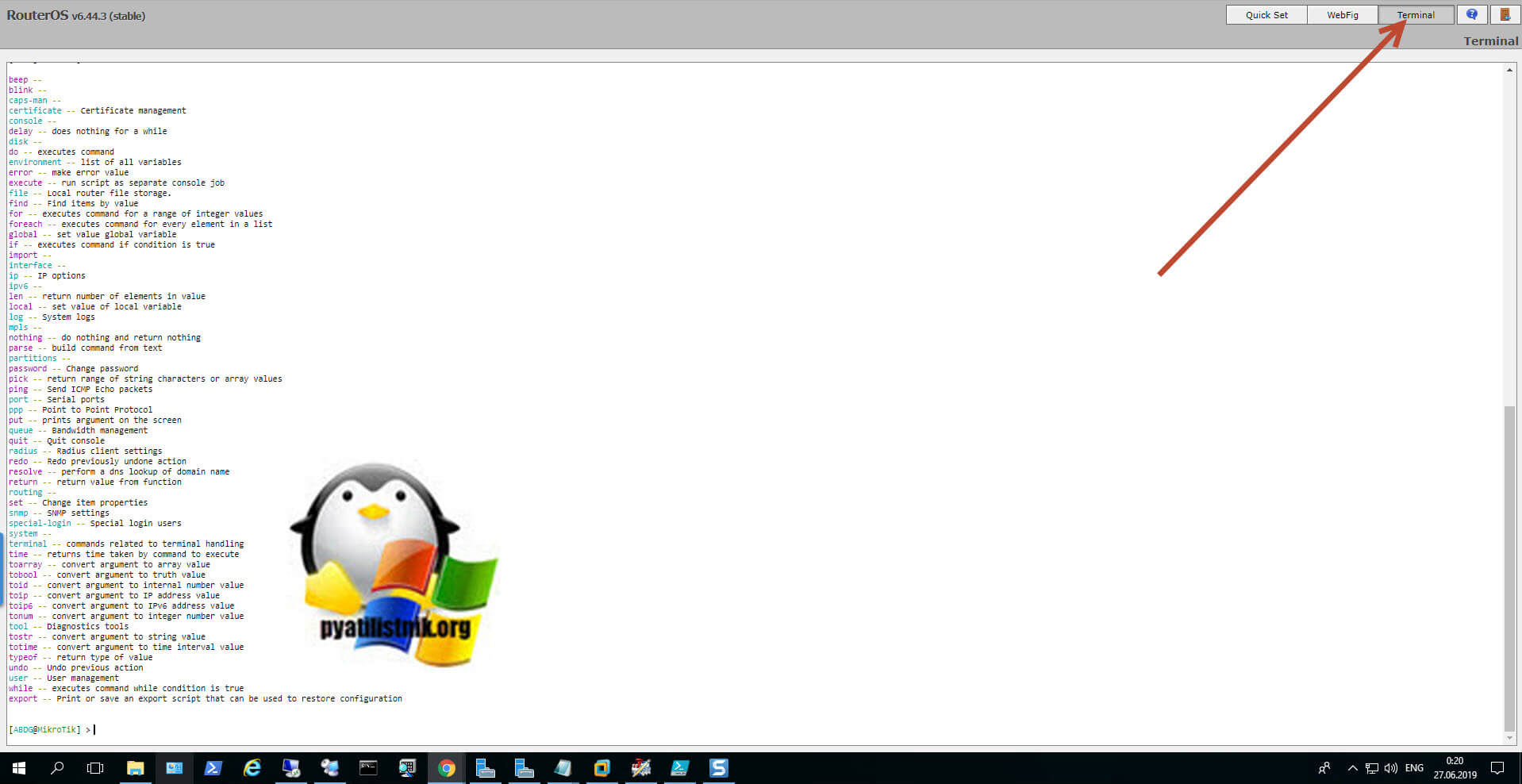

- Во первых, вы можете отключить SSH и Telnet, оставив только веб-интерфейс, в котором есть тот же терминал. Попасть в него можно, выбрав на роутере Mikrotik соответствующую кнопку в правом, верхнем углу. Как видите тут есть все команды.

- Второе, это настроить правила фильтрации и бана через SSH/Терминал, на этом я и остановлюсь. Лично я напоминаю, что я всегда стараюсь изменять стандартные значения портов на нестандартные, для большей безопасности.

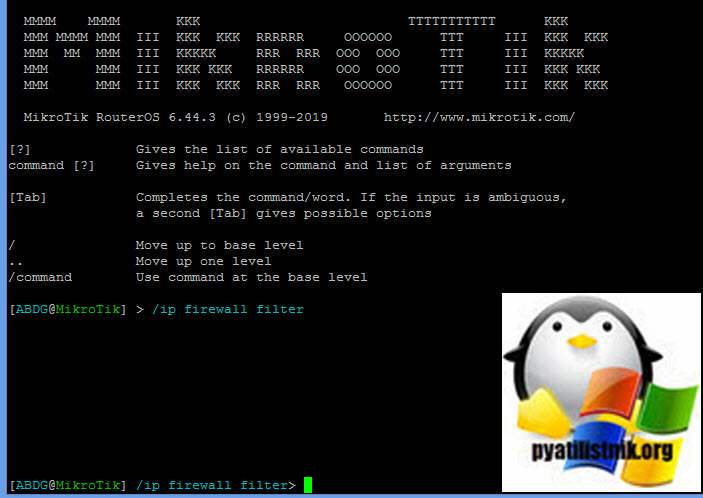

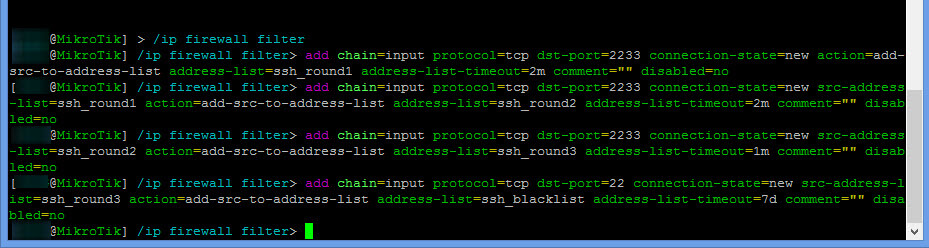

Первым делом перейдем в раздел /ip firewall filter

Когда кто-то первый раз обращается по SSH на порт 2233, то мы его идентифицируем для себя и помещаем к себе в список IP адресов под названием "ssh_round1" на 2 минуты

Далее наш роутер Mikrotik начинает наблюдать за новым IP-адресом, который был помещен в "ssh_round1". Если он еще раз в течении 2-х минут попытается произвести подключение на порт SSH 2233 (В моем случае), то мы его помещаем во второй список "ssh_round2", но уже на 2 минуты.

Далее если кто-либо из второго списка "ssh_round2" вновь попытается подключиться по SSH 2233, то мы его в третий раз заносим в новый список "ssh_round3", но уже на минуту, так как это уже подозрительно.

Если мы выявляем, что из третьего списка к нам опять обратился данный IP-адрес, то заносим его в черный лист запрета и баним на 7 дней, неделю не меньше, как говорил кролик из Винни Пуха.

Если хотите, чтобы все кто попал в ваш блэклист были забанены на вечно, то для этого можно использовать правило:

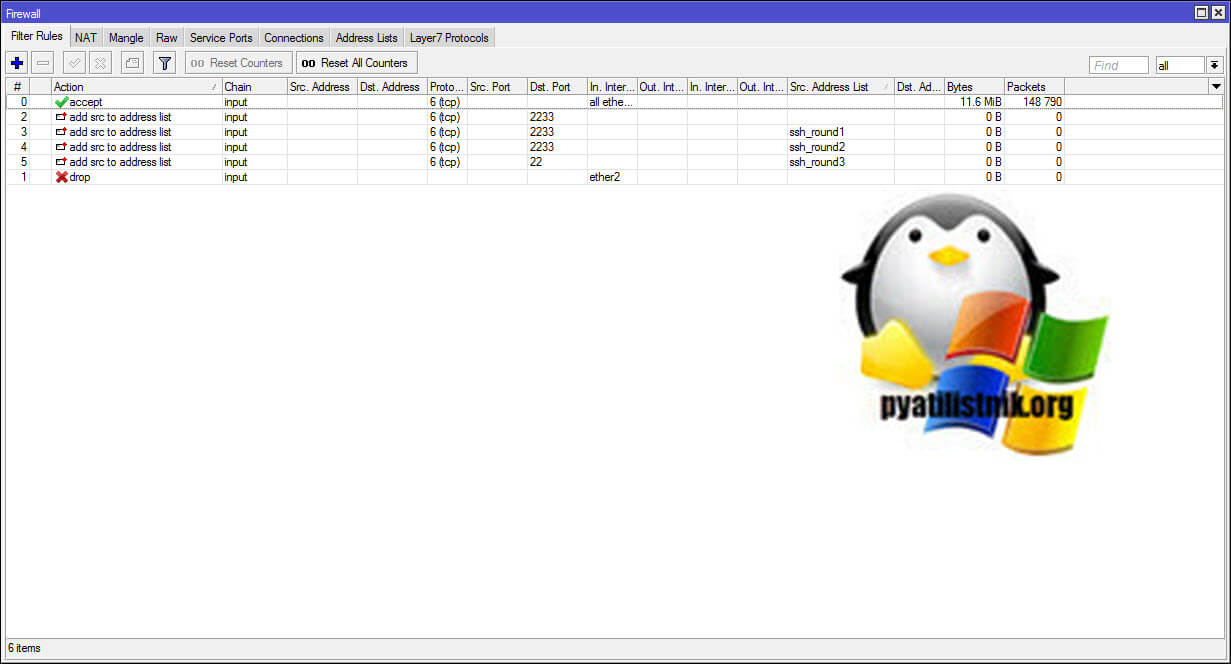

А вот так выглядят наши созданные правила в WinBox, раздел "Firewall".

Следуя таким конструкциям, вы можете создавать подобные правила и для других служб при необходимости. Надеюсь, что было интересно и вы смогли более надежно защитить ваш роутер Mikrotik.

Обновлено: Cisco сообщила о новых уязвимых устройствах, включая ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE

ФБР выпустила ряд рекомендаций для владельцев маршрутизаторов с целью нарушения работы вредоносной программы. Пользователям рекомендуется перезагрузить маршрутизатор, отключить удаленное администрирование, изменить пароль и установить новейшую прошивку. Однако один из шагов не был упомянут агентством - чтобы полностью удалить VPNFilter, нужно выполнить сброс роутера к заводским настройкам.

В данном руководстве собраны все необходимые действия для удаления угрозы и защиты вашего маршрутизатора.

VPNFilter - вредоносная программа, которая нацелена на маршрутизаторы и сетевые хранилища NAS и предназначена для кражи файлов, информации и “прослушивания” сетевого трафика при его прохождении через устройство. Когда вредоносная программа заражает сетевое устройство, она состоит из трех различный модулей, каждый из которых выполняют свои собственные задачи.

- Модуль 1 устанавливается первым и позволяет вредоносной программе оставаться на устройстве даже после перезагрузки маршрутизатора.

- Модуль 2 позволяет злоумышленникам выполнять команды и выполнять кражу данных. Данный модуль также обладает способность к саморазрушению и может нарушать работоспособность роутера и сетевого подключения.

- Модуль 3 состоит из различных плагинов, которые могут быть установлены во вредоносную программу и предназначены для выполнения определенных задач: прослушивание соединения, мониторинг связи SCADA и передача данных через сеть TOR.

После перезагрузки роутера запускается только первый модуль, а второй и третий модули не выполняются.

Именно по этой причине ФБР предложило перезагрузить роутер. В этом случае можно деактивировать модули 2 и 3 и позволить агентству получить список зараженных устройств и типов уязвимых маршрутизаторов.

Согласно отчетам Cisco и Symantec, VPNFilter был обнаружен на следующих устройствах:

Asus

D-Link

Huawei

Linksys

Mikrotik (исправлено в RouterOS version 6.38.5)

- CCR1009

- CCR1016

- CCR1036

- CCR1072

- CRS109

- CRS112

- CRS125

- RB411

- RB450

- RB750

- RB911

- RB921

- RB941

- RB951

- RB952

- RB960

- RB962

- RB1100

- RB1200

- RB2011

- RB3011

- RB Groove

- RB Omnitik

- STX5

Netgear

- DG834

- DGN1000

- DGN2200

- DGN3500

- FVS318N

- MBRN3000

- R6400

- R7000

- R8000

- WNR1000

- WNR2000

- WNR2200

- WNR4000

- WNDR3700

- WNDR4000

- WNDR4300

- WNDR4300-TN

- UTM50

QNAP

- TS251

- TS439 Pro

- Other QNAP NAS devices running QTS software

TP-Link

Ubiquiti

UPVEL

ZTE Devices:

Данный список может быть не полным. Пользователи маршрутизаторов других производителей также могут выполнить рекомендации ниже, чтобы защитить свои устройства от ботнета.

К сожалению, на данный момент не существует простого способа обнаружения VPNFilter на устройстве.

Компания Symantec предлагает бесплатный онлайн инструмент VPNFilter Check для выполнения быстрой проверки роутера на заражение VPNFilter. Онлайн инструмент проверяет, было ли ваше устройство скомпрометировано компонентом VPNFilter, известным как плагин ssler. Если ваш роутер не заражен плагином ssler, он все еще может быть скомпрометирован другими угрозами или компонентами VPNFilter.

Если вы обеспокоены или подозреваете, что ваш маршрутизатор заражен VPNFilter, вы должны выполнить приведенные ниже рекомендации.

Если отвечать коротко, то нет. Перезагрузка маршрутизатора приведет к выгрузке компонентов модуля 2 и 3, но модуль 1 снова запуститься после перезагрузки. Поэтому, пока большинство вредоносных компонентов будут отключены, VPNFilter все равно будет присутствовать на вашем устройстве.

Единственный действенный способ полностью удалить вредоносную программу - сбросить маршрутизатор до заводских настроек. Во время выполнения данной операции роутер будет перезагружен. К сожалению, в этом случае вам потребуется снова настроить маршрутизатор, добавить пароль администратора и настроить беспроводные сети.

Ниже перечислены полные шаги, которые необходимо предпринять для удаления VPNFilter и защиты вашего маршрутизатора.

Чтобы полностью удалить VPNFilter и защитить свой роутер от повторного заражения, выполните следующие действия:

Примечание: ссылки для Linksys и Netgear ведут на инструкции по включению удаленного администрирования. Ссылки приведены, чтобы можно было проверить статус данной функциональности. Обычно удаленное администрирование по умолчанию отключено.

Рекомендации от производителей роутеров по VPNFilter доступны по следующим ссылкам: Linksys * MikroTik* Netgear * QNAP * TP-Link

Хотя данные шаги удалят VPNFilter и защищают от других известных угроз, они не могут защитить устройство навсегда. По мере обнаружения новых эксплойтов, ваши роутеры могут стать уязвимы снова.

Именно поэтому очень важно проверять обновления прошивки и устанавливать их по мере выхода.

Это сложный вопрос. С одной стороны, всегда лучше выполнить профилактические меры, чем столкнуться с реальным ущербом. С другой стороны, у некоторых пользователей могут возникнуть сложности при настройке маршрутизатора с нуля.

Если вы чувствуете уверенность в своих силах, то выполните данные шаги. Обновленная прошивка и другие рекомендации безопасности только усилят защиту вашего устройства.

Читайте также: