Атака вируса wannacrypt 27 июня

WannaCry он же WannaCrypt - специальная программа, которая блокирует все данные в системе и оставляет пользователю только два файла: инструкцию о том, что делать дальше, и саму программу Wanna Decryptor — инструмент для разблокировки данных. Вирус-вымогатель, который попадает на устройство через съемные носители или через открытие вредных аттачментов (документов Word, PDF-файлов), которые были направлены на электронные адреса многих коммерческих и государственных структур.

Напомним, что компьютеры под управлением операционных систем Windows по всему миру 12 мая 2017 года подверглись самой масштабной атаке за последнее время.

КАК ДЕЙСТВУЕТ ВИРУС?

Кибератака преследует цель вымогать у жертв деньги - 300 долларов США, но в цифровой валюте, так называемых биткоинах. Для этого вирус-вымогатель шифрует данные компьютера пользователя, требуя выкуп за расшифровку.

Требования WannaCry чрезмерно опасны: если в течение трех дней пользователь не заплатит выкуп, требуемая сумма увеличивается до 600 долларов. После семи дней восстановить данные будет невозможно, угрожают нападающие. Атака считается опасной, потому что вирус копирует сам себя до бесконечности, если находит другие компьютеры, в которых есть аналогичная дыра в системе безопасности.

КТО МОЖЕТ ЗАРАЗИТЬСЯ?

Вирус распространяется только на компьютеры, как передает DW, на которых установлена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003.

КТО СТАЛ ЖЕРТВОЙ WannaCry В МАЕ?

По информации главы Европола Роба Уэйнрайта, жертвами WannaCry стали более 200 тысяч компьютеров в 150 странах, причем многие пострадавшие – это представители бизнеса, включая огромные корпорации. В частности, вирус поразил ряд компьютерных систем немецкого железнодорожного концерна Deutsche Bahn. В Великобритании были заражены компьютерные системы многих больниц, а в Российской Федерации жертвами стали компьютеры Следственного комитета, МВД и "Мегафон". также и Украина была в эмицентре хакерсой атаки.

Так, антивирус Avast зафиксировал в пятницу 57 тысяч хакерских атак вирусом WanaCrypt0r 2.0, сообщается в блоге компании. В первую очередь вирус распространяется в России, Украине и на Тайване.

КАК ЗАЩИТИТЬСЯ?

Уже известно, хакеры успели обновить свою программу-вымогателя. У антивирусников "лекарства" от WannaCry пока нет. Поэтому глава европейского правоохранительного ведомства настоятельно рекомендует всем компаниям загрузить необходимые патчи от Windows. Пока только так можно обезопасить компьютер от заражения. Подробнее об этом здесь.

НОВАЯ ХАКЕРСКАЯ АТАКА в УКРАИНЕ ОТ WannaCry: Petya.A

В Украине ряд стратегических компаний подверглись хакерской атаке 27 июня. До сих пор не работают некоторые официальные ресурсы. От кибератак пострадали "Новая почта", чей сайт недоступен, "Укрпочта", клиника "Борис". В сети "Ашан" не функционируют терминалы. Есть проблемы у "Ощабданка", как сообщает корреспондент "Вестей", зафиксированно несколько случаев невозврата кредитной карты банкоматом "Привата". Также на момент написания новости был зафиксирован отказ биллинговых систем оплаты коммуникатора Life.

Эксперты по кибербезопасности заявили "Вестям" - атакует системы новая модификация вируса-шифровальщика WannaCry, первая вспышка которого была месяц назад. Модифицированный вирус называется Petya.A.

Так, специалист по кибербезопасности Владимир Стыран рассказал в социальной сети о вирусе Petya, атаковавшем Украину.

"Начальная инфекция происходит через фишинговое сообщение (файл Петя.apx) или обновления программы M.E.doc. Распространение локальной сетью — через DoblePulsar и EternalBlue, аналогично методам #WannaCry" — написал Стыран.

КОГО БОЛЬШЕ ВСЕГО АТАКУЕТ Petya.A?

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность.

К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. вместо портофлио по ссылке располагается малварь – файл application_portfolio-packed.exe (в переводе с немецкого).

ЧТО ПРОИСХОДИТ С ЖЕРТВАМИ ПОСЛЕ ЗАРАЖЕНИЯ?

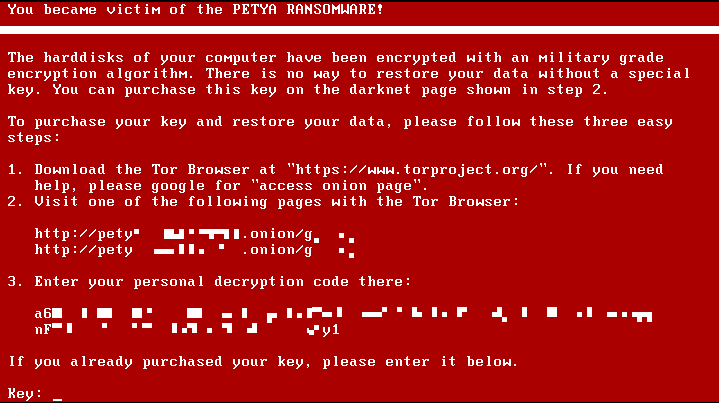

Запуск .exe файла приводит к падению системы в синий экран и последующей перезагрузке. После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya.

Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи "военного алгоритма шифрования", и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных, жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение 7 дней, сумма выкупа удваивается. "Купить" у атакующего предлагается специальный "код расшифровки", вводить который нужно прямо на экране локера.

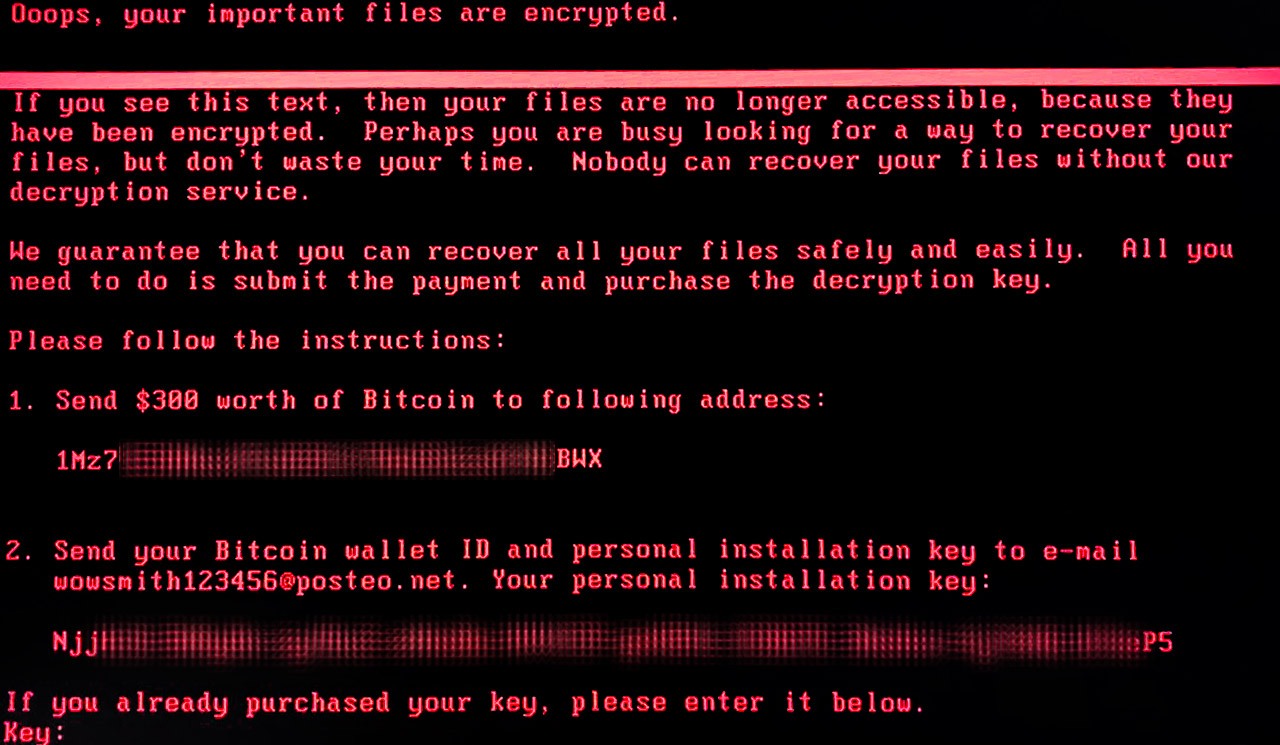

Позже рганизаторы кибератаки Petya.A сообщили и другие свои требования, выводя их на экраны пользователей после заражения.

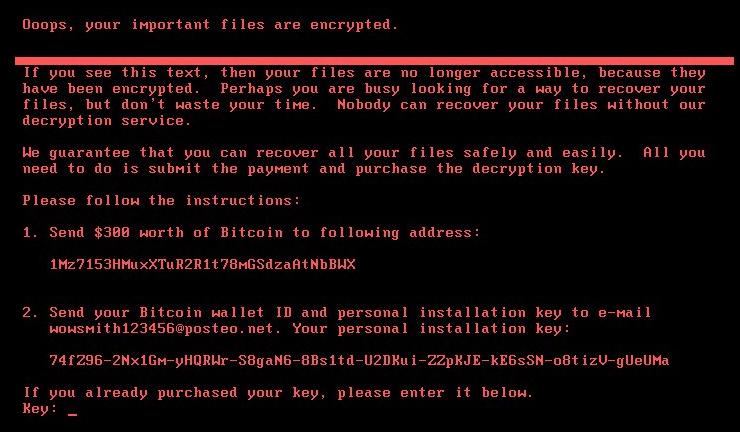

Как видно на снимке, хакеры требуют от владельца заражённого компьютера переслать $300 в биткоинах, и предоставить информацию о своих электронных кошельках. Инструкции написаны на английском языке. Объявление напоминает то, которое распространяли хакеры WannaCry.

КАК УДАЛИТЬ ПЕТЮ?

Инфорезист, со ссылкой на экспертов также отмечает, что вирус Petya очень похож на Wncry. Раньше боролись с Wncry так (возможно это поможет):

1. Стоит включить безопасный режим с загрузкой сетевых драйверов. В Windows 7 это можно сделать при перезагрузке системы после нажатия клавиши F8. Также есть инструкции по выполнению этого шага для остальных версий, в том числе Windows 8 и Windows 10.

КАК РАСШИФРОВАТЬ ФАЙЛЫ ПОСЛЕ ПЕТИ?

После удаления данного вируса вам нужно будет восстановить зашифрованные файлы. В противном случае можно нанести ущерб системным файлам и реестрам.

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков.

Эти способы не гарантируют полного восстановления файлов.

АНТИВИРУСЫ МОГУТ ВЫЛЕЧИТЬ

Специалист по кибербезопасности Владимир Стыран рассказал, что некоторые антивирусы могут вылечить компьютер.

Атаковавший российские и украинские компании вирус-вымогатель Petya похож на модифицированный WannaCry, который недавно "протестировал на прочность" кибербезопасность всего мира. Такое мнение ФБА "Экономика сегодня" озвучил топ-эксперт Института развития интернета Андрей Яблонских.

"Судя по предварительным данным, Россия и Украина столкнулись со специально модифицированной версией недавно нашумевшего вируса WannaCry, наделавшего переполох на всей планете. Только предшественник атаковал все компьютеры без разбора, а Petya целенаправленно атакует сервера крупных компаний и указанных предприятий. Судя по масштабам атаки, подготовка к ней велась тщательно.

Когда имеешь дело с абсолютно новым вирусом, защита от него на программном уровне невозможна. Спасают только имеющиеся резервные копии, позволяющие "откатить" операционную систему до более раннего уровня. Все крупные компании, помимо этого, имеют запасные информационные системы управления, работающие в обход основных, на которые можно переключиться в чрезвычайной ситуации. Многих российских "гигантов", похоже, сегодня выручило именно это", - отмечает эксперт.

Сегодня более 80 крупных компаний России и Украины подверглись массированной атаке вируса-вымогателя. Среди пострадавших предприятий РФ и нефтяные "колоссы" – "Башнефть" и "Роснефть". Очевидцы утверждают: все компьютеры на предприятиях одномоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry. На экранах пользователей появилось сообщение с предложением перевести 300 долларов в биткоинах по указанному адресу, после чего пользователям на e-mail будет выслан ключ для разблокировки компьютеров. Также подчеркивается, что вирус зашифровал все данные на пользовательских компьютерах.

"Если мы говорим о вирусной атаке отдельного пользователя, не защищенного специально системными администраторами, то везет только тем, у кого на момент атаки компьютеры выключены или отключены от интернета. Вирусы, подобные WannaCry, не дают возможность "откатить" систему. Антивирусные компании хотя и срабатывают быстро, создавая защиту, для атакованных пользователей это уже не важно. При этом абсолютно любой вирус, проникая в систему, наносит ей ущерб, разница только в его величине", - подчеркивает специалист.

Обвинения Украины в атаке со стороны РФ беспочвенны

Вирус-вымогатель Petya охватил масштабной атакой нефтяные, телекоммуникационные и финансовые компании России и Украины. На некоторое время была парализована работа одного из украинских телеканалов, ряда банков этой страны. Атаке подверглись даже киевский метрополитен, аэропорт "Борисполь" и магазины "Ашан". Украинские власти уже обвинили в спланированной атаке Россию.

Вирус WannaCry атаковал сотни тысяч компьютеров по всему миру 12 мая. Тогда хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности США: инструмент разведслужб, известный как eternal blue ("неисчерпаемая синева"), был совмещен с "программой-вымогателем".

"Источник атаки может находиться где угодно на планете, и перед тем, как дойти до "получателей", его "прогнали" через несколько прокси-серверов и TOR, так что найти, откуда он мог быть отправлен, будет крайне сложно. Даже если это окажется возможным, выяснение всей "цепочки пути" займет довольно много времени.

Кроме того, обвинения со стороны Украины в адрес РФ выглядят бесперспективно на фоне того, что среди пострадавших есть крупнейшие компании РФ. Смысла в подобном "замысле просто не прослеживается.

В мире идет глобальная кибервойна, целями которой является максимально навредить конкуренту или украсть информацию. Крупные компании играют в "догонялки" по изобретательности с хакерами, стремясь защитить свои информационные сети. Тот же WannaCry, как впоследствии выяснилось, направлялся не из России, а кто были его авторы и злоумышленники-распространители – и вовсе загадка. Обвинения в кибератаках без доказательств несостоятельность, а получить доказательства в этой сфере крайне сложно", - заключает Андрей Яблонских.

Прямо сейчас начинается новая эпидемия неизвестного шифровальщика. В этом посте все, что мы об этом знаем, и наши советы по защите

[Обновлено 28 июня, 21.00]

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Есть множество сообщений о том, что от новой заразы пострадало несколько крупных компаний по всему миру, и, похоже, масштабы бедствия будут только расти.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- UDS:DangerousObject.Multi.Generic (детект компонентом Kaspersky Security Network)

- PDM:Trojan.Win32.Generic (детект компонентом Мониторинг активности)

- PDM:Exploit.Win32.Generic (детект компонентом Мониторинг активности)

Нашим корпоративным клиентам мы советуем следующее

- Убедитесь, что в нашем продукте включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите антивирусные базы вручную.

- Установите все обновления безопасности Windows. В особенности MS17-010, которое латает дыру, используемую эксплойтом EternalBlue.

- В качестве дополнительной меры предосторожности с помощью компонента Контроль активности программ Kaspersky Endpoint Security запретите всем программам доступ к файлу perfc.dat и приложению PSExec (часть Sysinternals Suite).

- В качестве альтернативы для предотвращения запуска PSExec можно использовать компонент Контроль запуска программ Kaspersky Endpoint Security. Однако обязательно используйте Контроль активности программ для запрета доступа к perfc.dat.

- Настройте режим Запрет по умолчанию компонента Контроль активности программ для проактивного противодействия этой и другим угрозам.

- Также для запрета выполнения файла perfc.dat и утилиты можно использовать Windows AppLocker.

- Сделайте резервные копии файлов.

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

- Сделайте бэкап. Это вообще полезно в наше неспокойное время.

- Если вы пользуетесь одним из наших продуктов, убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите вручную антивирусные базы. Серьезно, не откладывайте — сделайте это прямо сейчас, это не займет много времени.

- Установите все обновления безопасности Windows. В особенности то, которое латает дыру, используемую эксплойтом EternalBlue — как это сделать мы подробно рассказали здесь.

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Не стоит платить выкуп. Это не поможет вернуть файлы.

Вчера мы писали о том, как на волне “успеха” вымогателя WannaCry последовало рождение имитаторов – Wanna Crypt, Wanna Decryptor, DarkoderCrypt0r, а также вирусов с запоминающимися для славянского уха именами Mischa и Petya. Последнего поспешили обвинить в массированной хакерской атаке 27 июня, однако по зрелому размышлению специалисты утверждают, что Petya “уже не тот”. #Буквы рассказывают, в чем особенности новой версии шифровальщика, который поразил компьютеры в украинских государственных учреждениях.

“ПЕТЯ-2.0” ИЛИ “ПСЕВДО-ПЕТЯ”?

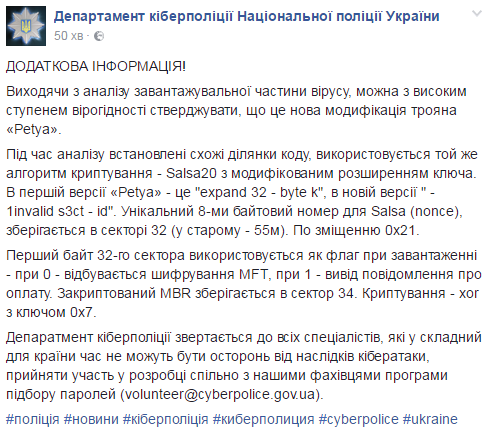

Вчера многие обратили внимание на то, что вирус, нагнавший страха не только на Украину, но и страны Азии, в ряде отчетов фигурировал как “Petya.A”. О том, что он отличается от “просто” Petya – печально известного вируса-локера 2016 года – сегодня рассказала и Киберполиция. “Исходя из анализа загрузочной части вируса, можно с высокой степенью вероятности утверждать, что это новая модификация трояна Petya”, – заявили в ведомстве.

О том, что пользователи по всему миру столкнулись с новой версией вируса, успели заявить и в ряде компаний, специализирующихся на кибербезопасности. Они отмечают, что “Petya 1.0” (который в западном интернете уже окрестили NotPetya и SortaPetya), так же как и WannaCry использует эксплоит ETERNALBLUE, предположительно разработанный специалистами АНБ и впоследствии украденный хакерами. Почему же, детально изучив код, специалисты антивирусных лабораторий говорят, что Petya-2017 не так уж и похож на образец вымогателя 2016 года?

Версии Petya 2016 и 2017 года

Для создания вируса, безусловно, использовался исходный код старой версии. Однако ее структура сильно отличается от оригинала. В отличие от типичных вымогателей, Petya.A не только шифрует MFT (Master File Table) для разделов NTFS, но и перезаписывает MBR (Master Boot Record). Как и старая версия, он распространяется посредством почтового спама: “подцепить” его можно из вредоносного документа Office, эксплуатирующего уязвимость CVE-2017-0199 в Office RTF. Но из-за непохожести на предыдущую инкарнацию некоторые считают Petya.A не столько орудием мошенников, сколько оружием массового поражения.

Такой версии придерживается блогер и специалист по информационной безопасности The Grugq. По его словам, вымогательство – лишь прикрытие для данного вируса. “Он явно не нацелен на то, чтобы обогатить своего создателя”, – пишет автор. К слову, связываться с создателями Petya.A через е-мейл, указанный в сообщении с требованием выкупа, действительно бесполезно – почтовый ящик [email protected] был заблокирован администраторами ресурса Posteo. Соответственно, платить за разблокировку бесполезно.

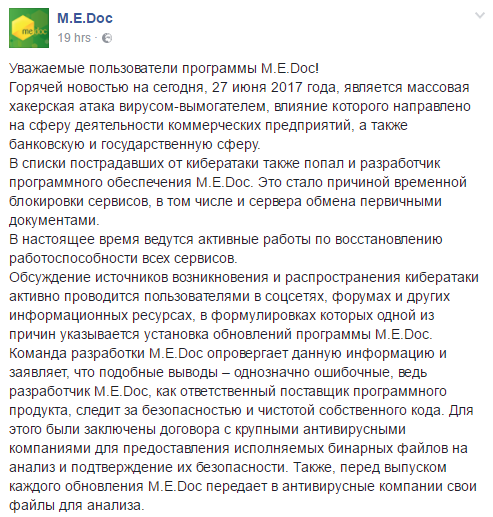

В какую бы версию вы ни верили – о хакерах-мошенниках или правительственных хакерах “на зарплате” – пока что историю распространения вируса удалось отследить лишь до первого заразившегося. “Нулевыми пациентами”, предположительно, были компьютеры компании M.E.doc.

По информации специалистов, заражено было последнее обновление серверов компании от 22 июня. Это подтверждалось и тем фактом, что перед массовой атакой компания на своем сайте писала о постигшей ее вирусной атаке. Впоследствии сообщение было удалено, а в Facebook компании появилось опровержение: представители M.E.doc писали, что “следят за чистотой своего кода”, а посему непричастны к распространению злополучного вируса.

КАК СДЕЛАТЬ “ПРИВИВКУ” СВОЕМУ КОМПЬЮТЕРУ

Кто бы ни был виновником “блэкаута” 27 июня, подумать о безопасности своего компьютера следует каждому. Как пишут профильные издания, массового заражения пресловутым WannaCry удалось избежать благодаря найденному аварийному средству: в ответ на вирус, “обваливавший” компьютеры по всему миру, британцы из MalwareTech “обвалили” сам вирус, зарегистрировав домен, к которому вредоносное ПО обращалось при загрузке – iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. В Petya.A подобной уязвимости нет, так что остановить его одним махом не получится – однако предотвратить попадание в заложники отдельно взятого компьютера можно.

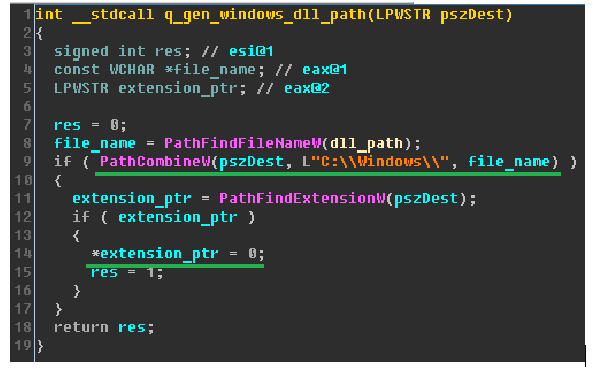

Вместо проверки существования домена-набора букв, Petya.A обращается по адресу C:\Windows и ищет там файл perfc. Не обнаруживая его – шифрует данные.

Так что для того, чтобы защитить свой жесткий диск от вируса, достаточно создать такой файл (но правило “незнакомые файлы не открывать, по подозрительным ссылкам не ходить” все равно никто не отменял!). Итак, чтобы предотвратить запуск Petya, следует:

• установить критическое обновление MS17-010, ликвидирующее уязвимости для шифровальщиков;

• создать по адресу C:\Windows файл perfc (без расширения), сделав его доступным только для чтения;

• и для пущей безопасности – отключить протоколы WMIC и SMBv1.

Всё свободное время немец Фабиан уделяет войне с интернет-злоумышленниками. И наживает себе опасных врагов.

Уведомление вируса-вымогателя WannaCry на компьютере корейского подразделения по кибербезопасности

Весной и летом 2017 года сотни учреждений по всему миру, включая российские и украинские, столкнулись с заражением вирусами WannaCry и NotPetya. Эти программы заблокировали работу тысяч компьютеров, потребовав перечислить выкуп в криптовалюте за разблокировку. Под угрозой оказалось бесконечное число компьютерных данных, и суммарно от действий вирусов пострадало больше 500 тысяч устройств.

Общими усилиями активистов из разных стран с WannyCry и NotPetya совладали, но менее известные вирусы-вымогатели продолжают успешно атаковать частные, корпоративные и муниципальные компьютеры. Среди тех, кто им противостоит — уроженец восточной Германии Фабиан. В попытках бесплатно помочь людям вернуть данные он проводит за компьютером большую часть жизни, а угрозы вынудили его покинуть родину и перебраться в Великобританию. Историю программиста рассказало издание Би-би-си.

Одинокая жизнь в четырёх стенах

Стоимость разблокировки назначали злоумышленники — в России она составляла в среднем от 400 до 2000 рублей, но когда компьютеры по всему миру парализовал WannaCry, для всех стран была фиксированная цена — 300 долларов в биткоинах. Фабиан занимается борьбой с такими вирусами и заработал дурную славу среди авторов программ-вымогателей.

В начале 2018 года немец нашёл этому убедительное подтверждение — копаясь в коде очередного вируса, он обнаружил, что кто-то вывел его имя зелёными символами.

Такие немые обращения он получает более-менее регулярно, и часто они не обходятся без мата, угроз или оскорблений матери Фабиана. Однажды кто-то назвал файл шифровальщика в честь мужчины — как полагает программист, чтобы выдать его за автора программы.

Репортёр Би-би-си описал Фабиана как молодого полноватого мужчину, который 98% своей жизни проводит дома. Немец живёт на окраине Лондона, и при входе в его жильё сразу бросается в глаза отсутствие декоративной мебели. Рамки для фотографий, картины, лампы или растения — всего этого у Фабиана нет. Его книжные полки пусты, если не считать коллекции видеоигр Nintendo и нескольких руководств по кодингу. Среди немногочисленных вещей программиста есть и настольная игра о хакерах — Фабиан сказал, что он весьма неплох в ней, хотя пока он играл только в одиночку.

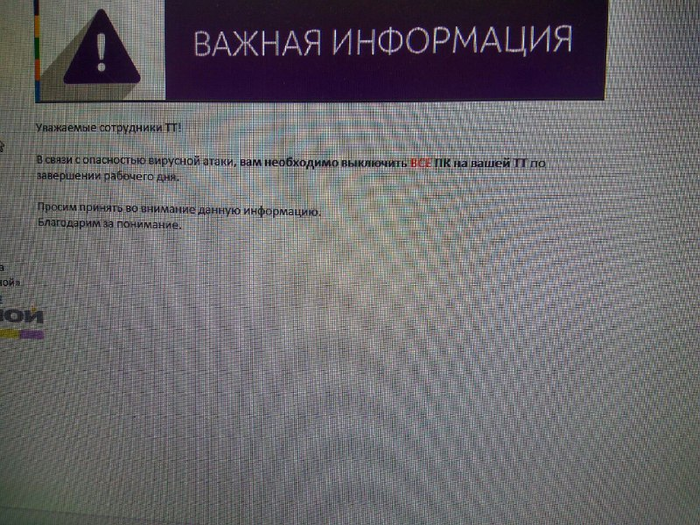

Уведомление о необходимости выключить компьютер из-за атаки WannaCry на офисном компьютере, май 2017 года

Программы по борьбе с вирусами-вымогателями Фабиан распространяет бесплатно с разрешения своего работодателя. Для восстановления файлов жертвы лишь скачивают нужные данные следуют инструкциям, после чего получают обратно доступ к устройству. Отчасти именно простота использования программ-дешифраторов привела к тому, что Фабиана невзлюбили объединённые группы злоумышленников.

Немец сравнивает программирование с писательством, поясняя, что автора кода всегда можно отличить по стилю написания. Таким образом он подмечает, сколько раз сталкивается с той или иной группировкой. Есть и другой способ отслеживания активности злоумышленников. Достаточно взглянуть на адреса биткоин-кошельков, на которые они просят перевести выкуп, чтобы понять, новая эта банда или нет.

Вирусы-вымогатели — один из самых удобных инструментов для интернет-злоумышленников. Получив контроль над данными жертвы, им не нужно искать покупателя информации и торговаться с ним о цене. Вместо этого они за фиксированную сумму возвращают человеку его же данные, не переживая за свою безопасность. Безвозвратная потеря данных — это внушительный рычаг давления, и многие люди принимают условия злоумышленников.

Частные лица не хотят потерять памятные фотографии, руководство крупных фирм опасается за корпоративные данные и не хочет разочаровать акционеров, а власти прикидывают, что выкуп злоумышленникам обойдётся дешевле замены техники за счёт налогоплательщиков. В марте 2019 года руководство округа Джексон в штате Джорджия после блокировки ряда компьютеров вирусом-вымогателям выплатило злоумышленникам 400 тысяч долларов выкупа.

Власти не видели другого выхода — программа парализовала все муниципальные устройства вплоть до компьютера шерифа, где он вёл статистику преступлений. Официальные представители пояснили, что восстановление системы с нуля (вероятно, у них не было резервной копии) обошлось бы округу гораздо дороже.

После выплаты неизвестные прислали ключ-дешифратор, который вернул доступ к системе. Предположительно, авторами вируса выступила хакерская группировка из восточной Европы или России.

Поимка подобных группировок — это сложная и многоуровневая задача, которой не всегда готова заниматься полиция. В декабре 2017 года в Румынии арестовали пять человек по подозрению в распространении вирусов-шифровальщиков CTB-Locker и Cerber. Но их розыск закончился успехом только благодаря совместной работе ФБР и Национального криминального агентства Великобритании, а также румынских и голландских следователей.

Для такой слаженной работы требуется много ресурсов, которые власти не всегда готовы выделять. Как итог — вирусы-шифровальщики продолжают терроризировать интернет. По оценке компании Emsisoft, в которой работает Фабиан, программы такого типа атакуют новые устройства каждые две секунды.

За два месяца 2019 года фирма предотвратила миллионы заражений, а ведь в мире подобных организаций гораздо больше. Но недостаточно, чтобы полностью обезопасить людей. Не смогли эти фирмы предугадать и удары WannaCry и NotPetya. Кибер-атака последнего считается одной из самых разрушительных в истории — общая сумма ущерба от него превысила 10 миллиардов долларов. Такая оценка связана с тем, что даже в случае выплаты выкупа NotPetya намеренно стирал все данные.

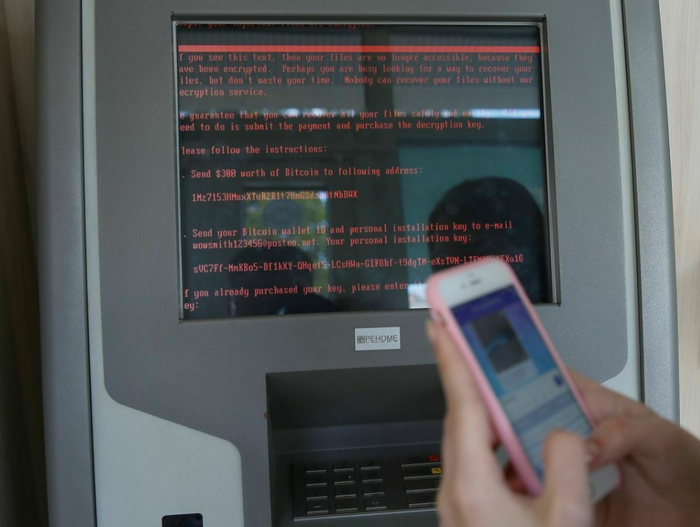

Банкомат во время кибератаки NotPetya, июль 2017 года

Больше всего от действий злоумышленников досталось датской компании Maersk, специализирующейся на грузовых перевозках. Почти вся работа фирмы оказалась парализована, и её частично восстановили лишь 10 дней спустя. Предположительно, распространители NotPetya действовали по политическим мотивам с целью навредить Украине, но официальной версии о возможных заказчиках атаки нет.

У такой гонки есть последствия — часто в пылу противостояния программист забывает о самых простых вещах вроде употребления еды и воды, а также уходе за собой. Среди его заваленного стола лежат две коробки с таблетками, которые он принимает ежедневно из-за проблем со здоровьем.

Мужчина тщательно поддерживает свою анонимность, но каким-то образом злоумышленники всё равно узнали об его избыточном весе. И доходчиво сообщили ему об этом.

Фабиан испугался. В попытке найти источник утечки он досконально изучил свои профили в соцсетях и на форумах, проверяя, оставлял ли он когда-либо фотографии самого себя. Так от наткнулся на свой давний твит, где упомянул кетогенную диету (низкоуглеводная диета с высоким содержанием жиров и умеренным содержанием белков — прим. TJ).

После этого программист отовсюду удалил свою дату рождения и попытался свести к минимуму информацию о себе в интернете. Тогда же он решил уехать из Германии, где, по его словам, легко определить местонахождения человека с минимумом информации под рукой.

Было очень страшно. Не думаю, что они убили бы меня, но эти парни очень опасны. Я знаю, сколько денег они зарабатывают, и им ничего бы не стоило заплатить 10-20 тысяч какому-нибудь чуваку, чтобы он пришёл ко мне домой и выбил из меня весь дух. Я как можно скорее перебрался в Великобританию. Здесь можно спрятаться, сохранять анонимность.

Исполнение детской мечты

Никто из коллег Фабиана до сих пор не знает, где он живёт в Великобритании. Он согласился поговорить с репортёром Би-би-си только потому, что вскоре покинет свой нынешний дом и переберётся в другое место. Как признал мужчина, частые переезды, жизненные ограничения и узкий круг друзей — это часть той жертвы, которую он принёс ради своего ремесла. В конце концов, он стремился к нему всю жизнь.

Родившись в бедной семье в бывшей ГДР, он впервые увидел компьютер в семь лет у отца на работе. Впечатления от устройства захватили мальчика, поэтому следующие три года он копил деньги на собственный компьютер, собирая и продавая перерабатываемые бутылки и банки на улице.

Прошло немного времени после того, как десятилетний мальчик купил компьютер, когда устройство атаковал теперь уже малоизвестный вирус TEQUILA-B. Но вместо того, чтобы отчаяться, Фабиан восхитился тем, как программа нарушила работоспособность компьютера. Он пошёл в библиотеку и прочитал несколько книг о компьютерных вирусах, после чего написал свою первую антивирусную программу.

Я почти ничего не трачу, нет. Люблю играть в онлайновые настольные игры, но это не стоит больших денег. Большую часть средств я посылаю сестре, которая воспитывает маленькую дочку. Мне приятно осознавать, что у неё есть всё, что ей нужно.

программист, специалист по вирусам-вымогателям

Читайте также: