Чистить хост от вирусов

Записи, сделанные вирусными программами в файле hosts могут легко заблокировать доступ через браузер к любому интернет-сайту, перенаправить ваш запрос вместо официального сайта на ложную страницу к мошенникам или заблокировать любым приложениям на вашем компьютере доступ в интернет-сеть и, соответственно, "заглушить" все их онлайн функции. Так, в один момент антивирус может перестать обновляться, игра не сможет подключиться к серверу, сайт с любимыми "Одноклассниками" не откроется, а вместо своей странички "Вконтакте" вы в один момент окажетесь на "левом" портале, где с вас через смс-ки будут вымогать деньги за восстановление доступа к учетной записи.

Чтобы избежать подобных неприятных ситуаций, всегда следите за тем, что вы скачиваете и устанавливаете на свой компьютер, ну, и конечно, не забывайте наблюдать за файлом hosts и периодически чистить в нем разный "мусор".

Чтобы получить доступ к hosts-файлу его нужно, для начала, отыскать в системных папках. В разных ОС Windows его месторасположение может слегка отличаться. И иногда он даже может быть скрыт, в зависимости от настроек операционной системы.

- В ОС Windows 95/98/ME он располагается: C:\WINDOWS\hosts

- В ОС Windows NT/2000 он располагается: C:\WINNT\system32\drivers\etc\hosts

- В ОС Windows XP/2003/Vista/7/8 он располагается: C:\WINDOWS\system32\drivers\etc\hosts

Здесь вы можете прочитать подробнее о том, как найти и сделать "видимым" файл hosts.

После того, как получите доступ к хостсу, можно приступать к очистке файла от вирусных команд. Сделать это можно двумя способами.

1. Ручное редактирование (через "Блокнот")

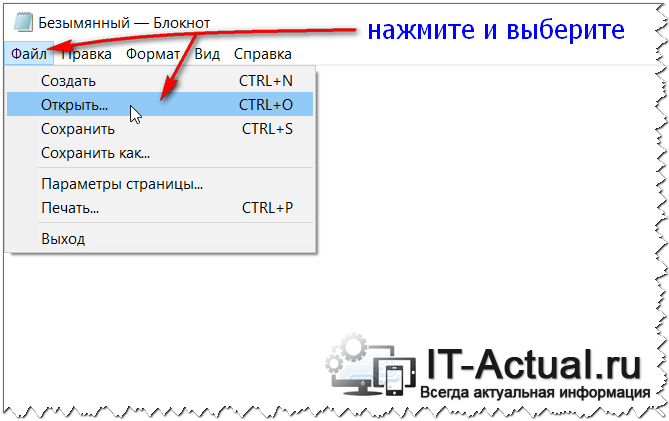

А.) Запускаем "Блокнот" ("Пуск" --> "Все программы" --> "Стандартные") от имени администратора (нажимаем прав. кн. мышки на значок программы --> Запуск от им. администратора) и добавляем в него файл hosts ("Файл" -- >"Открыть").

Можно сделать и по-другому.

Б.) Находим хостс-файл по одному из вышеуказанных адресов и просто кликаем на него прав. кн. мышки, далее выбираем опцию "Открыть" / "Открыть с помощью", затем выбираем "Блокнот", жмем "ОК" и смотрим на содержимое файла.

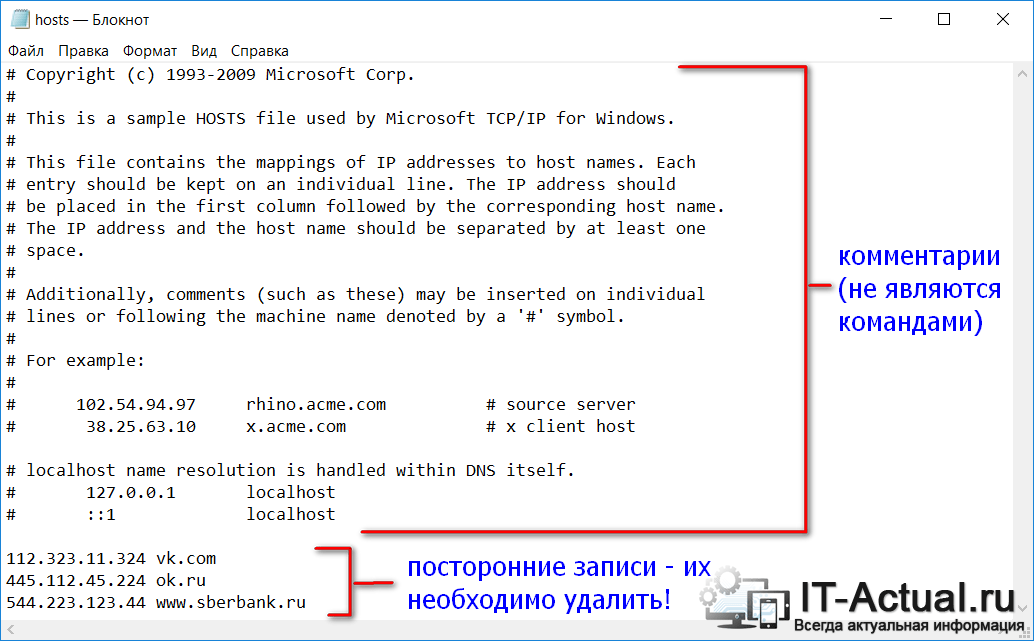

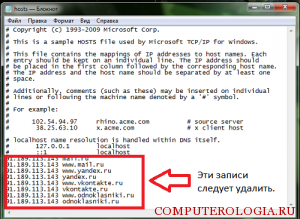

В начале идут пояснительные комментарии от Microsoft о том, что это за файл и как им пользоваться. Потом приводится несколько примеров, как вводить различные команды. Все это, простой текст и никаких функций он не несет! Пропускаем его и доходим до конца. Дальше должны идти уже сами команды . В отличие от комментариев (т.е. простого текста) они должны начинаться не со значка "#" , а с конкретных цифр , обозначающих ip-адрес.

Вредоносными могут быть любые команды, идущие в вашем hosts-файле после следующих строк:

- В Windows XP : 127.0.0.1 localhost

- В Windows Vista : ::1 localhost

- В Windows 7/8 : # ::1 localhost

Как видите, host-файлы в разных операционных системах немного отличаются. Более подробно, как должны выглядеть файлы hosts вы можете прочесть здесь.

Чтобы не почистить чего-нибудь лишнего, нужно знать, как расшифровываются команды. Ничего сложного тут нет. В начале каждой команды идет цифровой ip-адрес , затем (через пробел) соотносимое с ним буквенное доменное имя , а после него может идти небольшой комментарий после значка "#".

Запомните! Все команды, начинающиеся с цифр 127.0.0.1 (за исключением, 127.0.0.1 localhost) блокируют доступ к различным сайтам и интернет-сервисам. К каким именно, смотрите в следующей графе, идущей после этих цифр. Команды, имеющие в начале любые другие цифры ip-адреса, перенаправляют (делают редирект) на мошеннические сайты вместо официальных. Какие сайты вам подменили на мошеннические, так же смотрите в каждой графе, идущей после этих цифр. Таким образом, догадаться будет совсем несложно, какие команды в вашем хостс-файле - вредоносные! Если все же что-то не понятно - смотрите на скриншот снизу.

Учтите еще такой момент. Многие вирусные команды хитрыми интернет-злоумышленниками могут быть спрятаны далеко в самом низу файла, поэтому не поленитесь прокрутить ползунок вниз до конца!

После того, как вы проведете "зачистку", не забудьте сохранить все изменения ("Файл" --> "Сохранить"). Если вы открывали файл hosts из самой программы "Блокнот" (вариант А.), при сохранении изменений, в графе "Тип файла" обязательно выберите вариант "Все файлы", иначе блокнот вместо сохранений в hosts-файле сделает лишь его текстовую копию hosts.txt , которая не является системным файлом и никаких функций не выполняет!

После удачного сохранения не забудьте перезагрузить компьютер.

2. Автоматизированное редактирование (через специальные утилиты)

AVZ - антивирусное приложение, умеющее работать с файлом hosts, даже если он скрыт и подменен злоумышленниками на фальшивый файл с правильными значениями, имеющий похожее название, например, "hosts" - в котором вместо английской буквы "o" прописана русская буква.

Скачайте утилиту AVZ и запустите приложение от им. администратора (нажмите на запускающий файл прав. клав. мыши и выберите соответствующую опцию).

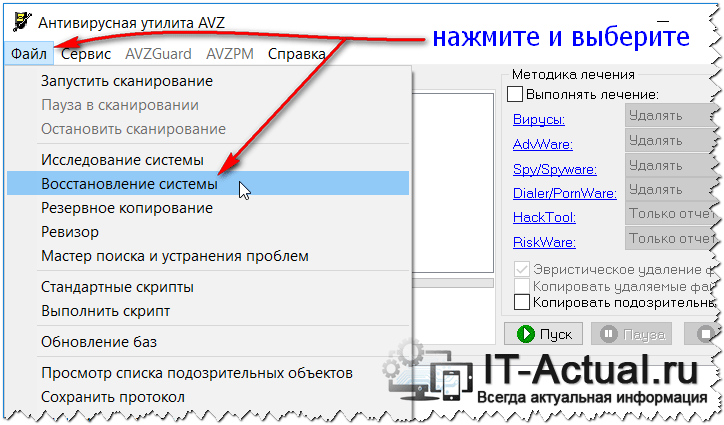

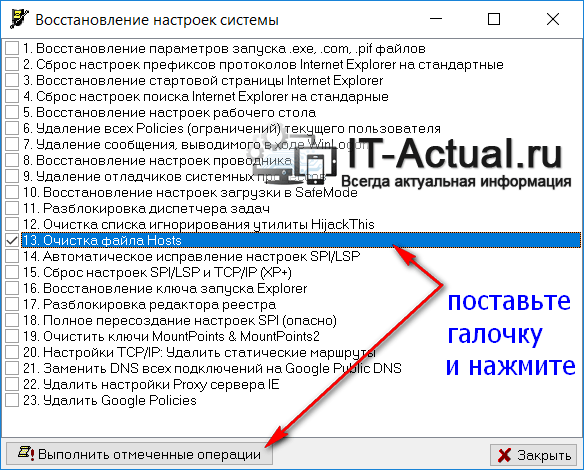

В меню программы выберите "Файл" --> "Восстановление системы" и в открывшемся окне отметьте галочкой функцию "13. Очистка файла Hosts", затем нажмите кнопку "Выполнить отмеченные операции".

Вот, и все дела! Теперь осталось только перезагрузить компьютер.

HijackThis - еще один хороший аналог предыдущему приложению, позволяющий редактировать хостс даже вручную!

Скачиваем утилиту HijackThis и так же запускаем от имени администратора . Далее, нажимаем последовательно на опции: "Config" --> "Misc Tools" --> "Open hosts file manager".

Перед нами откроется во внутреннем окошке все содержимое нашего файла hosts. Выделяем в нем все вирусные командные строчки левой клав. мыши и жмем на кнопку "Delete line(s)", чтобы навсегда их удалить из нашего файла. Далее, нажимаем "Back" для выхода.

Как видите, все предельно просто. И не забудьте перезагрузить компьютер!

Этот материал будет всецело посвящён hosts файлу, из-за прописанных строк в котором, ваш интернет браузер может отображать не запрошенный вами популярный сайт, а мошеннический (со схожим дизайном, функционалом и т.д.).

Модификация данного файла является излюбленным занятием для различного рода вирусов и прочих зловредов. При этом не каждый антивирус считает нужным защищать данный файл и оповещать пользователя о внесённых в него изменениях.

Содержание:

Что такое hosts файл и зачем он нужен в Windows (XP, 7, 8, 10)

Классический интернет адрес имеет буквенный формат, который вы видите и самолично вводите в адресную строку браузера. Однако у любого сайта есть свой IP адрес, и компьютер, открывая сайт, обращается к нему именно по его IP, а не буквенному имени. Где же компьютер узнаёт IP адрес введённого в адресную строку браузера сайта? Он обращается к удалённому DNS серверу за этой информацией. Однако если в hosts файле имеется прописанное соответствие IP адреса для конкретного сайта, то компьютер и соответственно браузер не будет даже пытаться отправить запрос к DNS серверу, а сразу обратится по указанному в файле IP адресу.

- Кража данных для входа в вашу учётную запись, к примеру, для рассылки спама.

- Смс-мошенничество. Под разными предлогами вас настоятельно попросят отправить смс, опустошив на энную сумму денег баланс вашего мобильного телефона.

- Сайт вовсе не будет доступен. Провайдеры, узнав, что определённые IP адреса используются в злонамеренных целях, их могут аннулировать.

Зачастую с использованием hosts подменяются популярные сайты – Вконтакте, Одноклассники и т.п. Также с помощью hosts может блокироваться открытие сайтов, с которых можно скачать антивирусное программное обеспечение.

Как очистить\исправить hosts файл

Существует несколько методов, воспользовавшись которыми, вы сможете вычистить hosts файл от посторонних и вредоносных записей. Однако стоит отметить, что сами по себе они там не могли появиться, а потому, предварительно следует осуществить проверку системы каким-либо популярным антивирусным решением.

AVZ – антивирусное программное обеспечение, которое позволяет просканировать и успешно избавить проверяемый компьютер от различного рода вредоносных элементов (рекламные модули и тулбары, шпионское и рекламное ПО и т.д.), а также восстановить системные настойки и параметры, которые могли быть изменены в процессе вредоносной деятельности.

Для очистки и восстановления hosts файла необходимо сделать следующее:

-

Запустите утилиту AVZ. В отобразившемся окне выберите в верхнем меню пункт Файл ->Восстановление системы.

В дополнительно открывшемся окне установите галочку у пункта Очистка файла Hosts, а после нажмите на располагающуюся чуть ниже кнопку Выполнить отмеченные операции.

Буквально через пару секунд файл Hosts будет очищен, все посторонние записи из него будут удалены.

Особо радует то факт, что данная утилита корректно функционирует и полностью справляется со своими обязанностями в Windows включая XP, 7, 8.1 и последней Windows 10.

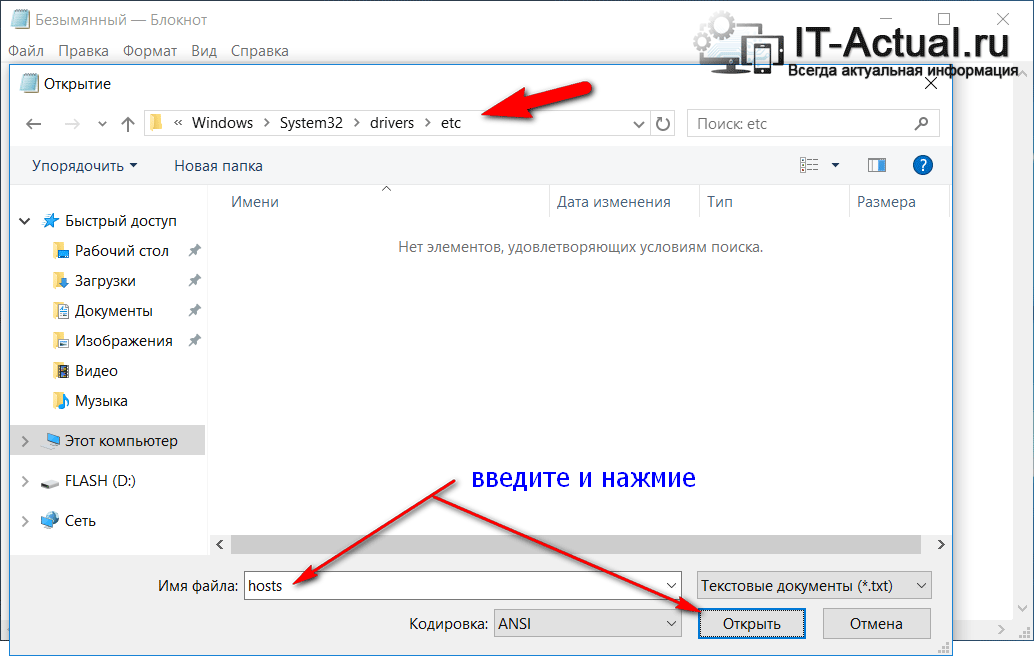

Откройте меню Пуск, найдите в списке программу Блокнот, а после кликните по ней правой клавишей мышки и в отобразившемся контекстном меню выберите пункт Запустить от имени администратора.

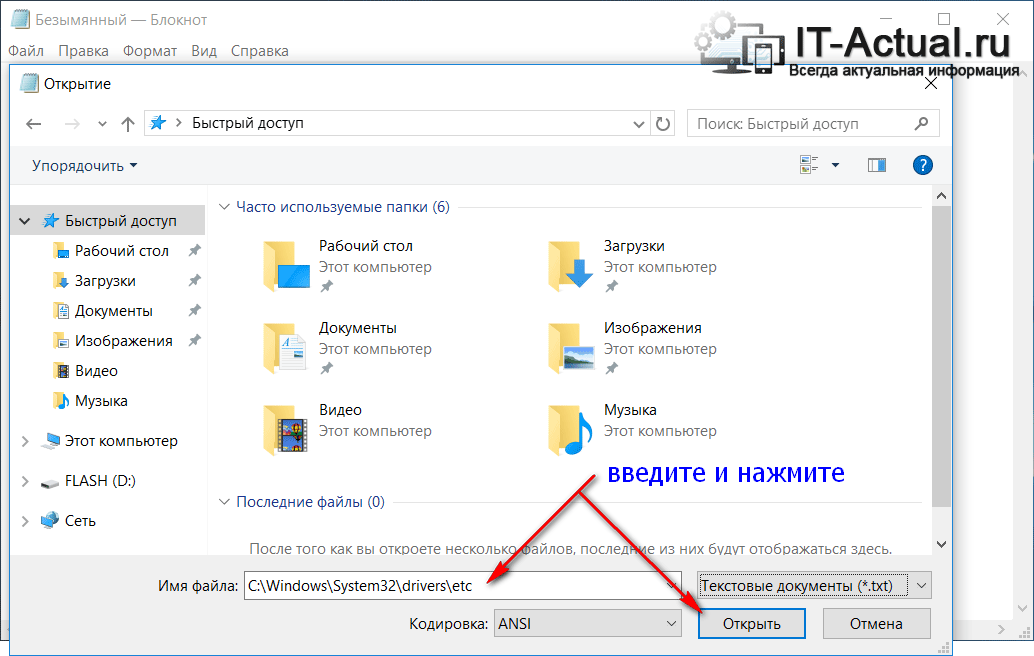

В диалоговом окне открытия файла необходимо будет указать путь, где располагается интересующий нас файл. Ведите C:\WINDOWS\system32\drivers\etc и нажмите клавишу Enter.

Скорее всего в открывшейся папке вы ничего не увидите, т.к. данный файл имеет системный атрибут и по умолчанию не отображается в файловом менеджере .

Так что просто введите в поле Имя файла: hosts и нажмите клавишу Enter.

В открывшемся файле вы можете видеть блок с описанием, он обрамлён символом #. А вот всё что после него, это уже посторонние записи, которые необходимо удалить.

Удалив всё постороннее, не забудьте сохранить файл.

Задача по очищению hosts файла выполнена.

Краткий итог

В материале я подробно постарался рассказать, что собой представляет Hosts файл, какую роль он выполняет в системе, что бывает, если им воспользуются в злонамеренных целях. Подробно были освещены способы и инструкции, как очистить Hosts от посторонних записей.

Если что-то осталось не до конца понятным, то комментарии всегда открыты для вопросов и уточнений.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

Для того чтобы противостоять подобным действиям давайте ближе познакомимся с этим файлом.

Файл hosts можно найти по следующим адресам:

Для всех Windows 7, 8, Vista, XP, NT, 2000 файл лежит по одному адресу: C:\Windows\System32\drivers\etc\hosts

Для Windows 95\98\ME находится в папке C:\WINDOWS\hosts

- Используется для сопоставления IP адреса и имени хоста посещаемого сервера, узла, домена.

- По умолчанию в файле hosts значится всего один IP-адрес 127.0.0.1, который всегда и на всех компьютерах ведет на локальный хост(localhost), т.е. на ваш же компьютер. Этот IP-127.0.0.1 зарезервирован для внутреннего адреса компьютера по всему миру.

- Файл hosts не имеет расширения и редактируется в обычном текстовом редакторе.

Взаимодействие hosts-файла с работой браузера.

- Прежде чем браузер откроет указанный ему адрес, он считывает информацию из файла hosts;

- Если адрес соответствует localhost, то открываются файлы и папки компьютера;

- Если отличается, то браузер идет по дальнейшему длинному этапу: местный кэш распознания DNS, кэш IP-адреса, стороннего хост сервера и т.д. до перевода URL адреса в IP запрашиваемого ресурса и открытия окна сайта.

- Если в hosts указан адрес сайта и через пробел его реальный IP адрес, то открытие этого сайта произойдет быстрее;

- Если после адреса сайта стоит адрес 127.0.0.1, то запрос не выйдет за пределы компьютера, т.е. доступ к этому сайту будет закрыт.

Это часто используют пользователи установившие на своем компьютере взломанные программы. Этот способ не дает возможность выходить установленным программам на свой ресурс для обновления и распознания взлома: фиктивного пароля или замены файла.

Ну и как понятно, что этим же способом пользуются хакеры, чтобы не дать установленному на компьютере антивирусу выполнять обновления.

Вредное программное обеспечение может маскироваться в hosts-файле:

- перед исправлениями или после них могут стоять допустим тысяча пробелов и переносов строки. Переносы вычисляются размером ползунка справа, пробелы размером ползунка внизу текстового редактора;

- при сохранении файла вирус присвоит ему атрибут, как скрытому файлу, не видимому в настройках просмотра файлов по умолчанию;

Лечим последствия вирусной атаки на файл hosts.

Этот файл имеет атрибут скрытый, поэтому для начала установите галочку "Показывать скрытые файлы и папки" в свойствах папки:

Windows 7: Панель управления / Оформление и персонализация / Параметры папок

Windows XP: Пуск / Настройка / Панель управления / Свойства папки или Сервис / Свойства папки / вид

Windows Vista: Пуск / Панель управления / Оформление и личная настройка / Свойства папки

Для Windows 7, 8 возможно потребуются права администратора.

1. Перейдите по адресу размещения файла hosts: C:\Windows\System32\drivers\etc\hosts

2. При открытии hosts, из-за отсутствия расширения этого файла, система предложит с помощью чего открыть:

3. Выберите любой установленный текстовый редактор (можно блокнот).

4. Просмотрите параметры, удалите те, которые считаете нужными (теперь вы специалист - см. выше), но оставьте 127.0.0.1 localhost.

Посмотрите на ползунки окна редактора (при их наличии), если они маленькие, то возможно где-то в глубине файла спрятана информация хакера.

5. Сохраните файл после редактирования.

Правила формирования hosts файла

1. Каждая командная запись должна быть размещена в отдельной строке.

2. Вначале прописывается IP адрес, после него имя сайта (хоста, домена).

3. Между атрибутами строки должен быть как минимум один пробел.

4. Комментарии размещайте в строке после символа #

Ниже приведены чистые записи файлов hosts без комментариев, выводимых в начале и начинающимися со знака #.

Этот знак аннулирует прописанную команду, все что написано после него в данной строке является лишь информацией и примеров для пользователя.

Системы Windows XP и Server 2003:

127.0.0.1 localhost

Системы Windows Vista и Server 2008:

127.0.0.1 localhost

::1 localhost

Система Windows 7:

# 127.0.0.1 localhost

# ::1 localhost

- знак # означает комментарий, то есть в Windows 7 файл должен быть чистым по умолчанию.

Мы рассмотрели ручную проверку файла HOSTS на наличие вредоносных записей после вирусных атак или действия установленного вируса.

Все антивирусы автоматически проверяют этот файл, но нет ничего лучше собственного опыта.

Вы можете столкнуться с тем, что после перезагрузки компьютера файл hosts опять будет заражен. В этом случае ищите причину в скрытом вирусе, файл hosts является всего лишь следствием работы зараженной системы.

Файл hosts присутствует во всех современных популярных семействах операционных систем таких как Windows, Linux и Mac OS и определяет то, как компьютер будет отрабатывать запросы к глобальной сети интернет. Добавив в данный файл несколько дополнительных строк можно добиться эффекта при котором пользователи при попытке открытия своих любимых сайтов увидят только рекламу. Часто доступ к сайтам блокируется полностью с требованием оплаты для его восстановления.

Это типичные действия интернет-мошенников последних лет, которые пользуются неопытностью пользователей для своего обогащения. Если и вы пострадали от их действий, то потратьте несколько минут на данную статью, в которой я расскажу как удалить вирус hosts.

# Copyright (c) 1993-1999 Microsoft Corp.

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

# Copyright (c) 1993-2006 Microsoft Corp.

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

# Copyright (c) 1993-2006 Microsoft Corp.

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

# localhost name resolution is handle within DNS itself.

# Copyright (c) 1993-2006 Microsoft Corp.

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

# localhost name resolution is handle within DNS itself.

Удаление вируса в hosts с помощью утилиты AVZ

Начинающим пользователям работа с командной строкой, которую содержит предыдущий описанный способ удаления вирусов в файле hosts, может показаться сложной и непонятной. Выходом в данной ситуации может являться использование антивирусной утилиты AVZ, которая является полностью бесплатной и служит для удаления различного вредоносного программного обеспечения с компьютера.

В том числе данная программа содержит и менеджер файла hosts, с помощью которого можно произвести его очистку в простой и наглядной форме. Для этого выполните следующие шаги.

2 - Распакуйте архив в выбранную на компьютере папку.

3 - Запустите из распакованной папки исполнимый файл программы avz.exe.

5 - Откроется окно менеджера, который допускает только построчное удаление/редактирование содержимого файла hosts. Все строки, которые начинаются со знака # выделены серым цветом. Они называются закомментированными, являются вспомогательными и не содержат в себе каких-либо команд или инструкций. На них можно не обращать внимания.

6 - Строки не содержащие # будут отображены более черным цветов. Они являются исполнимыми командами для операционной системы. Внимательно сравните содержимое вашего файла hosts с примерами выше и при наличие добавочных строк удалите лишнее.

7 - По сути вы в зависимости от операционной системы вы должны увидеть только следующие незакомментированные строки

Для Windows Vista:

Windows 7 и Windows 8 незакомментированных строк (без знака # вначале) содержать не должны.

Даже самый надежный антивирус не является стопроцентной гарантией того, что рано или поздно в компьютер не проберется вирус. Основными причинами поражения технического устройства вредоносными программами являются посещения сомнительных сайтов и переход по неизвестным ссылкам. Если все же вы столкнулись с данной проблемой, то решить ее не очень сложно, достаточно лишь немного понять, что же такое вирус hosts и как с ним бороться веди есть разные способы удаления вируса с компьютера.

Как узнать о наличии вируса hosts

Вредоносная программа может проявляться как окно, появляющееся при загрузке веб-страниц, требующее отослать смс на короткий номер или просто с сообщением или что вирус заблокировал компьютер. Вирусы продуманы их разработчиками таким образом, что при заражении техники они проникают в операционную систему и в расположенный здесь файл hosts, работающий непосредственно с браузерами. Именно он дает команду направлять пользователя на ресурс мошенников или другой вредоносный сайт.

Перед тем как удалить вирус hosts навсегда, следует узнать о его наличии в системе. Не всегда программа сразу же проявляет себя. Периодически следует самому проверять компьютер на наличие вирусов. Кроме того желательно сверять адреса сайтов с теми, которые прописаны в файле. Программа проверяет IP-адрес, отправляя запрос на DNS-сервис. Вирус явно определяется при несовпадении данных.

Hosts-файл и работа браузера

Перед тем как открыть веб-страницу, браузер считывает информацию из файла hosts. Если здесь кроме адреса сайта через пробел указан его IP, то ресурс откроется быстро. В файле можно запретить доступ к каким-либо веб-страницам. Для этого напротив адреса ресурса нужно будет указать 127.0.0.1.

Тем, кого интересует, как удалить вирус hosts с компьютера, сначала нужно узнать, как найти этот файл. Для этого есть несколько способов. Один из них – это переход к файлу через Windows-system32. Другой – открыть программу через Блокнот.

Возможности файла hosts можно использовать с различными целями. К примеру, пользователи, устанавливающие на свой компьютер взломанные программы, таким образом не дают им обновляться на собственном ресурсе, чтобы не обнаружить факт взлома.

Удаление вируса hosts

Определить, что на компьютере вирус, можно открыв данный файл. О наличии вредоносного ПО могут говорить такие факты:

- Перед или после исправлений стоит большое количество пробелов, переносов,

- Наличие в файле посторонних записей,

- Присутствие на компьютере скрытых файлов.

Если говорить о том, как удалить вирус hosts на windows xp, то эта процедура будет легче, чем в более поздних версиях операционной системы, когда, скорее всего, понадобится использовать права администратора. Для того чтобы открыть файл нужно зайти в меню Пуск и выполнить команды \system32\drivers\etc\ hosts. Так как у файла отсутствует расширение, необходимо выбрать, с помощью какой программы его открыть. Для этого подойдет любой текстовый редактор, в том числе и Блокнот.

Теперь необходимо отредактировать информацию, которая здесь содержится. Важно! Запись 127.0.0.1 localhost изменять нельзя. Все комментарии необходимо располагать после знака #. В первую очередь указывается IP-адрес, только после которого пишется имя ресурса. Отредактированный документ сохраняется.

Итак, файл hosts является довольно значимым, независимо от ОC и браузера, который у вас установлен. Редактировать и проверить его можно вручную, используя для этого текстовый редактор. После проверки понадобится перезагрузить компьютер. Если после этого файл останется зараженным, причины нужно искать в скрытых вирусах, следствием чего и является наличие вредоносного ПО в hosts.

Сегодня хакеры всего мира ведут успешную работу по взламыванию всевозможных веб-сайтов. Эта проблема достигла большого уровня опасности, поэтому в данной статье поговорим о действиях, которые надо предпринимать в том случае, если Ваш интернет-ресурс на Wordpress, Joomla, Datalife или другом популярном движке оказался уже взломанным.

Причины взлома

Прежде всего, необходимо понять причины, по которым взламываются сайты. Любой интернет-ресурс (популярный или не очень, новый или старый, приносящий большую или маленькую прибыль) может принести взломщику потенциальную пользу, поскольку взломанные сайты могут служить для:

- рассылки спама;

- посылки посетителей ресурса на другие сайты (к примеру, для фишинга);

- распространения вирусов на компьютеры пользователей и кражи их данных;

- атак на сайты других владельцев;

Признаки взлома

Вначале взлом можно и не заметить, так как на первый взгляд все сайты будут нормально функционировать. Поэтому необходимо научиться его определять. Наиболее явным признаком взлома является то, что на месте сайта появляется изображение со взломом. Есть и другие признаки, среди которых:

При наличии выше приведенных признаков у Вашего сайта, можно с определенной долей уверенности делать вывод, что он взломан. Чаще всего ломаются такие популярные движки, как Wordpress, Joomla, Datalife и прочие. Необходимо сразу отметить бесполезность устранения локальных последствий взлома, а именно – удаления чужеродного файла в корневой директории, удаление вставки iframe из шаблона, удаление нового кода из .htaccess.

Ведь после того, как вы все это удалите, оно в течение нескольких часов появится снова. Владельцы сайты начинают обвинять во всем хостеров, хотя, как правило, последние тут вовсе и не причем. Злоумышленник автоматически получает все необходимые данные к повторному доступу на сайт, если на аккаунте остается хотя бы один зловредный файл. Ниже мы расскажем о том, что надо сделать, чтобы полностью избавиться от вируса.

Последствия взлома

Негативные последствия от нежелания действовать могут быть самыми разными, а именно:

- бан поисковыми системами;

- снижение уровня посещаемости;

- получение жалоб на вас в органы (при перенаправлении на мошеннический сайт);

- блокировка хостинга (при спамах аккаунта или нападении его на другие сайты).

Естественно, что Вам это не надо. Поэтому постарайтесь быстрее решить данную проблему, организовав своевременную чистку аккаунта.

Что же делать?

Сложность проведения очистки аккаунта заключается в необходимости полного удаления всех зловредных файлов и чужеродных кодов. Поскольку при удалении только одного из них злоумышленник и далее сможет свободно входить на Ваш сайт.

Прекрасно, если при этом Вы будете иметь здоровый бекап, на котором отсутствуют следы взлома. Ведь при одинаковой последовательности шагов бекап облегчает Вашу работу.

Шаг 1. Сохранение необходимой информации.

Прежде всего, следует сохранить базу данных. Заразить вирусом ее невозможно (исключением является такая мелочь, как вставка кода в новости, что в принципе делается очень редко). Проверьте, чтобы в папках uploads и images отсутствовали исполняемые файлы php и другого типа.

Все остальные файлы в этих папках сохраните. Однако помните, что шансы у вируса опять попасть на Ваш сайт тем большие, чем больше данных вы сохраните. Поэтому сохраняйте все по минимуму. Использовать можете свой здоровый бекап, если он Вас полностью устраивает.

Шаг 2. Глобальная очистка активного хост-аккаунта.

Далее необходимо все удалить. Напишите хостеру о своем желании привести аккаунт в первоначальное состояние, поскольку после обычного удаления файлов из папки с сайтом их можно забыть в другом месте, что приведет к бессмысленности всей проделанной работы.

Шаг 3. Восстановление.

При наличии бекапа, закачайте его. А после этого обновите до самой свежей версии дистрибутив движка.

При отсутствии бекапа необходимо закачать последнюю версию дистрибутива с официального сайта движка. Закачать нужно также шаблон, базу и каждый сохраненный файл, предварительно проверив все это в ручном режиме и с помощью антивируса.

Шаг 4. Защитные меры.

Одним из самых важных по значимости является последний этап, цель которого состоит в том, чтобы избежать повторного взлома. Для достижения этой цели необходимо:

1. Поставить на админскую часть сложный пароль. Помните, что тысячи паролей ежедневно взламываются обычным брутфорсом по словарю.

2. Обновить движок до свежей версии, и впоследствии делать это регулярно. Знайте, что программное обеспечение с открытым исходным кодом очень часто ломается, а одним из предназначений обновлений как раз и является регулярное заделывание дыр.

3. Поищите в поисковике защитные плагины и поставьте их. Конкретные советовать не будем, каждый движок имеет свои плагины, с помощью которых можно обезопасить сайт.

P.S.

Ваш сайт, который был однажды взломан, теперь находится в группе риска, поэтому нужно прикладывать максимум усилий для его защиты. Если хотите надолго попрощаться с проблемами, постарайтесь сделать все так, как нужно!

Обратившись к консультантам нашей технической поддержки, Вы сможете получить ответы на возникшие у Вас вопросы. Также мы порекомендуем Вам специалистов по лечению Ваших интернет-ресурсов от разнообразных вирусов.

Читайте также: