Что за вирус хакеры

Омерзительная шестерка

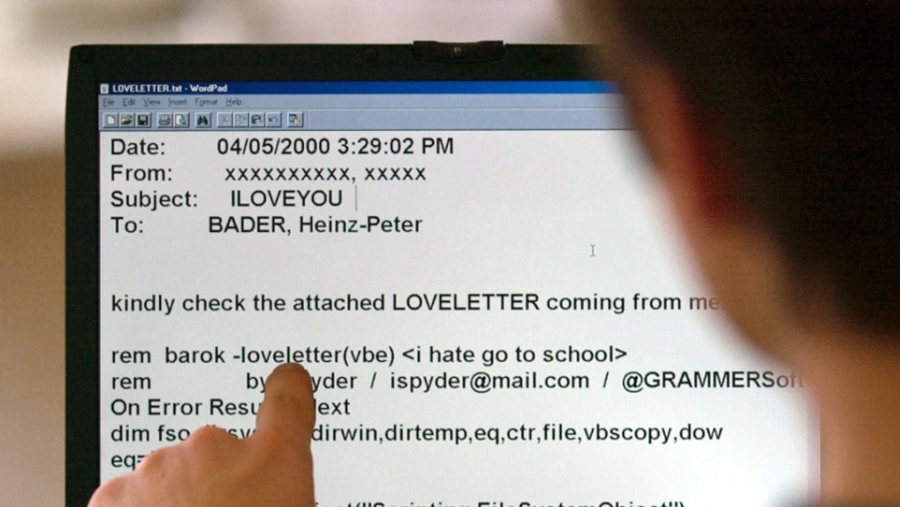

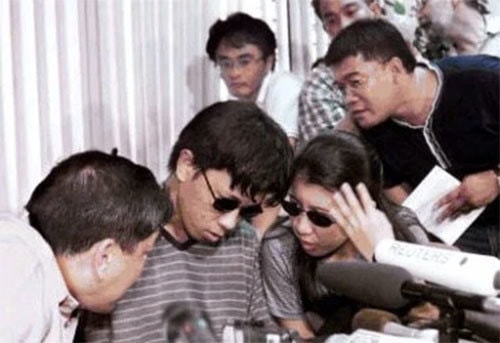

Первым экспонатом кунсткамеры китайского художника стал вирус с романтическим названием ILOVEYOU, также известный как LoveLetter. Вирус был разослан по электронной почте с Филиппин в ночь на 5 мая 2000 года.

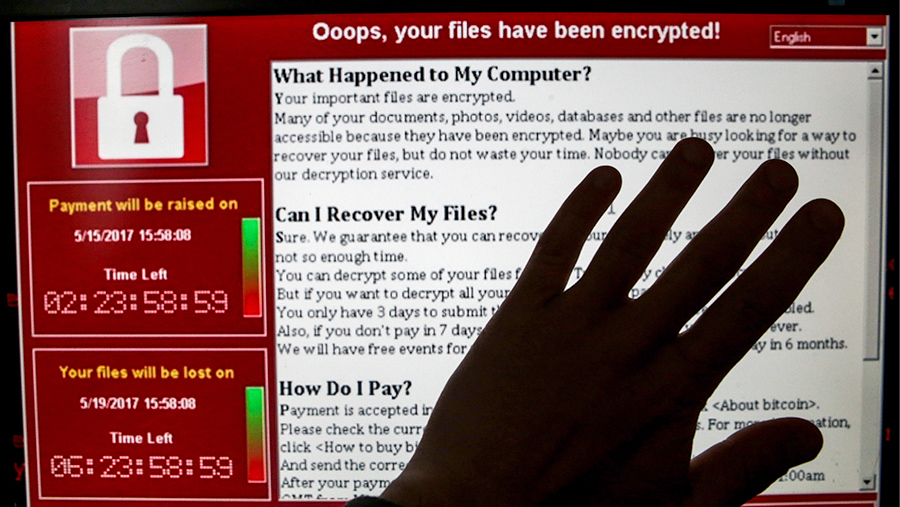

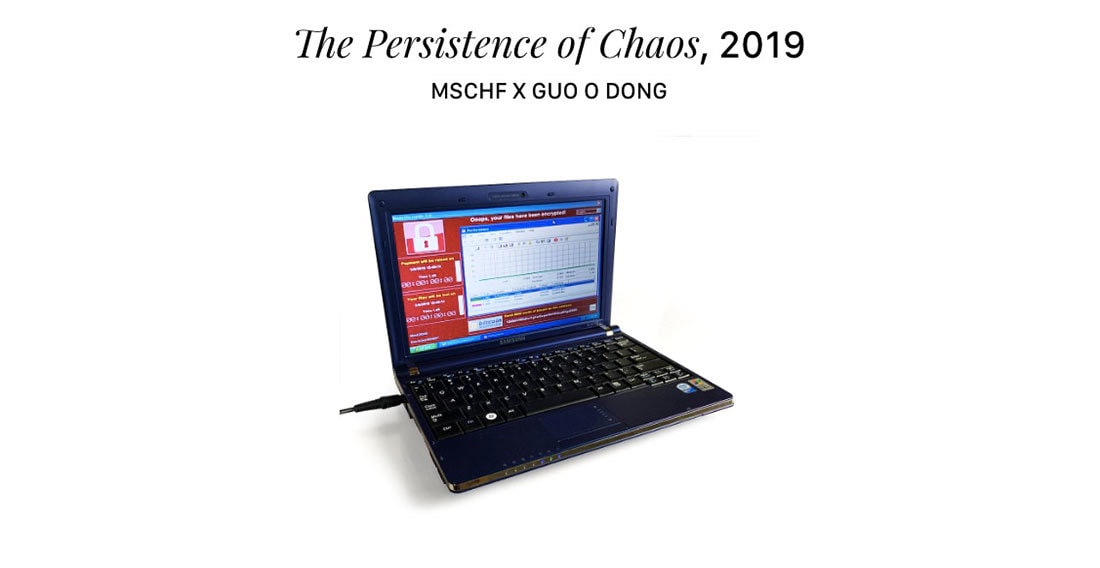

Прогремевший на весь мир вирус-шифровальщик WannaCry ожидаемо вошел в коллекцию Го О Дуна. Массовая эпидемия началась 12 мая 2017 года. Вирус атаковал компьютеры под управлением Windows, шифровал все файлы пользователя и требовал выкуп в биткоинах за расшифровку. Жертвы вымогателей пополняли биткоин-кошельки в надежде вернуть свои файлы, но чаще всего впустую.

Менее чем за неделю были заражены до 300 тыс. компьютеров по меньшей мере в 150 странах, сообщала информационная служба McClatchy со ссылкой на американских экспертов.

Вирус блокировал работу множества организаций и предприятий: больниц, аэропортов, банков, заводов. В частности, вирус поразил серверы национальной системы здравоохранения Великобритании, чем причинил ущерб на £92 млн (около $120 млн), по данным британского министерства здравоохранения и социальной защиты. В ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. На прием к врачам оказались отменены 19 тыс. записей.

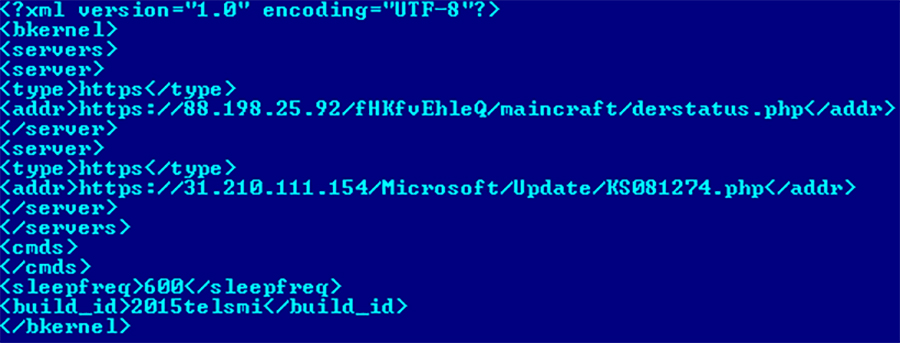

Вирус BlackEnergy 2 создали на базе довольно простого троянца BlackEnergy, который применялся злоумышленниками с 2007 года для проведения DDoS-атак. Однако новая версия была значительно модернизирована и теперь представляет собой набор инструментов для самых разных деструктивных задач. Например, программа может уничтожить жесткий диск, перезаписав всю информацию на нем случайным массивом данных.

По данным компании mi2g, ущерб от деятельности MyDoom на вторую половину 2 февраля 2004 года оценивался в $39 млрд. Сюда вошли задержки онлайн-платежей, потери пропускной способности сетей, восстановление работоспособности инфицированных систем и т.д.

Червь SoBig распространялся через электронную почту как вирусный спам. Днем рождения вируса считается 9 января 2003 года. Чтобы заразиться, пользователь самостоятельно запускал зараженный файл. Вредоносное ПО значительно замедляло работу компьютера и пересылало себя дальше по почте. SoBig затронул сотни тысяч компьютеров и нанес ущерб мировой экономике более чем на $37 млрд.

Штирлиц и хакеры

Главная опасность — собственные сотрудники, которые приходят каждый день в офис, садятся за свои компьютеры и уже имеют доступ к конфиденциальной информации. Их задача становится максимально простой — вывести эту информацию наружу и передать своим сообщникам. Учитывая современный уровень развития технологий — это и быстрые интернет-каналы, и миниатюрные флешки большого объема, мессенджеры, — задача максимально упрощается.

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Коронавирус стал инструментом хакерских атак на пользователей и бизнес, сообщает компания Check Point, поставщик решений в области кибербезопасности. С января 2020 года в мире зарегистрировано более 4 тысяч доменов, связанных с коронавирусом. Из этих сайтов 3% уже признаны вредоносными, а еще 5% —подозрительными.

По словам экспертов, злоумышленники также рассылают спам-письма со ссылкой на вредоносный сайт от лица доверенных организаций. В случае с коронавирусом это могут быть рекомендации от организаций здравоохранения или данные о распространении вируса, которые могут заинтересовать получателя. В момент перехода по ссылке вредоносное ПО автоматически устанавливается на устройство пользователя.

Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ, сообщил, что человеческий фактор все еще является самым уязвимым местом безопасности, а для хакеров методы социальной инженерии представляют особый интерес.

Специалисты компании обнаружили фейковые письма от лица Всемирной организации здравоохранения Италии. Специалисты отметили, что 10% организаций в Италии подверглись этой атаке.

В письмах обычно предлагается ознакомиться с документом, подготовленным ведомством, где описаны все необходимые меры предостережения против коронавируса. Документ во вложении является, конечно же, вредоносом. Другой пример — обнаруженный веб-сайт vaccinecovid-19.com, который был зарегистрирован в России в феврале 2020 года. Злоумышленники предлагают купить "лучший и самый быстрый тест для обнаружения коронавируса по фантастической цене — 19 тысяч рублей".

Эксперт Check Point добавил, что хакеры часто используют повестку дня для рассылки фишинговых писем, причем используют для привлечения пользователей как негативные события, так и позитивные. Например, в ноябре за несколько недель до "Черной пятницы" исследователи обнаружили значительный рост фейковых доменов, имитирующих официальные онлайн-магазины.

Кроме того, крупная спам-кампания была зафиксирована в Японии. Там злоумышленники рассылают спам от лица японской организации помощи инвалидам. В электронных письмах сообщается о распространении коронавируса в нескольких городах Японии, что побуждает получателя открыть документ. Если пользователь заинтересуется и откроет вложение, троян Emotet будет загружен на его компьютер.

Поскольку распространение коронавируса продолжается, злоумышленники будут продолжать использовать тему коронавируса для проведения атак на пользователей и бизнес. Специалисты по кибербезопасности рекомендуют не поддаваться первому импульсу, получая подобные сообщения — не стоит открывать вложения и переходить по ссылкам в подозрительных письмах. Эксперты рекомендуют насторожиться, если в письме или на сайтах много орфографических ошибок — это один из признаков потенциальной подозрительной активности.

Недавно Европейский центральный банк призвал финансовые организация подготовиться к возможному резкому увеличению числа кибератак в рамках последствий эпидемии коронавируса. Регулятор посоветовал протестировать возможности своих технологических систем "в свете потенциального увеличения количества кибератак и потенциальной более высокой зависимости от услуг дистанционного банковского обслуживания".

ЕЦБ обеспокоен тем, что преступники могут попытаться воспользоваться хаосом, вызванным вирусом. Вспышка побудила компании попросить сотрудников работать на дому или распределить их по различным офисам, в то время как больше клиентов могут выбрать онлайн-банкинг, вместо того чтобы ходить в филиалы. Несмотря на то что в последние годы банки улучшили защиту от хакеров, ЕЦБ назвал киберпреступность и технологические бреши одними из главных рисков для отрасли в этом году.

ИБ-специалисты заметили, что троян Emotet ведет себя как Wi-Fi червь, то есть пытается распространяться и заражать новых жер…

Эксперты Sophos рассказали об интересной тактике, которую применяют операторы шифровальщика RobbinHood. Чтобы отключить защи…

Хакеры использовали сервис Bitbucket для хостинга малвари. Исследователи обнаружили семь видов малвари, задействованных в ак…

Разработчики японского CERT создали специальный инструмент, который позволит выявить заражение малварью Emotet .

Инженеры Mozilla активно борются с вредоносными аддонами для Firefox.

Аналитики Check Point заметили, что нечто странное происходит с ботнетом Phorpiex (Trik). Похоже, некто захватил бэкэнд-инст…

В 2019 году самой распространенной угрозой для пользователей macOS как в мире, так и в России стал троян Shlayer, специализи…

Семейство малвари Android.Xiny, известное ИБ-экспертам с 2015 года, все еще опасно для пользователей, так как, по данным Goo…

Аналитики Check Point сообщают, что в декабре Emotet оставлялся одной из наиболее активных угроз. В основном малварь распрос…

Известный вымогатель Ryuk теперь использует функцию Wake-on-LAN, чтобы включать устройства в скомпрометированной сети и обес…

Android-банкер Faketoken сменил тактику. Исследователи обнаружили пять тысяч смартфонов, с которых Faketoken рассылает SMS-с…

Команда безопасности в npm обнаружила вредоносный пакет 1337qq-js, похищавший конфиденциальные данные из UNIX-систем.

Опубликованное открытое письмо, адресованное исполнительному директору Alphabet Сундару Пичаи, в котором множество организац…

С 2017 года по настоящее время специалисты Google обнаружили около 1700 приложений, инфицированных вредоносом Joker. Как мин…

Специалисты Fortinet заметили, что хак-группа FIN7 использует новый загрузчик, BIOLOAD, похожий на другой загрузчик группы, …

Операторы шифровальщика Maze, от атаки которого ранее в этом месяце пострадал американский город Пенсакола, начали публикова…

Orcus Technologies продает и рекламирует инструмент удаленного доступа (Remote Administration Tool) Orcus, однако ИБ-специал…

К концу года резко увеличилась активность вредоносных программ для мобильных устройств. Впервые за последние три года в общи…

В этом году специалисты Visa расследовали как минимум пять инцидентов, связанных с атаками PoS-малвари на заправочные станци…

В конце октября компания Avast провела мероприятие CyberSec & AI в штаб-квартире компании в Праге. Я посетил это мероприятие и посмотрел на то, как делают знаменитые на весь мир антивирусные продукты. Одной из наиболее интересных бесед был рассказ главы группы детектирования угроз Михала Салата о том, как в Avast работают с малварью.

Аналитики компаний Cybereason и SentinelOne обнаружили, что северокорейские хакеры покупают доступ к зараженным системам у о…

Эксперты BlackBerry Cylance рассказали о вымогателе Zeppelin, который базируется на коде малвари VegaLocker и атакует технол…

Два гражданина Румынии, Богдан Николеску и Данет Тибериу, разработавшие и использовавшие малварь Bayrob, заразившую более 40…

Эксперты IBM выявили новую малварь, созданную иранскими хакерами и ориентированную против энергетических компаний на Ближнем…

Специалисты Trend Micro обнаружили вредоноса CallerSpy, который, по их мнению, является частью более крупной кибершпионской …

Из PyPI были удалены две вредоносные библиотеки, пойманные на краже ключей SSH и GPG из проектов разработчиков. Одна из биб…

Специалисты Kaspersky ICS CERT подсчитали, что в третьем квартале 2019 года 37% компьютеров и серверов, использующихся для х…

ИБ-специалисты предупреждают, что как минимум 36 вредоносных приложений эксплуатируют уязвимость StrandHogg, которая опасна …

Эксперты компании Check Point подвели итоги октября 2019 года. По их данным, криптовалютные майнеры впервые за два года утр…

Представители Европола сообщили о 14 арестах, произведенных в 8 странах мира, и ликвидации инфраструктуры малвари Imminent M…

Эксперты Microsoft рассказали о малвари Dexphot, которая атакует Windows-машины с осени 2018 года. Специалисты отмечают, что…

Аналитики Qihoo 360 Netlab представили отчет, описывающий масштабную хакерскую операцию, нацеленную на Казахстан.

Россиянин Станислав Лисов, также известный под псевдонимами Black и Blackf, был приговорен к четырем годам лишения свободы з…

Специалисты компании Cybereason изучили малварь Phoenix, представляющую собой гибрид кейлоггера и инфостилера. Вредонос расп…

Специалисты ESET рассказали о банковском трояне Mispadu, который использует фейковую рекламу скидочных купонов McDonald’s дл…

Аналитики Group-IB сообщают, что больше половины (54%) всех почтовых рассылок вредоносных программ в первой половине 2019 пр…

Официальный сайт GetMonero[.]com, предоставляющий бинарники для Linux и Windows, был скомпрометирован и распространял малвар…

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Все начинается с невинной гиперссылки, присланной по почте. Все чаще она обещает немедленное излечение от коронавируса, который распространяется по миру. На самом же деле за рассылкой стоят хакеры, все более изощренными способами эксплуатирующие страхи и сумятицу, которые несет с собой пандемия.

Специалисты в области кибербезопасности отмечают резкий рост таких сообщений, которые рассылаются сотнями преступных организаций с миллионов подставных адресов.

По их оценкам, такого вала дезинформации в категории фишинга до сих пор не бывало.

Преступники рассылают сообщения на английском, французском, итальянском и турецком языках как по индивидуальным адресам, так и на имейлы компаний в сфере страхования, транспорта, здравоохранения и туризма.

Трудно оценить подлинный масштаб этой кампании, однако мы приведем несколько примеров наиболее убедительных из таких сообщений.

"Пройдите по ссылке на способ лечения коронавируса"

Еще в феврале специалисты из компании Proofpoint обратили внимание на странные сообщения, которые стали получать ее клиенты. Это письмо от таинственного врача, который утверждает, что располагает документом о вакцине против коронавируса, которая якобы скрывается властями Китая и Британии.

Эксперты из Proofpoint говорят, что такие имейлы рассылаются пачками по 200 тысяч за раз.

"Мы видим, что эта фишинговая кампания с использованием угрозы коронавируса ведется уже более месяца. Ее размах непрерывно нарастает, и ясно, что она имеет успех с точки зрения преступников", - говорит Шеррод ДеГриппо, сотрудник фирмы.

Специалисты по кибербезопасности из компании Digital Shadows отмечают также, что коронавирус стал темой оживленных обсуждений на форумах киберпреступников. Например, в феврале этого года такая фишинг-схема обсуждалась на престижном российском форуме XSS.

Начавший эту тему пользователь рекламировал способ доставки вредоносных программ под видом почтового приложения, имеющего вид карты распространения вируса с реальными данными ВОЗ. Такие приложения предлагались к продаже за 200 долларов и за 700 долларов с сертификатом Java CodeSign.

"ВОЗ: этот совет может спасти вас"

Хакеры действовали под видом ВОЗ с самых первых дней вспышки коронавируса, но этот трюк выглядит особенно отвратительным.

По мнению экспертов, пользователи, которые загружают вложенный в письмо файл, рискуют тем, что их компьютеры будут заражены кейлоггером AgentTesla - вредоносной программой, фиксирующей все данные, введенные с клавиатуры пользователя и отсылающей их преступникам.

Чтобы избежать такой опасности, они рекомендуют игнорировать все подобные сообщения якобы от ВОЗ и вместо этого заходить на официальный сайт этой организации или ее страницы в соцсетях.

Почта от налоговой службы

Вариант подобной классической кампании фишинга - сообщения якобы от британской налоговой службы.

Сотрудники компании Mimecast отмечают, что стали получать сигналы о таких весьма убедительных почтовых отправлениях несколько недель назад.

Подобное сообщение обычно обещает рекомендации, как получить возврат налогов в случае заражения вирусом. Предлагаемая злоумышленниками ссылка ведет на фальшивый сайт налоговой службы, где пользователям предлагается ввести персональные данные.

"Не стоит отвечать ни на какие электронные письма, в которых предлагается денежная компенсация, и, разумеется, не надо идти по предлагаемым ссылкам. Налоговая служба никогда не сообщает о возможных выплатах с помощью таких писем", - говорит Карл Вирн, глава компании.

"Вирус переносится по воздуху"

Появляется все больше сообщений, которые явно эксплуатируют страх перед вирусом. Обычно в теме письма говорится что-то вроде: "Вирус Covid-19 теперь переносится по воздуху". Само такое письмо замаскировано под сообщение Центра по контролю и предотвращению заболеваний и выглядит весьма убедительно.

Фирма Cofense, которая первой заметила подобные сообщения, указывает, что содержащаяся в письме гиперссылка ведет на фейковую страницу Microsoft, где пользователям предлагается ввести свой адрес и пароль. После того, как данные введены, происходит переадресация на настоящую страницу Центра по контролю и предотвращению заболеваний, что еще больше маскирует проведенную манипуляцию. Однако дело сделано: хакеры получили прямой доступ к вашей электронной почте и могут распоряжаться ею по своему усмотрению.

"Несмотря на странное написание некоторых слов с заглавной буквы, это довольно качественная подделка, которая в состоянии убедить многих пользователей, особенно в состоянии стресса из-за вируса, и побудить их не задумываясь перейти по ссылке", - говорят сотрудники фирмы.

Некоторые из подобных сообщений содержат даже призывы жертвовать деньги на создание вакцины, правда, при этом предлагается переводить суммы в криптовалюте Bitcoin.

Эксперты из компании Касперского говорят, что к настоящему времени им удалось обнаружить почти 3000 вредоносных программ с упоминанием слова "коронавирус".

Однако, по их мнению, это только начало более широкого распространения этой преступной кампании, которая будет нарастать по мере распространения пандемии коронавируса.

Коронавирус стал инструментом хакерских атак на пользователей и бизнес, сообщает компания Check Point, поставщик решений в области кибербезопасности. С января 2020 года в мире зарегистрировано более 4 тысяч доменов, связанных с коронавирусом. Из этих сайтов 3% уже признаны вредоносными, а еще 5% —подозрительными.

По словам экспертов, злоумышленники также рассылают спам-письма со ссылкой на вредоносный сайт от лица доверенных организаций. В случае с коронавирусом это могут быть рекомендации от организаций здравоохранения или данные о распространении вируса, которые могут заинтересовать получателя. В момент перехода по ссылке вредоносное ПО автоматически устанавливается на устройство пользователя.

Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ, сообщил, что человеческий фактор все еще является самым уязвимым местом безопасности, а для хакеров методы социальной инженерии представляют особый интерес.

Специалисты компании обнаружили фейковые письма от лица Всемирной организации здравоохранения Италии. Специалисты отметили, что 10% организаций в Италии подверглись этой атаке.

В письмах обычно предлагается ознакомиться с документом, подготовленным ведомством, где описаны все необходимые меры предостережения против коронавируса. Документ во вложении является, конечно же, вредоносом. Другой пример — обнаруженный веб-сайт vaccinecovid-19.com, который был зарегистрирован в России в феврале 2020 года. Злоумышленники предлагают купить "лучший и самый быстрый тест для обнаружения коронавируса по фантастической цене — 19 тысяч рублей".

Эксперт Check Point добавил, что хакеры часто используют повестку дня для рассылки фишинговых писем, причем используют для привлечения пользователей как негативные события, так и позитивные. Например, в ноябре за несколько недель до "Черной пятницы" исследователи обнаружили значительный рост фейковых доменов, имитирующих официальные онлайн-магазины.

Кроме того, крупная спам-кампания была зафиксирована в Японии. Там злоумышленники рассылают спам от лица японской организации помощи инвалидам. В электронных письмах сообщается о распространении коронавируса в нескольких городах Японии, что побуждает получателя открыть документ. Если пользователь заинтересуется и откроет вложение, троян Emotet будет загружен на его компьютер.

Поскольку распространение коронавируса продолжается, злоумышленники будут продолжать использовать тему коронавируса для проведения атак на пользователей и бизнес. Специалисты по кибербезопасности рекомендуют не поддаваться первому импульсу, получая подобные сообщения — не стоит открывать вложения и переходить по ссылкам в подозрительных письмах. Эксперты рекомендуют насторожиться, если в письме или на сайтах много орфографических ошибок — это один из признаков потенциальной подозрительной активности.

Недавно Европейский центральный банк призвал финансовые организация подготовиться к возможному резкому увеличению числа кибератак в рамках последствий эпидемии коронавируса. Регулятор посоветовал протестировать возможности своих технологических систем "в свете потенциального увеличения количества кибератак и потенциальной более высокой зависимости от услуг дистанционного банковского обслуживания".

ЕЦБ обеспокоен тем, что преступники могут попытаться воспользоваться хаосом, вызванным вирусом. Вспышка побудила компании попросить сотрудников работать на дому или распределить их по различным офисам, в то время как больше клиентов могут выбрать онлайн-банкинг, вместо того чтобы ходить в филиалы. Несмотря на то что в последние годы банки улучшили защиту от хакеров, ЕЦБ назвал киберпреступность и технологические бреши одними из главных рисков для отрасли в этом году.

Читайте также: