От взломщиков на вирусы

Компьютерные хакеры — это лица, которые хотят получить доступ к компьютеру для его использования без всякого ведома или разрешения с вашей стороны, для своих незаконных целей.

Мотив большинства хакеров — это любопытство, вызов в жизни или ложное чувство силы, в то время как мотивом других являются только деньги. Однако, каким бы ни был мотив хакера, взлом компьютера является незаконной деятельностью, а хакеры — это реальные люди, которые могут ворваться в ваш компьютер точно также, как воры могут проникнуть в ваш дом.

Поэтому, вы должны знать, как остановить хакеров (воров) и как защитить компьютер от взломщиков, которые могут украсть ваши деньги или повредить личной репутации.

- Хакер вначале собирает информацию о намеченной цели,

- выясняет лучший план атаки,

- а затем атакует возможные уязвимости (слабые места) в системе.

Такие вредоносные программы, как трояны и черви, специально разрабатываются и используются хакерами для взлома.

Хотя не существует полностью безошибочного метода для защиты от хакеров, вы, однако, можете предотвратить себя от того, чтобы стать легкой мишенью для них. Узнаем, как защитить компьютер доступными, эффективными и бесплатными способами.

Они могут идти в первой волне атаки, прежде чем хакер фактически сможет обыскивать ваш компьютер в поисках необходимой ему информации.

Постоянное обновление антивирусной программы поможет вам защитить компьютер от последних версий вирусов.

Запускайте сканирование вирусов регулярно. Выберите удобное время, когда вы не используете свой компьютер или, например, уехали по делам — потому что вирусное сканирование значительно замедляет работу вашего компьютера. Сканируйте жесткий диск, как минимум, раз в неделю.

Всегда используйте брандмауэр (фаервол). Брандмауэр предназначен для блокирования несанкционированного и нежелательного трафика, и это ваша главная линия защиты от взлома и вторжения хакера. Почти все компьютерные операционные системы включают в себя брандмауэр, но порой он может быть выключен по умолчанию. Оставить брандмауэр выключенным — это все равно, что оставить входную дверь вашего дома открытой ночью.

Брандмауэр защитит компьютер от внешних хакеров, сделав его невидимым для них и их нападения. Очень маловероятно, что хакер будет тратить много своего времени, чтобы попытаться взломать ваш персональный фаервол.

Найдите надежную анти-шпионскую программу и установите ее на ПК. Шпионский софт (spyware), размещенный в системе, может собирать маленькие кусочки информации без вашего ведома.

Spyware часто используются маркетинговыми фирмами для мониторинга покупательских привычек потребителей. Информация, полученная от spyware, даже если это делается для маркетинговых целей, по-прежнему добывается без вашего ведома и согласия.

Как защитить компьютер при веб серфинге? Никогда не позволяйте браузерам запоминать ваши пароли на веб сайтах, логин-формах, профилях и т.д. Конечно, может быть неудобным вводить каждый раз пароль, когда вы входите в систему, на свой почтовый ящик, в социальную сеть или платежную систему.

Сделайте ваши пароли длинными и сложными, с хорошим сочетанием букв и цифр. Для полной надежности, не используйте ничего связанного с днем рождения, именами ваших детей или что-нибудь подобного.

Хакеры, как известно, используют электронную почту как форму передачи вредоносных кодов. Никогда не открывайте вложения электронной почты от кого-то, кого вы не знаете, даже если вам очень любопытно сделать это.

Но большинство этих объявлений могут быть сфальсифицированы, чтобы установить программы-шпионы или рекламное ПО в вашей ОС, после нажатия на них. Вы напрашиваетесь на неприятности, если нажмете на эти объявления.

Отключите ваш компьютер от Интернета, если он не используется. Большинство людей предпочитают оставлять свой компьютер подключенным, потому что находят это удобным, чтобы быстро выйти в Интернет.

Однако, оставляя компьютер включенным, даже когда вас нет, вы создаете некоторые риски безопасности. Хакер в этом случае, человек или робот, может иметь больше времени для тестирования и определения уязвимых мест в безопасности вашего компьютера.

А выключение компьютера не только сэкономит энергию, уменьшит износ деталей компьютера, но и предотвратит от хакеров, передающих сигналы на ваш компьютер. Единственный верный способ сделать компьютер полностью невидимым и защищенным от хакеров — отключить доступ совсем.

Сохраняйте вашу операционную систему обновленной последними патчами безопасности. Используйте функцию автоматического обновления операционной системы компьютера.

Разработчики операционных систем регулярно выпускают обновления безопасности для всех зарегистрированных пользователей. Хакеры умело распознают лазейки безопасности ОС, а выключение автоматического обновления оставляет эти лазейки открытыми.

Наконец, отслеживайте события в системе. Проверяйте системные логи периодически, чтобы узнать, что ваш компьютер делает. Если вы получаете уведомления о каких-либо программах, которых вы не знаете, будьте начеку. Следите за любыми предупреждениями и TCP/IP-сообщениями.

Итак, как защитить компьютер от хакеров? Просто следуйте вышеперечисленным советам, сохраняя компьютер в актуальном состоянии с поддержкой брандмауэра (файрвола), и это поможет вам держать хакеров на расстоянии, так как что они, вероятно, будут продолжать поиски более легкой цели, чем ваш ПК.

3.2. Взлом: некоторые примеры

Можно ли говорить о защите в отрыве от методов взлома? Нет, скажут многие из читателей и, несомненно, будут правы.

Чтобы постичь суть или хотя бы понять, "как они делают это", рассмотрим следующие вопросы:

? какие из уязвимостей вашей системы могут стать воротами для вторжения извне;

? какие механизмы взлома используются хакерами чаще всего и как им противостоять.

Дабы не утомлять читателя классификациями, я постараюсь изложить суть, а именно: мы рассмотрим наиболее вероятные варианты взлома и частично (более подробно механизмы защиты рассмотрены в последующих главах) защиты – "два в одном".

В дальнейшем условимся, что у нашего виртуального пользователя установлена операционная система семейства Windows.

Итак, пожалуй, начнем. Вас решили взломать.

Потенциально уязвимыми местами вашей системы могут стать:

? необновленная, изобилующая многочисленными уязвимостями Windows и прикладное ПО:

• уязвимости служб и сервисов операционной системы (к примеру, уязвимость в службе LSASS, ответственной за авторизацию, управление учетными записями и пр.; или службе файлового сервера);

• уязвимости прикладного ПО сторонних разработчиков ("Антивирус Касперского", OutPost Firewall и т. д.);

? настройки системы по умолчанию (к примеру, открытые для общего доступа диски C:, D:);

• пустые (как уже было упомянуто выше, достаточно часто пользователи оставляют учетную запись администратора с пустым паролем) или слабые (qwerty, 123, admin, 1987 и т. д.) пароли на вход в систему;

• ошибки администрирования (как пример – открытые порты).

У некоторых из читателей может возникнуть вопрос относительно того, что же такое есть порт. Фактически, порт – это приложение или служба, которая ждет, чтобы установить соединение извне (рис. 3.1).

Рис. 3.1. Команда netstat-an позволяет просмотреть ваши открытые порты

Следует отметить, что вышеперечисленные уязвимые места – далеко не полный список, а всего лишь наиболее распространенные варианты.

Какие механизмы взлома используются хакерами чаще всего?

Рассмотрим некоторые из них.

? Компрометация системы с использованием эксплоитов.

Пример: популярный в свое время KaHt2, который эксплуатирует уязвимость службы RPC (Remote Procedure Call – удаленный вызов процедур), позволяя удаленному пользователю получить доступ к компьютеру жертвы, посредством организации некоего подобия telnet-сеанса (рис. 3.2).

Рис. 3.2. Эксплоит Kaht2 в действии

? Взлом с использованием специализированного ПО:

• троянские кони (как пример – под картинкой новой знакомой может оказаться самый настоящий троянский конь – достаточно лишь открыть прикрепленный к электронному письму файл);

• черви (чтобы подцепить червя, вовсе не обязательно что-либо открывать – если система не залатана, червь сам вас найдет; например, MS Blast, используя уязвимость в службе DCOM RPC, инфицирует систему, что вызывает перезагрузку компьютера).

? Подбор паролей (как правило, осуществляется при помощи специализированного ПО. При этом перебор может вестись как по словарю, так путем "брут-форса" – перебором "грубой силой", то есть всеми сочетаниями символов). В качестве примера такого специализированного ПО достаточно привести утилиту Cain & Abel, возможности которой далеко не ограничиваются одним лишь перебором паролей (рис. 3.3).

Рис. 3.3. Утилита Cain & Abel в действии

Рассмотрим вариант, когда у взломщика есть физический доступ к компьютеру. Его цель – получить доступ в систему и скопировать ваш (будем предполагать) секретный документ. Для этого ему понадобится выполнить следующее.

1. Загрузиться с CD или USB-носителя.

2. Скопировать в другой среде (им загруженной) себе этот документ. Как он будет действовать? Вероятно, следующим образом.

1. Снимет пароль на BIOS (если он установлен, разумеется), чтобы произвести настройку на загрузку с носителя:

1) вытащив батарейку;

2) воспользовавшись соответствующей BIOS-перемычкой;

3) замкнув контакты на микросхеме.

В некоторых материнских платах раннего производства имелась возможность "сброса" BIOS-пароля посредством ввода так называемого заводского. Например, для микросхем производства AWARD пароль мог быть AWARD.

2. Загрузится с Live CD (как пример) и скопирует секретный документ (вполне возможно, что документ будет зашифрован встроенными средствами операционной системы, но это вряд ли остановит нашего взломщика, так как в настоящее время для большинства алгоритмов шифрования существуют парольные взломщики).

Возможные варианты противодействия:

? настроить BIOS на загрузку только с винчестера;

? установить пароль на BIOS;

? опечатать системный блок.

Другой вариант взлома, когда целью взломщика является установить тотальный контроль над системой (чаще всего конечной целью такого контроля является получение паролей).

Как он будет действовать? Вероятно, следующим образом.

1. Повысит свои привилегии в системе путем взлома учетной записи с правами администратора:

1) используя пустой пароль для учетной записи Администратор;

2) подсмотрев пароль;

3) применив специальное программное обеспечение вроде PWSEX; несмотря на весьма странное название, данная утилита позволяет восстановить большинство паролей всего за несколько секунд (рис. 3.4);

Рис. 3.4. Proactive Windows Security Explorer в действии

Стоит обратить особое внимание читателя на то, что утилиты вроде описанной для своей работы уже требуют прав администратора. "Так в чем же тогда суть взлома?" – спросят многие из читателей. А в том, что взломщиком может оказаться доверенное лицо, просто на пять минут получившее доступ в систему с учетной записью администратора, но, разумеется, не знающее пароль.

4) использовав специальное ПО для повышения локальных привилегий в системе.

2. Установит троянского коня (наиболее широкое понятие шпионского ПО), бэкдор (утилита удаленного администрирования) или клавиатурного шпиона (программа, перехватывающая ввод данных с клавиатуры).

Возможные варианты противодействия:

? регулярное обновление системы (заплатки всегда доступны на официальном сайте Microsoft);

? повседневная работа в системе с правами пользователя;

? установка (если не установлено) пароля на учетную запись Администратор;

? использование стойких паролей (не менее восьми символов из букв, цифр и специальных символов);

? удаление из системы неиспользуемых учетных записей, таких, например, как HelpAssistant и NetShowServices (Пуск ? Панель управления ? Администрирование ? Управление компьютером ? Локальные пользователи и группы ? Пользователи);

? ревизия локальных политик безопасности (в том числе контроль ветвей реестра, ответственных за автозагрузку);

? включение DEP (выполнение команды Мой компьютер ? Свойства ? Дополнительно ? Быстродействие ? Параметры ? Предотвращение выполнения данных);

? использование хорошей антивирусной программы с новыми базами.

Теперь рассмотрим третий вариант вторжения– вторжение из сети. Как будет действовать взломщик в подобном случае и какие инструменты взлома попытается применить? Варианты следующие.

1. Установит в систему троянского коня следующим образом.

1) Отправив вам на электронный ящик (или через ICQ) письмо с прикрепленным файлом – картинкой, – замаскированным троянским конем.

2) Все через ту же электронную почту (или другим способом, например на форуме) скомпрометирует пользователя перейти по некоторой ссылке, ведущей на сфабрикованную подставную страницу, содержащую злонамеренный JavaScript-код. В результате через уязвимости браузера троянский конь "зальется" в систему.

2. Получит удаленный доступ, использовав специальное ПО для повышения привилегий в системе.

В обоих перечисленных случаях вторжения через сеть для последующего контроля системы-жертвы взломщику понадобится как минимум знать ее IP-адрес. В случае подключения к Интернету с использованием динамических IP (выдаваемый пользователю каждый раз новый IP) взломщик должен будет узнать (как правило) ваш IP на текущий момент подключения. Как? Просто. В момент подключения к Интернету троянский конь отправляет на электронный почтовый ящик взломщика письмо, содержащее ваш IP.

3. Проникнет в систему, используя бреши в настройках безопасности (например, подключение через telnet).

Варианты возможной защиты:

? опять же, работа в системе без прав администратора;

? последняя версия антивирусной программы (подробно вопрос выбора антивируса рассмотрен в гл. 4) со свежими базами;

? установка хорошего межсетевого экрана (для нужд домашнего ПК можно рекомендовать Zone Alarm);

? ревизия политик безопасности (отключение общедоступных дисков C$, D$, неиспользуемых сервисов и т. д.).

Вышеперечисленные возможные варианты атак ни в коем случае не претендуют на исчерпывающее руководство, а приведены лишь как примеры, отражающие суть.

Следует отметить, что предварительным этапом практически любой атаки является сканирование портов. Сканирование портов проводится, чтобы узнать, какие из служб или сетевых сервисов установлены в системе и могут быть использованы для атаки.

Как пример – уже упоминавшийся в первой главе XSpider – отечественный сетевой сканер безопасности, который на сегодняшний день можно считать лучшим в своем классе. Резонно заметить, что отчет о сканировании XSpider включает в себя не только список открытых портов, но и подробное описание того, как устранить ту или иную обнаруженную брешь.

Приведенные выше возможные варианты реализуемы в большей своей части на рабочем ПК простого пользователя и подразумевают взлом, в случае если:

? есть физический доступ к машине;

? машина пользователя доступна по локальной сети (для получения более подробной информации про варианты взлома и защиты в локальной сети см. гл. 6).

А как будет действовать взломщик и какие инструменты применит, если его целью окажется веб-сервер? Ответ на этот вопрос можно было без труда найти в разд. 1.4 гл. 1, однако же будет совсем не лишним привести общую схему действий взломщика в подобной ситуации.

Сценарий действий взломщика в подобном случае может быть разбит по пунктам.

1. Сбор общей информации:

• версия операционной системы, установленной на сервере (UNIX-подобная, Windows 2003 и др.);

• версия HTTP-сервера (Apache, IIS);

• версия и особенности удаленного интерфейса управления сайтом, базами данных (bitrix, phpmyadmin);

• изучение структуры сайта (включает перебор доступных папок, например test; на чем написан и какие элементы использованы: HTML, PHP, Java Script, MySQL, Perl).

Сбор информации может вестись различными путями: возможны варианты с использованием специализированных сканеров безопасности или же "вручную".

2. Непосредственно взлом (используя XSS, SQL-Injection или другой из способов; более подробно варианты описаны в разд. 1.4 гл. 1).

3. Создание "потайного хода", через который впоследствии можно будет получить доступ к сайту даже при условии смены текущих паролей (одним из вариантов такого потайного хода является так называемая "заливка шелла", подразумевающая закачку на сайт сценария, который дает возможность выполнения произвольных команд).

4. Заметание следов (как правило, заключается в удалении записей из журналов безопасности).

Данный текст является ознакомительным фрагментом.

Время офигительных историй: как мы вычислили вирус-шифровальщик

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

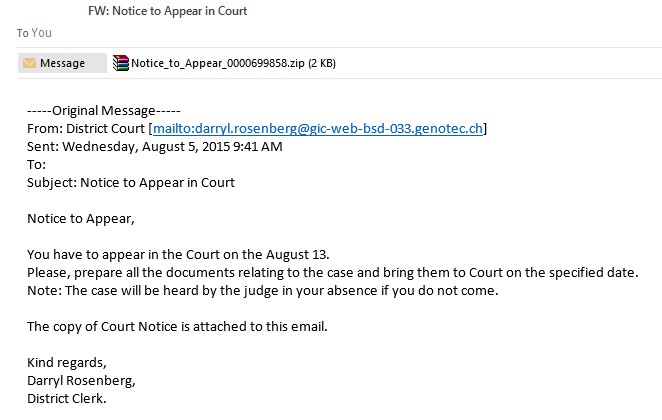

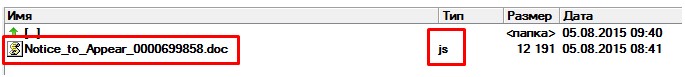

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные файлы и содержание писем. Большинство вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

Почему на внешне безобидные программы ругаются антивирусы? Стоит ли доверять на 100% антивирусным программам? Как определяются новые вредоносные программы? Что делать, если происходят ложные срабатывания антивируса? На эти и другие вопросы вы найдёте ответ в данной статье.

Раньше деревья были выше и пиво вкуснее…

Прежде всего, стоит задать вопрос, что же, собственно, такое — компьютерный вирус? Это обычная компьютерная программа, способная к самовоспроизведению. То есть, умеющая распространять и запускать свои копии. Никакой мистики. К слову, вирус совершенно необязательно должен приносить какой-то вред. Он может просто распространяться и не удалять или воровать важные данные, либо блокировать работу компьютера.

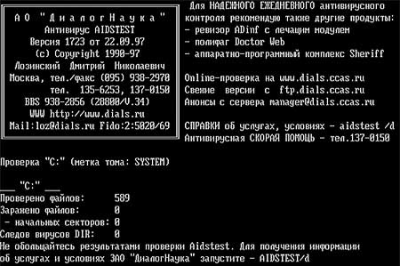

Когда-то, когда самой массовой операционной системой была DOS, компьютерные сети существовали, но не были так сильно развиты, как сейчас, проблема компьютерных вирусов существовала, но решалась достаточно просто.

Нужно было загрузить с "чистой" дискеты (это означало, что загрузочный сектор диска не содержал BOOT-вирусов) и запустить какой-нибудь антивирусный сканер: AidsTest или Dr.WEB. И после этого запускать сканирование или лечение. Обычно, программа-сканер работала достаточно быстро даже на маломощных компьютерах и, как правило, при нахождении вирусов даже "лечила" программу, которая была инфицирована вредоносным кодом.

В то время разнообразных вирусов было не такое чудовищное количество, как сейчас, да и технологии внедрения были, хотя и весьма изощрёнными, но немногочисленными. Нужно также сказать, что квалификация авторов вирусов была гораздо выше, что давало более-менее качественный код без грубых ошибок. Соответственно, и авторы антивирусов могли написать алгоритмы "лечения" инфицированных EXE и COM-программ, которые могли корректно удалить код из программы-донора, позволив ей корректно работать после исправления.

Вообще говоря, можно было обойтись и без антивируса вовсе, если строго придерживаться определённых правил и иметь резервные копии важных данных. Это правило справедливо и сейчас, однако следовать ему становится всё сложнее.

Бурное развитие IT-технологий дало мощнейшее развитие и технологиям компьютерных вирусов. Итак, что же происходит сейчас?

Наши дни

Сейчас основной источник вирусов — это Интернет. Трудно представить себе компьютер без подключения к Интернету. Соответственно, способов проникновения у вирусов теперь гораздо больше. Раньше это была обычная дискета, с которой достаточно было запустить любую инфицированную программу, чтобы заразить свой компьютер, теперь же это целый ворох источников: электронная почта, линки в программах обмена мгновенными сообщениями, ссылки на интернет-сайтах, офисные документы, автозагрузочные вирусы на флеш-накопителях и прочая-прочая…

В силу большой распространённости IT-технологий уровень общей компьютерной грамотности пользователей падает. И падает с каждым годом. С одной стороны, офисные программы становятся понятнее и доступнее, а с другой, технологии работы усложняются.

Конечно, можно настроить операционную систему соответствующим образом, работать не под администратором, а под пользователем с ограниченными правами. Настроить правильным образом встроенный в Windows файрвол, придерживаться определённых правил при работе и тогда можно не бояться вирусной угрозы. Потому что лучший антивирус — это думающий пользователь. Но, как правило — это утопия.

Получается, что сделать из обычного пользователя гуру технической безопасности не представляется возможным.

С одной стороны, чем пользователю удобнее и проще работать — тем больше возможностей проникновения в компьютер вредоносного ПО. С другой стороны, превращая компьютер в бронированный дот, мы делаем невыносимой работу обычного человека, вынужденного постоянно вводить пароли, нажимать на разные кнопки в открывающихся окошках системы защиты и т.п.

Апологеты Linux могут тут злорадно улыбнуться, дескать, это в ваших Windows такое творится, у нас же вирусов вообще нет. Не хочу разводить холивары (Holy Wars), но могу возразить:

- Windows можно настроить правильным образом. Но тогда перестают работать либо работают плохо огромное количество программ, которые были разработаны для более старых версий Windows. И эти программы работают, так как Microsoft старается выдерживать совместимость с большинством старого ПО.

- Распространённость системы Windows в десятки, если не в сотни раз выше, чем Linux. Соответственно, и вредоносного ПО для неё создаётся больше всего. Потому что это массовая операционная система. Писать компьютерный вирус, который будет поражать 2% компьютеров, смысла не имеет.

Свято место пусто не бывает

Ситуация с доступностью и незащищённостью самой массовой операционной системы дала мощнейший толчок производителям антивирусного программного обеспечения.

Это яркий пример того, что стоить выпустить хороший удобный продукт, но понадеяться на "авось" в вопросах безопасности и дать обычному пользователю сразу после установки системы неограниченные права администратора, как компьютер будет "заражен" через 15 минут активного серфинга по всемирной паутине.

Сейчас производители антивирусов — это серьёзные компании с большим штатом специалистов. Тут не место одиночкам-энтузиастам. Обновления для антивирусов выходят с частотой до нескольких раз в сутки, а сами антивирусы превратились в огромных монстров.

Продаются хорошие антивирусы, как горячие пирожки, потому что они, по сути, выполняют работу администраторов, думают за пользователей и закрывают все возможные бреши в настройке операционных систем.

Количество вирусных сигнатур, которые определяет хороший антивирус, исчисляется десятками тысяч. Теперь антивирус — это не просто программа, которая запускается по требованию. Сейчас это целый комплекс: антивирусный монитор, работающий непрерывно и находящийся в памяти загруженным постоянно, сканер, сетевой брандмауэр и много чего ещё.

Коммунизм почему-то всё равно не наступил

Как же так? Ведь разработкой антивирусов занимаются огромные компании с большим штатом сотрудников. Тратится куча денег на новые технологии. Обновления выходят чуть ли не каждый час.. СТОП.

Что такое обновления антивирусных баз?

Если говорить простым языком — это новые способы определения новых компьютерных вирусов. То есть, злой и нехороший программист Василий Пупкин взял и написал новый вирус. И нашёл способ запустить его в Интернет, заражая компьютеры других пользователей. Самое интересное то, что этот вирус не найдёт ни один, даже самый крутой и дорогой антивирус!

Я пишу, конечно, утрированно, в реальности ситуация гораздо сложнее и есть много нюансов, о части которых ещё мы будем говорить. Но суть остаётся той же.

Абсолютно новые вирусы плохо определяют либо не определяют вообще все антивирусы

То есть, мы получаем ситуацию: распространяется новый вирус, заражается некоторое количество компьютеров, потом этот вирус спустя какое-то время попадает в руки вирусологов-исследователей. И только потом делается очередная "заплатка" к антивирусным базам. Базы обновляются на компьютерах пользователей и — вуаля, антивирус "уже" ловит новый вирус. Но вред вирус "уже" причинил.

Выходит, беря деньги с людей за подписку на обновления антивирусных баз, производители антивирусного ПО попадают в неловкую ситуацию. Да, своевременное обновление антивирусных сигнатур уменьшает скорость распространения новых вредоносных программ. Это хорошо.

Но новые вирусы — есть новые вирусы. Они сначала распространяются, и только затем их ловят. Ни один антивирус не даст гарантии защиты.

Таких гарантий просто не существует.

Ситуация патовая, впрочем, разработчики антивирусов её стараются решать.

Эвристические технологии

Суть данных технологий проста. Если создаётся вредоносная программа, то она, вероятно, будет делать какие-то определённые действия, несвойственные или мало свойственные обычной программе, которая вреда не приносит.

Значит, можно выявить некоторые закономерности, и потом, анализируя новую программу, с какой-то вероятностью решить: да, эта программа — потенциальный вирус.

Звучит очень здорово. Антивирус может поймать абсолютно новый вирус, ничего не зная о его сигнатуре. В реальности же всё намного хуже. Ключевое слово в этой технологии "вероятность". То есть, абсолютно точно сказать, что эта неизвестная программа - вирус, не может никто.

Более того, зачастую на вполне обычные программы антивирусы разных производителей ругаются, дескать, у вас гадость завелась. "Вероятно".

Пользователи же, в силу природной лени, недостаточной компьютерной грамотности, незнания основ английского языка (нужное подчеркнуть) - видят только красную табличку антивируса, в которой он сомневается, что ему делать, и просит пользователя принять (за него!) соломоново решение. Ответственность антивирус на себя брать не хочет. Мало ли, а вдруг — промах? (вероятность же). И, не читая, отправляют программу на расстрел. Антивирус же сказал, что это вирус! (а диалоговых окон мы не читаем, мы "Ок" нажимать обучены).

Итог — в лучшем случае, люди пишут в службу поддержки разработчиков софта, что, мол, ваша программа заражена вирусом. Разработчики божатся, что всё прекрасно, и пишут в службы поддержки антивирусов, доказывая, что их программы не вредоносны. И так по бесконечному кругу.

В худшем случае — софт просто удаляют, бесконечно доверяя антивирусу.

Доходит до курьёзов. Мы разрабатываем корпоративный мессенджер MyChat для безопасной связи сотрудников самых разных компаний через Интернет. Распространяем его бесплатную версию. Берём новую версию и упаковываем главный исполняемый файл mcclient.exe известным упаковщиком UPX. Для экономии размера. Антивирусы немедленно "сходят с ума", крича и потенциально вредоносном программном коде. Распаковываем обратно всё прекрасно, все антивирусы молчат, как рыбы.

Вопрос доверия к разработчику

Согласитесь, что устанавливая для работы любую программу, вы не знаете, что в ней внутри. Это может быть чат, текстовый редактор, музыкальный проигрыватель. Что угодно. И, начиная работать с программой, человек считает, что это просто программа, которая выполняет возложенные на неё функции.

Однако, программисты, которые писали эту программу, могли вложить в неё не только полезные функции, но и вредоносные. Любые. Функции для воровства личных данных, уничтожения важных документов, получения паролей и так далее, насколько хватит фантазии.

Формально — да. На самом деле — конечно нет. Почему? Да потому что если будет зафиксирован факт деструктивных действий или воровства личных данных — доверие к разработчику программы у людей пропадёт. Его программу удалят и о данном инциденте узнает весь мир. Благо, Интернет распространён очень сильно.

Итог — испорченная репутация, проблемы с судом, отсутствие продаж, банкротство. Такой исход событий не нужен ни одному разработчику ПО. Соответственно, ни при каких условиях, разработчик коммерческого программного обеспечения не будет встраивать в свою программу вредоносный код. Это просто глупо и бессмысленно.

Доверяй, но проверяй

Итак, мы верим разработчику программы, что в его софт не встроен вредоносный код. Качаем инсталлятор с сайта и устанавливаем у себя. Как проверить, что у нас именно этот дистрибутив, который распространяет разработчик? Что в процессе закачки не произошло подмены, что у нас на компьютере после закачки активный вирус не внедрился в дистрибутив?

Если в дистрибутиве изменился хотя бы один байт — контрольная сумма будет другая.

Итак, если у вас есть хоть малейшие сомнения по поводу идентичности дистрибутивов — сравните контрольные суммы, это лучший способ.

А что говорят другие антивирусы?

Как правило, на компьютере если и установлен антивирус, то только один. Сами же установщики антивирусов честно предупреждают о невозможности "совместной жизни" с другими антивирусами одновременно.

Выходит, что проверить программу можно одним, двумя антивирусами, которые есть "под рукой". Но, по теории вероятности, если антивирусов больше — шанс определить вирус тоже выше.

К слову, мы сами регулярно проверяем с помощью этого сервиса дистрибутивы MyChat перед выпуском, чтобы увидеть, есть ли ложные срабатывания каких-либо антивирусов или нет, чтобы быть готовыми к возможным вопросам пользователей заранее.

Помимо самого отчёта множества антивирусов, предоставляемого сервисом, будут полезны также контрольные суммы проверяемых файлов (MD5 в том числе).

Итак, если у вас стоит антивирус и "ругается" на файл, как подозрительный, то, проверив файл ещё десятком самых популярных антивирусов, можно получить, как минимум информацию к размышлению. Ошибки эвристических анализаторов антивирусных программ, как уже писалось выше, никто не отменял.

Антивирусы против систем защиты программ

Со взломом программ сложилась очень сложная ситуация. С одной стороны, если программу не защищать — её попросту не будут покупать. Сломают и выложат на огромном количестве сайтов для свободного скачивания. Разработчик не получит с этого ни копейки, соответственно, большое количество времени, усилий и средств будет потрачено зря. Программа не принесёт прибыли. Причём, что интересно, вопрос цены тут не стоит вовсе. Не важно, сколько стоит программа, крякера как правило, это не очень интересует. Ему важен факт взлома. Вопрос нанесения ущерба непосредственно разработчику этого человека, как правило, тоже не волнует.

Следовательно, программы всё же необходимо защищать. И чем более сложной и изощрённой будет система защиты, тем сложнее и дольше её будет взламывать.

Конечно, идеальной защиты, как и идеального антивируса, нет, и быть не может. Но, как правило, надо стремиться к тому, чтобы усилия, потраченные на взлом программы, обходились дороже, чем покупка. То есть — "дешевле купить, чем сломать".

Системы защиты программ от взломщиков всегда развиваются бок о бок с антивирусами и вирусами. Так уж исторически сложилось, что для анализа программ используются отладчики. Вирусам нежелательно обнаруживать своё присутствие, поэтому они стараются всячески скрываться и пользуются всем арсеналом антиотладочных приёмов. Занимаются шифрованием своего кода, чтобы максимально усложнить жизнь вирусологам и так далее. Теми же методами пользуются и системы защиты — только они уже защищаются не от вирусологов, а от взломщиков программ.

Однако, если вирусолог отладчиком анализирует потенциальный вирус — он делает благое дело. А если тем же отладчиком пользуется крякер, чтобы обойти защиту программы — он вор.

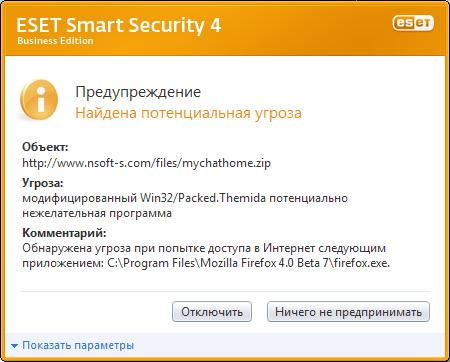

В идеале, если система защиты достаточно хороша, анализ её отладчиком становится невозможен. И тут мы получаем ситуацию, когда антивирус, не в силах одолеть систему защиты, просто детектирует разработчика этой защиты и пишет, скажем "ThemidaPacked". И всё. Умываем руки. Формально, там может быть и полезный и вредоносный код, но антивирус этого определить не может. То есть, встаёт опять вопрос доверия к разработчику программы.

Следует учитывать, что паковать навороченной системой защиты вредоносный софт также не имеет смысла. Просто потому, что это будут, как минимум, выброшенные на ветер деньги. И немалые. Упакованную программу разработчик защиты определит очень просто, по той же контрольной сумме, которая уникальна для каждой копии системы защиты.

И разработчик программы, который решит защитить таким образом свой вредоносный код, получит, ко всем прочем финансовым потерям, ещё и потерю лицензии на систему защиты.

А значит, защищать коммерческое ПО серьёзной системой защиты, чтобы никто не узнал, что внутри есть вирус — бессмысленно.

Как сказать разработчику антивируса, что файл не заражен вирусом?

Если вы уверены, что в используемой вами программе нет вредоносного кода, вы можете сами известить об этом разработчиков антивирусного программного обеспечения, чтобы они смогли выпустить оперативное обновление антивирусных баз, в котором не будет ложного срабатывания. К слову, они сами заинтересованы в уменьшении процента неверных определений потенциальных вирусов. Вот список адресов, по которым можно отправить файл и сообщить, что он чист или происходит ложное срабатывание того или иного антивируса:

Если у вас есть ещё адреса производителей антивирусного ПО или какие-то из вышеперечисленных адресов недействительны — пожалуйста, напишите на Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript , мы постараемся исправить это.

Итак, обобщив вышесказанное в свете коммерческого программного обеспечения, стоит сказать, что:

- Используйте последние версии программного обеспечения.

- Не следует удалять нужную программу только из-за того, что эвристик антивируса решил, что там может быть вирус. Включите голову и проанализируйте ситуацию.

- Если вы уверены, что в используемом программном обеспечении нет вирусов, но антивирус упорно не желает этого признавать, поставьте программу в исключения. Благо, практически все антивирусы позволяют это делать.

- Ну и, наконец, напишите компании-разработчику антивируса о факте ложного срабатывания. Укажите все подробности, приложите копии экранов. Этим вы не только поможете себе лично, но, возможно, и другим людям, у которых тот же антивирус, точно так же по ошибке посчитал нужную программу — вредоносной.

Читайте также: