Stagefright что за вирус

Инструкция по предотвращению деструктивного воздействия от уязвимости STAGEFRIGHT в ядре ОС ANDROID

В конце июля 2015 года в ядре мобильной операционной системы Android были обнаружены критические уязвимости, позволяющие злоумышленнику беспрепятственно выполнить любой вредоносный код и получить удалённый доступ к мобильному устройству и хранящимся на нём данным.

Данной угрозе подвержены мобильные устройства на базе операционной системе Android версий: 2.2 – 5.1.1.

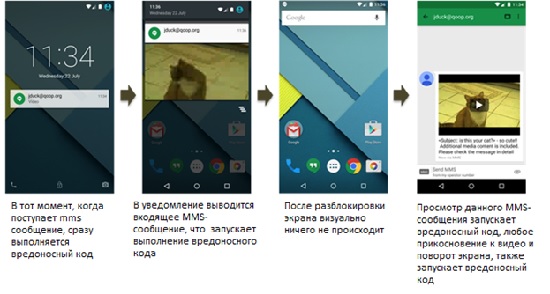

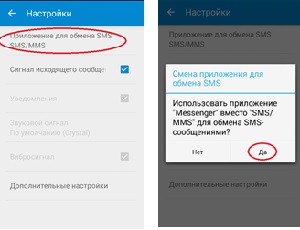

Самым опасным вектором атаки на абонентов является внедрение специального вредоносного кода в мультимедийный контент и рассылка его через службу мультимедийных сообщений – MMS. При поступлении подобного mms-сообщения вредоносный код выполняется автоматически, тем самым мобильное устройство оказывается заражённым вредоносным ПО. Адресату в данном случае не требуется выполнять никаких действий.

Получив контроль над устройством, вредоносный код может удалить присланное MMS-сообщение. Таким образом, владелец телефона может и не узнать о том, что ему было прислано подобное mms-сообщение.

Для того, чтобы заранее предотвратить несанкционированный доступ к устройству, необходимо выполнить ряд действий, которые описаны в этом документе.

1. Проверка устройства на наличие уязвимостей данного типа

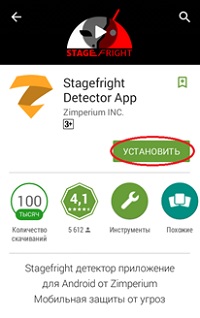

Для проведения проверки мобильного устройства на подверженность данной уязвимости необходимо скачать из официального магазина Google Play приложение Stagefright Detector:

Рисунок 1.Установка приложения Stagefright Detector

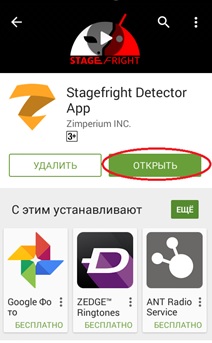

1.2 После установки откройте приложение Stagefright Detector:

Рисунок 2.Запуск приложения Stagefright Detector

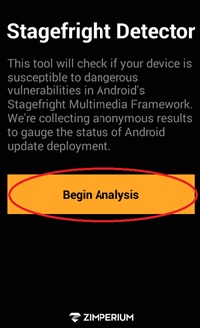

Рисунок 3.Запуск анализа

1.4 Если в результате проверки вы видите пункты, помеченные красным цветом, значит устройство уязвимо.

Рисунок 4. Результаты анализа

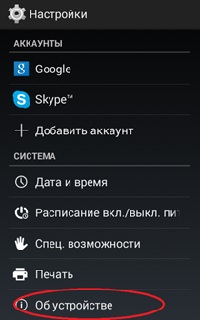

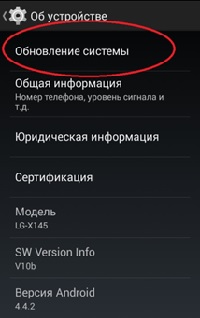

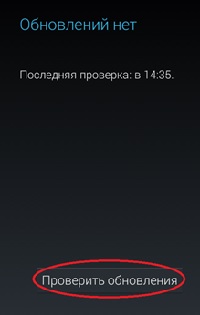

2. Обновление устройства

Если устройство оказалось уязвимо к данной угрозе, первоначально рекомендуется проверить доступные обновления операционной системы.

Рисунок 5. Настройки устройства

Рисунок 6. Настройки устройства

Рисунок 7. Проверка обновлений

Если новые обновления присутствуют, то выполните их загрузку и установку.

Внимание. Перед обновлением проверьте, что вы используете в качестве соединения с интернетом сеть WiFi.

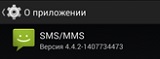

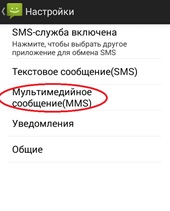

3. Отключение загрузки mms-сообщений

Также необходимо отключить приём и автоматическую загрузку mms- сообщений в настройках приложения, отвечающего за работу с sms/mms.

3.1 Если используется встроенное приложение по работе с sms/mms – Messaging (Рисунок 8), то необходимо выполнить следующие действия:

Рисунок 8. Приложение по работе с sms/mms – Messaging

3.1.1 Запустите данное приложение и откройте вкладку с настройками.

Рисунок 9. Настройки в приложении – Messaging

Рисунок 10. Мультимедийное сообщение(MMS)

3.1.3 Отключите автозагрузку mms-сообщений путём нажатия на данный пункт. Также отключите все активные пункты.

Рисунок 11. Отключение автозагрузки mms-сообщений

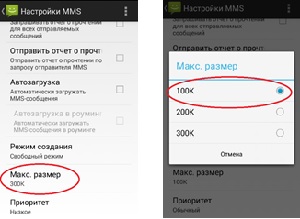

3.1.4 Ограничьте максимальный размер mms-сообщения в 100 К.

Рисунок 12. Ограничение максимального размера mms-сообщений

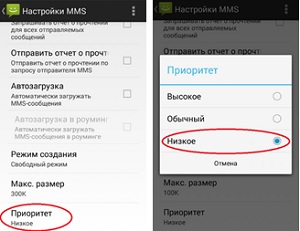

3.1.5 Установите низкий приоритет.

Рисунок 13. Установка низкого приоритета

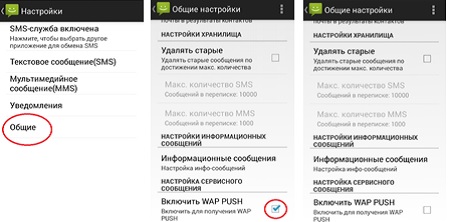

Рисунок 14. Отключение WAP PUSH.

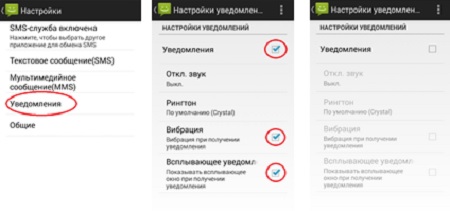

3.1.7 Также рекомендуемыми, но необязательными действиями, является полное отключение уведомлений или частичное, например, выключение всплывающих уведомлений.

Рисунок 15. Отключение уведомлений.

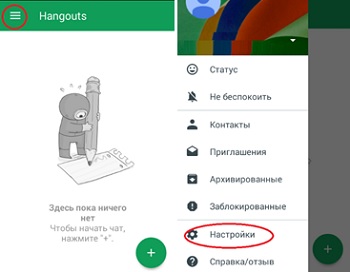

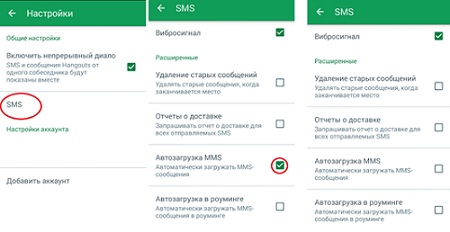

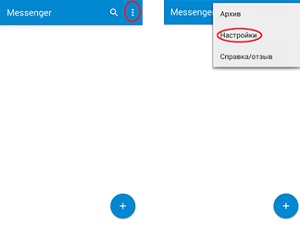

3.2 Если вы используете в качестве основного приложения по работе с sms/mms мессенджер Google Hangout, то необходимо выполнить следующие действия:

Рисунок 16. Открытие настроек в приложении Hangout

Рисунок 17. Отключение автозагрузки mms-сообщений в Hangout

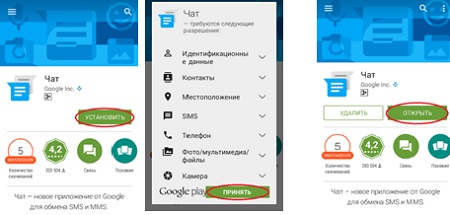

Установите его в качестве основного приложения по работе с sms/mms.

3.3.2 После того, как установка приложения будет завершена, его необходимо запустить и открыть настройки приложения:

3.3.3 Установите данное приложение основным для обмена sms/mms сообщениями:

Исследователи информационной безопасности обнаружили ряд серьезных уязвимостей в одном из компонентов ядра мобильной ОС Android под названием Stagefright (библиотека для работы с файлами мультимедиа, например PDF). Первым о проблемах в компоненте Stagefright заявил исследователь из компании Zimperium Labs Джошуа Дрейк (Joshua J. Drake). Кроме того, об обнаружении серьезной уязвимости в Android заявила компания TrendMicro.

Исследователь опубликовал эксплойт, демонстрирующий атаку с помощью зловредного MMS-сообщения — для ее осуществления злоумышленнику нужно знать лишь номер телефона жертвы. При этом, пользователю не нужно даже осуществлять никаких действий с сообщением (открывать файл, кликать по ссылкам и т.п.), вредоносный код исполняется автоматически.

Как сообщается в посте в блоге ZImperium, хакеры могут даже удалить само сообщение до того, как пользватель его увидит (в таком случае смартфон покажет только оповещение о входящем сообщении).

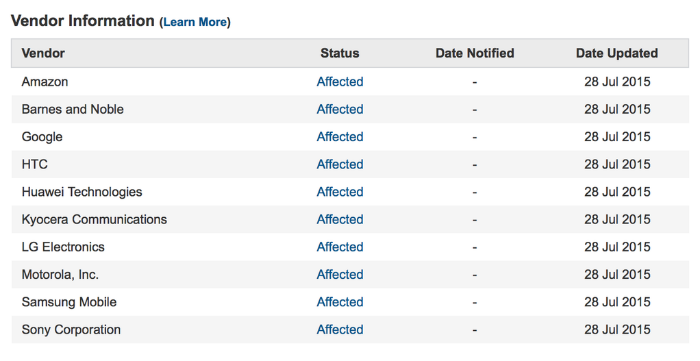

Список уязвимых устройств

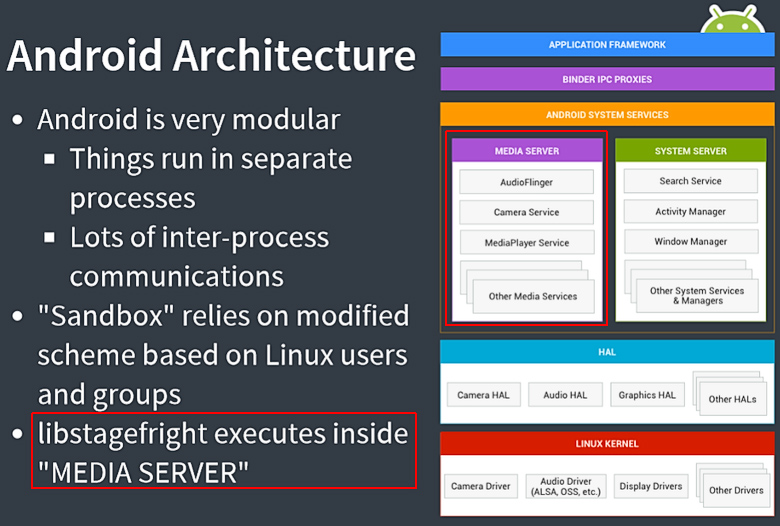

По словам Дрейка, несмотря на наличие в Android специальной песочницы безопасности, которая блокирует для большинства приложений возможность доступа к пользовательским данным других программ, возможно создание эксплойтов, которые получают доступ к аудио и видео-потокам смартфона, а также к внутреннему хранилищу.

Уязвимости подвержены телефоны под управлением Android от версии 2.2 до версии 5.1 (по оценкам СМИ, всего уязвимы до 950 миллионов смартфонов и планшетов по всему миру).

Как пишет издание Ars Technica, уязвимость Stagefright также затрагивает браузер Firefox на всех платформах, кроме Linux (включая Firefox OS). Редакция связалась с Джошуа Дрейком, который подтвердил наличие проблем:

Если вы установите Firefox 38, то через Firefox провести на вас атаку больше не удастся. Однако, если вы загрузите зловредное видео через браузер с тегом video width="300" height="150" , а не станете его проигрывать, оно все равно загрузит вредоносный Android-код.

Примечательно, что Дрейк стал первым, кто сообщил о проблемах безопасности в Stagefright (он планирует подробнее рассказать о своих находках на конференции DEFCON 7 августа), но не единственным, кто их обнаружил. По данным Forbes, 36-летний исследователь из Москвы Евгений Легеров также обнаружил две уязвимости нулевого дня в этом компоненте. Google выпустила ряд патчей для партнеров (один, два, три), исправляющих найденные Легеровым уязвимости.

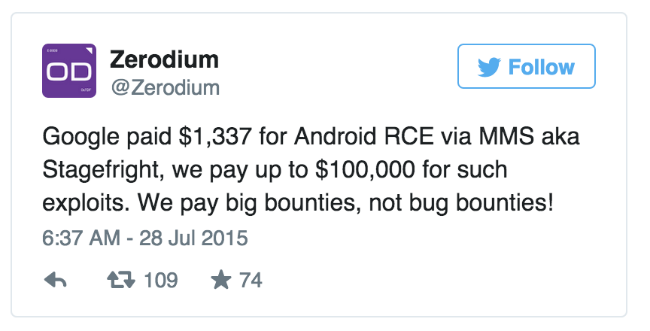

Джошуа Дрейк передал информацию об уязвимости в Google (вместе с возможными патчами), и компания выплатила ему вознаграждение в размере $1,337 (оповещение было отправлено до официально запуска bug bounty-программы для Android). Если бы информация об уязвимости была передана продавцам эксплойтов, то исследователь мог бы рассчитывать на сумму в районе $100 тысяч — компания Zerodium в своем Twitter заявила, что готова платить за подобные уязвимости именно столько:

Пока что патчи получили только Silent Circle Blackphone и устройства с прошивкой Cyanogen, обнаруженные Евгением Легеровым уязвимости также добавлены в набор эксплойтов VulnDisco (доступ к нему есть у правительственных и коммерческих организаций, использующих инструмент для тестирования на проникновение Canvas). Легеров сообщил журналистам, что его команда предоставляет заказчикам эксплойтов для внутреннего тестирования, поэтому их функциональность урезана и не позволяет проводить полномасштабные реальные атаки.

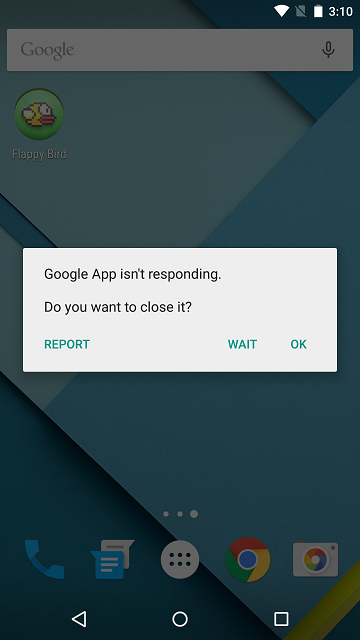

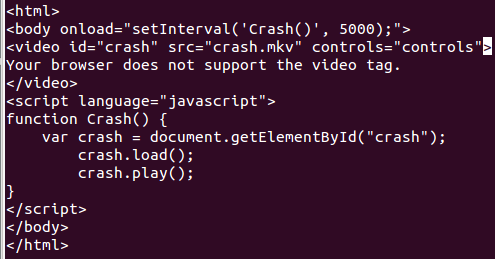

Помимо уязвимости Stagefright, об обнаружении серьезной ошибки безопасности в Android (версии, начиная с 4.3 Jelly Bean до 5.1.1 Lollipop, то есть более половины всех Android-устройств в мире) заявила компания TrendMicro. Экслуатация этой уязвимости возможна с помощью установки на устройство вредоносного приложения (вызывает падение операционной системы) или с помощью перенаправления пользователя на подготовленный злоумышленниками сайт.

Уязвимость обнаружена в сервисе медиасервера, который Android использует для индексации медиафайлов, хранимых на устройстве. Сервис не может корректно обработать зловредное видео (обычно имеет расширение .mkv) с помощью контейнера Matroska, что приводит к падению всей операционной системы.TrendMicro опубликовала в блоге код файла frameworks/av/media/libstagefright/matroska/MatroskaExtractor.cpp , демонстрирующий ошибку:

Сотрудники TrendMicro создали специальное приложение, которое использует эту уязвимость. Видео ниже демонстрирует атаку на смартфон с его помощью:

Удалось им воспроизвести и атаку с помощью URL. Для этого был создан специальный сайт, в HTML-код которого встроено зловредное видео. Во время загрузки сайта браузере Chrome наблюдался тот же эффект:

Исследователи заявляют о том, что защититься от данной уязвимости можно с помощью специальных защитных приложений для мобильных устройств.

На конференциях по информационной безопасности исследователи Positive Technologies также демонстрировали результаты исследования защищенности 4G-коммуникаций и SIM-карт (их тоже можно взломать).

Во время прошедшего в мае в Москве форума Positive Hack Days также проводился конкурс по взлому мобильной связи MiTM Mobile — разбор его заданий мы публиковали на Хабре (некоторые посетители мероприятия получили сообщения о взломе своих устройств). Вот здесь представлена запись вебинара по данной теме.

Продолжающийся анализ кода Stagefright выявил ещё две критические уязвимости, затрагивающие 100% мобильных устройств с ОС Android. Они присутствовали в самой первой версии Android 1.0, выпущенной семь лет назад, и сохранялись во всех релизах — вплоть до Android 5.1.1. Используя их, атакующая сторона может получить несанкционированный удалённый доступ к смартфону или планшету. В некоторых сценариях атака происходит совершенно незаметно для владельца и не требует от него выполнения каких либо действий.

Stagefright — второе пришествие.

Когда в апреле вице-президент Zimperium Джошуа Дрейк (Joshua Drake) обнаружил семь ошибок в библиотеке мультимедийного движка Stagefright, под удар попали 95% всех устройств с ОС Android (около миллиарда) и многие популярные программы. Выступая с докладом на конференциях Black Hat и DEF CON’23, он предположил, что это лишь начало. Дрейк оказался прав. Отчёт о двух новых ошибках в библиотеке libstagefright получил название Stagefright 2.0. На этот раз злоумышленник должен использовать их совместно, чтобы загрузить модифицированный MP3 или MP4 файл на устройство и получить контроль над ним.

Ошибки возникают при обработке метаданных, поэтому протроянить устройство можно и через функцию предварительного просмотра – мультимедийные файлы даже не требуется открывать. Как и семь других уязвимостей в Stagefright, они позволяют удалённо взломать смартфон или планшет. Для этого требуется передать на него изменённое MMS-сообщение, заманить на протрояненную веб-страницу или доставить контент как-то иначе.

Критические ошибки в библиотеке мультимедийного движка ставят под угрозу безопасность всей системы.

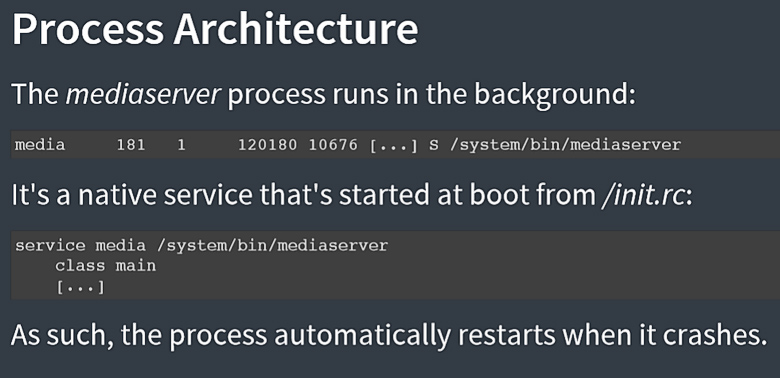

При попытке обработать модифицированные файлы в нём возникает ошибка, и произвольный код оказывается записан в память. В случае преднамеренной модификации MP3/MP4 файлов, таким кодом может быть набор команд для НСД к устройству и кражи данных. Дополнительным преимуществом оказывается механизм запуска медиасервера, предусматривающий его автоматический рестарт в случае возникновения ошибки.

Автоматический перезапуск медиасервера в ОС Android после возникновения ошибки.

Новые ошибки в Stagefrigth описаны в бюллетенях CVE-2015-6602 и CVE-2015-3876 (семь других, известных с апреля, опубликованы в CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828 и CVE-2015-3829). Все они позволяют осуществить удаленное выполнение произвольного кода и повысить привилегии. Злоумышленник может получить доступ к камере, микрофону, а также возможность считывать и записывать данные на карту памяти (или раздел /emulated/ в устройствах без карты памяти). Используя другие уязвимости, атакующая сторона может получить полный удалённый контроль.

Опасность усугубляется тем, что вредоносный код может быть доставлен разными способами. Помимо традиционных фишинговых методов, требующих каких-то действий со стороны пользователя, это может и массовая атака. Например, взлом известных сайтов с внедрением модифицированных мультимедийных файлов, их массовая рассылка через клиенты мгновенных сообщений или MMS. В таких сценариях от пользователя уже мало что зависит – заражение произойдёт автоматически и, скорее всего, останется незамеченным.

Результаты сканирования в Stagefright detector на Android 4.2.1 (слева) и 4.4.4 (справа).

Подробности о Stagefright 2.0 можно посмотреть в презентации Дрейка. Дополнительные детали будут опубликованы только после 5 октября, когда выйдет ежемесячный пакет исправлений для Android. Автоматически он будет загружен только на устройства серии Nexus (начиная с четвёртого). Остальные производители используют кастомные прошивки, обновление которых происходит нерегулярно и может занять не один месяц.

Радует в этой истории только одно: из-за множества вариантов реализации воспроизведения мультимедийных файлов, наличие уязвимого компонента не всегда означает лёгкую возможность взлома. Проверить конкретное устройство с ОС Android можно при помощи обновлённой утилиты Zimperium Stagefright detector.

В статье использованы иллюстрации из доклада Джошуа Дрейка на Balck Hat и авторские скриншоты.

Конференция схема может быть конкурентоспособной арене, особенно, когда есть несколько параллельных потоков.

Например, еще в 2010 году, я был в черной шляпе в Лас-Вегасе, и я принял участие в разговор рядом с легендарном "покойного Барнаби Джек Банкомат Jackpotting "разговора.

Джек лихо сделал неизмененные банкоматов, что он откупился eBay кашель до банкнот на сцене.

Те из нас, по соседству пришлось ждать, пока овации и шум не утих до нашей Даритель может продолжить чтение лекций его скудного аудитории. (По крайней мере, было хорошим выбором мест).

Так что не удивительно, что июль, как правило, Exploit раскрытия глупый сезон.

Выступающие на конференции Black Hat и Def Con пытаются убедить СМИ, чтобы рассказать миру, что их есть разговоры, чтобы выбрать, подчеркивая серьезность отверстие они нашли, не давая слишком много.

Итак, представьте себе, что у вас есть использовать переговоры принятые на конференции Black Hat и Def Con, что ваш хак дистанционного отверстие выполнение кода наиболее распространенной в мире мобильной операционной системы, и, лучше всего …

… Что операционная система компонент, в котором вы нашли ошибку называется "Stagefright".

Это лучшее название для эксплуатации, чем пудель или затор – черт возьми, это лучше, чем имя Heartbleed (хотя ошибки не реально сравнить вообще, все, что вы, возможно, читали).

Вы можете использовать имя в ваших пресс-релизов, не будучи обвинен в гипербола.

Тогда неудивительно, что это то, что ученые Zimperium сделали.

Они нашли кучу дыр в безопасности, в настоящее время назначенный семь разных номеров CVE (CVE-2015-1538, -1539, -3824, -3826, -3827, -3828 и -3829).

Это стало "Stagefright" дыра.

В ошибки в несчастной части Android: бит, что имеет дело с сообщениями системы Multimedia, или MMS.

Как SMS, но с видео, звуков, изображений и не раздражает более 160 символов?

Это старение система, которая не получить много внимания в эти дни, потому что интернет на основе программы, такие как WhatsApp , Snapchat и Instagram прокатилась его в сторону.

Но большинство Android телефонов по-прежнему настроен на прием MMS-сообщений, и обрабатывать их автоматически по умолчанию.

Технически говоря, MMS поступает как звено, так что фактическое содержание сообщения (что может стоить вам денег) выбирается только позже, когда вы решите, что вы хотите посмотреть на него

Tht это немного похоже почтовых клиентов, которые будут загружены только сюжетные линии сначала, так что вы можете игнорировать или удалить маловажные сообщения без мучая скачать сборы.

Но SMS по умолчанию / MMS приложения в Android 4.4 (KitKat) и 5.x (Lollipop) являются сообщениями и тусовки соответственно, и конфигурация их по умолчанию для загрузки контента MMS в фоновом режиме, как только поступают сообщения.

К сожалению, ошибки, найденные по Zimperium позволяют шелл-код – исполняемые инструкции, замаскированные под безвредные мультимедийных данных – взять под контроль вашего устройства, как только содержание сообщения заминированного загружается.

Таким образом, вы сможете вызвать вредоносную активность, как только устройство жертвы получает свой отравленный сообщение, позже, даже если они решат, чтобы удалить его.

Это то, что известно как удаленное выполнение кода (RCE) уязвимости, почти всегда худшего сорта.

Ошибка была вокруг в течение некоторого времени, и Zimperium утверждает, что 950 000 000 устройств могут быть в опасности.

(Это точное число звучание, кажется, просто 95% ставка умножается на уязвимость круглого одного миллиарда андроидов.)

Google знает о ошибок, и готовы патчи.

В самом деле, если у вас есть Google Nexus, и вы обновили недавно, это звучит, как будто вы уже в безопасности.

К сожалению, мы не можем быть уверены, какой другие производители устройств уже исправлена, если они не выбирают, чтобы сказать это, потому что Zimperium не держит подвиги в секрете до тех пор, Black Hat, когда весь мир узнает о них (и предположительно, как использовать их), в то же время.

Это также звучит, как будто восстановление Android от проекта с открытым исходным кодом (AOSP) не будет еще помочь.

Эта уязвимость была обнаружена в лабораторных условиях на старых устройствах Android, и, насколько нам известно, никто не пострадал. Как только мы были осведомлены о уязвимости мы предпринял немедленные действия и послал исправление наших партнеров, чтобы защитить пользователей.

В рамках регулярно запланированного обновления безопасности, мы планируем выдвинуть дополнительные гарантии для Nexus устройств, начиная на следующей неделе. И мы будем выпускать его в открытом источнике, когда детали обнародованы исследователя на BlackHat.

Короче говоря, это звучит как серьезная ошибка, и вы должны искать патч, как только вы можете получить один.

- Попробуйте узнать у поставщика устройства ли патч доступен уже. Вы можете быть в состоянии опередить игры.

- Если вы не можете получить патч прямо сейчас, узнайте, когда ожидать его, так что вы можете применить его, как только вы можете.

- Если ваше приложение обмена сообщениями поддерживает его (сообщениями и тусовки и делают), выключите Автоматически получать MMS сообщения.

- Если ваше устройство поддерживает его, рассмотреть блокировки сообщений от неизвестных отправителей, если вы еще этого не сделали.

- Если SMS / MMS приложение не позволит вам выключить Автоматически получать сообщения, рассмотрим просто перейти обратно на Android сообщениями, которая делает.

Если ваш цифровой образ жизни не зависит от MMS, мы думаем, что вы сможете жить без него, и что блокирование автоматической загрузки потенциально заминированного содержания MMS является отличным началом.

Если вы видите MMS от отправителя, который никогда не общался с вами, прежде чем, просто удалите его.

Но держать глаза очищенный для этих патчей!

Follow @NakedSecurity on Twitter for the latest computer security news.

Follow @NakedSecurity on Instagram for exclusive pics, gifs, vids and LOLs!

ESET выпустила бесплатное приложение, которое проверяет, подвержен ли смартфон или планшет уязвимости Stagefright.

Уязвимости в библиотеке мультимедиа-движка Stagefright, которые затрагивают около миллиарда устройств под управлением ОС Android обнаружили специалисты американо-израильской фирмы Zimperium в конце июля (http://blog.zimperium.com/experts-found-a-unicorn-in-the-heart-of-android/). Все их можно удалённо взломать, если передать злонамеренно изменённый мультимедийный контент. Атакующий способен внедрить его в документы или веб-страницы, но самый опасный сценарий вообще не зависит от действий пользователя.

Опасность здесь в том, что вредоносный код может быть доставлен на любой смартфон или планшет под управлением ОС Android не только традиционными средствами из арсенала spear-fishing, но и через сотовую сеть оператора в обход антивирусных программ. Для этого требуется знать только номер телефона, а квалификация жертвы может быть любой. При массовой рассылке уязвимы оказываются абсолютно все, включая самих экспертов по безопасности и людей, скрывающих свой номер. Это редкий случай, когда от владельца смартфона почти ничего не зависит. Просто в какой-то момент его смартфон оказывается протроянен, получив модифицированное MMS-сообщение. Адресату даже не требуется открывать его.

На сегодня как минимум перечисленные уязвимости позволяют выполнить такой сценарий атаки. Это CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828 и CVE-2015-3829. Все они позволяют осуществить удаленное выполнение произвольного кода и повысить привилегии, получив доступ к фронтальной и тыловой камере, микрофону, а также возможность выполнять чтение и запись на карту памяти. Анализ исходного кода продолжается, и он наверняка таит множество других сюрпризов.

Проблема усугубляется сразу несколькими факторами. Во-первых, Stagefright – это компонент встроенного сервиса, запускаемый с правами системы. Во-вторых, он крайне распространён. Найденные ошибки затрагивают помимо ОС Android разных поколений и другие программы, использующих уязвимую библиотеку. Например, они касаются также браузера Firefox (на всех платформах, кроме Linux) до версии 38. В-третьих, многие операторы сотовой связи автоматически подключают бесплатную услугу приёма MMS. Настройки высылаются при первой регистрации SIM-карты в сети. В-четвёртых, как разработчик ОС Android, Google не имеет технической возможности оперативно распространить исправления найденных ошибок.

Пока срочное латание дыр предпринимается только для последних аппаратов серии Nexus. К чести Google, компания сразу отреагировала на уведомление Zimperium. Совместными усилиями первый патч для Nexus 6 был готов через 48 часов, который, тем не менее, не решил проблему. Кроме того, пока не все производители android-устройств объявили о том, что доставят своим пользователям обновления.

Разработчики ESET выпустили приложение ESET Stagefright Detector, с помощью которого можно проверить, уязвим ли смартфон или планшет. Если проверка покажет положительный результат, необходимо отключить автоматическую загрузку MMS. Также стоит проверить на ресурсах производителя устройства, выпустил ли он патч для своих пользователей.

Подробности исследования будут представлены в Лас-Вегасе: 5 августа на конференции Black Hat и 7 августа – на DEF CON 23. Пока лишь сообщается, что под удар попадают 95% владельцев всех гаджетов с ОС Android, начиная с версии 2.2. Устройства с Android 4.4 – 5.1.1 также в зоне риска, но технически реализовать на них описанный сценарий будет немного сложнее. Защищёнными оказываются разве что пользователи SilentCircle Blackphone с PrivatOS версии 1.1.7, но у них хватает своих специфических проблем. Единственный способ противостоять найденным угрозам – отключить доставку MMS в настройках своего тарифного плана или сделать её невозможной иначе до установки официального патча.

![]()

![]()

![]()

Недавно контакт отправлял через нее. Формат vcf вроде.

Получатель сказал, что так и не смог прочитать -))

А фотки то через что отправляешь?

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

И снова Android в центре внимания

Исследователи в области безопасности обнаружили очередную уязвимость в ОС Android. На этот раз проблема кроется в функциональности обеспечивающей многозадачность системы. Эксплуатация этой уязвимости может позволить злоумышленнику заполучить данные пользователя устройства или организовать мошеннические акции с использованием программ-вымогателей.

Об уязвимости стало известно из доклада специалиста в области безопасности Университета Пенсильвании Чуанан Жэня (Chuangang Ren), представленного на 15 конференции по безопасности USENIX, проходившей на прошлой неделе в Вашингтоне.

По словам исследователя, уязвимость открывает двери для многочисленных угроз. Используя эту ошибку, злоумышленники могут провести атаки отказа в обслуживании, спуфинга или следить за действиями пользователя. Он также отметил, что данная уязвимость имеется во всех последних версиях операционной системы и атаки могут быть проведены на любое приложение, установленное на устройстве. В подтверждение своих слов, исследователь провел атаки перехвата запроса (task hijacking), что позволило ему заполучить логин и пароль, установить программу-вымогатель и шпионить за активностью пользователя.

Во время исследования было проанализировано более 6,8 миллионов приложений, собранных из различных Android маркетов. По мнению ученого, наиболее критичной является угроза перехвата запроса, поскольку в разработке приложений учитывается архитектура многозадачности, а обеспечить соответствующую защиту не так уж просто.

О находке ученый сообщил разработчикам, однако, в Google считают, что возможности уязвимости преувеличены.

Очередной Android-троян шпионит за китайскими пользователями

Читайте также: